20145210姚思羽《网络对抗技术》 恶意代码分析

20145210姚思羽《网络对抗技术》 恶意代码分析

实验后回答问题

1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

(1)使用计算机自带的schtasks指令动态监控系统运行

(2)使用sysmon工具动态监控系统运行

(3)使用wireshark抓包检测流量等进行分析

(4)使用PE Explore分析恶意软件里的内容

2.如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

(1)使用systracer工具进行快照分析注册表信息、文件行为等信息的变化

(2)在恶意代码检测网站上检测查看行为报告

(3)使用wireshark检测这个程序联网时进行的操作

实验总结与体会

本次实验对自己的主机小小的监控了一下,发现有一些恶意代码杀软真的检测不出,一些程序真的是默默地在计算机里搞一些事情,甚至我都没有开机他就开始运行,以后对于自己的计算机不能完全依靠杀软,还是要利用已有的一些工具进行监控分析

实践过程记录

恶意代码动态分析

一、使用schtasks指令监控系统运行

1.建立netstatlog.bat文件,用于记录联网内容,文件内容如下:

date /t >> d:\netstatlog.txt

time /t >> d:\netstatlog.txt

netstat -bn >> d:\netstatlog.txt

2.在命令行中输入指令schtasks /create /TN netstat /sc MINUTE /MO 2 /TR "d:\netstatlog.bat"创建任务,每隔两分钟记录联网内容

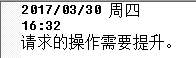

3.打开netstatlog.txt文件查看记录内容,刚开始打开的时候出现以下问题:

可能是权限不够,设置为以管理员身份运行之后成功完成联网记录,目前看到的是关闭了与211.136.25.211的连接,并与三个网络建立连接

二、使用sysmon工具监控系统运行

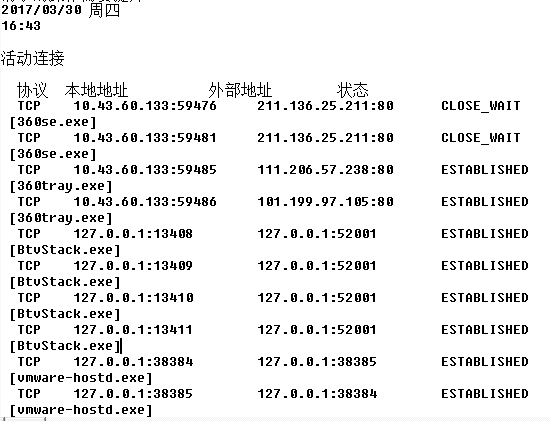

1.下载、配置并安装sysmon

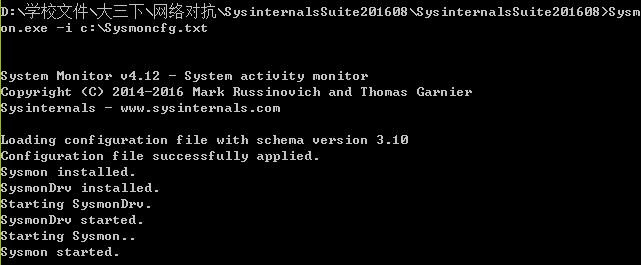

2.启动之后可以在事件查看器中查看到相应的日志

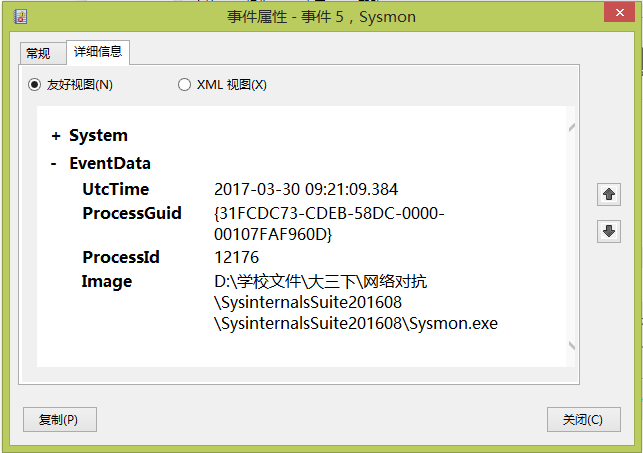

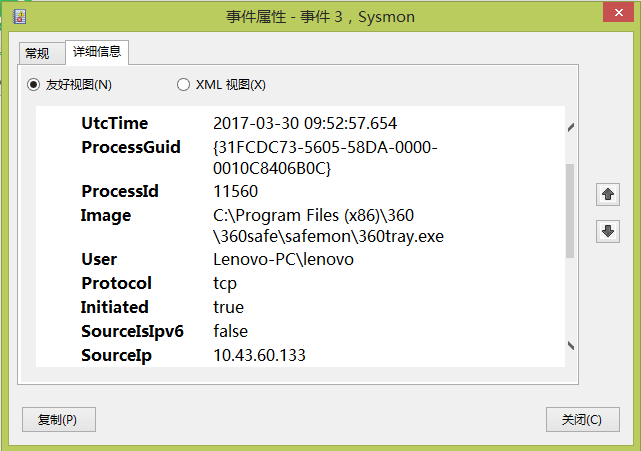

3.看了一些具体的日志内容,找到了启动sysmon.exe的事件

4.找到了一个可疑事件,360卫士在我没有打开电脑的时候做了一些事情

三、使用SysTracer工具分析恶意软件

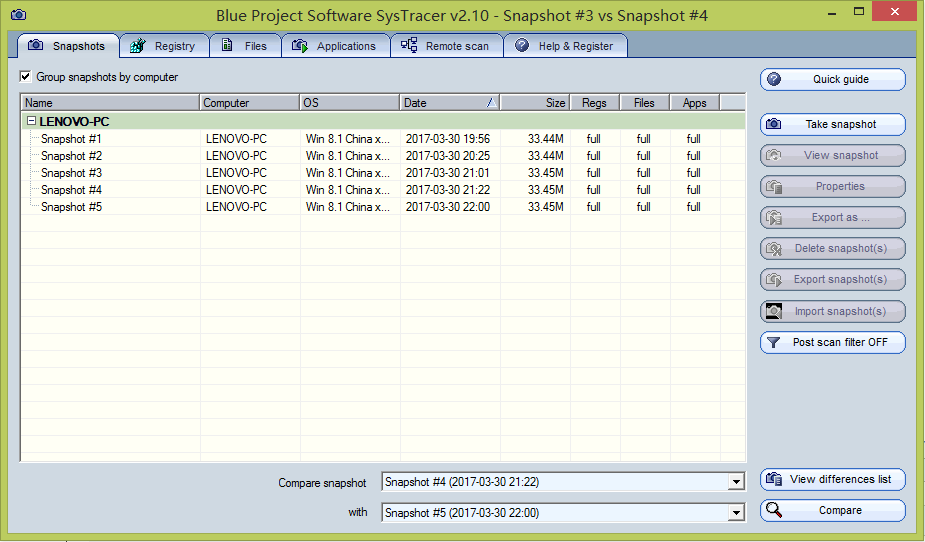

1.使用SysTracer工具建立以下五个快照:

1.一开始在目标主机上进行快照保存为Snapshot #1;

2.在虚拟机中生成后门软件,将文件传到目标主机后快照保存为Snapshot #2;

3.在虚拟机开启监听的情况下,在目标主机运行后门程序后快照保存为Snapshot #3;

4.在虚拟机对目标主机进行截图后在目标主机中快照保存为Snapshot #4;

5.在虚拟机获取目标主机摄像头后在目标主机快照保存为Snapshot #5.

2.快照结果比对分析:

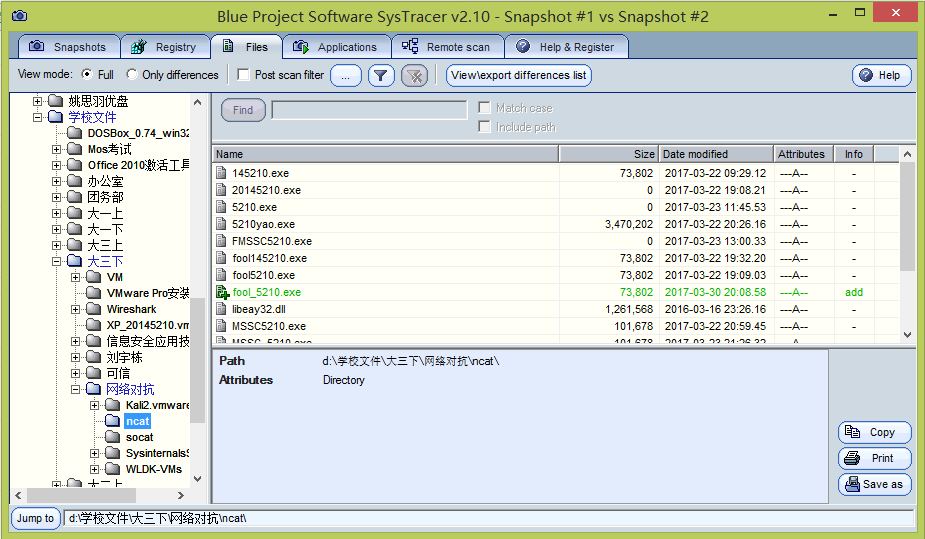

(1)快照1和快照2:

可以看到在ncat文件夹下多了我们传输的fool_5210.exe:

也可以看到在传输过程中有网络诉求

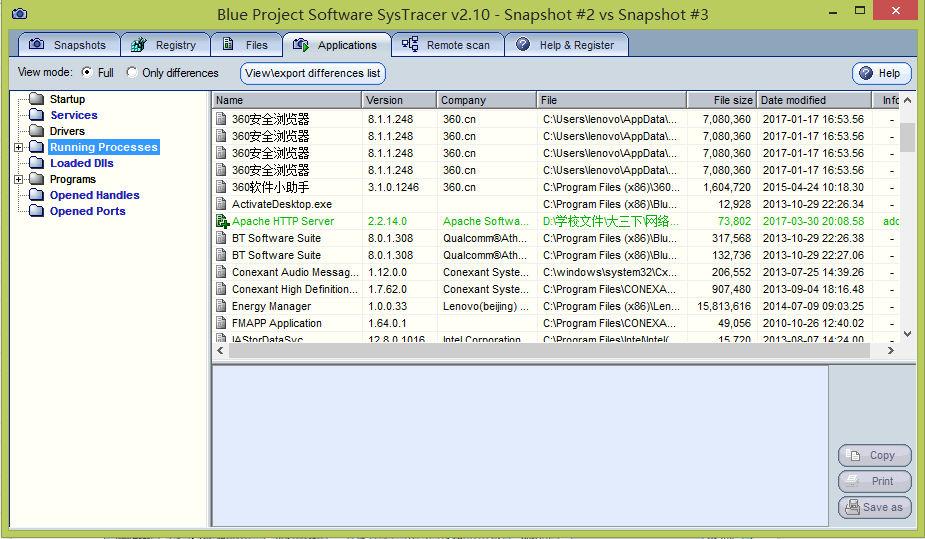

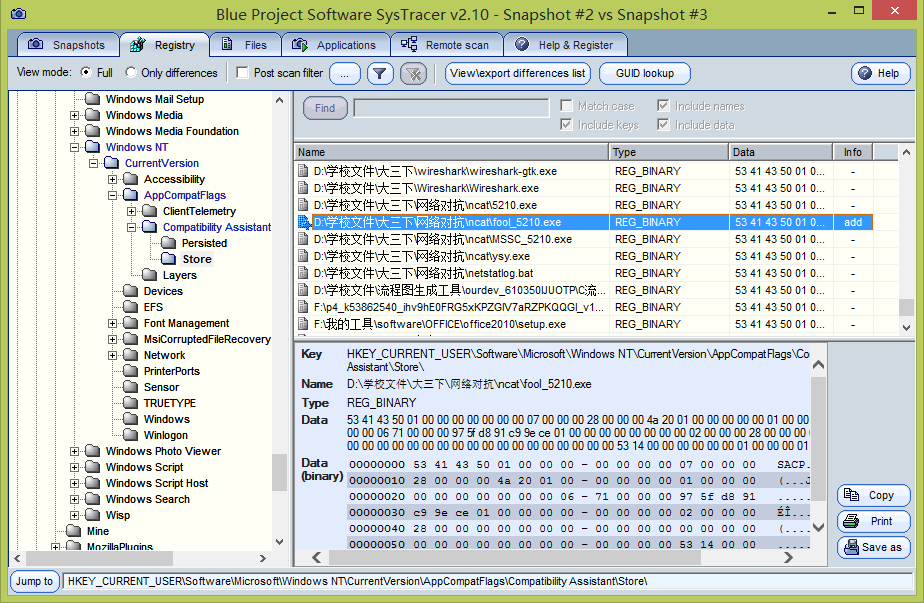

(2)快照2和快照3:

成功回连之后发现增加了一个注册表键

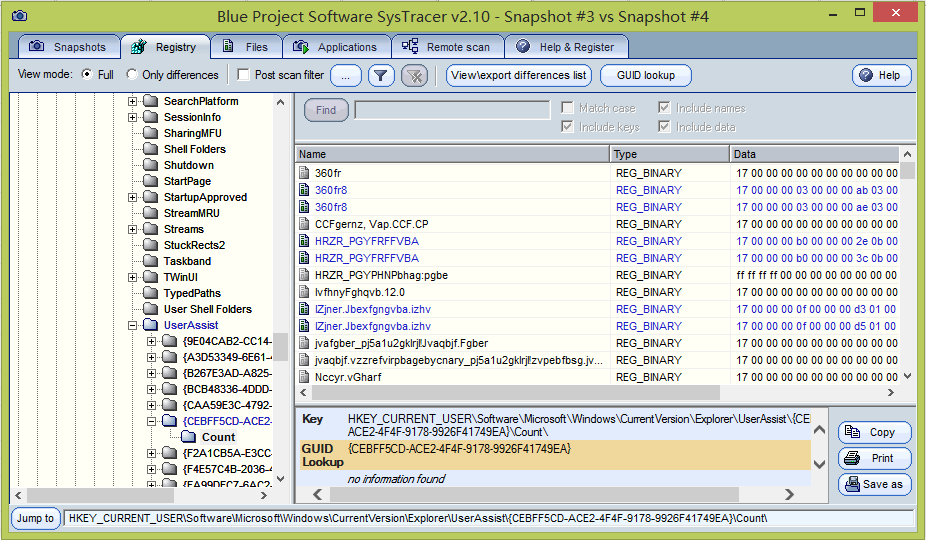

(3)快照3和快照4:

注册表信息又有变化

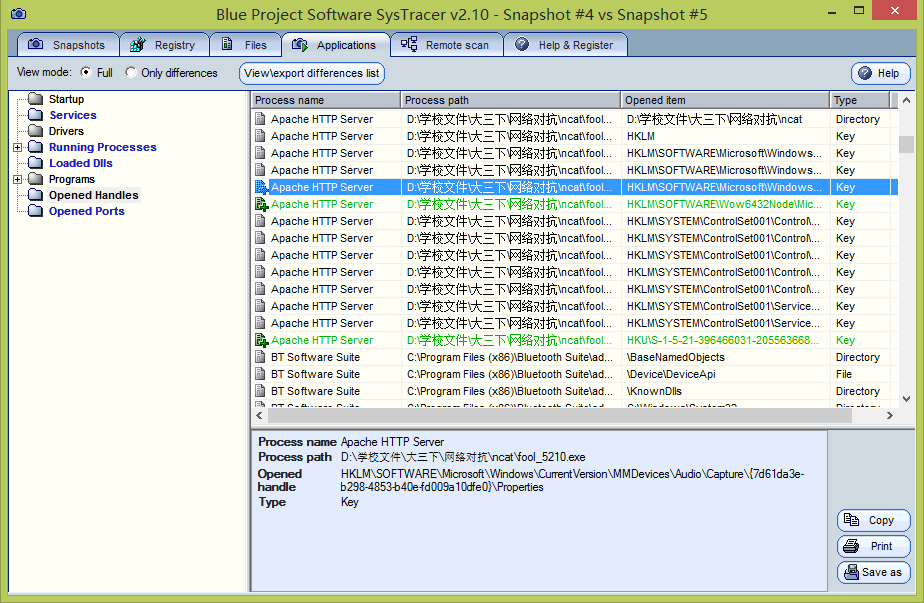

(4)快照4和快照5:

获取目标主机摄像头后快照发现传输过来的程序有网络诉求

四、使用wireshark分析恶意代码文件传输情况

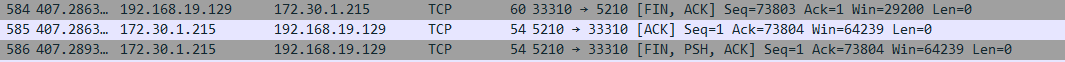

1.通过虚拟机向目标主机发送恶意代码,使用wireshark进行抓包,我们抓到了虚拟机与主机的三次握手包

2.建立连接之后开始传输文件,图中[FIN,ACK]的包就是传输的数据包

3.具体看一下数据包的内容,这个包是从虚拟机发到主机的,端口是5210,使用IPv4协议

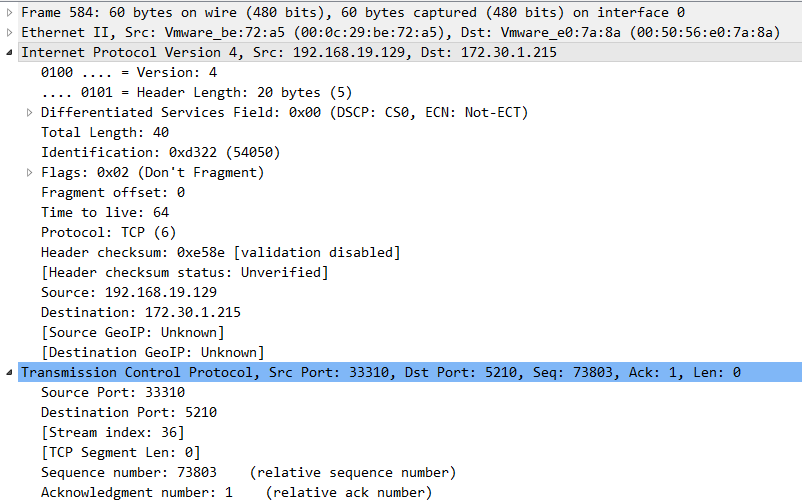

4.wireshark还捕捉到我的虚拟机和其他IP地址的连接

恶意代码静态分析

一、使用virscan分析恶意软件

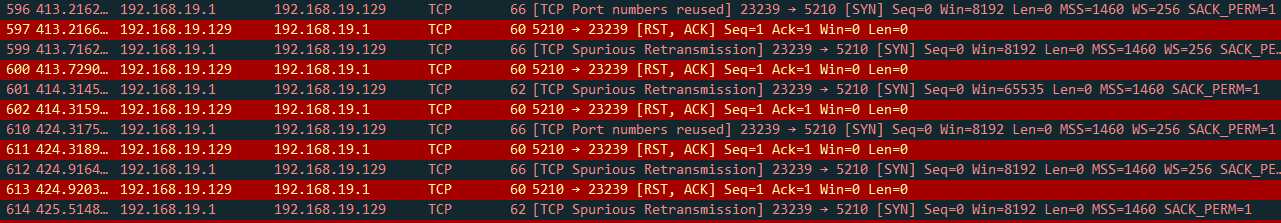

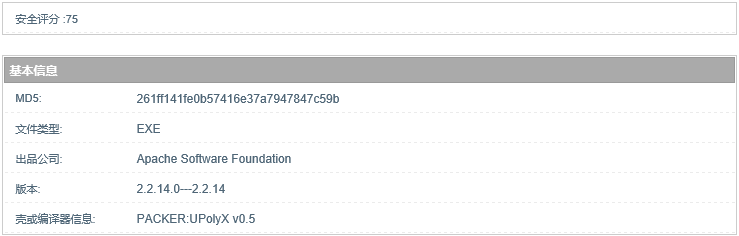

1.在病毒分析网站上分析之前我们自己生成的后门程序

(1)发现有21/39的杀软能够查杀到这个恶意代码

(2)这个代码由PACKER:UPolyX v0.5加的壳

(3)它能建立到一个指定的套接字连接,并且能删除注册表键和注册表键值

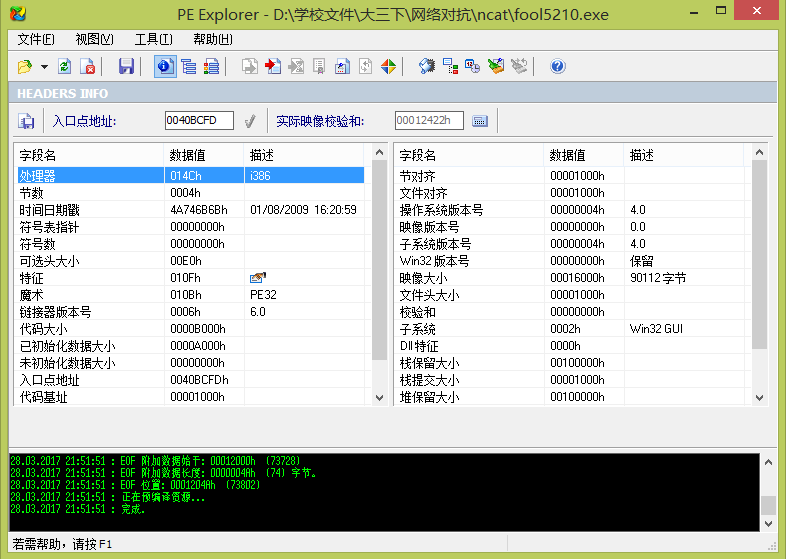

二、使用PE Explore分析恶意软件

1.使用PE Explore打开可执行文件,可以看出文件的编译时间是2009年8月1日16:20:59,链接器版本号为6.0

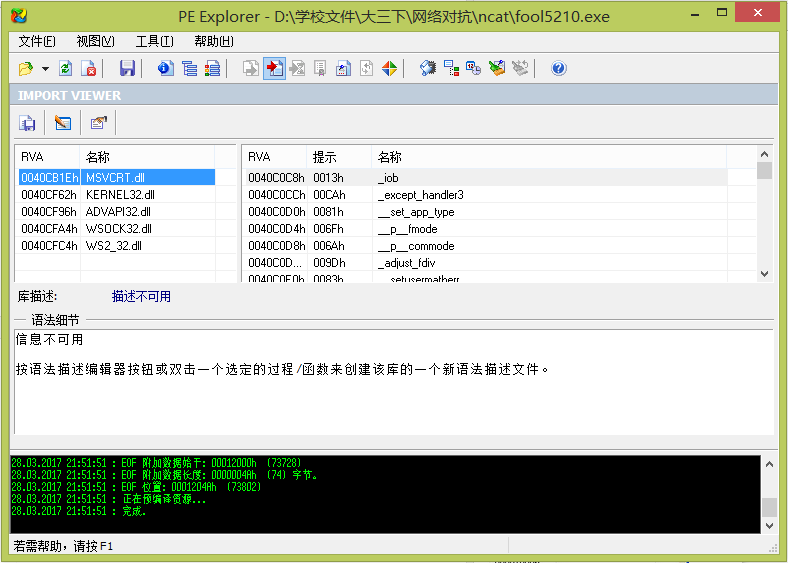

2.看一下这个文件的导入表中包含的dll文件:

(1)ADVAPI32.dll可实现对注册表的操控

(2)WSOCK32.dll和WS2_32.dll用于创建套接字

,

,

posted on 2017-04-01 12:30 20145210姚思羽 阅读(282) 评论(0) 编辑 收藏 举报