重放攻击的尝试和防御设想

- 在wireshark中,我可以捕捉到post数据包中有关于用户名和密码的信息,但是不能通过wireshark进行重放攻击,我当然可以登录网页输入捕获的账号密码,但是我觉得那样的话,这道挑战题目是不是太没意义了,所以我下载了一个可以抓取post包并进行重放的工具,叫做webcruiser。

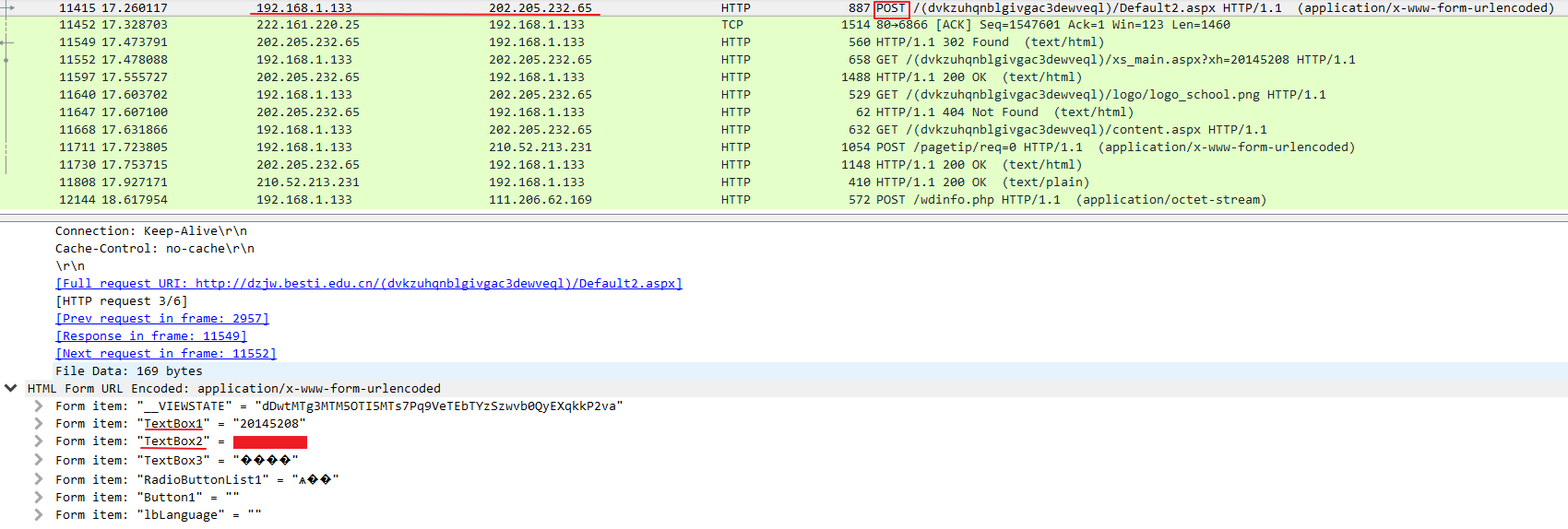

- 上图是wireshark的抓取得post包数据

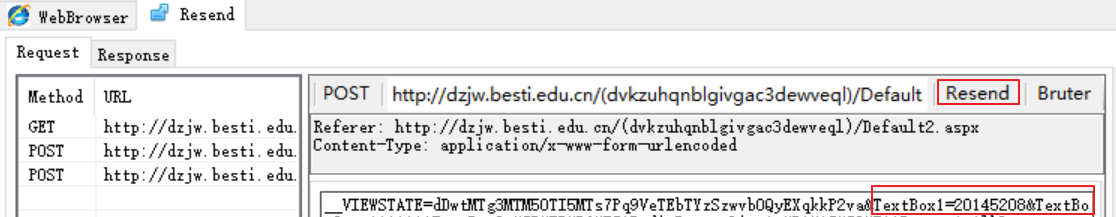

- 上图是webcruiser抓取的post内容摘要,可以看到我的账号和密码已经被捕获了,这时候点击resend进行重放,结果如下:

- 从结果中可以看到重放之后没能登录成功,因为验证码不正确,这也是比较普遍的抵御重放攻击的方法,还有其他的方法如时间戳和挑战值都是很有效的方法。

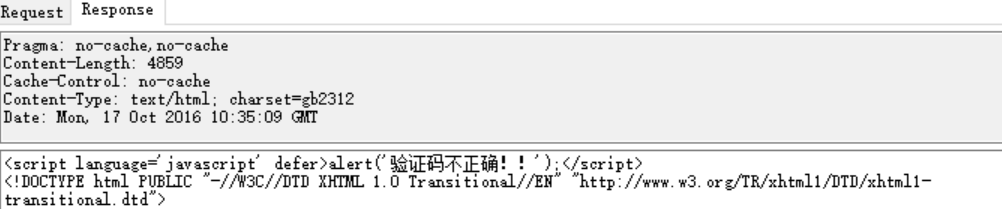

- 对于博客园的登录过程我也进行了抓包,显而易见的博客园对用户名和密码是做了加密处理的:

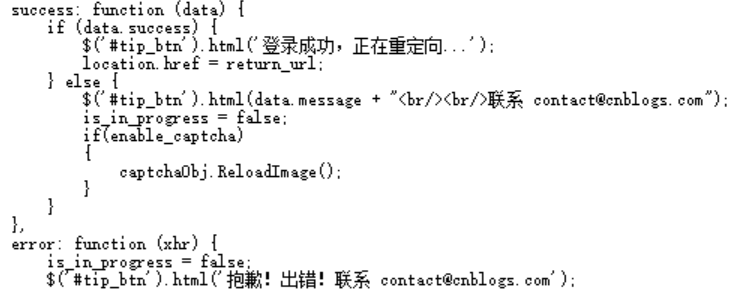

- 进行重放之后虽然登录成功了,但是在重定向的时候被打回了错误:

- 应该是因为博客园采用了某种防御重放攻击的方法。

- 所以经过这些的尝试,我了解到了重放攻击的概念和方法还有一些防御的思路。

- 重放攻击很难阻止但是可以进行防御,比如计算机比较难以分析的验证码还有时间戳等方法。

posted on 2016-10-17 19:00 20145208蔡野 阅读(1433) 评论(0) 编辑 收藏 举报