20145201李子璇 《网络对抗》恶意代码分析

报告内容

1.实验后回答问题

(1)总结一下监控一个系统通常需要监控什么、用什么来监控。

- 注册表信息的增添修改删除。

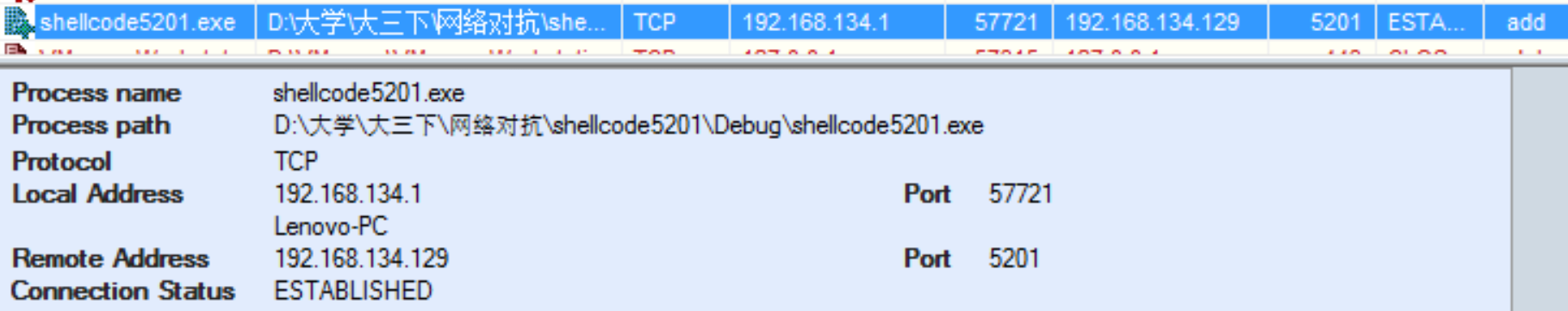

- 用来进行网络连接的IP地址端口号。

- 程序的一系列行为

- 可以使用wireshark抓包分析,分析网络连接状态;查看软件注册表信息;使用SysTracer等软件查看一段时间内系统注册表信息文件标化情况。

(2)如果在工作中怀疑一台主机上有恶意代码,请设计下你准备如何找到对应进程、恶意代码相关文件。

更新杀软,看杀软是否能将它查出来。不行的话就看注册表信息,用这次实验的内容分析。 - 网站扫描可疑进程(比如VirScan网站),查看进程的行为;

- 用工具检测程序进行的联网行为,找到可疑进程;

- 用快照分析进程对系统做了什么,比如新增文件,修改注册表信息等;

- 使用抓包软件分析联网的数据。

2.实验总结与体会

通过这次实验,我们除了可以利用杀软,还学习了自己对一些恶意软件的分析,看看它对计算机系统进行了哪些行为,来判断是否为恶意软件,从而进行清理,这样就可以不单单依靠杀软进行查杀了。在最后抓包的过程中,我用本机的win10系统抓不到kali的ip地址啊...然后我直接用了kali中的wireshark这才抓到...所以这是哪里出了问题?NAT连接模式吗?

3.实践过程记录

系统运行监控

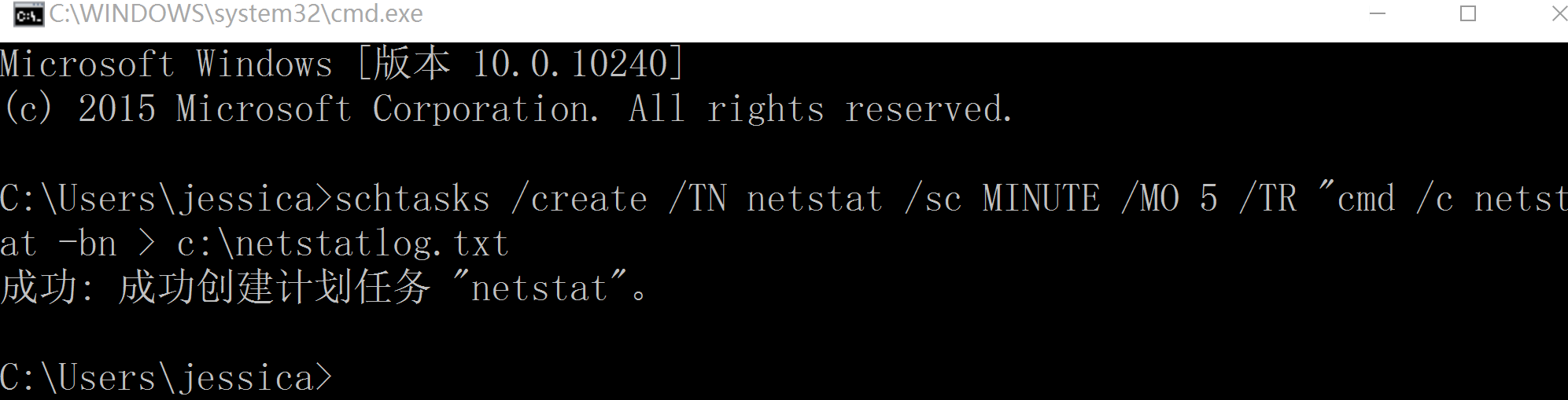

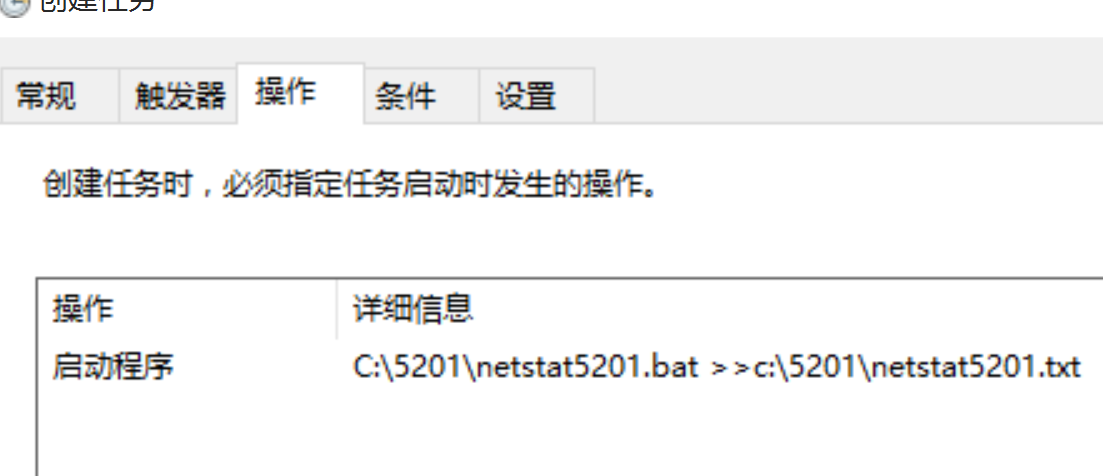

使用计划任务schtasks

使用命令C:\schtasks /create /TN netstat /sc MINUTE /MO 5 /TR "cmd /c netstat -bn > c:\netstatlog.txt" 创建计划任务netstat

如下图所示:

netstat命令设置计划任务

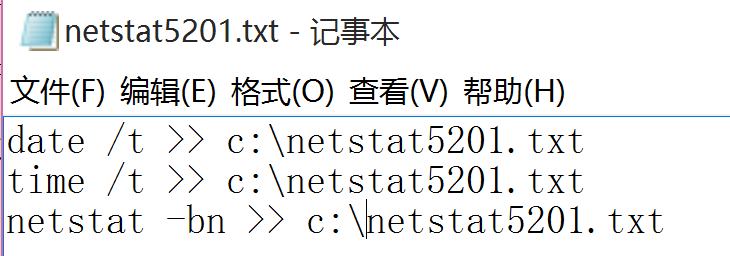

在C盘中创建一个netstat5201.bat文件

其中写入代码

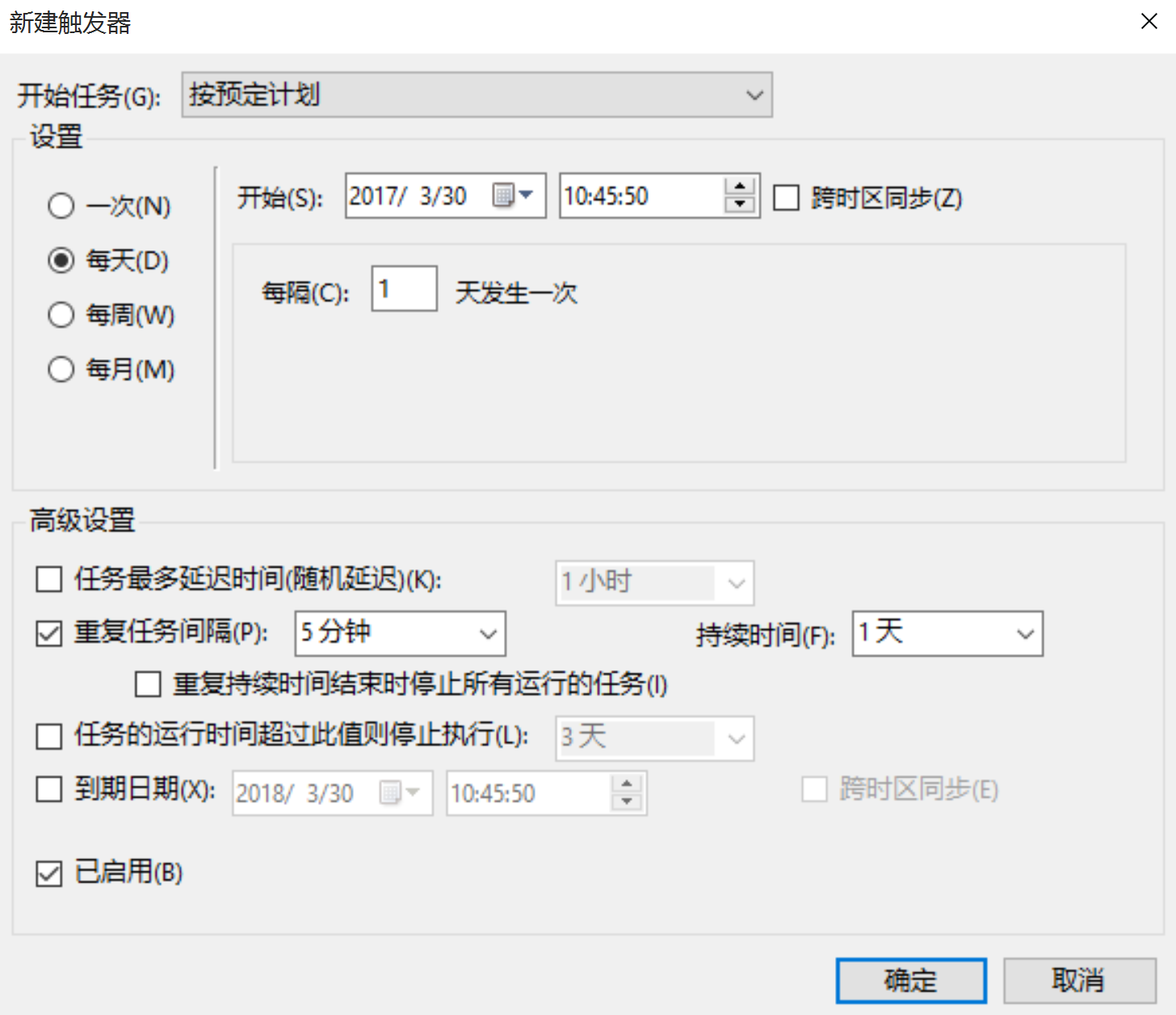

新建触发器:

进一步设置:

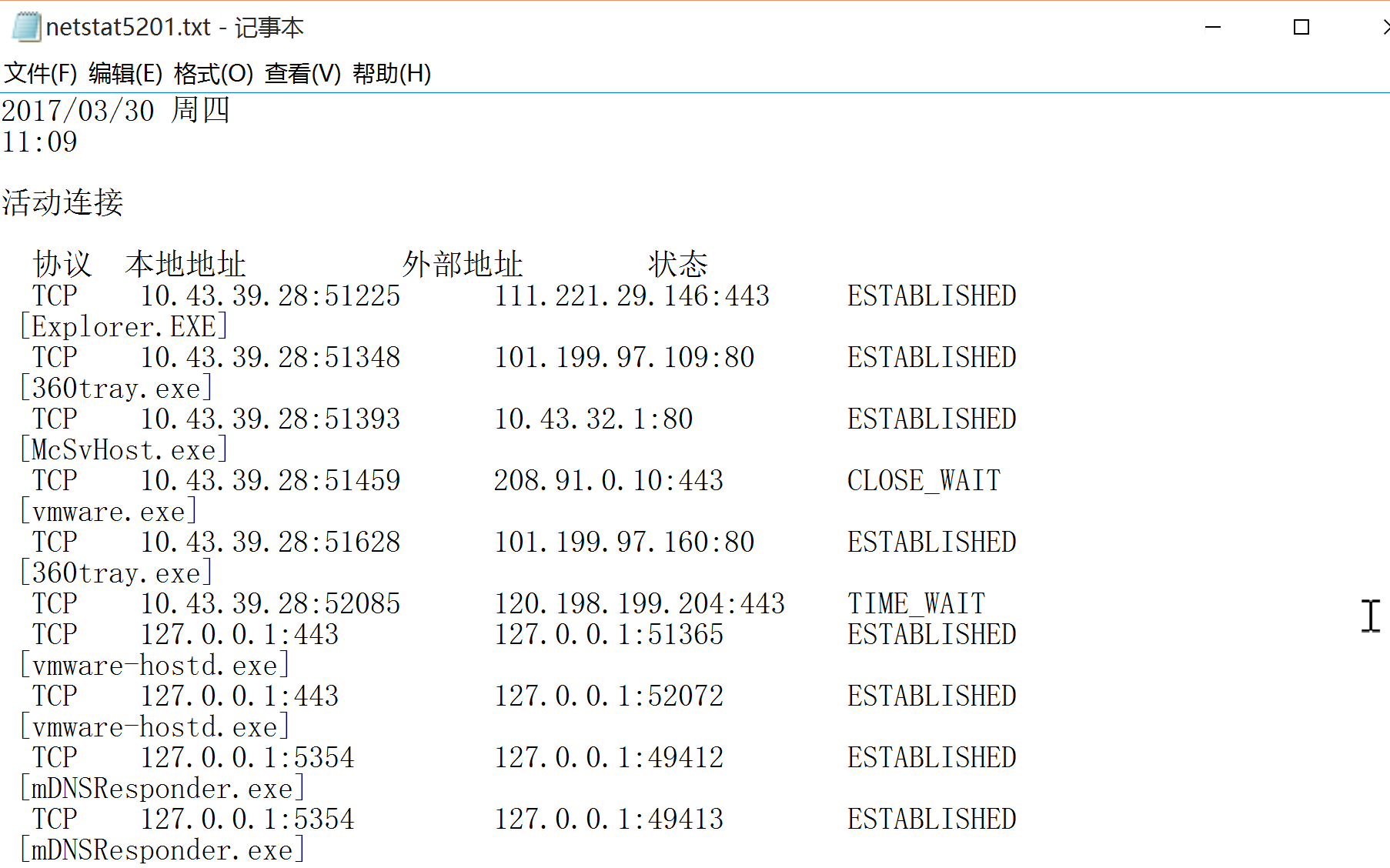

最后得到txt的记录...word天这么老多....

- 图中我们可以看到 有360tray就是360实时检测程序

- 还有浏览器虚拟机等等信息...

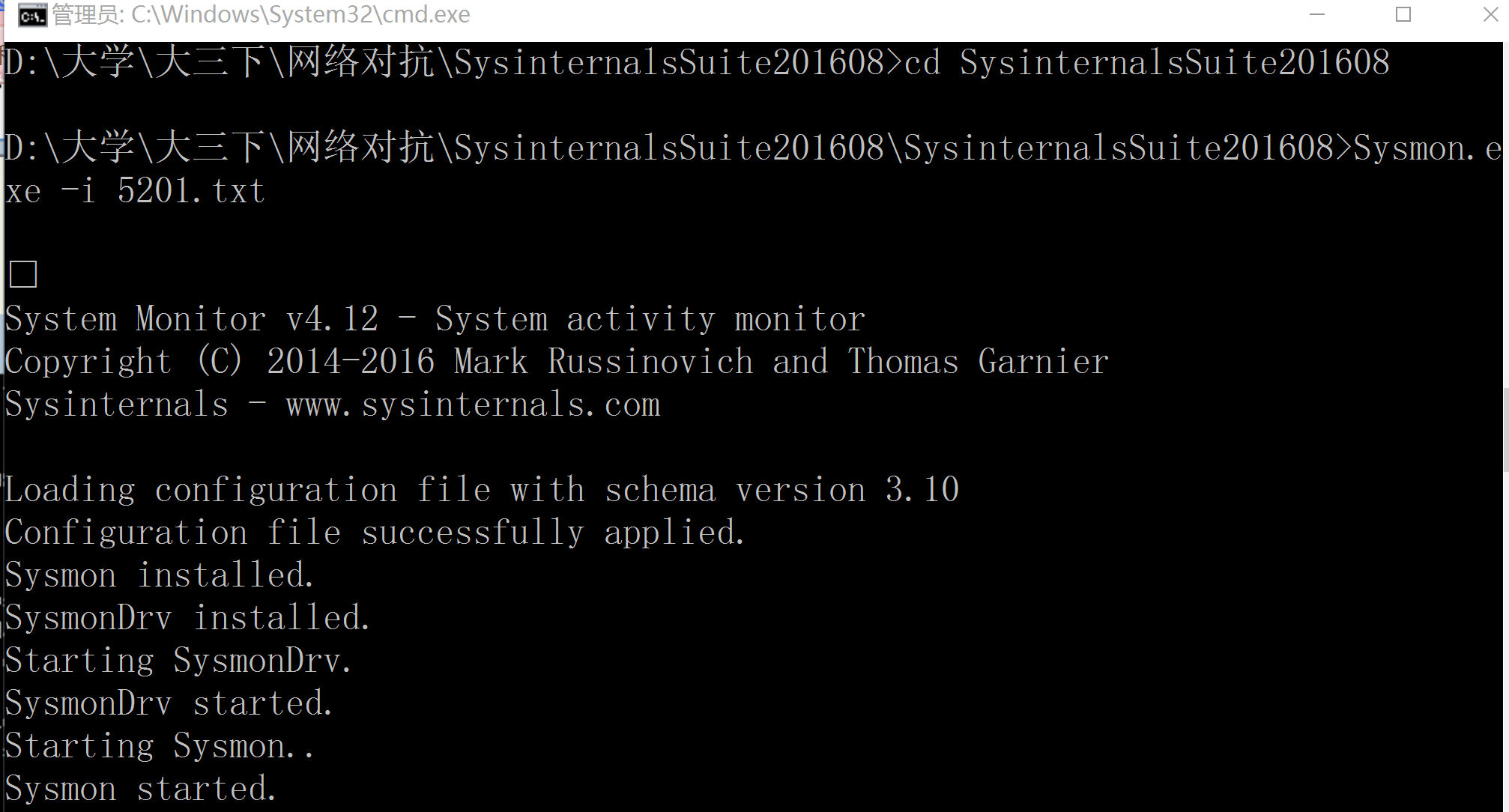

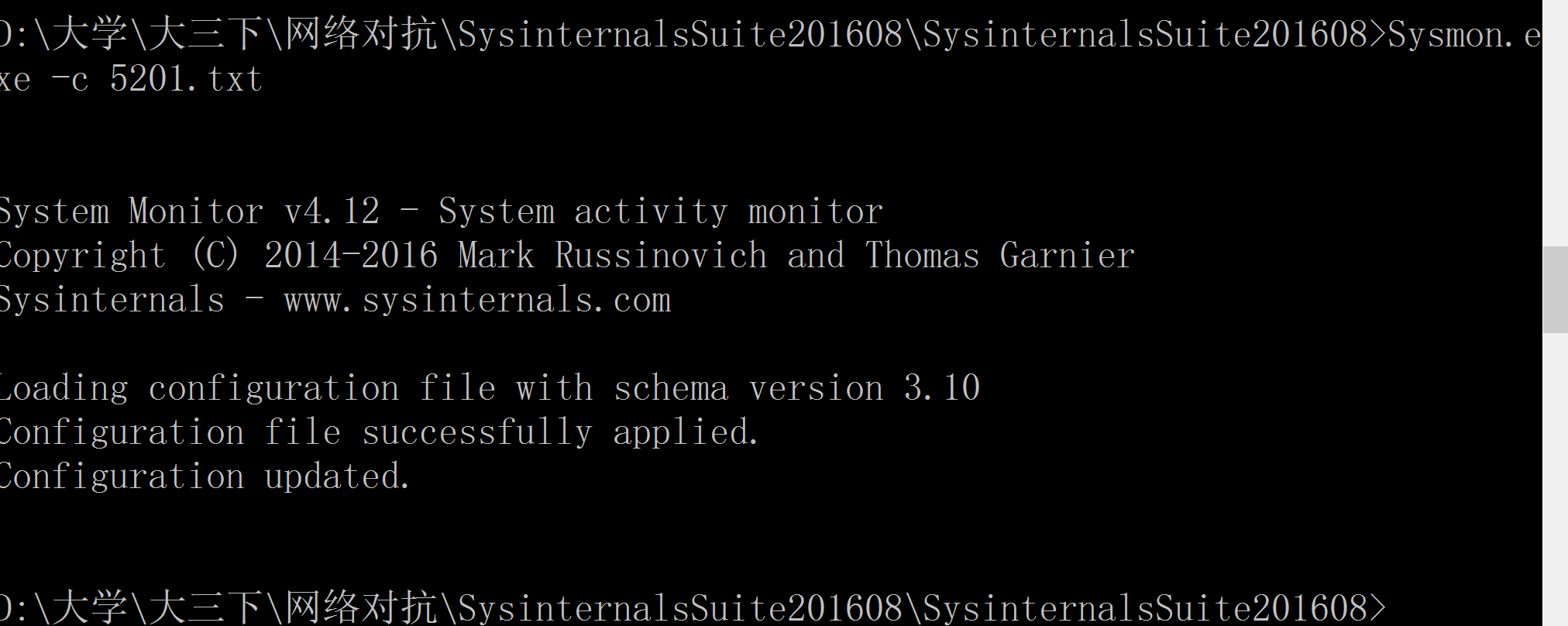

sysmon工具

-

用了管理员身份运行cmd,进行设置

-

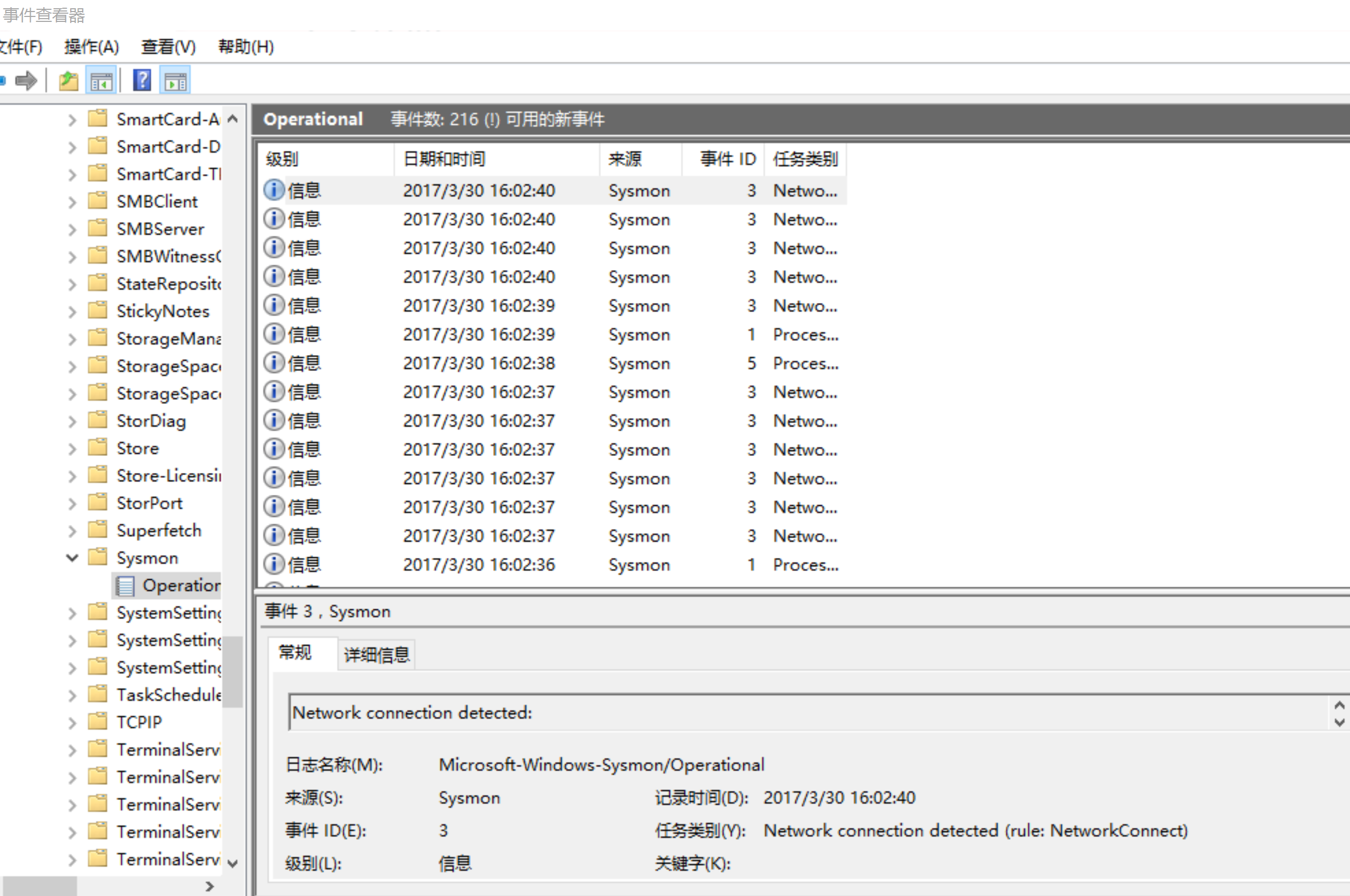

之后在开始中输入:事件查看日志,打开“事件查看器”,以查看所得到的消息,其中上面是事件,下面是具体内容。如下图:

-

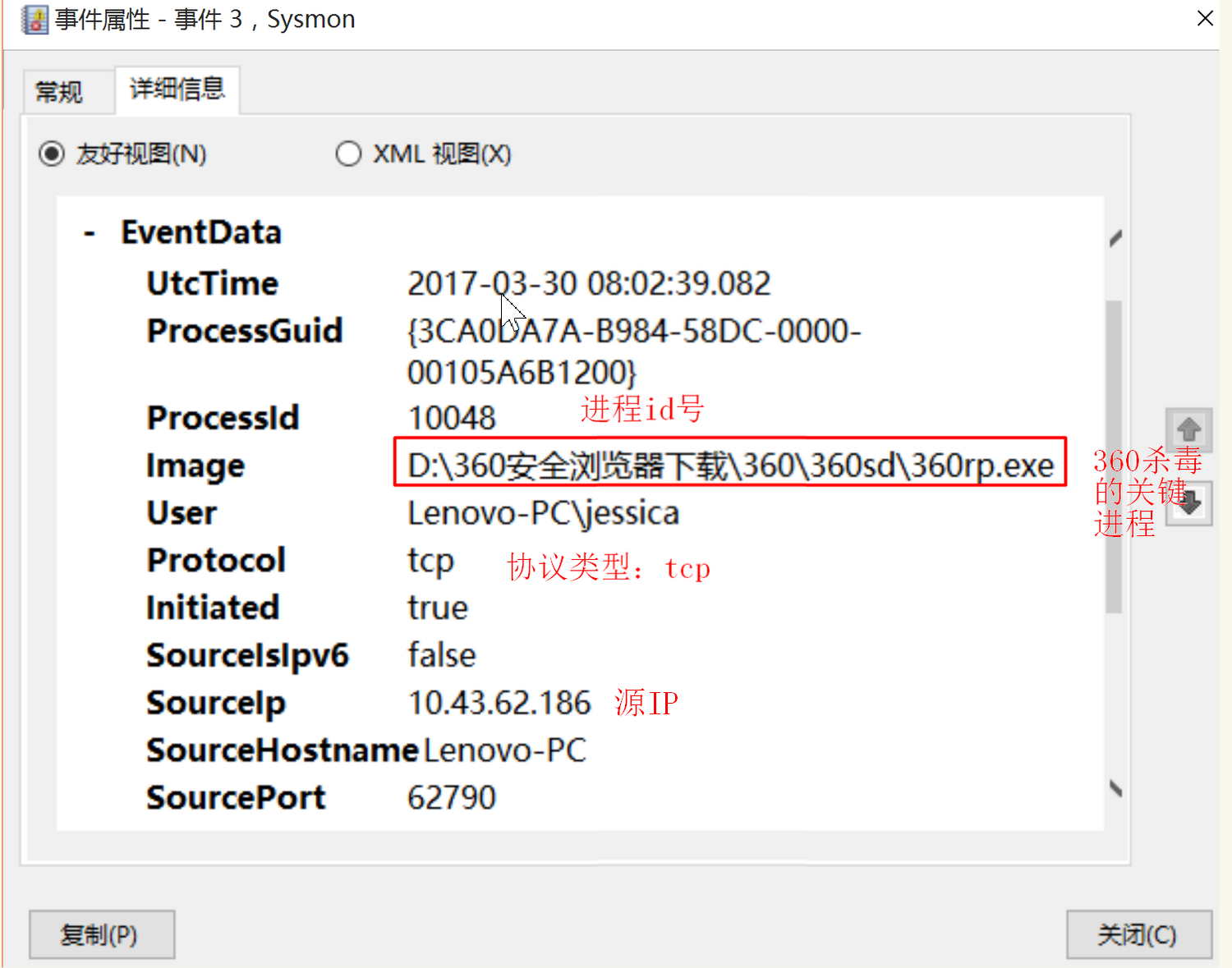

属性详细信息:

sysinternals工具集

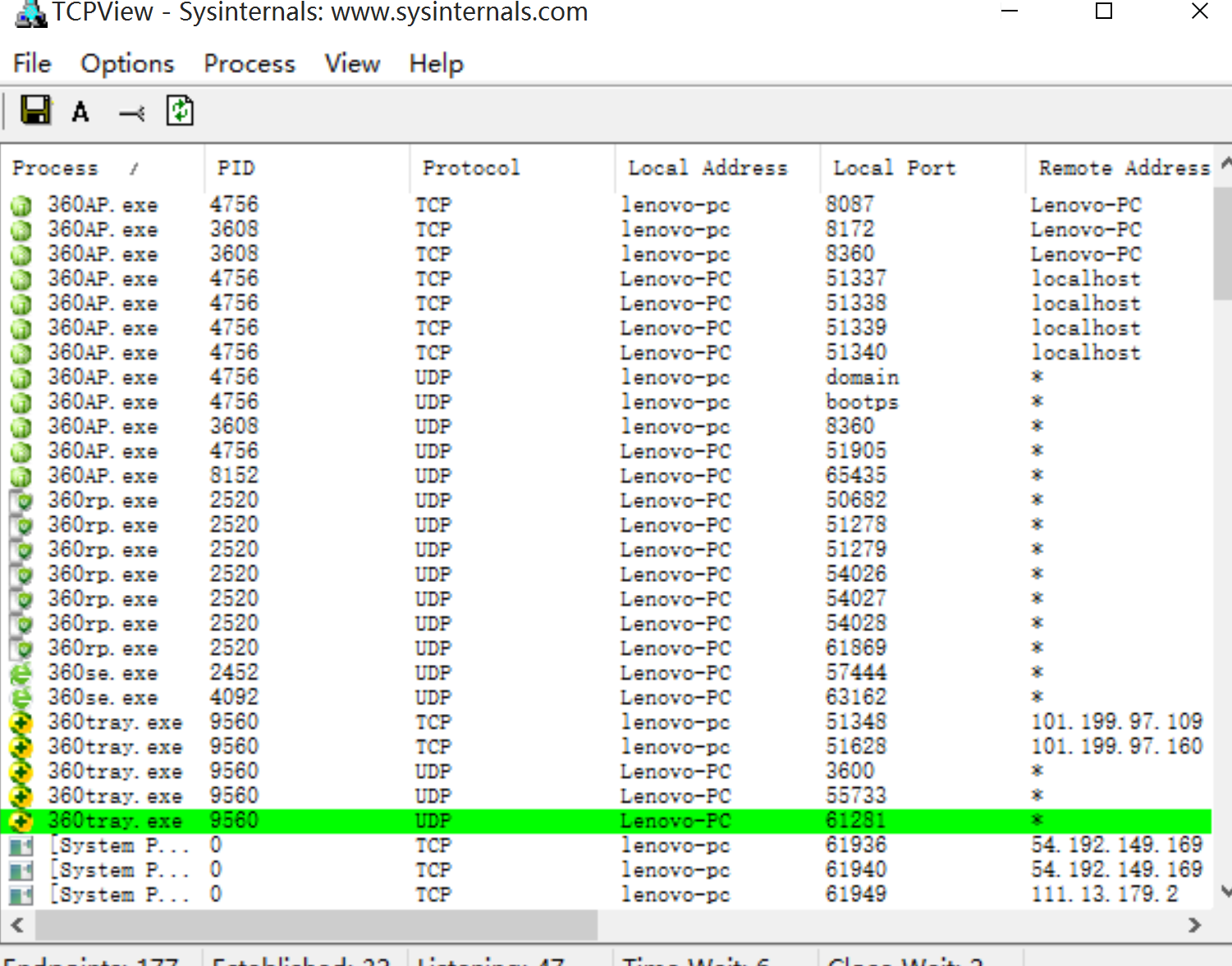

- Tcpview

Tcpview用于查看进行tcp连接的进程,比如可以看到360安全卫士、360浏览器、一个免费wifi的进程信息,也可以看到端口、目的ip等信息。

恶意软件分析

静态分析

1、利用VirScan网站来分析恶意代码:

直接将文件上传至http://www.virscan.org/ 点击行为分析便可看到相关的信息

我测试了一下上一个实验做出的后门,结果如下

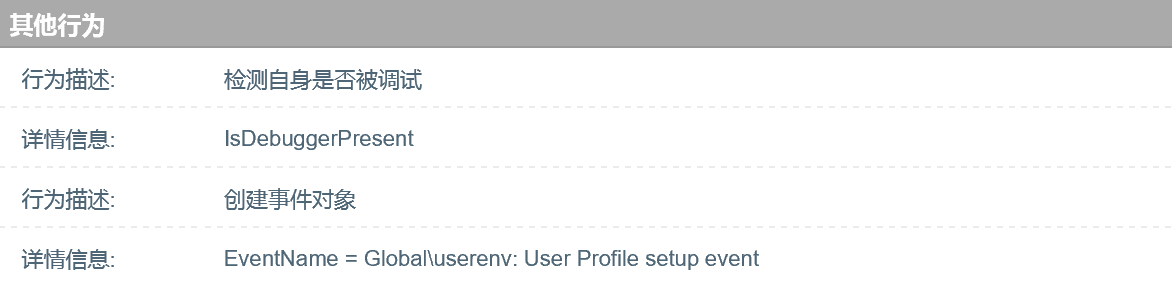

上图可以看到:

- 它由由UPolyX v0.5加壳;

- 网络行为为建立到一个指定的套接字连接,显示了IP地址和端口号;

- 程序自行删除了注册表键值、注册表键;

- 检测自身是否被调试,创建事件对象;

2、利用PE explorer软件分析

-

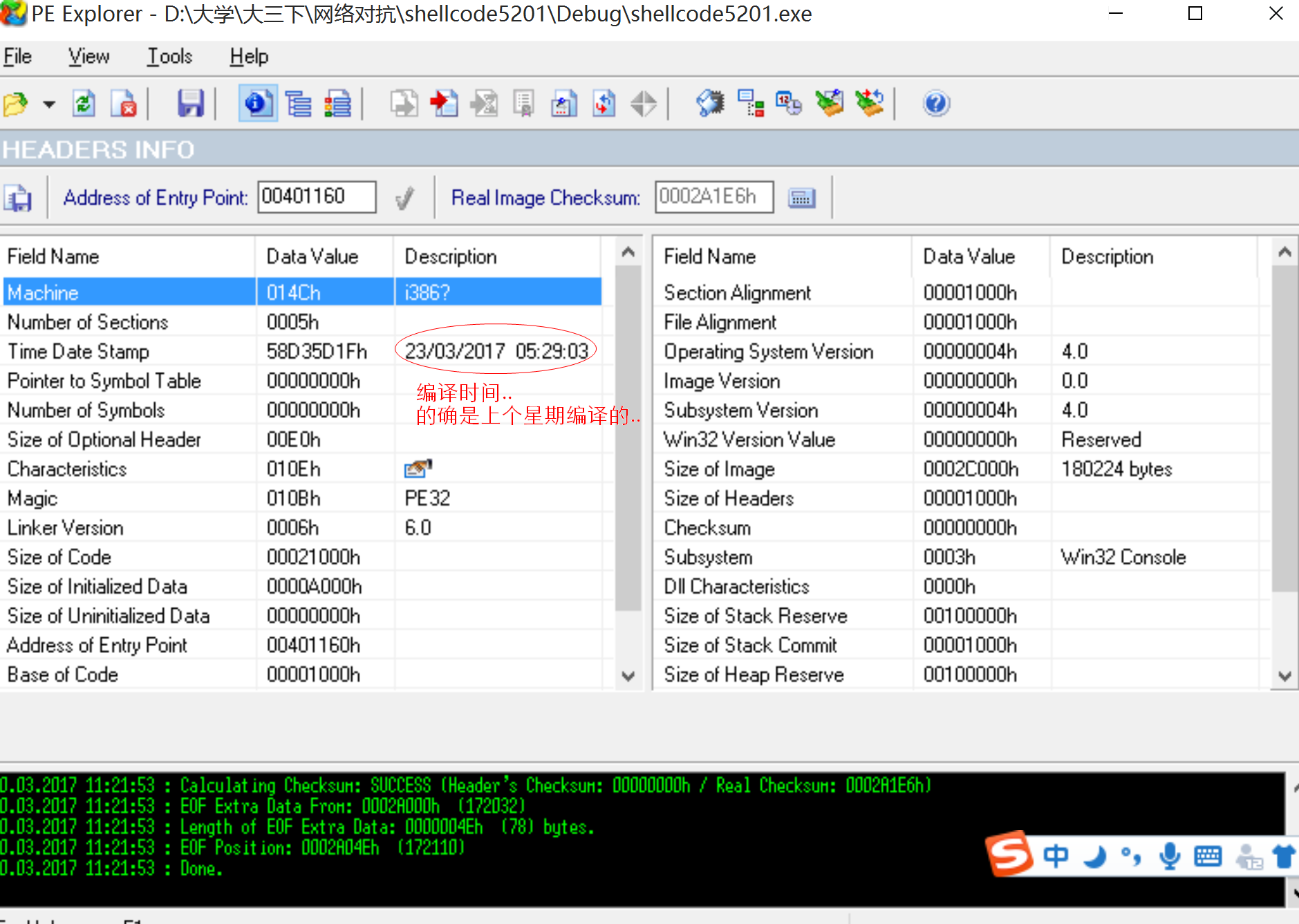

在虚拟机下通过PE explorer打开上星期的exe,可以查看PE文件编译的一些基本信息,导入导出表等

如下图,可以看到该文件的编译时间、链接器等基本信息

-

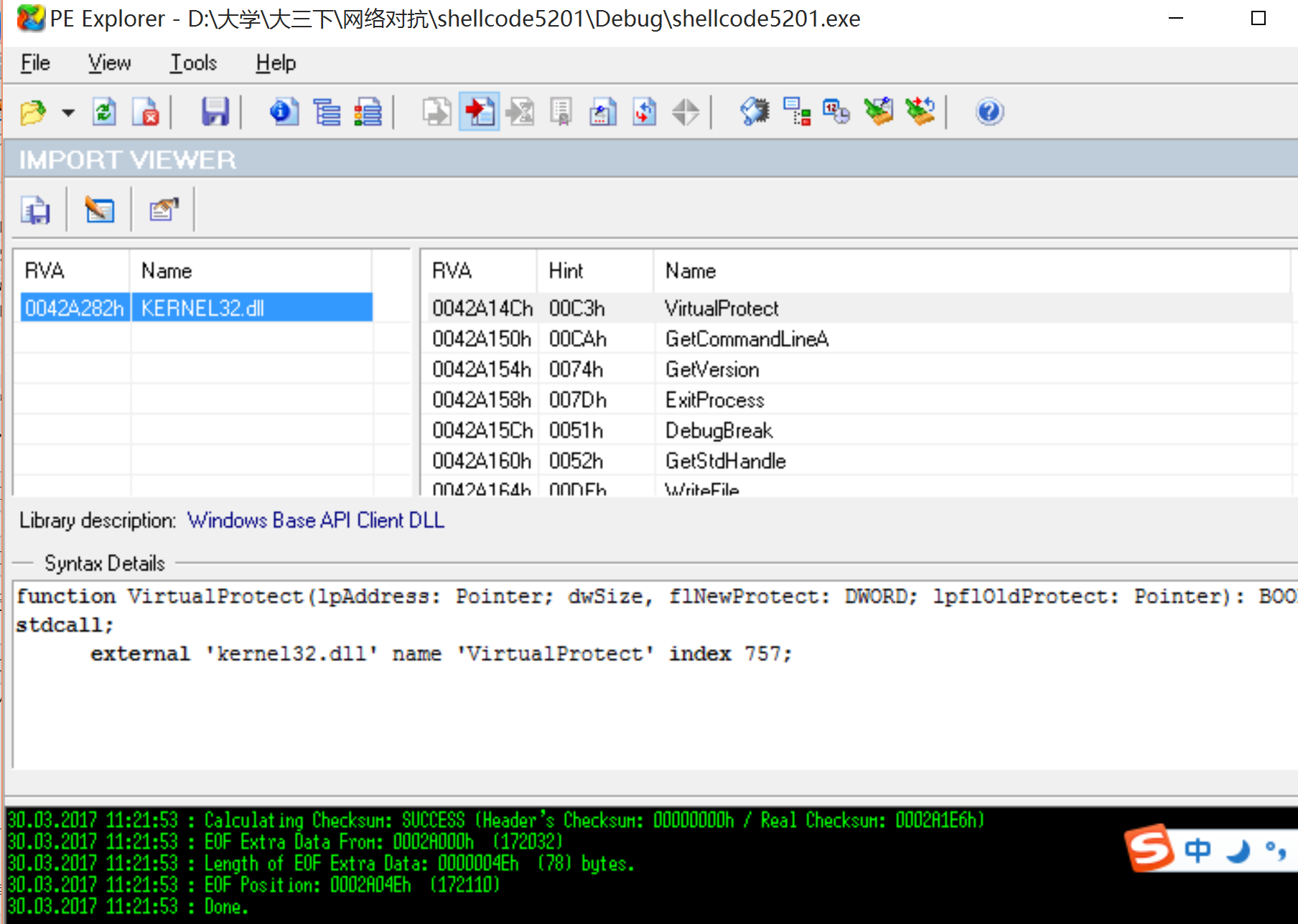

点击导入表:

意思是改文件以来的dll库只有一个kernel32.dll

查了下百度

是Windows 9x/Me中非常重要的32位动态链接库文件,属于内核级文件。它控制着系统的内存管理、数据的输入输出操作和中断处理,当Windows启动时,kernel32.dll就驻留在内存中特定的写保护区域,使别的程序无法占用这个内存区域。 -

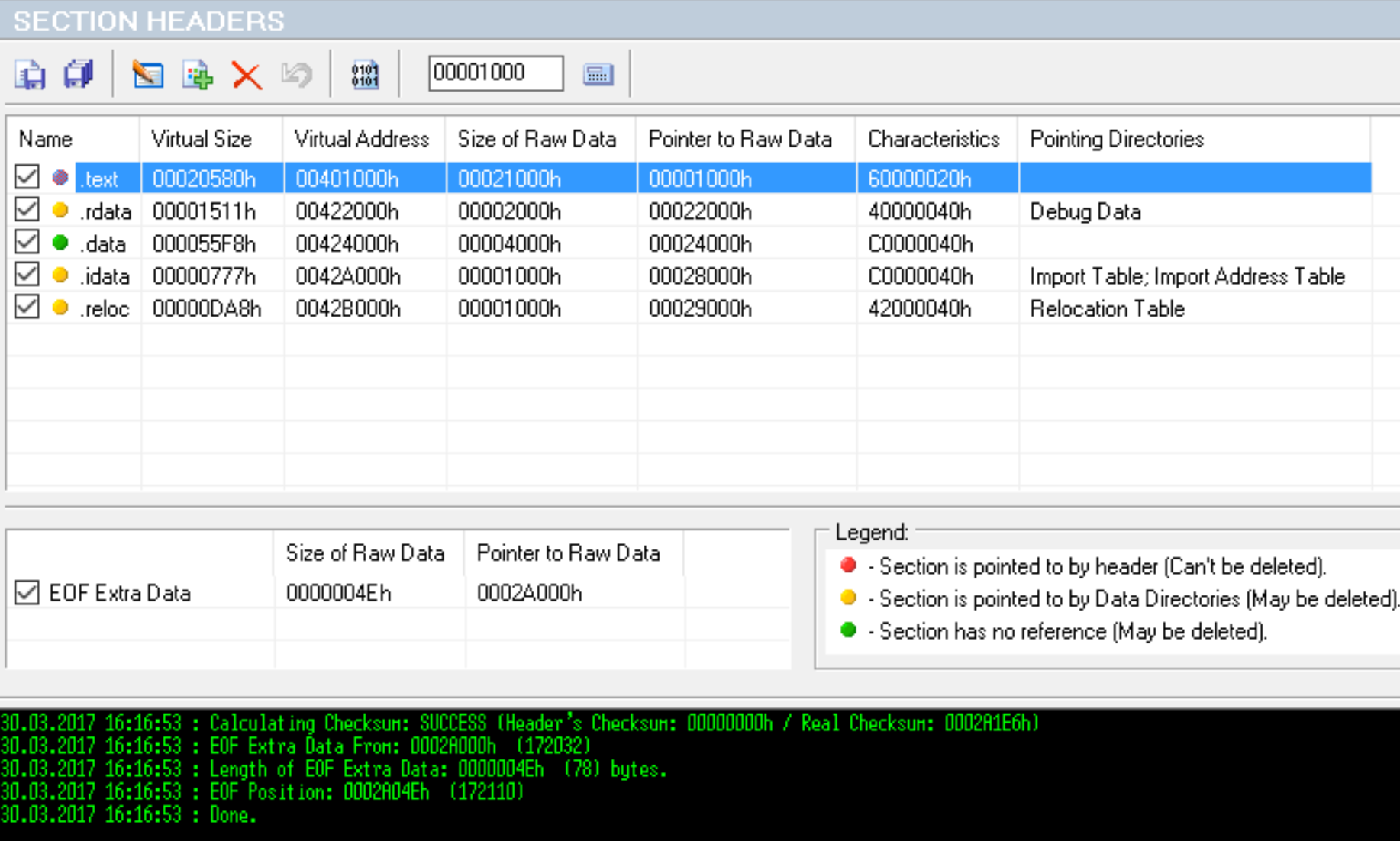

各属性section值

-

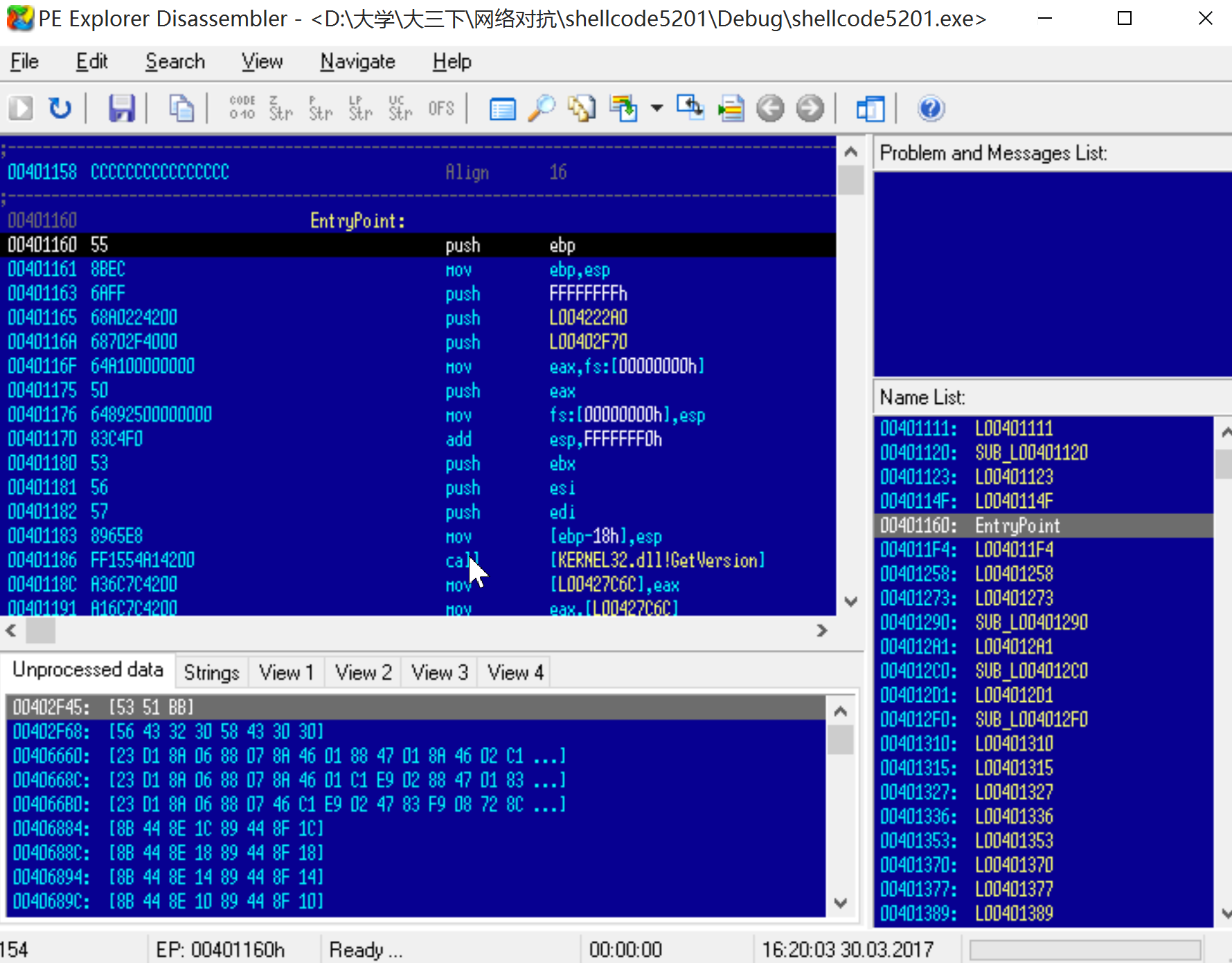

反汇编结果

PEiD

PEiD是一款查壳工具,它可以探测大多数的PE文件封包器、加密器和编译器。

动态分析:

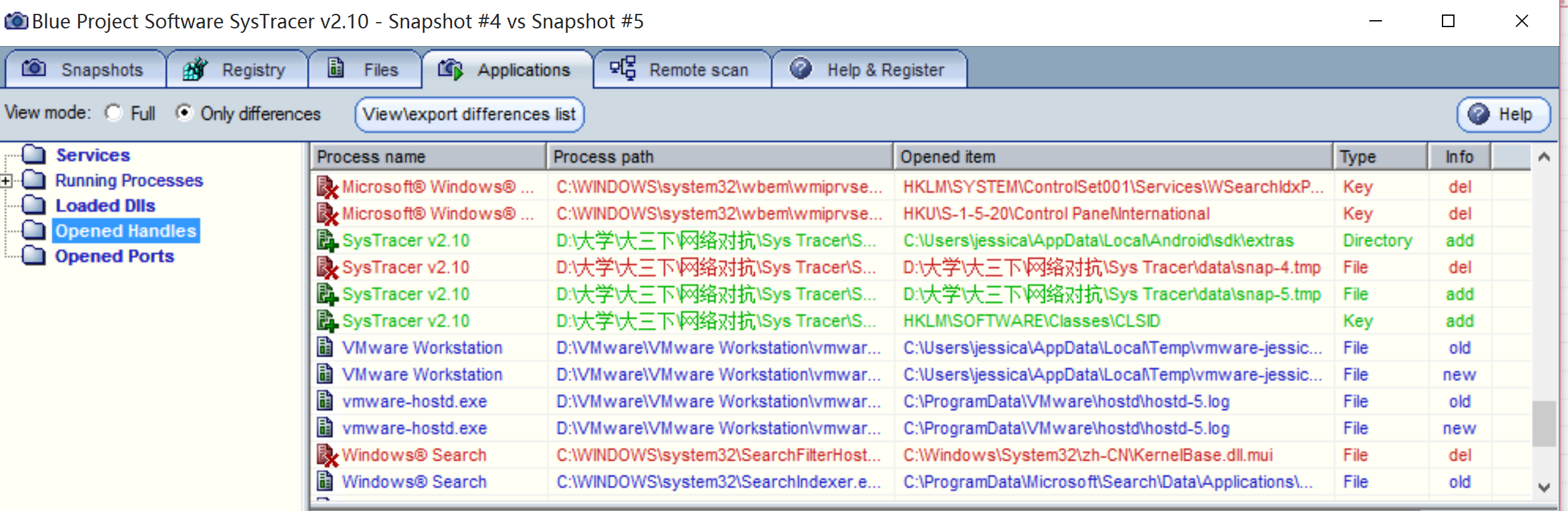

SysTracer

下载SysTracer后开启

点击Take snapshot键快照

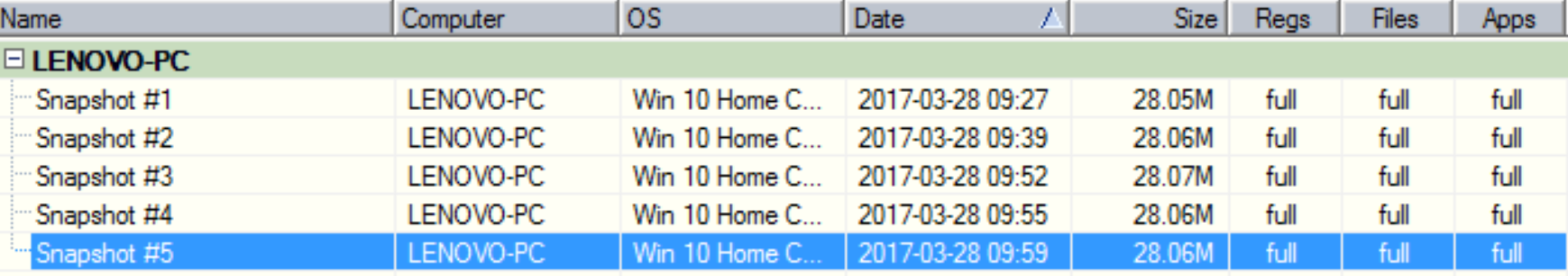

我进行如下几次的快照:

1.在正常状况,安装完毕后直接进行第一期快照保存为Snapshot #1;

2.Kali开启msf监听,快照保存为Snapshot #2;

3.打开木马,回连成功后#3

4.Kali对win7虚拟机进行截图后,在win7下快照保存为Snapshot #4;

5.Kali对win7进行一些权限操作后,在win7下快照保存为Snapshot #5.

等待全部完成...好多东西...

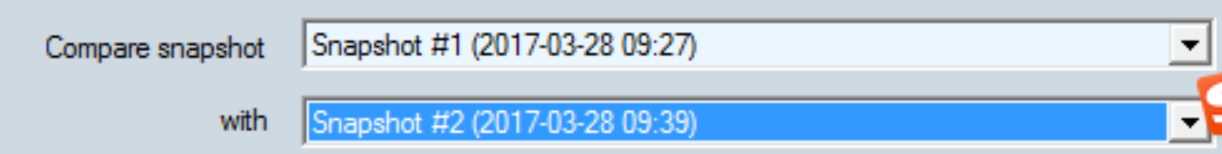

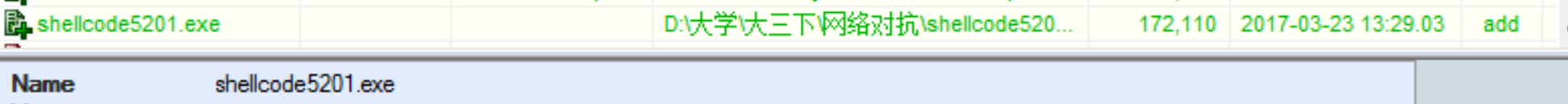

通过对比快照的方式来进行分析:

首先,运行了新的进程:

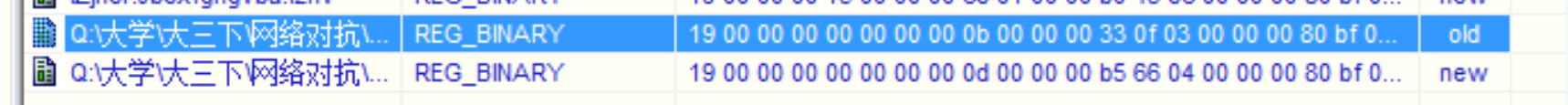

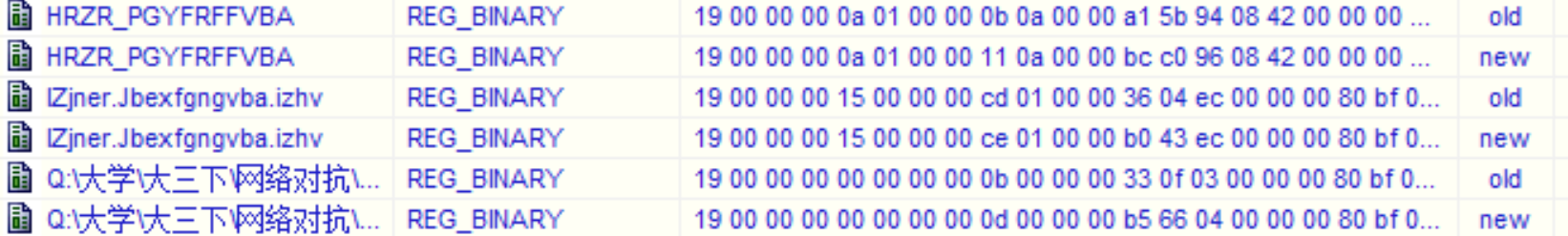

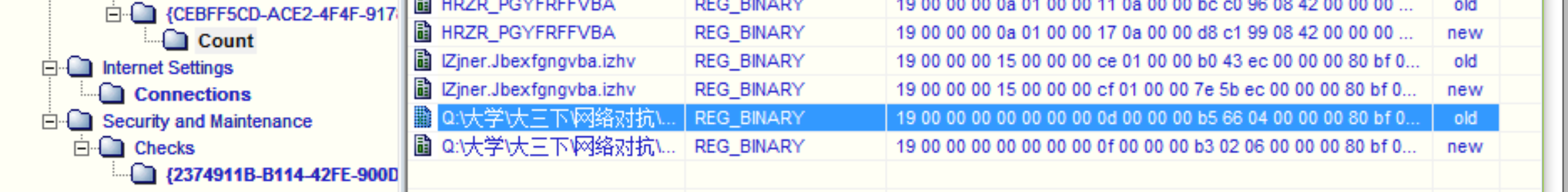

启动回连时,注册表发生了改变

截图时注册表发生变化:

同时,获取权限时也有相应的变化:

图上我们可以看到三种不同的颜色:

小蓝代表修改了内容

小红代表删除了内容

小绿代表增加了内容

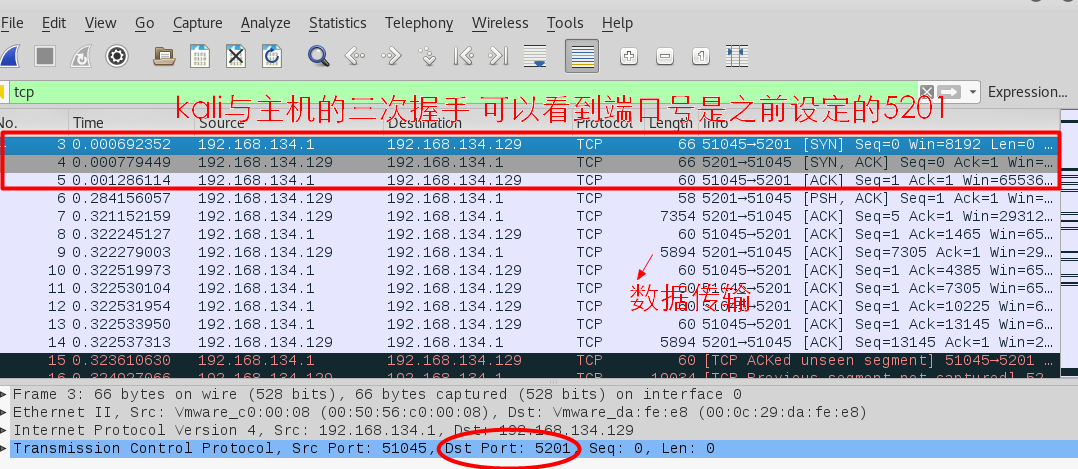

wireshark抓包

在后门程序回连时,利用wireshark进行捕包分析,协议分析发现回连时后门程序建立了三次握手并进行了数据传输。