20199107 2019-2020-2 《网络攻防实践》第3周作业

| 这个作业属于哪个课程 | 《网络攻防实践》 |

| 这个作业的要求在哪里 | 《网络攻防实践》第3次作业 |

| 我在这个课程的目标是 | 学习新知识、考试拿高分 |

| 这个作业在哪个具体方面帮助我实现目标 | 学习网络信息搜集,踩点、扫描、查点等 |

| 作业正文 | 见下文 |

| 其他参考文献 | 见文末 |

1.实践内容

网络踩点——DNS与IP查询、网络扫描——用nmap扫描靶机、漏洞扫描等等

2.实践过程

高级搜索

使用搜索引擎的高级搜索,例如百度的:高级搜索页,高级搜索语法,这个就操作上而言没有难度

DNS与IP查询

获取DNS注册人及联系方式、对应的IP、IP的注册人及联系方式、IP所在地理位置等

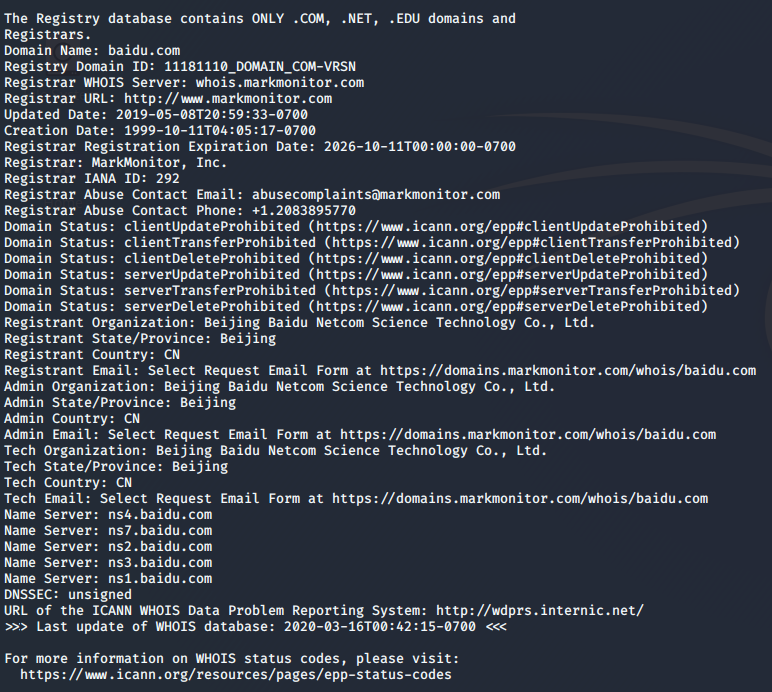

用whois查一下百度,主要结果如下,可以看到3r信息,注册人(Registrant)、注册商(Registrar)、官方注册局(Registry),电子邮件地址,地区Beijing CN等

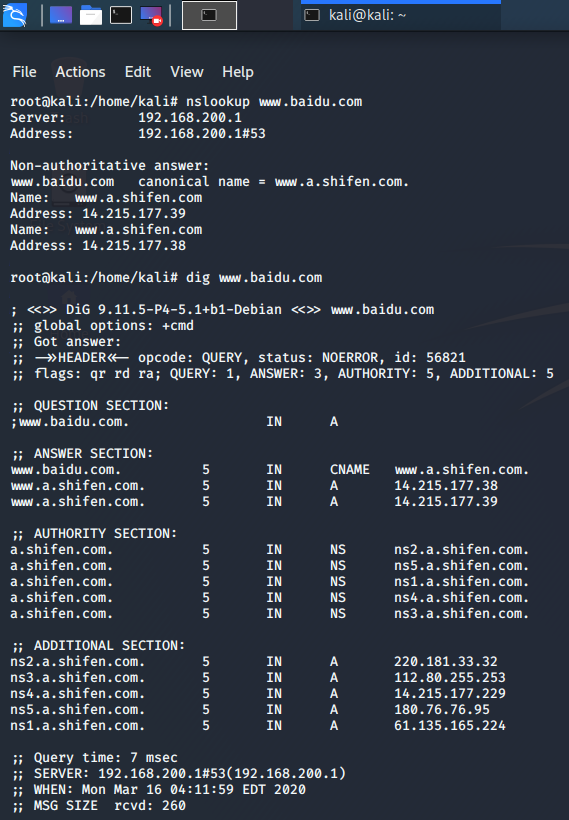

可以用nslookup,dig等获取ip

也可以ping一下百度,然后通过站长工具、中国互联网络信息中心等查询此ip

教材上是让查百度谷歌等大企业,然而,由于IPv4地址的耗尽以及云技术的发展,很多时候你会查到一个云服务器上。。。例如我ping了一下秀米(xiumi.us)(一个在线图文编辑器),得到IP后120.55.144.107一查果然发现是杭州的阿里云服务器

可以跟踪一下看数据包是怎么过去的,Linux可以用traceroute但在虚拟机效果不行,Windows用Tracert尝试追踪路由,当然,到了云服务器里就跟不上了

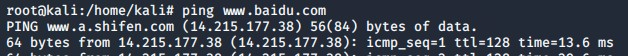

查好友IP,一边用wireshark抓包,一边和QQ语音通话,利用QQUDP数据报头020048,在wireshark筛选udp,分组详情-字符串-020048,获得IP

192开头私有地址是本机,223开头的就是同学的IP了

nmap的使用

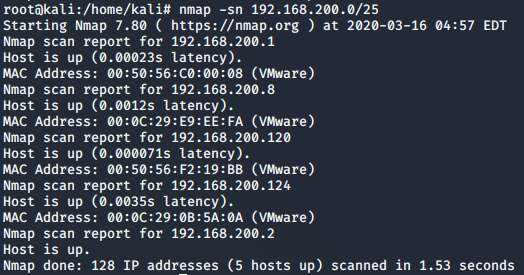

nmap -sn 192.168.200.*主机发现,用Ping扫描活跃的主机,可能是划分子网的原因,.128以后直至.255结尾的也被认为是活跃主机

nmap -sn 192.168.200.0/25正常了

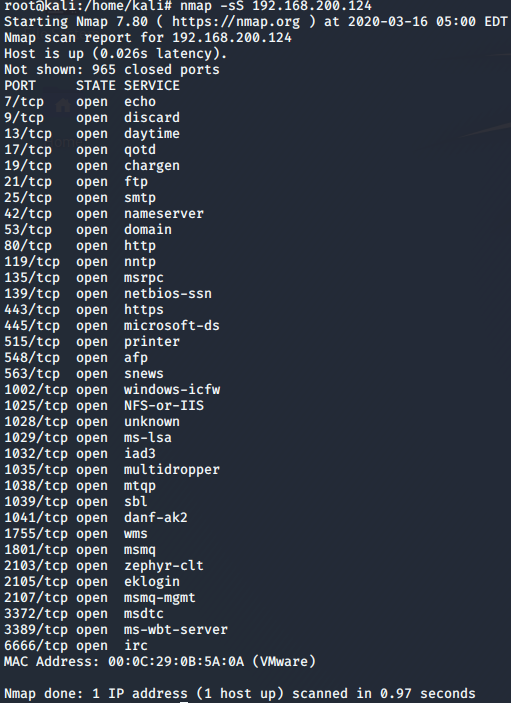

nmap -sS 192.168.200.124扫描靶机开放了哪些TCP端口

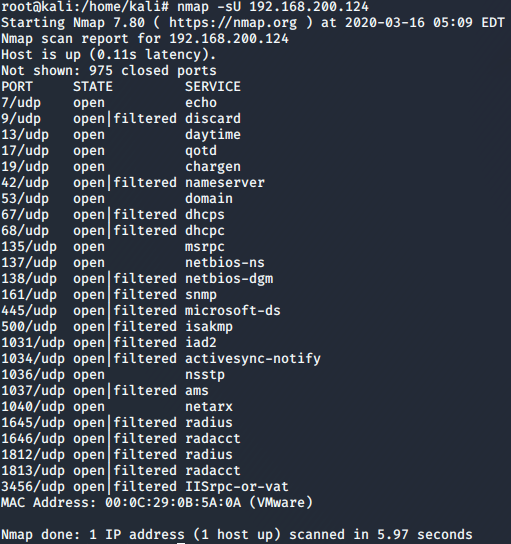

nmap -sU 192.168.200.124扫描开放的UDP端口

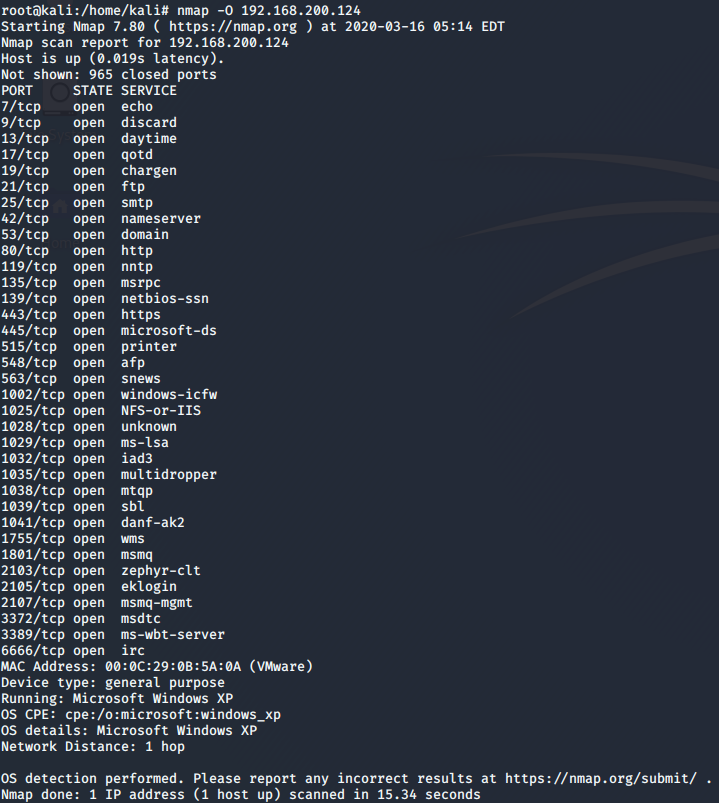

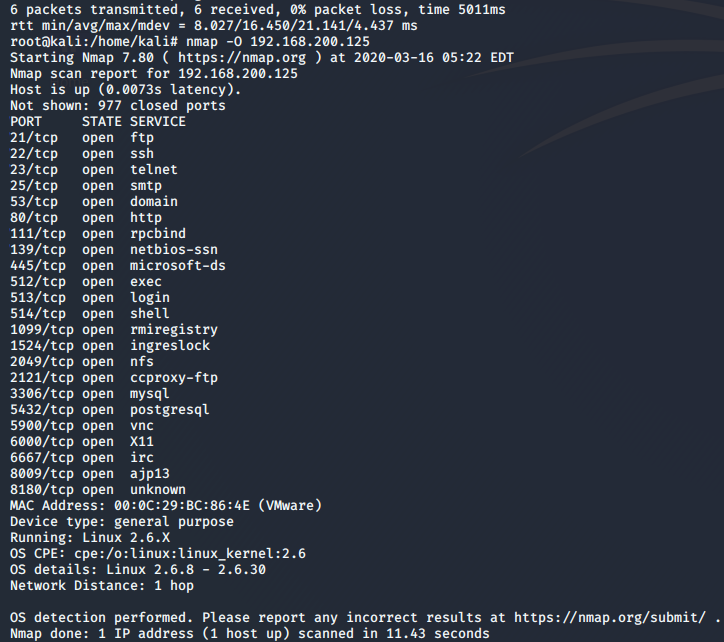

nmap -O 192.168.200.124扫描操作系统与版本,Win2000Server查出来是WinXP?误判?

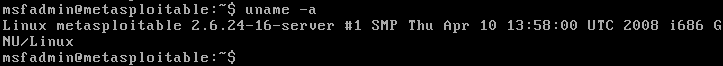

打开了另一台靶机uname -a看了一下linux内核版本再试了一下,这次很正常地扫出来了

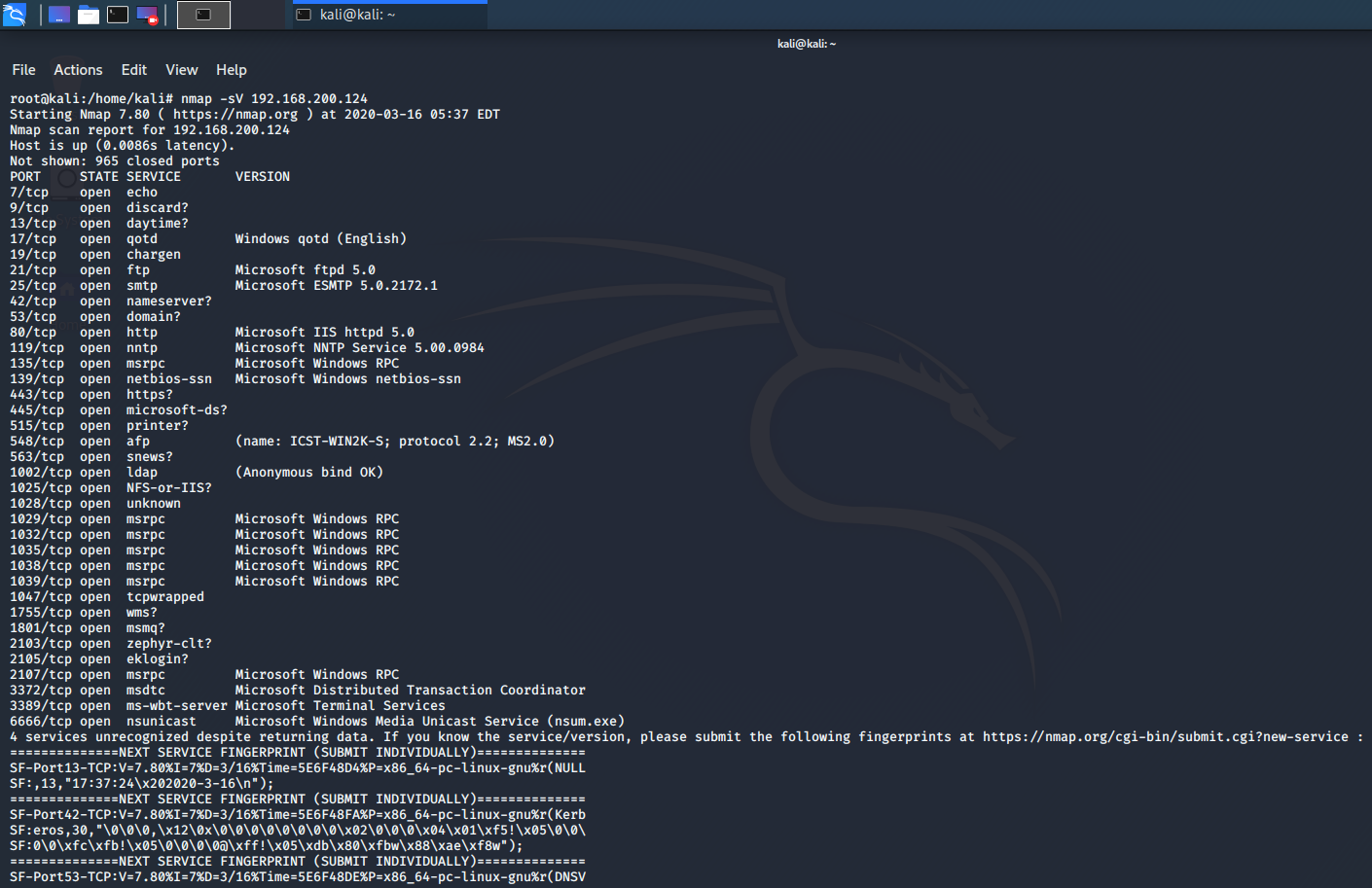

nmap -sV 192.168.200.124扫描安装的网络服务等,出现了四个非法返回值,疑似未知服务?

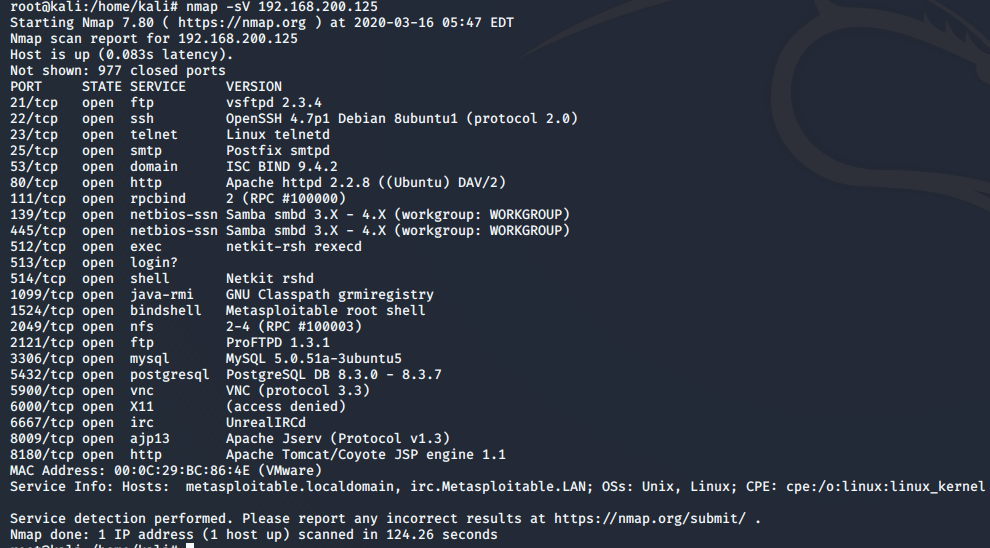

nmap -sV 192.168.200.125把另外一个靶机也试了

Nessus(划掉)openvax的安装与使用

去Nessus官网下载,名字随便填,邮箱要真实

收到邮件后,点击邮件中的下载按钮,去下载对应版本的安装包,并传到Kali中

dpkg -i Nessus-8.9.1-debian6_amd64.deb安装

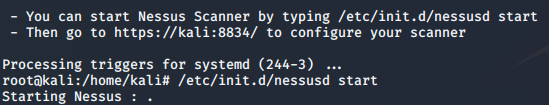

/etc/init.d/nessusd start启动

效果如下

打开https://kali:8834,无视警告

此时可以再次申请激活码(之后可能会有用),先用之前邮箱收到的第一个码

然后开始下载插件,此时失败大概是正常情况,可以尝试

/opt/nessus/sbin/nessuscli update

运气好的话可能能成功,但我没有,这个时候执行以下

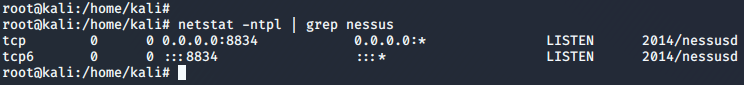

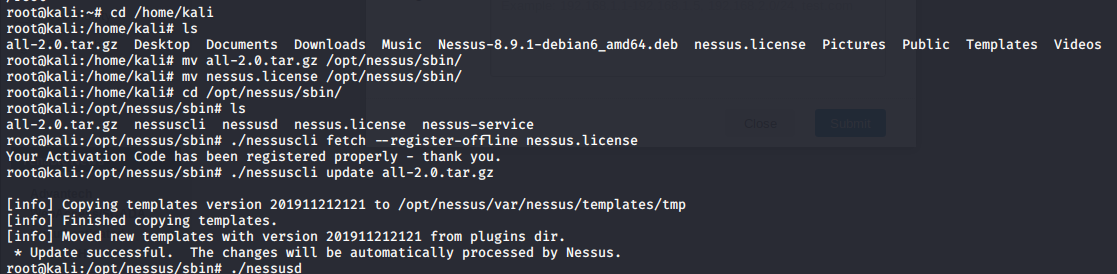

cd /opt/nessus/sbin

./nessuscli fetch --challenge

把获得的Challenge code复制下来,打开https://plugins.nessus.org/v2/offline.php

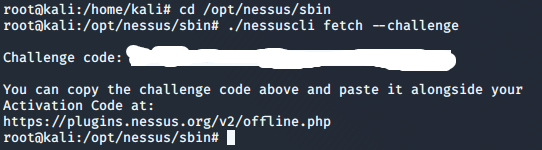

输入你的第二个激活码(这个时候第一个已经被用过失效了,License already in use),当然,即使之前没申请此时可以再申请一个,我就是这样的

然后到以下页面,点击两个框下载插件和注册许可码,复制到/opt/nessus/sbin/,然后依次执行以下操作(会花掉不少时间)

./nessuscli fetch --register-offline nessus.license

./nessuscli update all-2.0.tar.gz

./nessusd 然后我就在这里卡死了,./nessusd执行了一个多小时,也就前十几分钟有输出,后面就没输出了

在尝试了直接重装,卸载重装,恢复快照重装之后还是卡死,原因未知,差点气到变形

写到这里我已经快裂开了,决定改装nessus的好兄弟openvas了,nessus以后有空再说

呵呵,不得不说,虽然openvas的web UI没nessus好看,但装起来就是方便,而且开源免费无限制

因为心态爆炸了,很多信息没有记得截图,见谅

apt-get update

apt-get install openvas

openvas-setup 这里下载很慢,可能会到几十k,要等很久,但不用管,睡两小时它自己就好了

但setup结束之后,正常情况下,会给一个巨长的默认密码

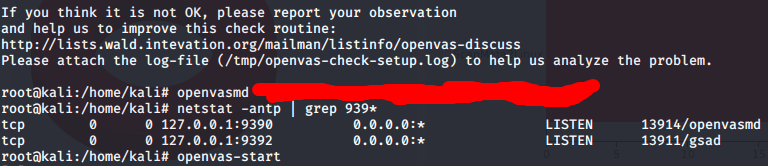

openvas-check-setup 上一步结束后,检查是否出错,我这里是没出错了,而且根据我以前的经验,openvas的错误提示比较人性化,能让你知道该怎么改,这次我安装没出错

openvasmd --user=admin --new-password=password 改密码,默认那个也太长了

netstat -pantu | grep 939* 看看默认端口正不正常,据说应该是9390,9391,9392,但我一开始是只能看到9392和9390的,没有9391也没事

openvas-start 尝试打开openvas,但这时大概会无法启动默认浏览器

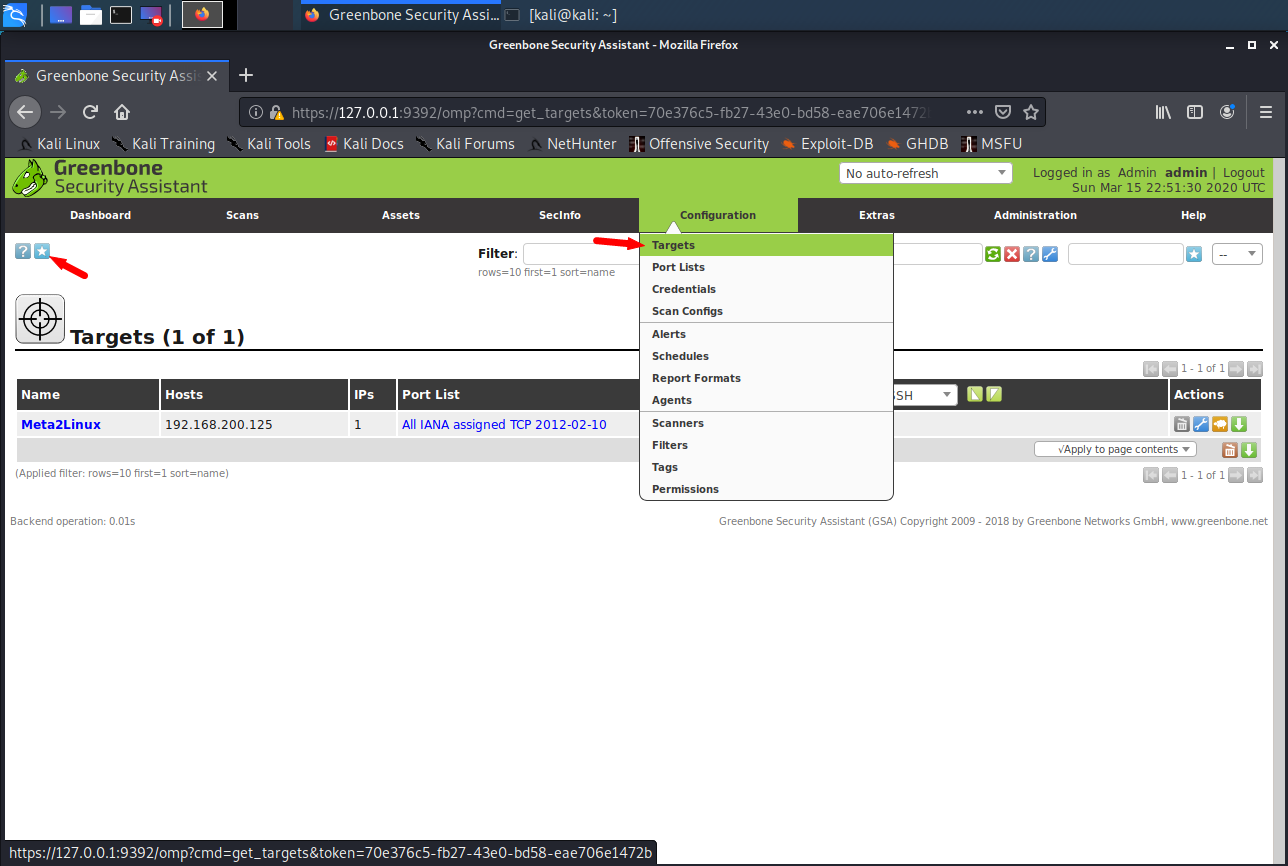

手动打开https://127.0.0.1:9392输入用户名和密码登录

可以操作的东西有很多,此处只讲部分,更多内容可见参考文献

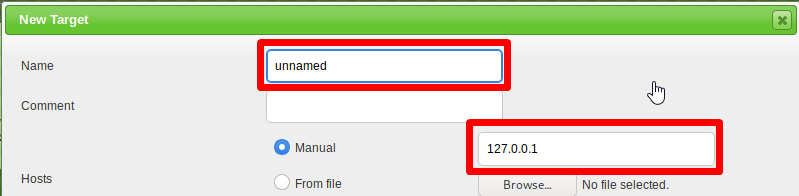

之后进入configuration-targets,点击天蓝色小星星新建一个目标,即要扫描的靶机,最低限度的话改一下名字和IP就够了,当然也可以自己改端口列表之类的

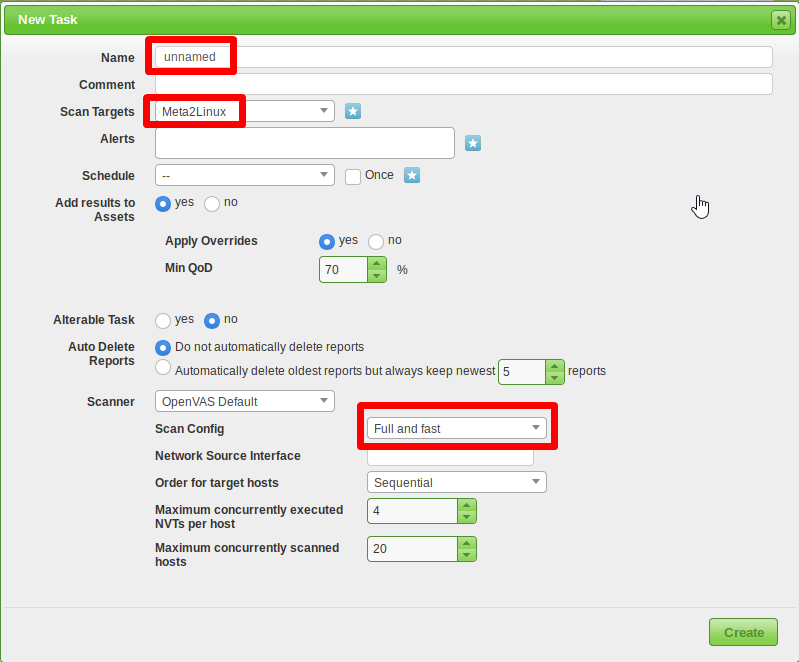

再进入scan-tasks,还是点天蓝色小星星新建扫描任务,改一下名字target用刚刚新建那个就够了,喜欢的话可以用自定义扫描模块等等,我还是用了默认的full and fast,全面而快速地扫描靶机的各种漏洞

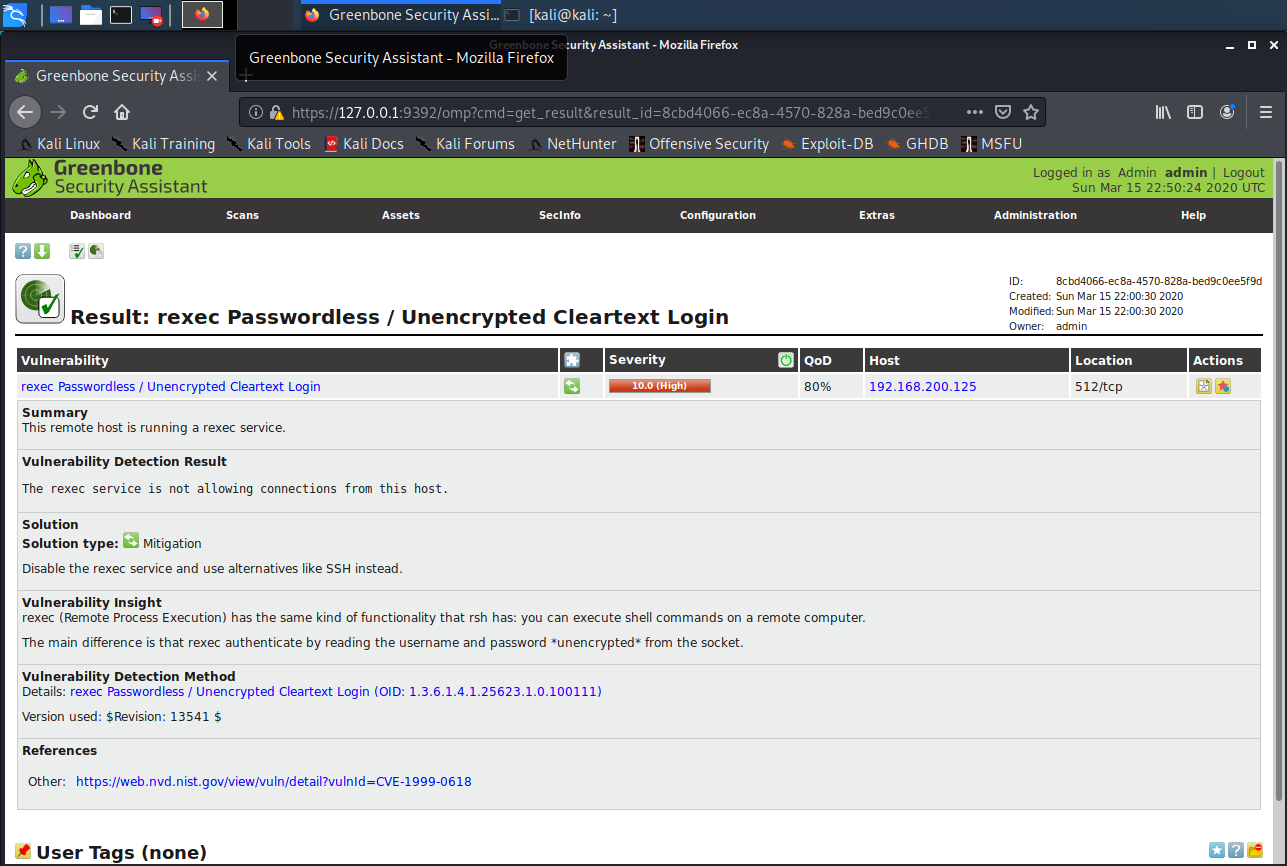

实际上扫描挺耗时间的,最终结果如图,靶机被发现的漏洞列表,点进去可以看到该漏洞的详细信息

去看了下其他同学这次的实验博客,还有和我一样nessus坑住的,别挣扎了,跟我一起加入Openvas或者用旧版吧,不想同时装两个灵活使用快照备份就好(●'◡'●)

网络查点防范

前文已经做了nmap和Openvas漏洞扫描,剩下一个用搜索自己的足迹并防止信息泄露,然后一搜一大片以前的作业博客。。。

决定去把名字改了,希望没人爬过我博客吧,但好歹效果聊胜于无

3.学习中遇到的问题及解决

- 问题1:攻击机不能ping通靶机

- 问题1解决方案:打开蜜罐虚拟机,设置好蜜罐之后,攻击机就不能在蜜罐没开的时候ping通靶机了

- 问题2:我的虚拟机有个神奇的毛病,有时会迷之断网,断网条件未知

- 问题2解决方案:更神奇的是,两台虚拟机ping一下就又能联网了

- 问题3:Nessus安装失败

- 问题3解决方案:我选择Openvax

4.实践总结

感觉这次实验难度基本都在安装漏洞扫描应用上了,一开始我也被Nessus漂亮的UI吸引了,而且很多同学都装的Nessus

虽然它仅 仅 能 白 查 16 个 ip,但想到也就两台靶机无所谓了,试试又不花钱,没想到浪费了这么多时间

还是Openvax好,真香,Openvas真香,开源多好啊,没有保密性和可用性的矛盾

5.其他参考文献

- 《网络攻防技术与实践》(诸葛建伟著)

- Kali下OpenVAS安装教程

- OPENVAS的安装与使用