20144303 石宇森《网络对抗》信息收集和漏洞扫描技术

20144303 石宇森《网络对抗》信息收集和漏洞扫描技术

实验后回答问题

(1)哪些组织负责DNS,IP的管理。

ICANN负责全球范围内DNS和IP的管理和空间分配。同时,也设有地区性组织来划分和管理各个地区的IP和DNS。像亚太互联网络信息中心(APNIC) 负责亚洲太平洋地区,世界互联网组织(RIPE)主要负责欧洲地区还有中东和中亚部分地区,美国Internet号码注册中心(ARIN) 负责北美、南美、加勒比以及非洲撒哈啦部分的IP分配,同时还要给全球NSP分配地址,中国互联网络信息中心(CNNIC) 就管理我们国家的DNS和IP。

(2)什么是3R信息

3R是指注册人、注册商、官方注册局

实验总结与体会

这次实验相对来说比较简单,主要是学会使用whois、dig、nslookup以及类似站长之家这样的网站进行域名和IP的信息搜索。搜到信息之后,能分析出注册商、注册人等等。然后还能进一步的用搜到的信息查找更多的信息,比如说站长之家里面的“反查”。在使用搜索引擎查询技术的时候,想起来了小时候总在百度上查询自己或是同学的名字,偶尔发现跟某某成功人士同名还格外高兴。现在掌握了更加精准的搜索办法。也感受到了信息化时代的可怕,我们的个人信息可能就在网络的某个角落里,也可能已经被哪个不法分子拿去利用了(虽然说是没什么价值,哈哈)。这次实验给我一个最直观简单的感受就是.....好玩!

实验过程记录

一、学会使用whois

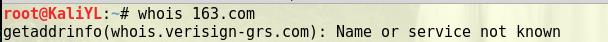

刚开始使用whois命令时,显示出错了,后来发现是kali连不上网络,然后把虚拟网络编辑器恢复到了默认设置,才得以成功

一直在用cnblogs上传博客什么的,那就查查他的信息吧

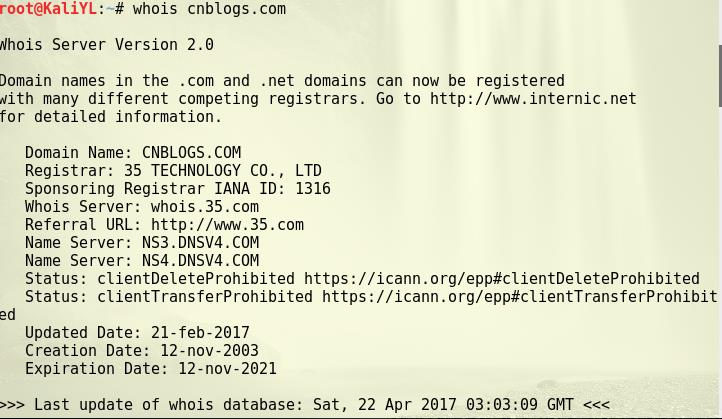

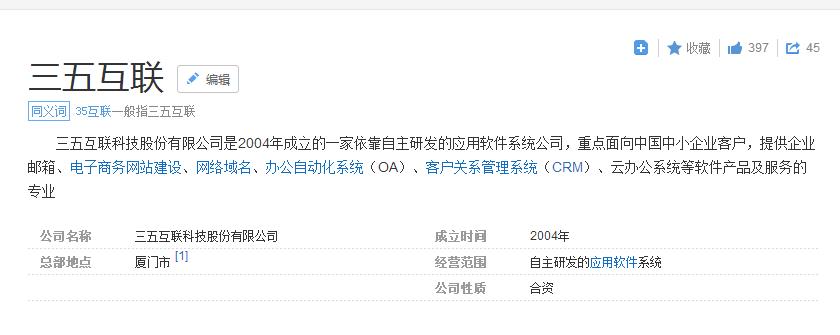

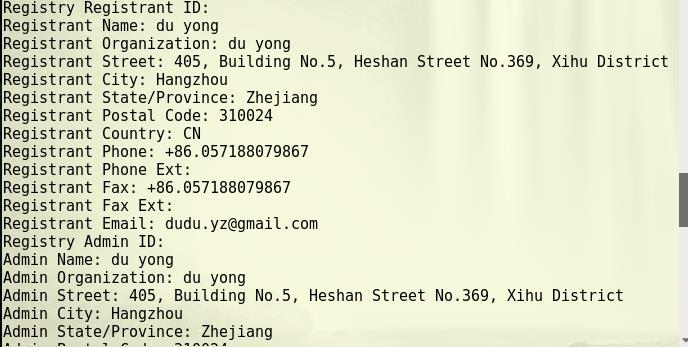

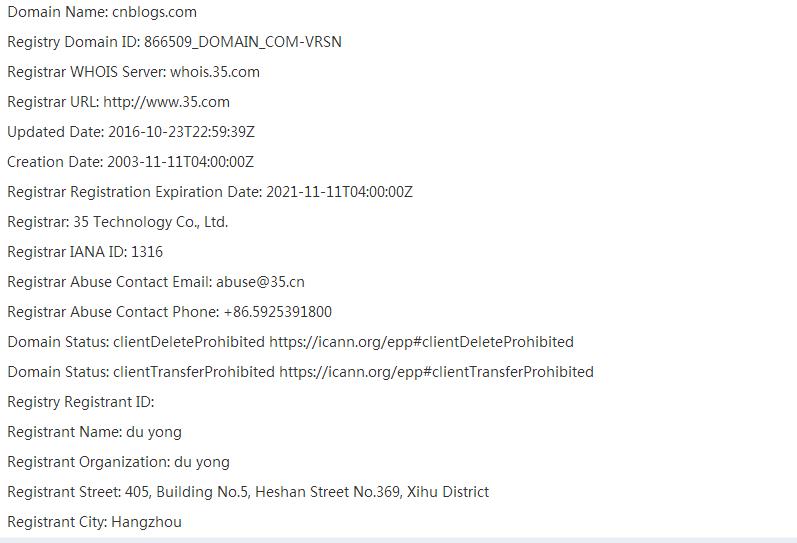

这里面可以看出来whois服务的版本号是2.0。下面是一些注册商的信息,这个域名注册商是一个叫“三五互联”。看了看百度百科的介绍,光大银行、厦门航空、双鹤药业这些比较牛的公司的网站都是他们做的建设服务,还挺厉害的啊。

还有域名注册更新、创建、到期的日期等信息

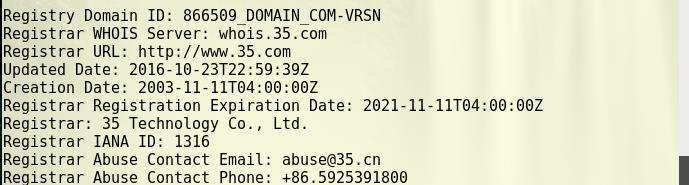

另外还有域名的登记信息

登记人和所有人的信息

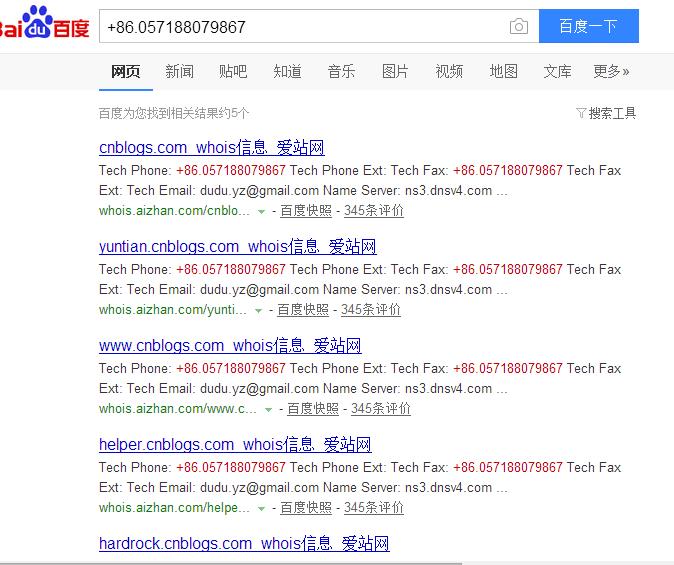

在这个里面随便找了一个电话去百度上查查,也发现了这个域名的搜索资料

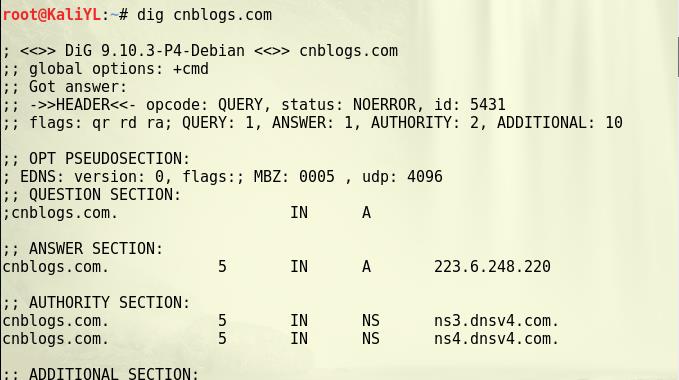

二、dig命令的使用

dig用来在官方服务器上查询。我去查了一下A NS是什么东西:

DNS的资源记录:

A记录:即地址资源记录,记录一个主机的IP地址;

MX记录:邮件服务器资源记录,记录一个域的邮件服务器的域名;

NS记录:即名字服务器资源记录,记录一个域的权威域名服务器的域名;

CNAME记录,即规范名称(Canonical Name)资源记录,记录一个主机的标准名称。

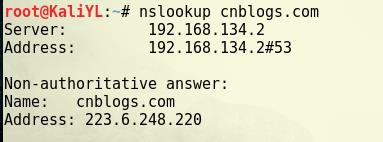

所以查到的cnblogs.com主机的IP是223.6.248.220

最后还有一些额外的IP地址信息,我去查了下这些是什么东西。应该是一些网站要用的其他服务器的IP

三、nsloolup:

Non-authoritative answer:

未权威回答,出现此提示表明该域名的注册主DNS非提交查询的DNS服务器

说是不是很权威,但是跟之前用dig查到的IP地址是一样的。我在网上查了一下这个IP,但没有显示出是博客园,反而告诉我是阿里云。

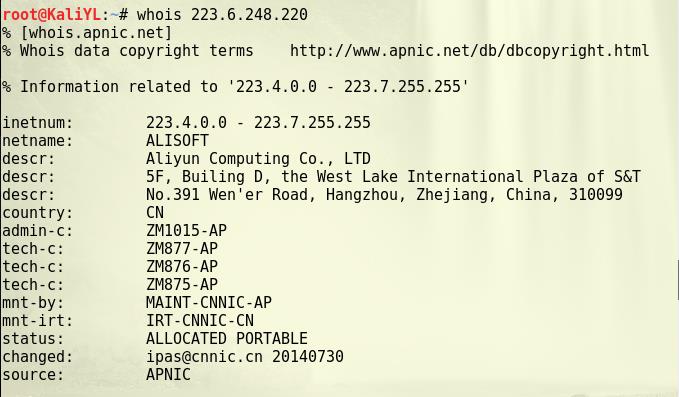

然后我又在kali上通过whois 223.6.248.220查看了这个IP的信息,发现也说是阿里云的。(我猜可能是博客园使用了阿里云的代理服务器)

四、在“站长之家”上搜索信息

在站长之家上查cnlbogs.com 结果和whois一样的

下面还有站长之家whois查询

whois 反查一波,这个人还注册过这么多域名啊

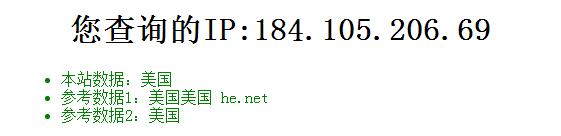

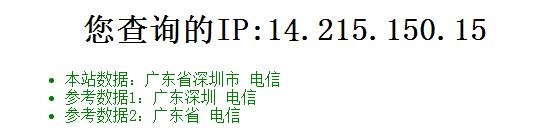

IP的物理地址查询:

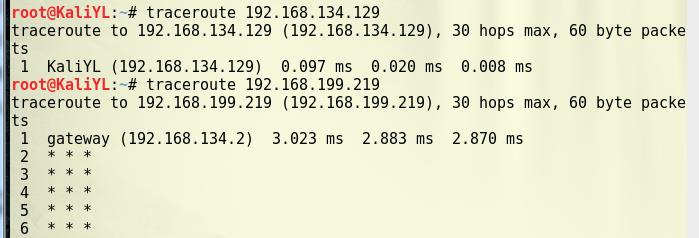

五、traceroute的使用

用traceroute 分别查了kali和我的主机的IP

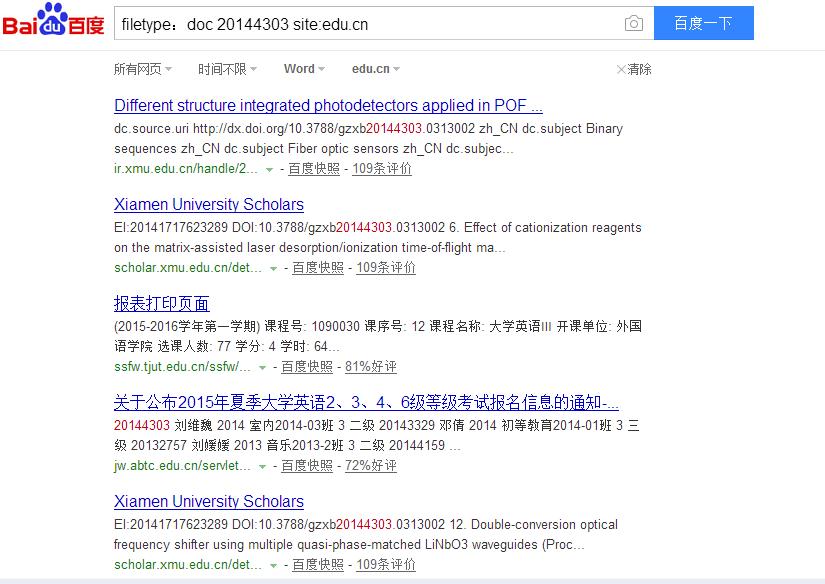

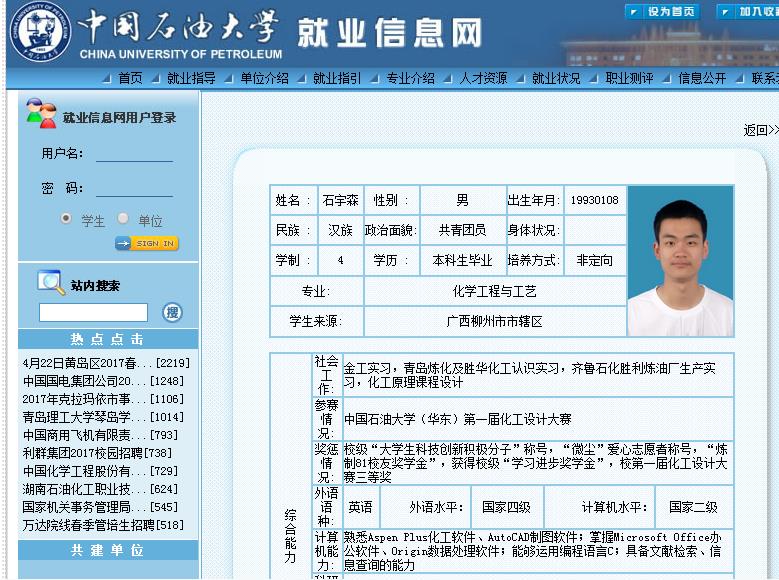

六、使用搜索引擎查询文件

这个在中国石油大学读书的“兄弟”还是挺优秀的啊

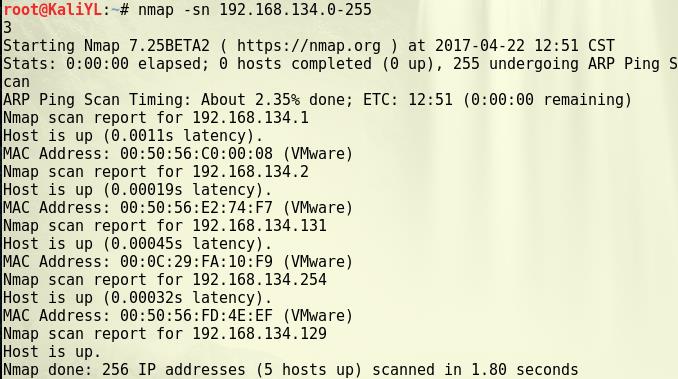

七、nmap扫描:

扫描在线的主机,除了1和2和254,显示有这个IP段有2个在线的主机。一个是我的kali主机(129),一个是靶机xp(131)

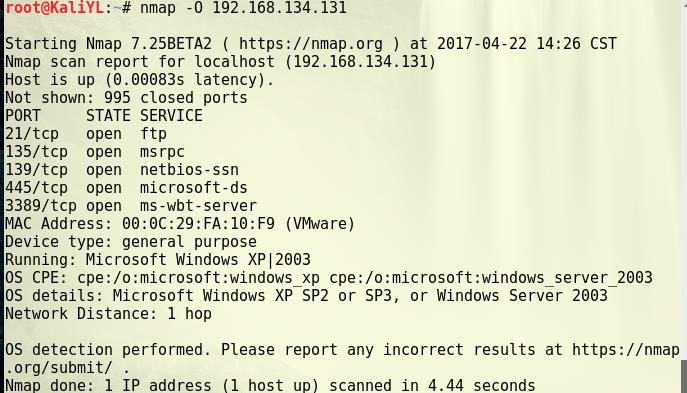

操作系统扫描

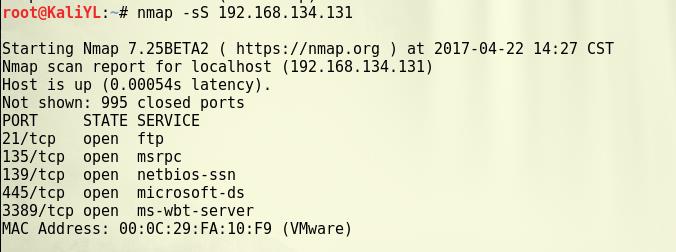

端口扫描

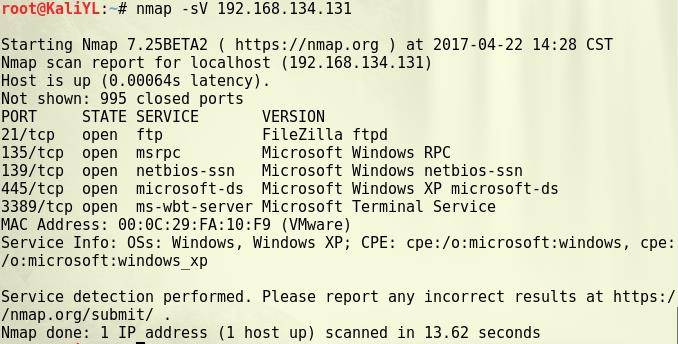

服务版本扫描

八、openvas漏洞扫描

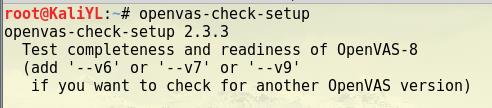

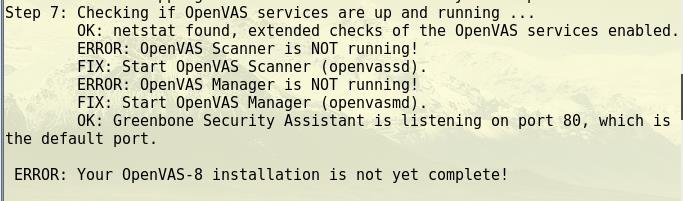

查看openvas的安装状态

发现了错误

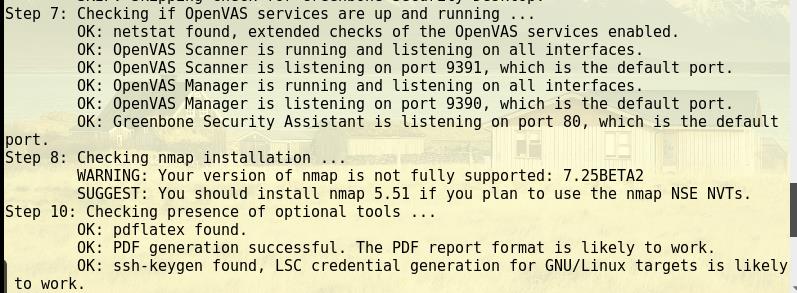

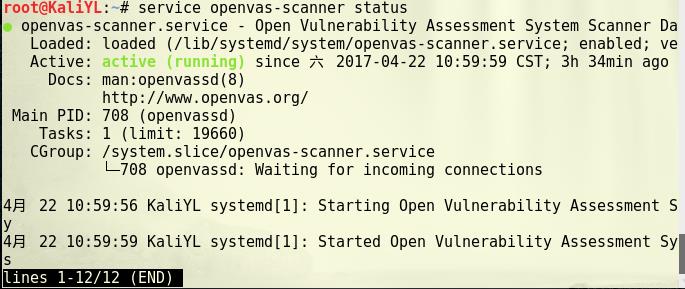

输入openvassd和openvasmd修复错误

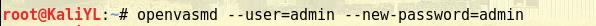

设置ueser和password

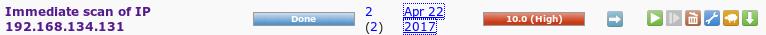

开启openvas,然后打开127.0.0.1:9392,登录,开始扫描靶机192.168.132.131漏洞

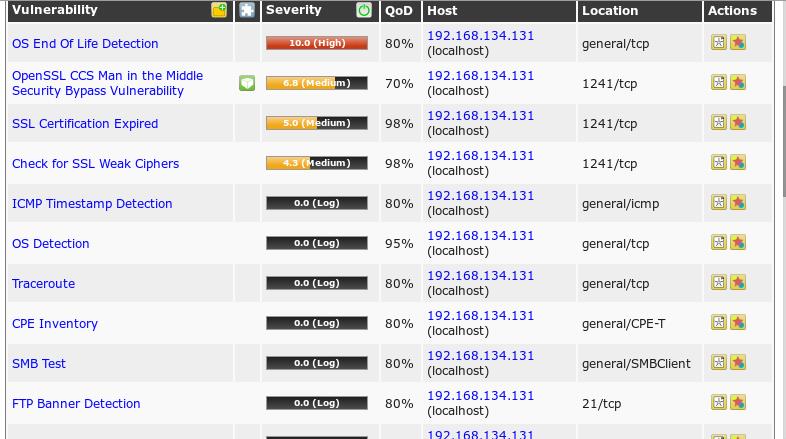

漏洞报告如图

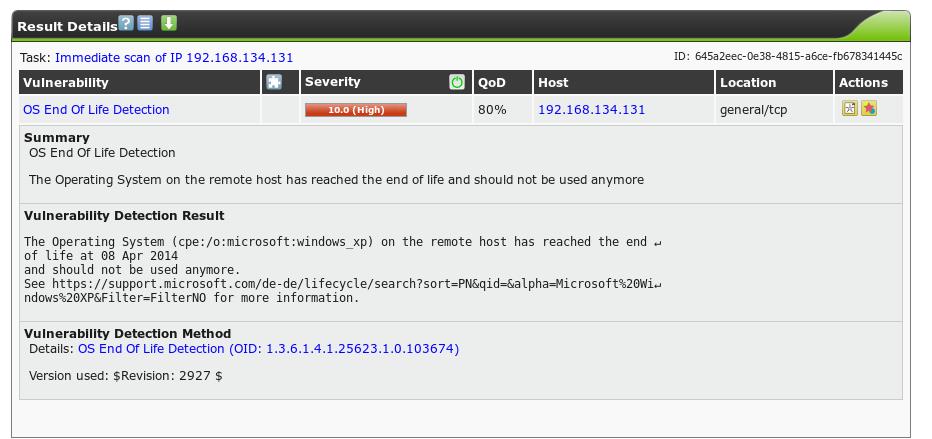

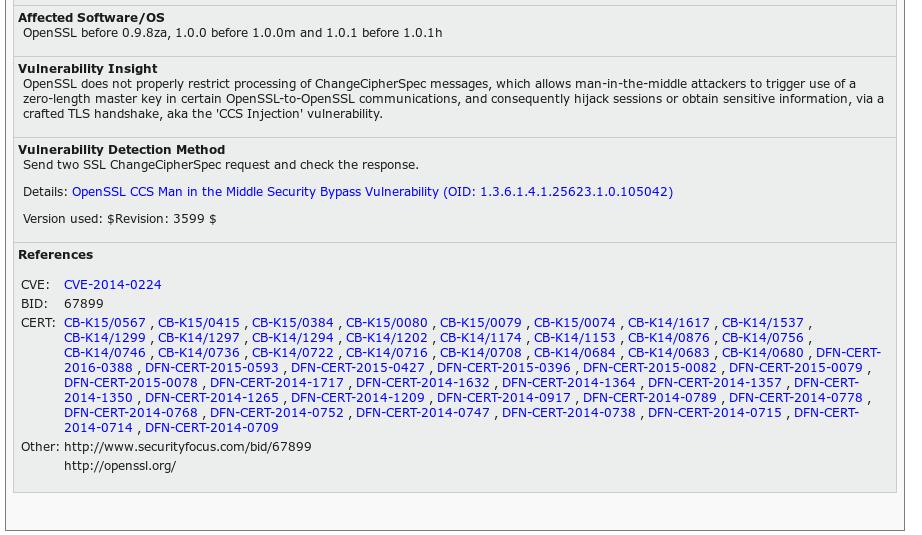

第一个高位漏洞的信息

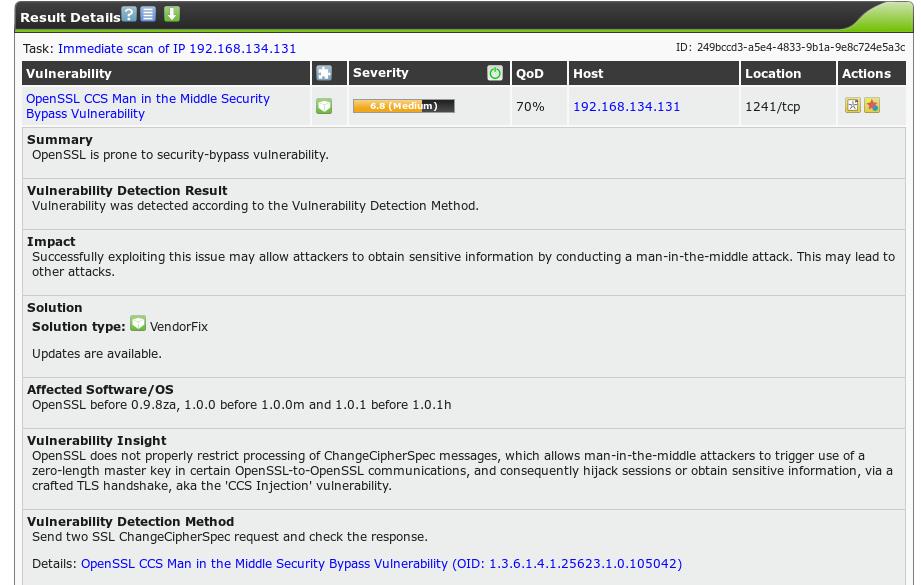

第二个漏洞的信息

浙公网安备 33010602011771号

浙公网安备 33010602011771号