NSSCTF_RE_[NSSRound#3 Team]jump_by_jump

第一次做花指令的题

32位无壳

发现主函数是:

// attributes: thunk int __cdecl main(int argc, const char **argv, const char **envp) { JUMPOUT(0x411860); }

发现啥也没有

然后跟到0x411860函数这里

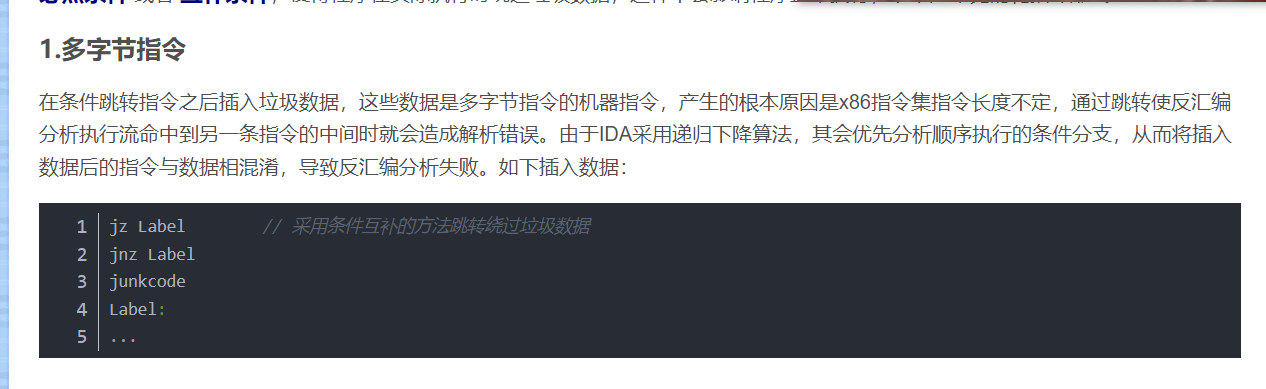

百度得知:

花指令的特征

jz

jnz

jz的函数

发现这个地方基本一样

那就是花指令了

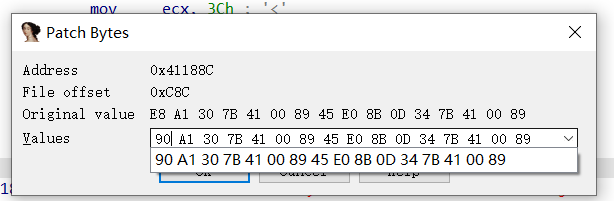

然后在灰色的一行修改字节

然后按C得到代码

在417B30中就有flag了

flag:

NSSCTF{Jump_b9_jump!}