【溯源分析】疑似"摩诃草"组织最新样本分析及域名资产揭露

1)场景

摩诃草组织(APT-C-09),又称HangOver、Patchwork、Dropping Elephant以及白象。该组织归属南亚某国,主要针对中国、巴基斯坦等亚洲国家和地区进行网络间谍活动,也逐渐将渗透目标蔓延至欧洲和中东等地。

https://www.anquanke.com/post/id/160869#h2-0

2)问题难点

1、恶意代码分析提取出的哪些行为信息有助于分析组织的行为?

2、用什么工具进行分析判断通过样本自身的信息跟现有样本库关联分析判断为同一个组织?

3、如何防御?

3)解决思路

1、解密字符串中的key值、网络参数、恶意样本的关键流程(自启动位置、文件行为)

2、

1)使用Bindiff对比发现两者代码相似度

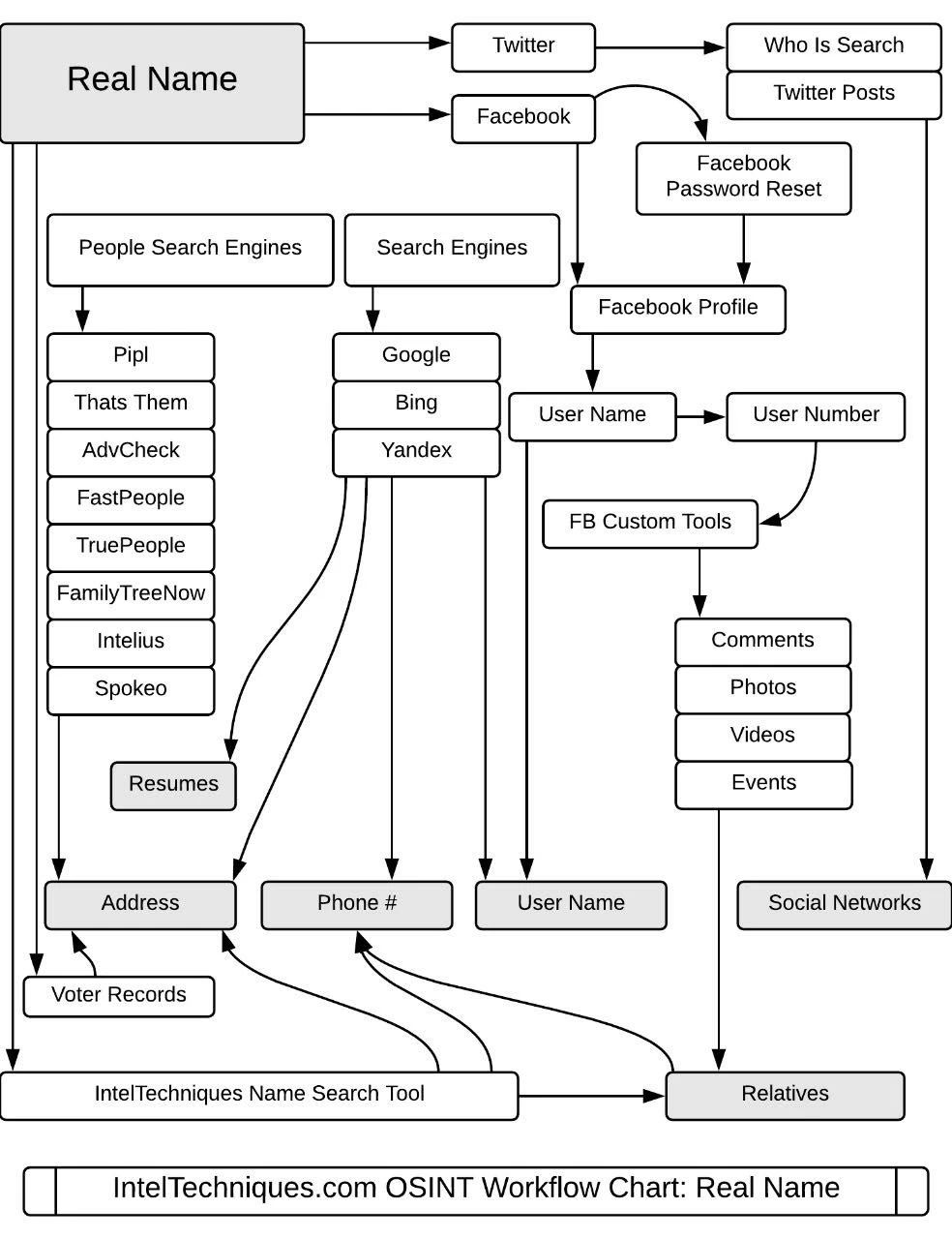

2)真名,邮箱地址,电话号码,域名,用户名和真人位置在公网的搜索途径,判断多个样本是否为同一个人进行投放

3、目前防御的形式主要还是通过网络层IP的阻断或主机的查杀,信息来源自IOCS对应的域名、IP、文件信息

4)方法细节(使用已有信息通过搜索引擎搜索恶意样本信息溯源作者的技巧)

-

1)提取行为

-

2)使用已有信息通过搜索引擎搜索恶意样本的信息

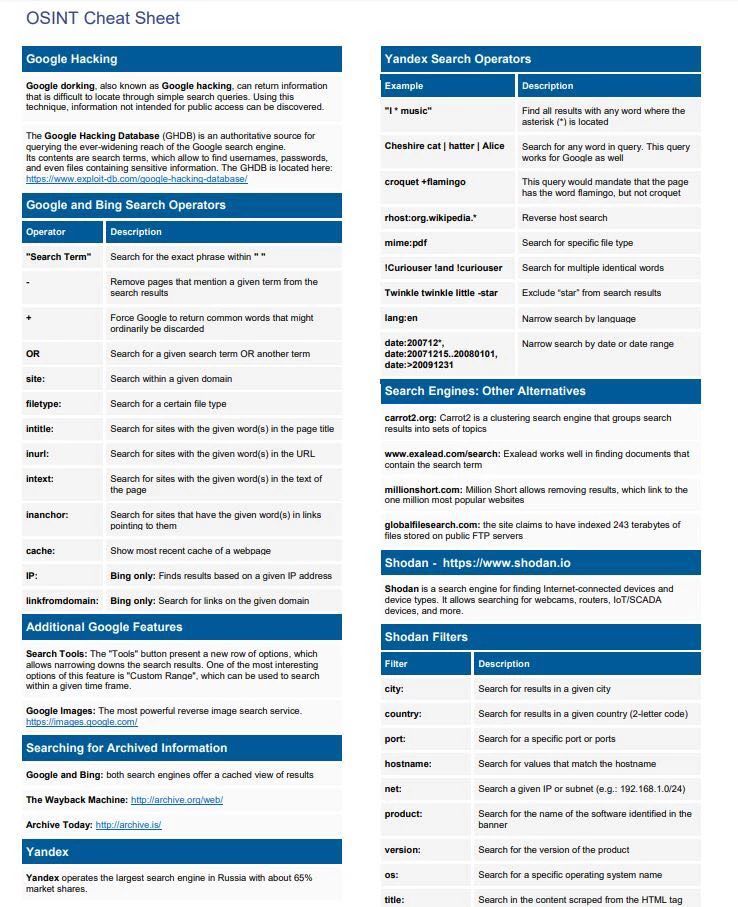

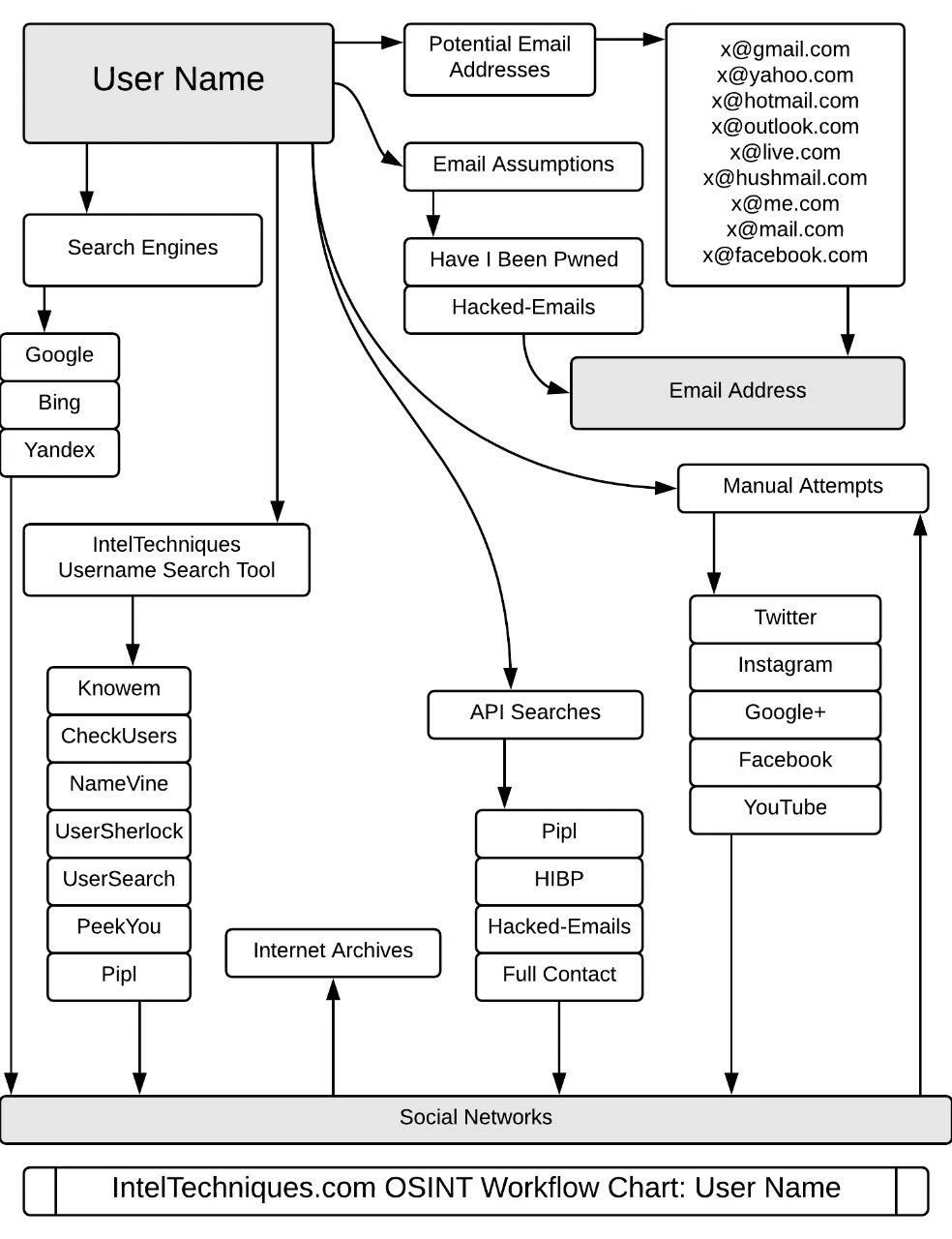

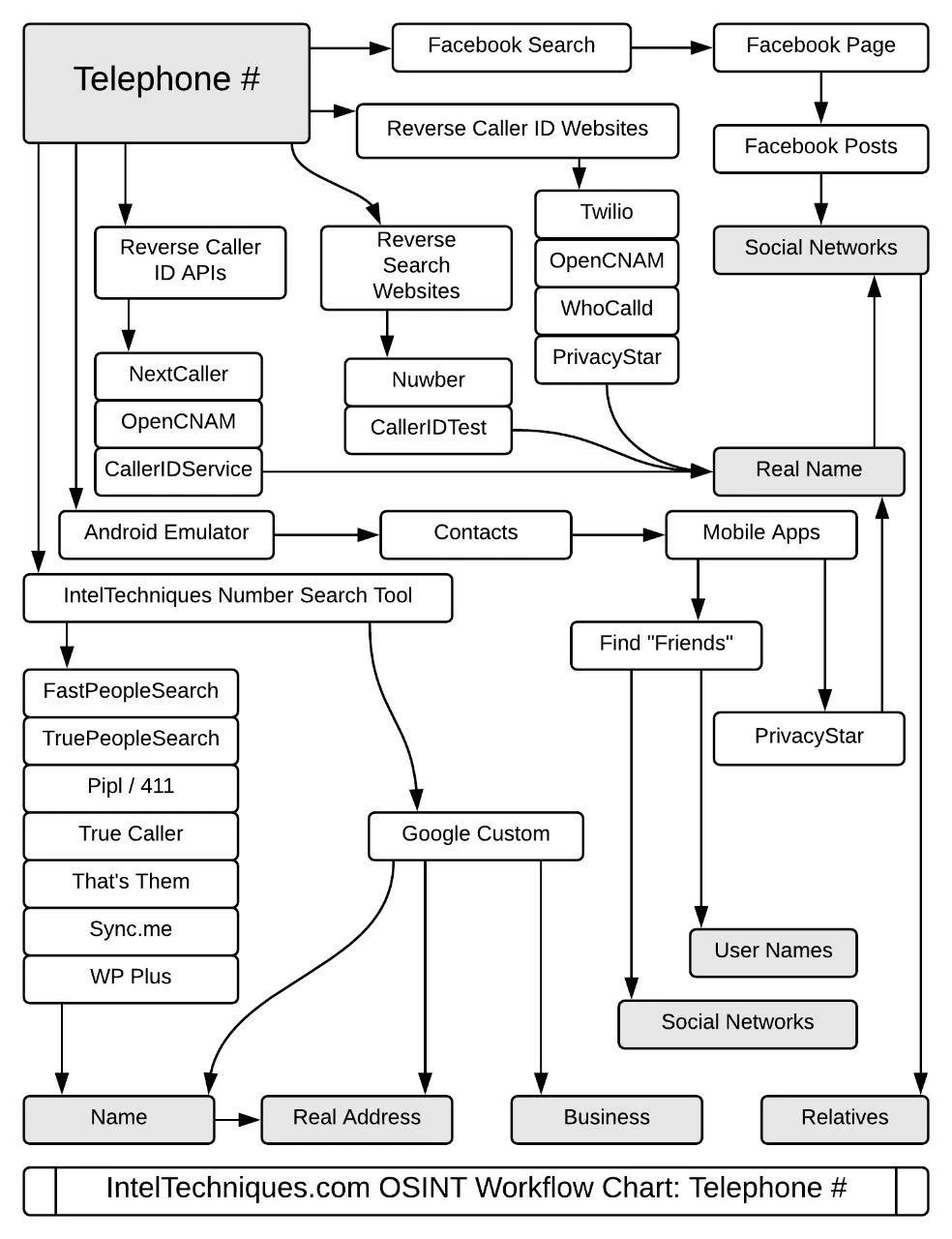

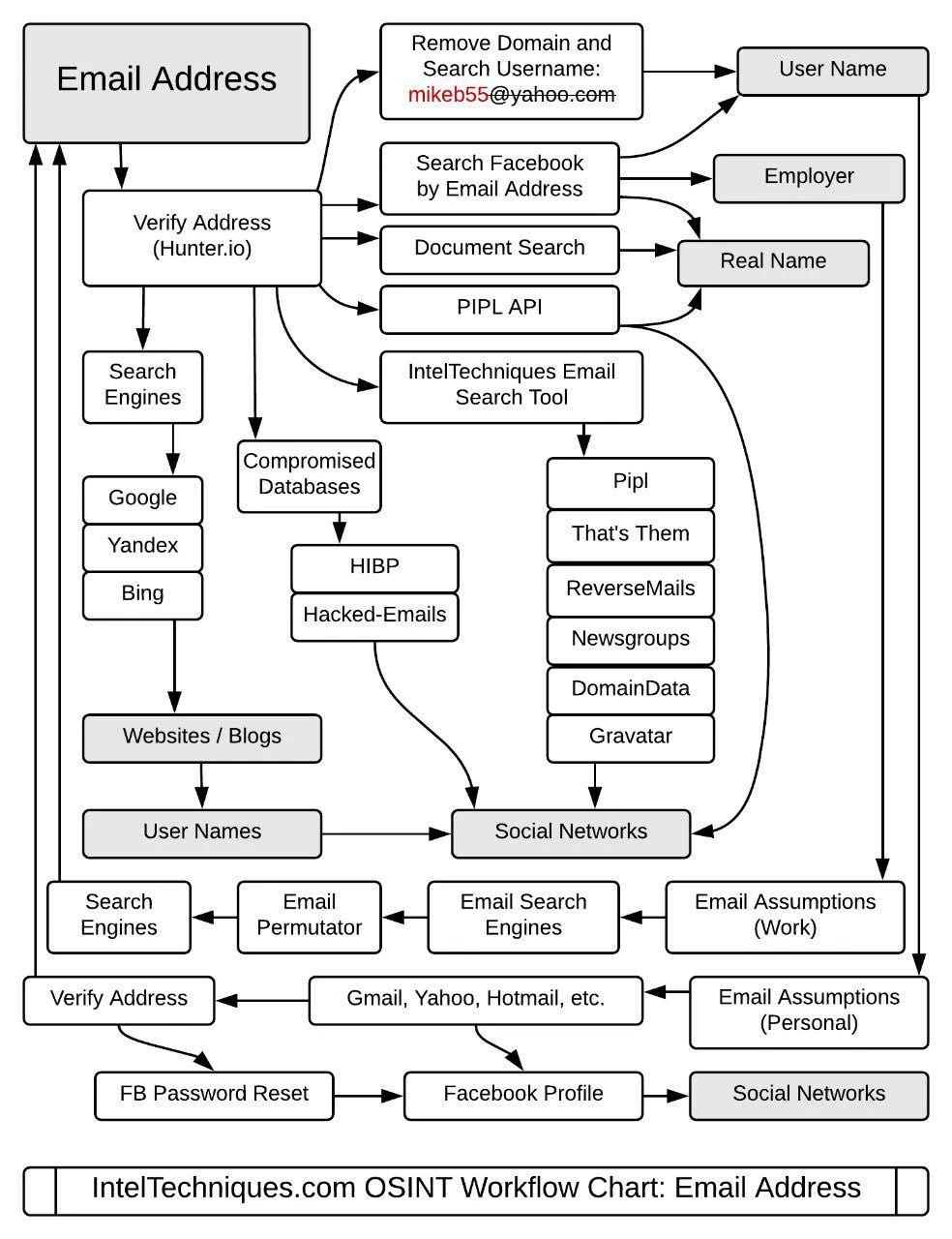

关于搜索引擎在开源情报搜索方面的小tips,以及真名,邮箱地址,电话号码,域名,用户名和真人位置在公网的搜索途径以及技巧关于搜索引擎在开源情报搜索方面的小tips,以及真名,邮箱地址,电话号码,域名,用户名和真人位置在公网的搜索途径以及技巧

User Name

Location

Telephone

Email Address

Domain Name

Real Name

- 3)IOC

5)总结

提取行为、关联分析(多样本关联、多信息关联)

浙公网安备 33010602011771号

浙公网安备 33010602011771号