LordPE修复从进程dump出来的内存文件

场景

应急响应中从进程发现被注入了EXE文件,通过processhacker的Memory模块dump出来注入的文件。PE修复后在IDA里反汇编查看这个恶意代码的功能是什么。

解决

LordPE 虚拟内存对齐修复

【Section Table】

每个区段的

- VirtualAddress与RawOffset对齐

- VirtualSize与RawSize对齐

【Basic PE Header Information】

- 修复exe加载基地址和dump的内存地址

相关示例

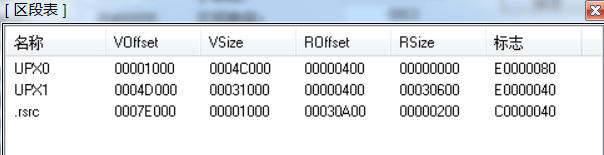

LoadPE载入dump后的程序,查看区段信息,修正前

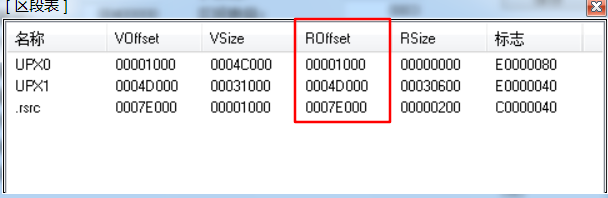

修正后

参考

傀儡进程内存Dump

浙公网安备 33010602011771号

浙公网安备 33010602011771号