《网络攻防》第九周学习总结

一、Nmap实验

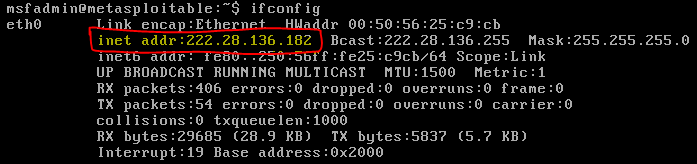

1、查看linux靶机的IP地址

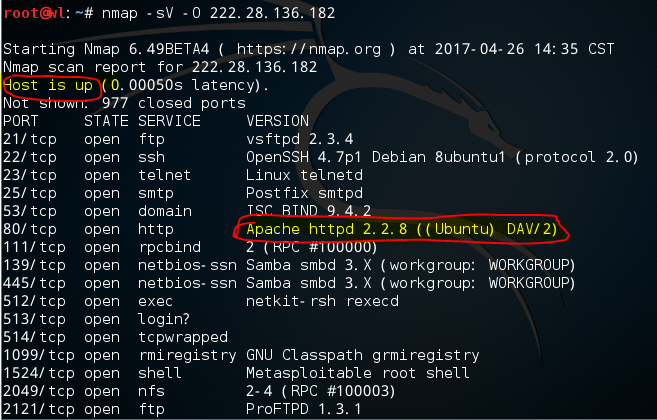

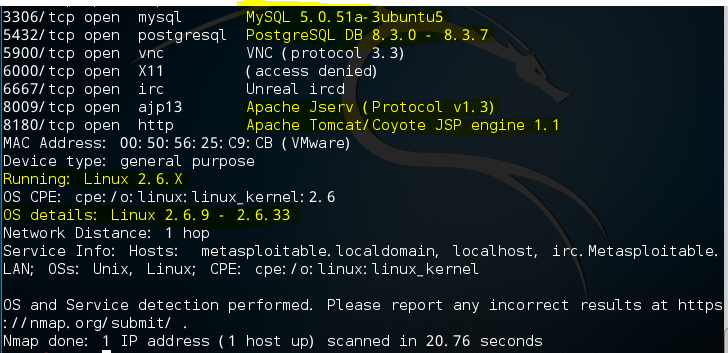

2、在攻击机kali上使用nmap扫描靶机的相关信息

可以看到主机在线

还探测到了使用的一些软件的版本

Apache httpd 2.2.8 ((Ubuntu) DAV/2)

MySQL 5.0.51a-3ubuntu5

Apache Jserv (Protocol v1.3)

Apache Tomcat/Coyote JSP engine 1.1

操作系统是Linux 2.6.X

3、查看Windows靶机IP

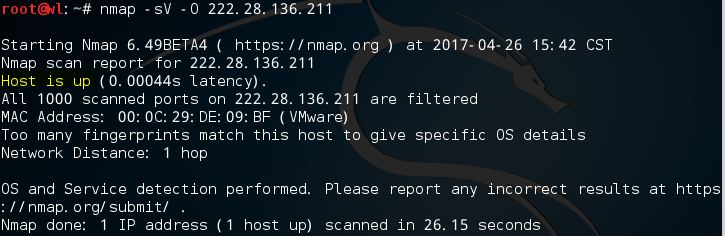

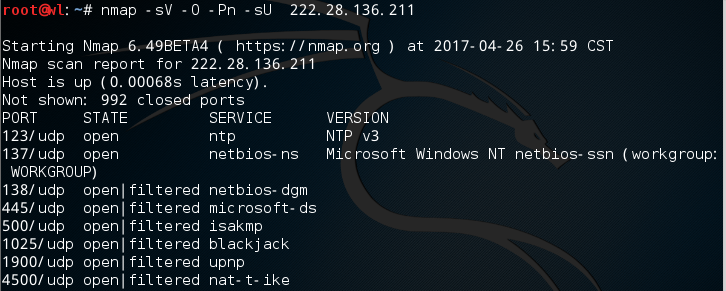

4、使用nmap扫描靶机的相关信息

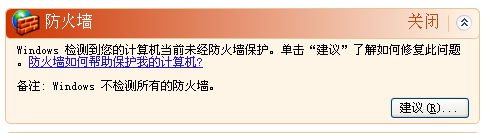

从结果可以看到,除了探测到主机在线,没有探测到其它有用信息,原因在于防火墙的过滤效果

这里关闭掉Windows靶机上的防火墙

再次扫描可以看到扫描到了一些端口,并探测到了靶机的操作系统

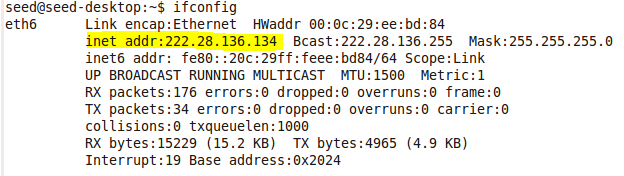

5、查看seed靶机IP

6、使用nmap扫描靶机的相关信息

二、seed缓冲区溢出实验

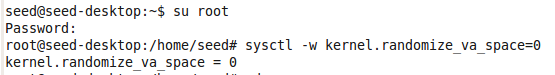

1.首先关闭 ASLR

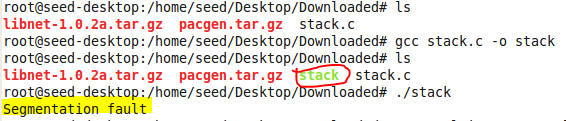

2、编译执行 stack.c,我们发现有段错误

3、编译 exploit1.c 并运行,再运行./stack

学习进度条

| 发表博客数量 | kali视频学习 | 网络攻防教材内容学习 | |

|---|---|---|---|

| 目标 | 15篇 | 38个视频 | 共12章 (网络攻防技术与实践) |

| 第一周 | 1/15 | 实验楼linux教程 | 实验楼linux教程 |

| 第二周 | 2/15 | 视频1-5 | 第1、2章 |

| 第三周 | 4/15 | 视频6-10 | 第3章 |

| 第四周 | 6/15 | 视频11-15 | 第4章 |

| 第五周 | 7/15 | 视频16-20 | 第11、12章 |

| 第六周 | 8/15 | 视频21-25 | 第5、6章 |

| 第七周 | 9/15 | 视频26-30 | 第7章 |

| 第八周 | 10/15 | 视频31-35 | 第8章 |

| 第九周 | 11/15 | 视频36-38 | 第9、10章 |

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步