ALC和NAT

ACL两种应用:

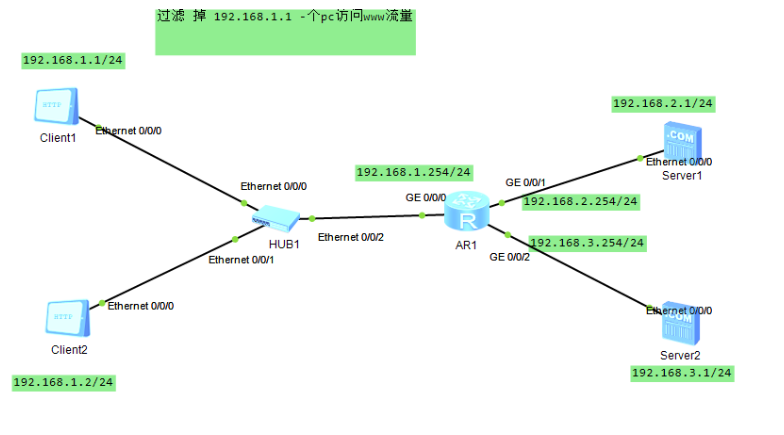

1应用在接口的ACL-----过滤数据包(原目ip地址,原目 mac, 端口 五元组)

2应用在路由协议-------匹配相应的路由条目

3NAT、IPSEC VPN、QOS-----匹配感兴趣的数据流(匹配上我设置的 数据流的

ALC工作原理:

当数据包从接口经过时,由于接口启用了acl, 此时路由器会对报文进行检查,然后做出相应的处理。

4.ACL种类

编号2000-2999---基本ACL----依据依据数据包当中的源IP地址匹配数据(数据时从 哪个IP地址 过来的)

编号3000-3999---高级ACL----依据数据包当中源、目的IP,源、目的端口、协议号匹配数据

编号4000-4999---二层ACL,MAC、VLAN-id、802.1q

匹配规则:从上而下,小地址写在上面

反掩码和通配符掩码

acl 2000

#新建表格, 将你设置的 过滤条件放入 这个表格

rule permit | deny source 匹配的条件(ip地址) 通配符掩码(用来控制匹配的范围, 比较难)

#添加条件

子网掩码的作用: 连续的1 代表网络位

255.255.255.0

11111111.11111111.11111111.00000000

反掩码: 连续的0 代表网络位

00000000.00000000.00000000.11111111

0.0.0.255

通配符掩码

可以0 1穿插

利用ip地址+通配符匹配流量

掩码、反掩码-----0和1必须连续 ,通配符掩码-----0和1可以不连续

子网掩码 必须是连续的1

反掩码 必须是连续的0

通配符掩码 0和1可以不连续

#通配符:根据参考ip地址,通配符“1”对应位可变,“0”对应位不可变,0/1可以穿插

rule 5 premit source 192.168.1.0 0.0.0.255

192.168.1.0

192.168.1.1

192.168.1.2

192.168.1.3

192.168.1.4

1100 0000 .10101000.0000 0001.0000 00 00

1100 0000 .10101000.0000 0001.0000 00 01

1100 0000 .10101000.0000 0001.0000 00 10

1100 0000 .10101000.0000 0001.0000 00 11

1100 0000 .10101000.0000 0001.0000 01 00

0.0.0.0000 0111

192.168.1.0

偶数 地址 用来算偶数

0-255

0.0.0.1111 1111 ---> 0.0.0.255

0.0.0.1111 1110 255-1

0.0.0.254

实际操作

int g0/0/0

ip address 192.168.1.254 255.255.255.0

int g0/0/1

ip address 192.168.2.254 255.255.255.0

int g0/0/2

ip address 192.168.3.254 255.255.255.0

1.建立acl 2调用acl

acl 2000

#基本acl 列表

rule 5 deny source 192.168.1.1 0

#默认编号5 拒绝 来自192.168.1.1 的流量

int g0/0/1

traffic-filter outbound acl 2000

#数据流向

在接口下调用acl 分为两个方向

inbound方向--------当接口收到数据包时执行ACL

outbound方向-------当设备从特定接口向外发送数据时执行ACL

没有被acl匹配数据默认采用permit动作

基本acl需要调用在离目的设备最近的接口上

高级 acl

acl number 3000

rule 5 deny tcp source 192.168.1.1 0 destination 192.168.2.1 0 destination-port eq www(80)

[R1]int g0/0/1

undo traffic-filter outbound

[R1-GigabitEthernet0/0/1]traffic-filter outbound acl 3000

匹配规则

1一个接口的同一个方向,只能调用一个acl

2一个acl里面可以有多个rule 规则,按照规则ID从小到大排序,从上往下依次执行

3数据包一旦被某rule匹配,就不再继续向下匹配

4用来做数据包访问控制时,默认隐含放过所有(华为设备)

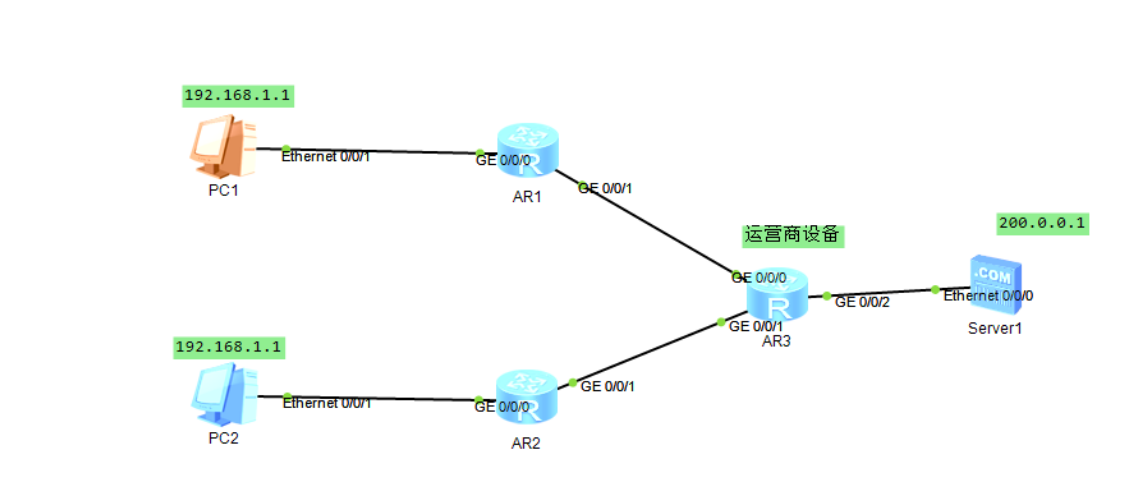

NAT(网络地址翻译)

一个数据包目的ip或者源ip为私网地址, 运营商的设备无法转发数据。

201.0.0.1 买的 运营商给你的

192.168.1.1 公司的内网地址

去访问 外网服务器 200.0.0.1

源地址 192.168.1.1 目的地址200.0.0.1

经过 路由器NAT技术处理 静态模式

源地址:201.0.0.1 目的地址:200.0.0.1

回包的时候

源地址 200.0.0.1 目的地址:201.0.0.1

经过 路由器NAT技术处理

源地址 200.0.0.1 目的地址:192.168.1.1

静态NAT

192.168.1.2 201.0.0.2

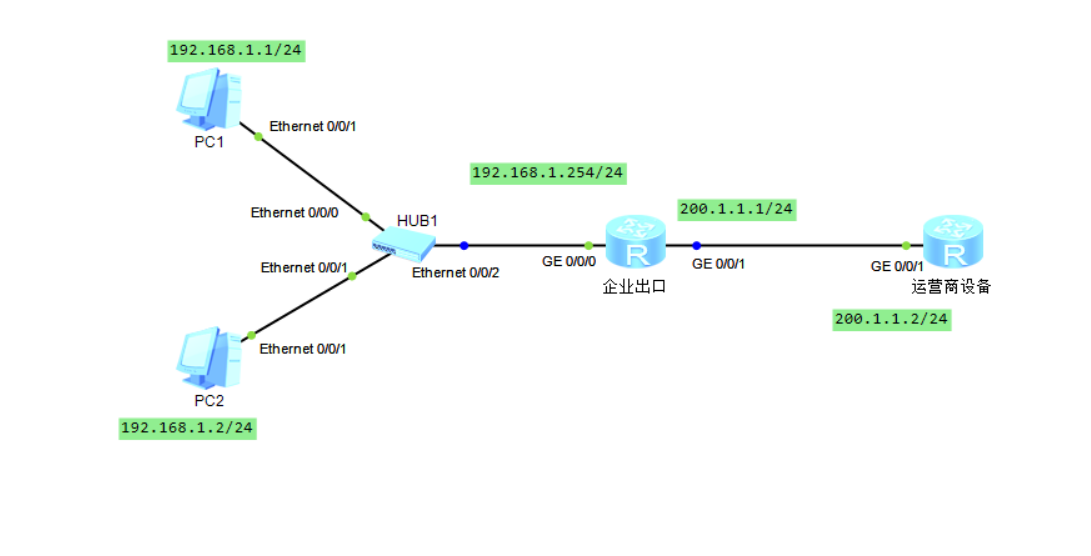

在企业出口路由器上的 g0/0/1 口配置

int g0/0/1

ip address 200.1.1.1 255.255.255.0

nat static enable

nat static global 200.1.1.100 inside 192.168.1.1

#注意不能直接使用 接口地址200.1.1.1

dis nat static

<Huawei>dis nat static

Static Nat Information:

Interface : GigabitEthernet0/0/1

Global IP/Port : 200.1.1.100/----

Inside IP/Port : 192.168.1.1/----

Protocol : ----

VPN instance-name : ----

Acl number : ----

Netmask : 255.255.255.255

Description : ----

NATP

int g0/0/1

ip address 200.1.1.1 255.255.255.0

undo nat static global 200.1.1.100 inside 192.168.1.1 netmask 255.255.255.255

nat server protocol tcp global current-interface www inside 192.168.1.100 www

nat static enable

EASY-IP

acl 2000

rule permit source 192.168.1.0 0.0.0.255

int g0/0/1

undo nat static global 200.1.1.100 inside 192.168.1.1 netmask 255.255.255.255

nat outbound 2000

display nat session all

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· AI技术革命,工作效率10个最佳AI工具