1.首先得到rar和raw内存文件,rar需要密码解压,使用volatility2分析内存文件

版本号

python2 vol.py -f rawraw.raw imageinfo

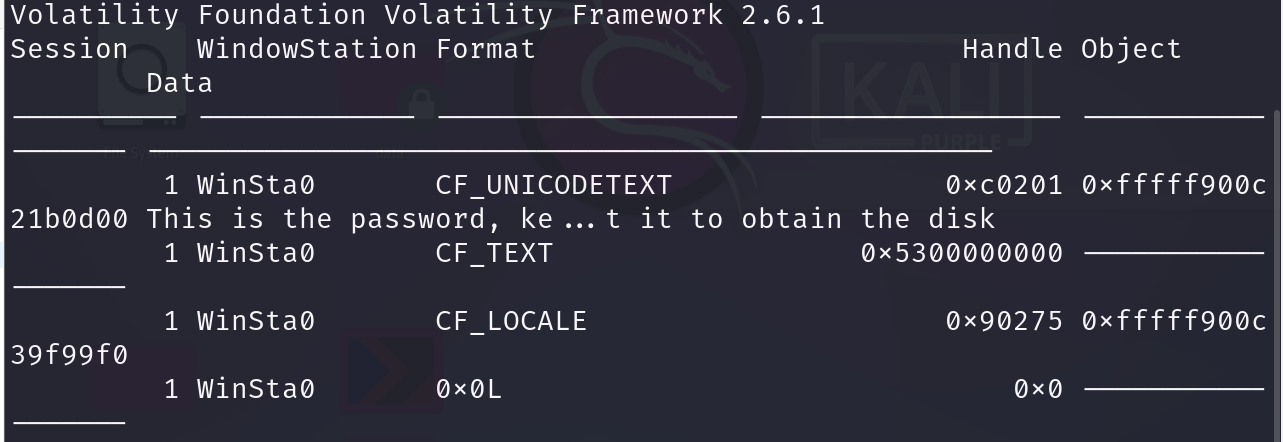

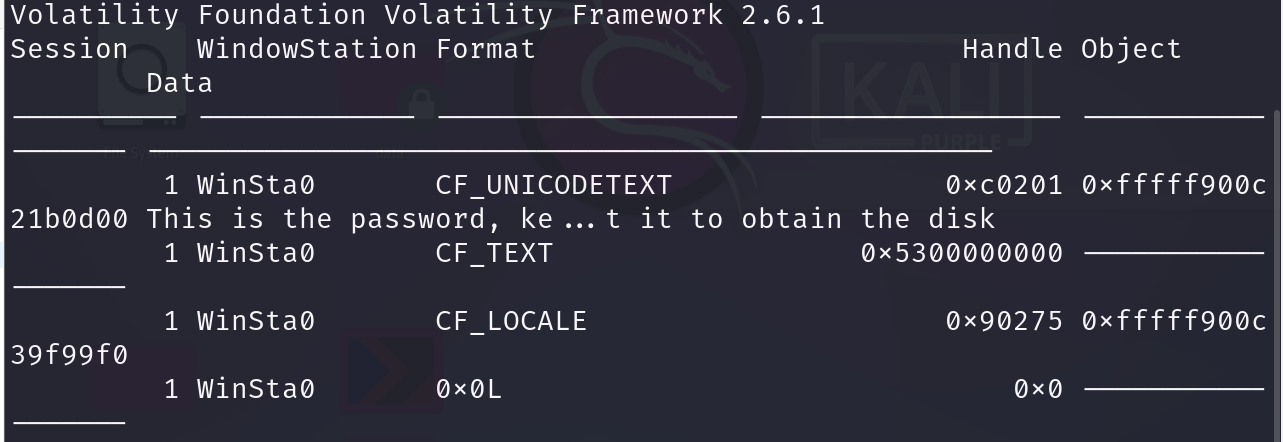

剪切板

python2 vol.py -f '/home/cpyq/Desktop/rawraw.raw' --profile=Win7SP1x64 clipboard

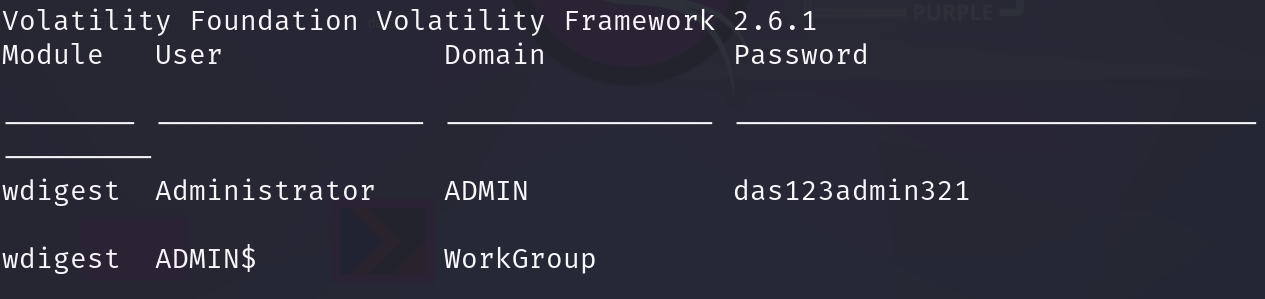

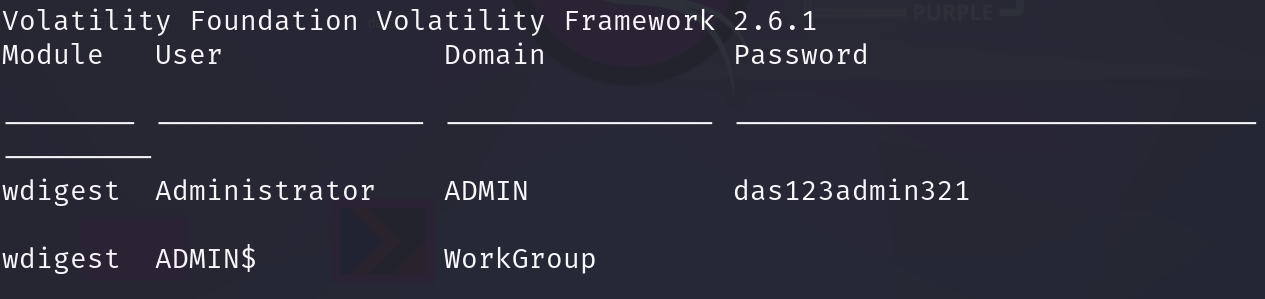

用户密码

python2 vol.py -f '/home/cpyq/Desktop/rawraw.raw' --profile=Win7SP1x64 mimikatz

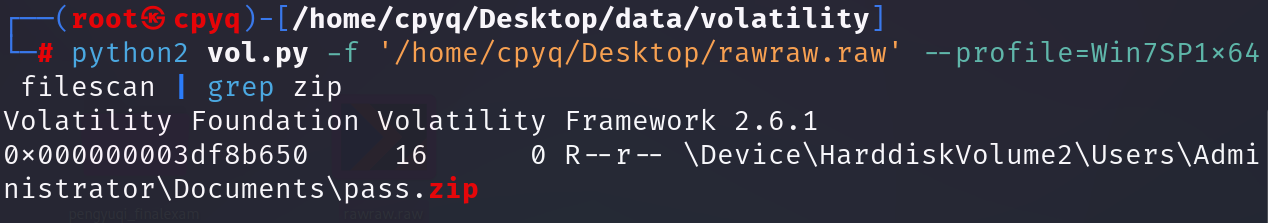

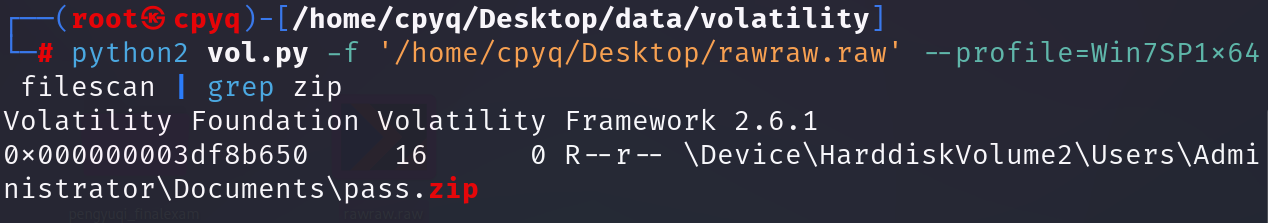

搜索含有的文件,过滤txt、zip等关键词

python2 vol.py -f '/home/cpyq/Desktop/rawraw.raw' --profile=Win7SP1x64 filescan | grep zip

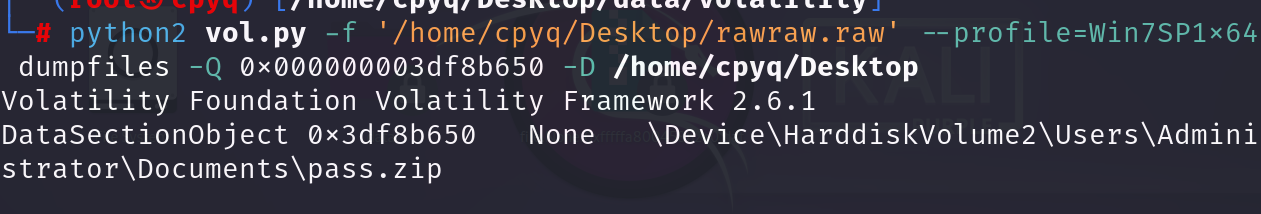

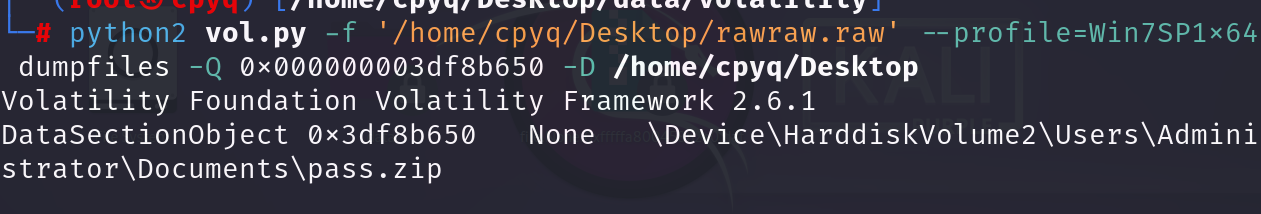

使用pid号导出pass.zip文件

python2 vol.py -f '/home/cpyq/Desktop/rawraw.raw' --profile=Win7SP1x64 dumpfiles -Q 0x000000003df8b650 -D /home/cpyq/Desktop

2.pass.zip中是一个png,在png末尾发现PK,分离后单独保存为zip文件,打开发现里面是pass.txt,需要密码解密,直接爆破,8位数字

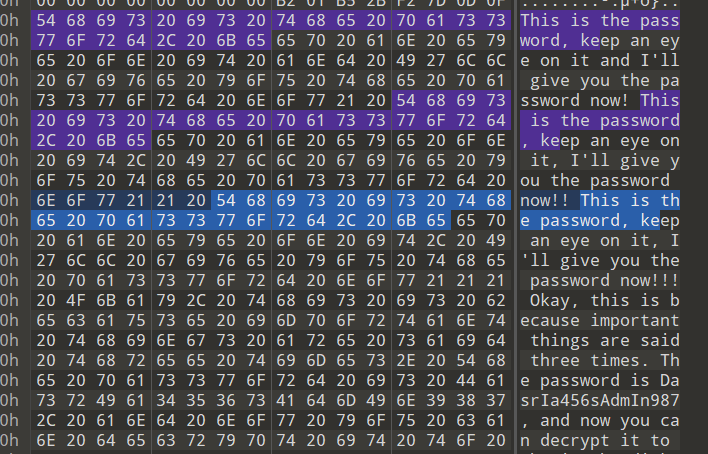

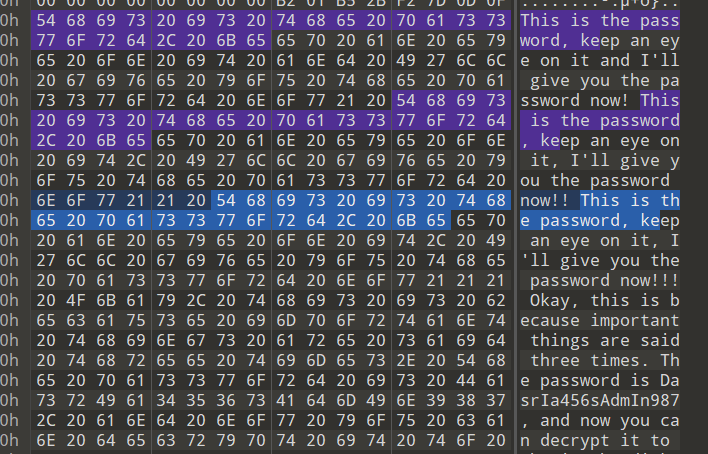

3.使用密码打开zip后,发现pass.txt含有多行字符串,刚开始猜测是作为字典去解压mysecretfile.rar,后来发现不对,密码还是在内存文件中。使用内存文件中提取出来的管理员密码进行解密还是不对,发现clipboard中取证显示的内容不完整,使用010直接去raw源文件中找原来的语句

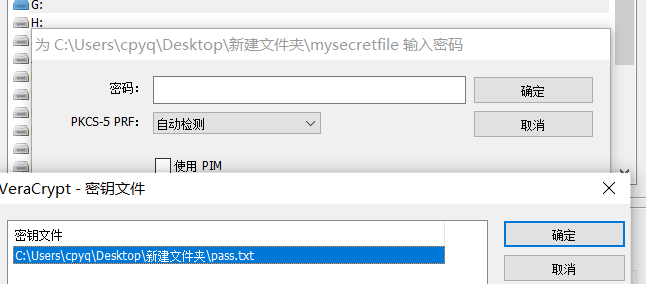

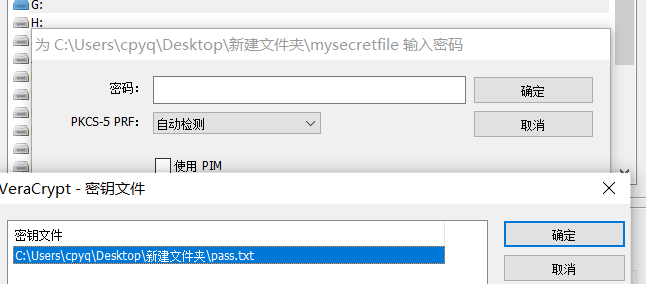

4.解压rar,得到文件,010打开发现全都是乱码,猜测是使用了加密,猜测是使用VC挂,之前得到的pass.txt是挂载密钥文件,直接挂载到G盘

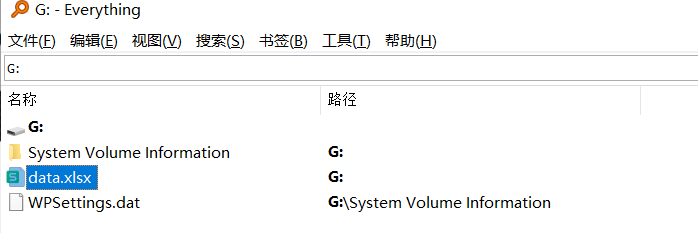

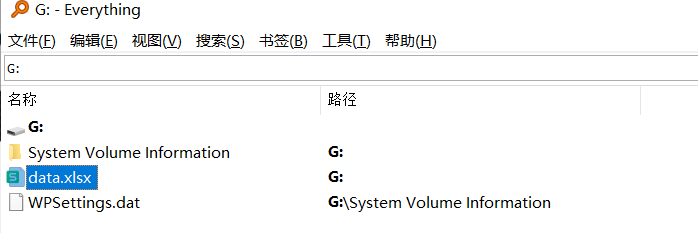

5.G盘中显示为空,但是实际大小不为0,猜测是文件隐藏起来了,直接用everything搜索G盘,发现一个data表格

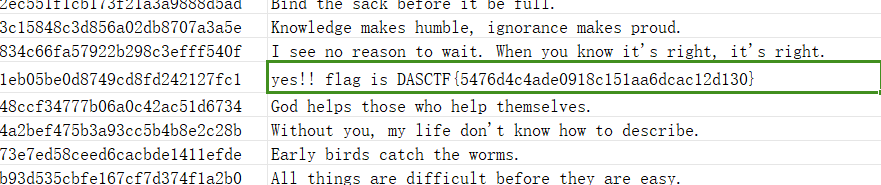

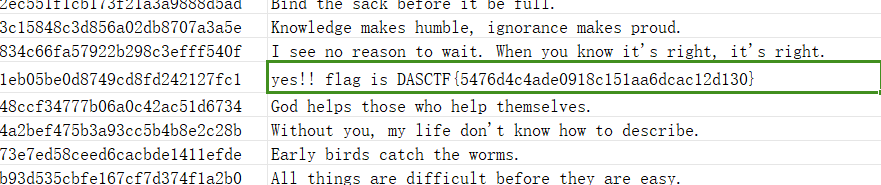

6.打开后显示需要密码,猜测是使用mimikatz分析得到的管理员的密码,打开后直接搜索关键字das,把第十行拉开得到flag