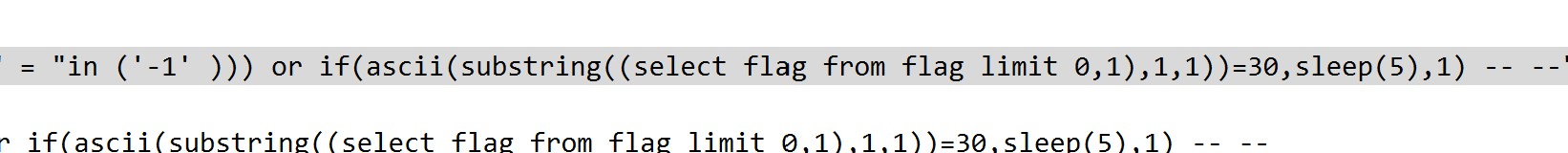

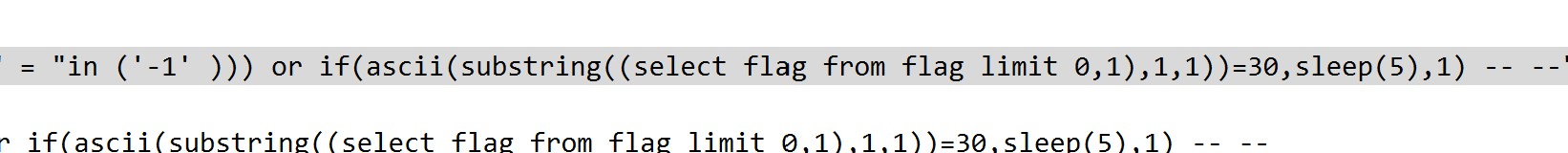

1.打开流量,过滤http,随便点开一个流,发现了sleep()函数,典型的时间注入语句,sleep()内的是延迟的秒数

2.使用tshark命令,将有用的payload提取出来

tshark -r 1.pcap -Y "http.request" -T fields -e "urlencoded-form.value" > data.txt

3.接下来的思路就是提取出每次变化前的最后一个字符,组成的字符串就会含有flag,使用脚本

#:[鹤城杯 2021]A_MISC

import urllib.parse

f = open("data-[鹤城杯 2021]A_MISC.txt","r",encoding='utf-8').readlines()

s = []

for i in range(0,len(f)):

data = f[i]

payload = data.split("select ")[1]#截取select后面的字符

number = payload.find("limit 0,1),")#确定大概的位置

data1 = payload[number + 11:].split(",")[0]#取第一个数据

data2 = payload[number + 16:].split("=")[1].split(",")[0]#取=后的数据

s.append([data1,data2])

#转码输出

for i in range(1,len(s)):

if s[i][0] != s[i-1][0]:

print(chr(int(s[i-1][1])),end="")#输出变化前的最后一个字符

print(chr(int(s[-1][1])))

4.得到flag