day17、18

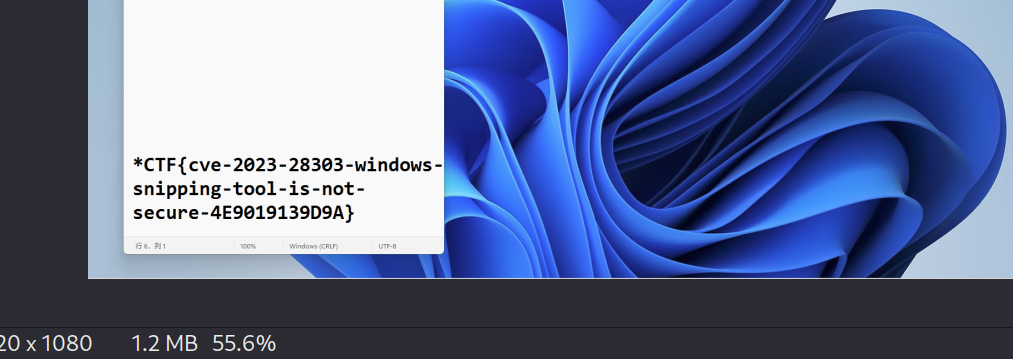

一、snippingTools

1.查找相关的信息,发现这是一个win11的CVE,同时去GitHub上可以找到恢复的工具https://github.com/frankthetank-music/Acropalypse-Multi-Tool

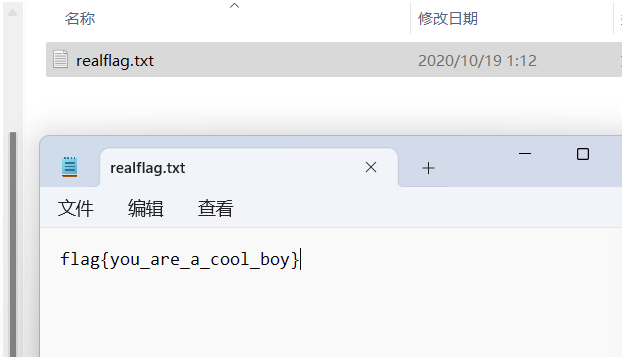

2.运行gui.py,选择图片,恢复后即可得到flag

二、[安洵杯 2020]王牌特工

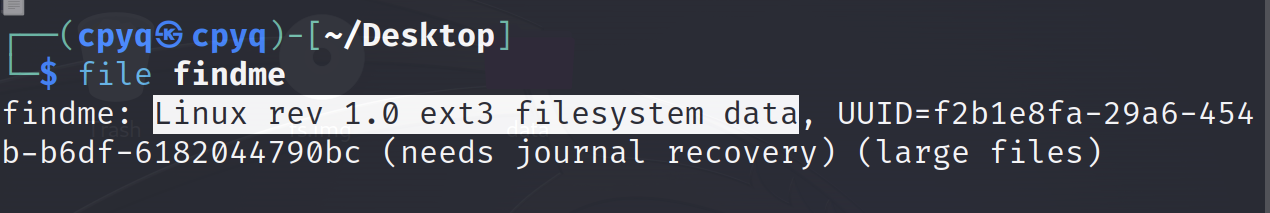

1.得到的无后缀文件,file查看一下findme的文件类型

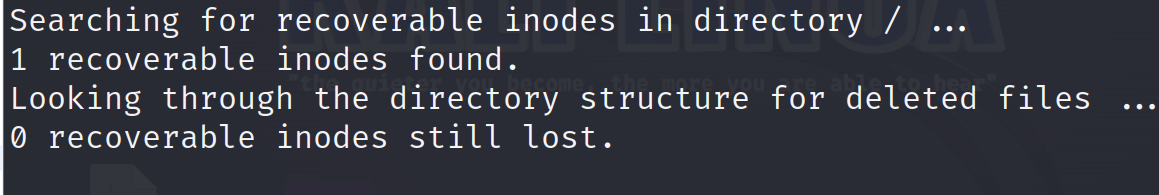

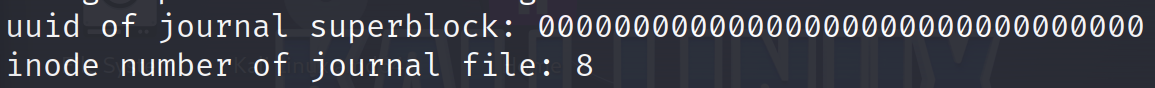

2.得知是ext3文件,可以使用extundelete进行恢复,具体可参考https://www.linuxcool.com/extundelete

首先恢复所有文件

extundelete findme --restore-all

3.找到一个文件,获取ino编号

extundelete findme -inode-ino

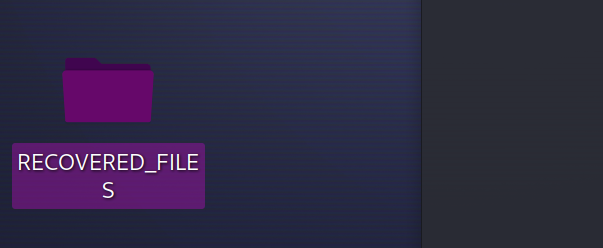

4.使用ino编号恢复文件,恢复后的文件就在新建的文件夹中,在kali中无法查看,直接拖到主机上

extundelete findme --restore-inode ino[8]

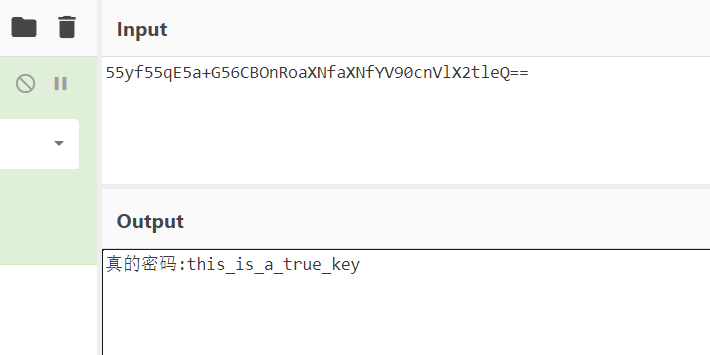

5.得到.coolboy.swp文件,使用010打开,在文件末尾得到了密码,base64解密

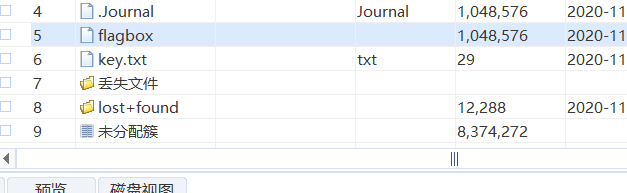

6.要找加密文件,使用取证大师挂载,发现了flagbox和一个key.txt,导出

7.猜测之前得到的密码就是flagbox的密码,key中为假密码,使用VeraCrypt进行挂载解密,挂载后得到flag文件