OtterCTF 2018

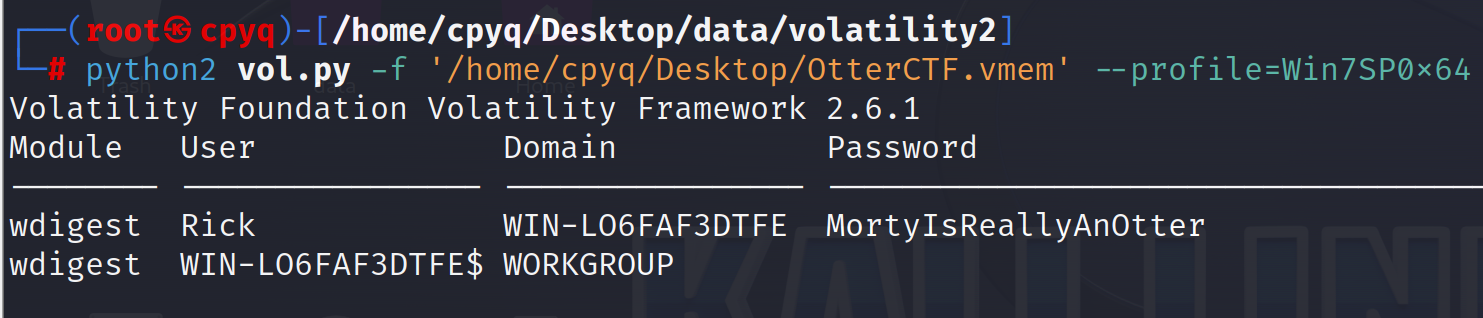

一、[OtterCTF 2018]What the password?

1.使用volatility2获取内存镜像的版本信息

python2 vol.py -f '/home/cpyq/Desktop/OtterCTF.vmem' imageinfo

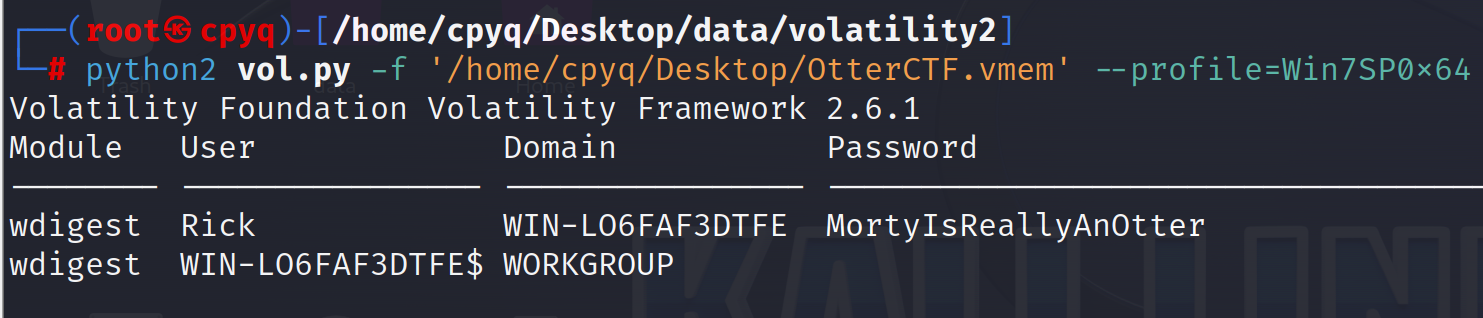

2.使用mimikatz直接获得密码和用户信息

python2 vol.py -f '/home/cpyq/Desktop/OtterCTF.vmem' --profile=Win7SP0x64 mimikatz

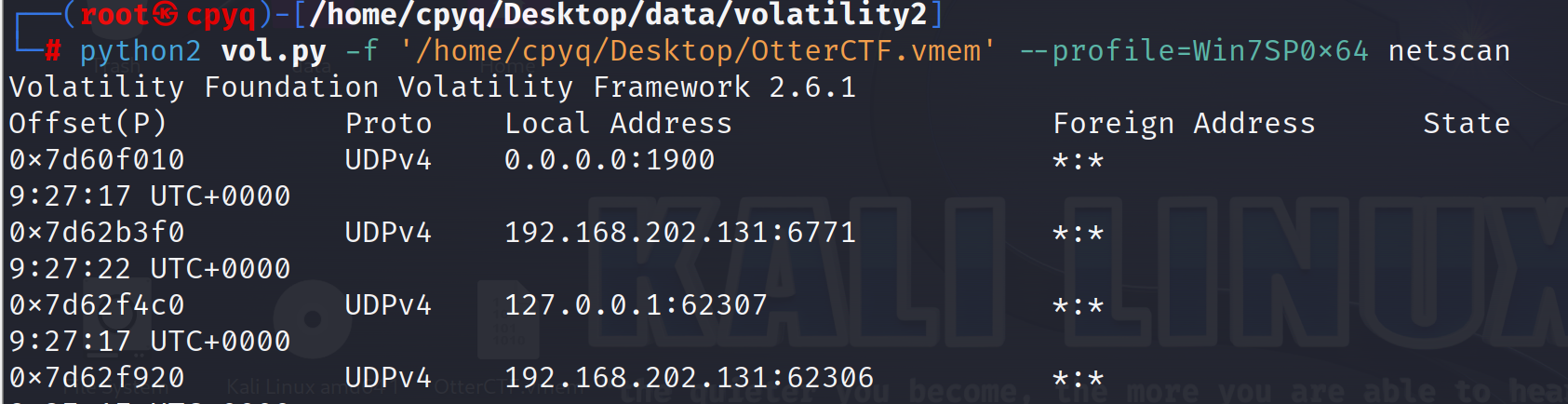

二、[OtterCTF 2018]General Info

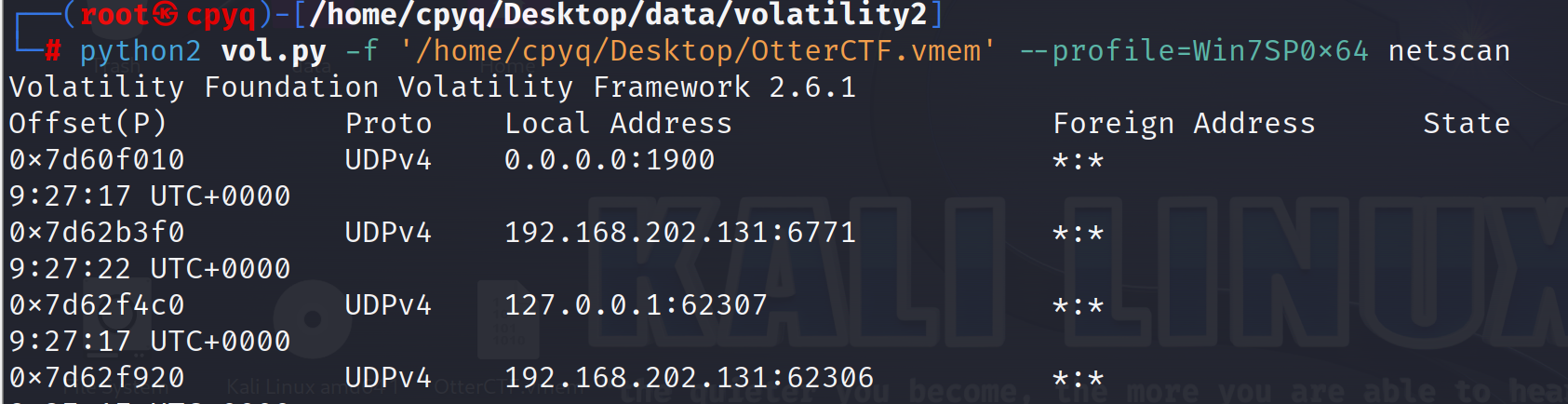

1.要求获得PC名字和IP地址,使用mimikatz获得的Domain就是PC名字,使用netscan获取网络传输信息,可以看到local address栏中最可疑的就是192.168.202.131

python2 vol.py -f '/home/cpyq/Desktop/OtterCTF.vmem' --profile=Win7SP0x64 netscan

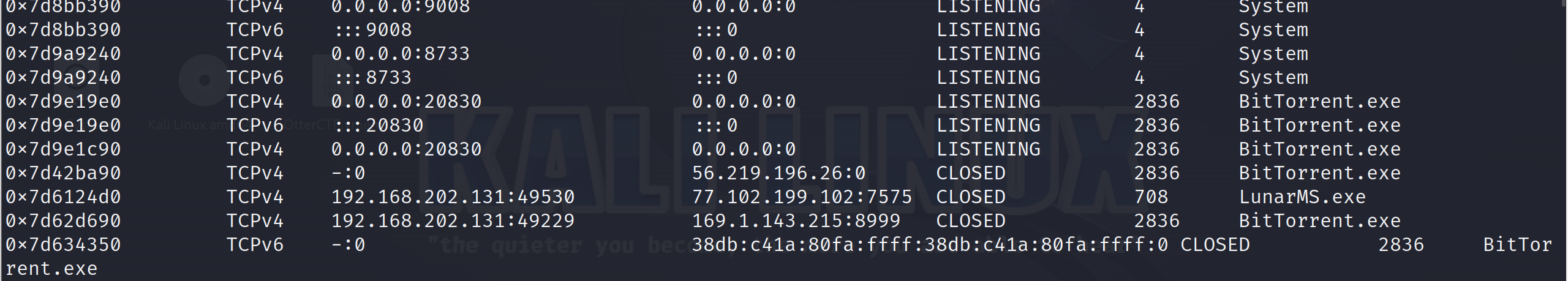

三、[OtterCTF 2018]Play Time

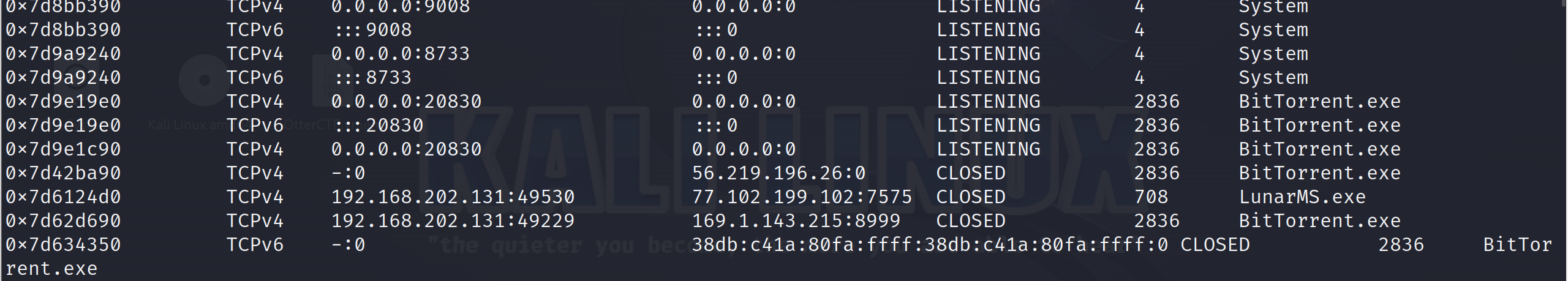

1.题目要求找出玩的游戏的名称和服务器的IP地址,还是使用netscan查看网络传输信息,可以看到chrome.exe、svchost.exe等程序,逐个查找名称可以找到LunarMS.exe,是一个游戏的程序,那么游戏名字就是LunarMS

2.这个exe对应的Foreign Address就是游戏的服务器地址,即为77.102.199.102

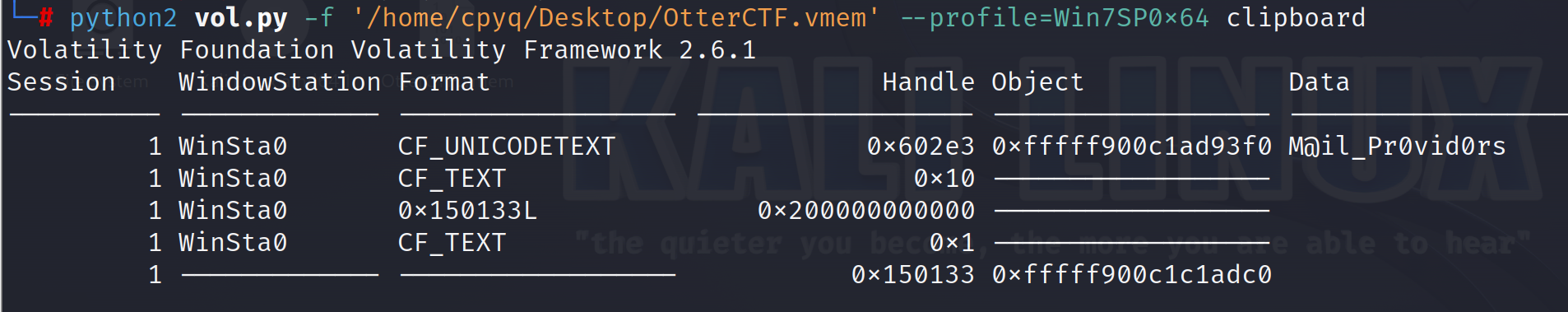

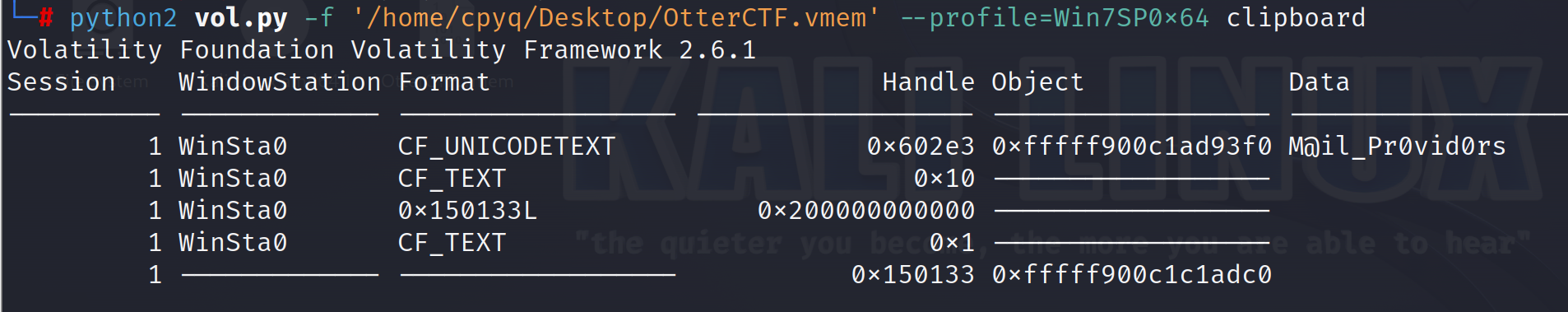

四、[OtterCTF 2018]Silly Rick

1.题目中提示“copy and paste”,直接找剪切板,得到密码

python2 vol.py -f '/home/cpyq/Desktop/OtterCTF.vmem' --profile=Win7SP0x64 clipboard

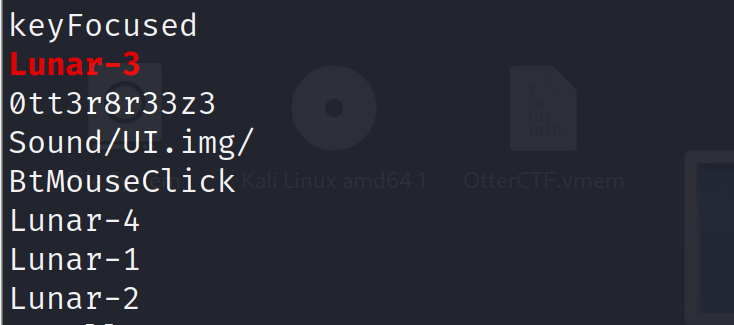

五、[OtterCTF 2018]Name Game

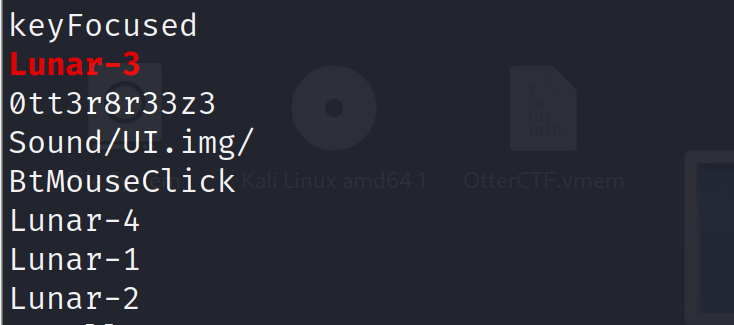

1.使用srings方法直接搜索关键词 Lunar-3,0tt3r8r33z3就是需要的名字内容

strings '/home/cpyq/Desktop/OtterCTF.vmem' | grep -C 10 "Lunar-3"

六、[OtterCTF 2018]Hide And Seek

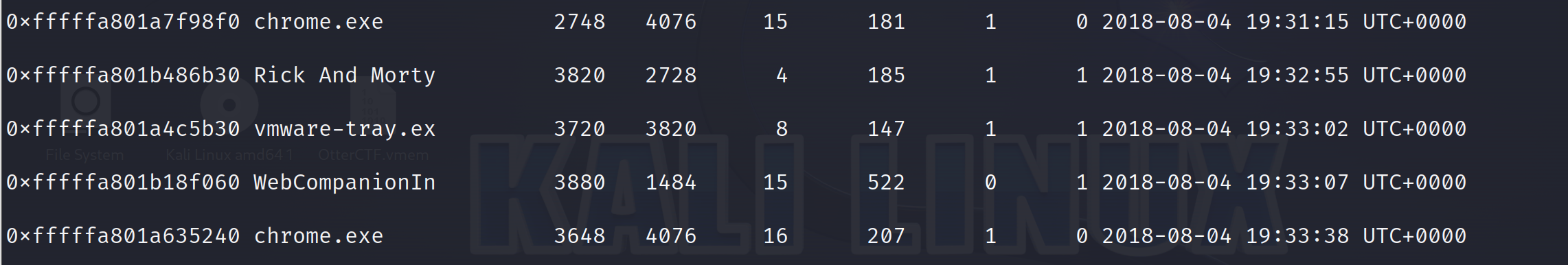

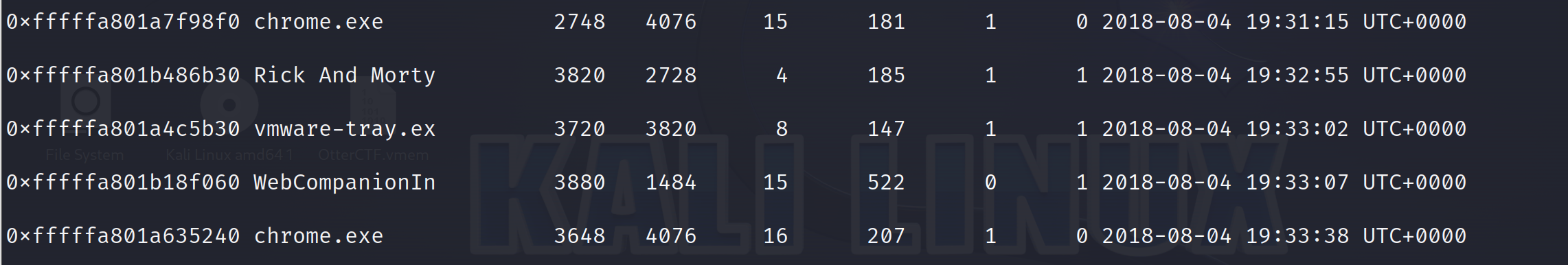

1.提示需要找到恶意进程软件的名字,使用pslist先列出进程名称

python2 vol.py -f '/home/cpyq/Desktop/OtterCTF.vmem' --profile=Win7SP0x64 pslist

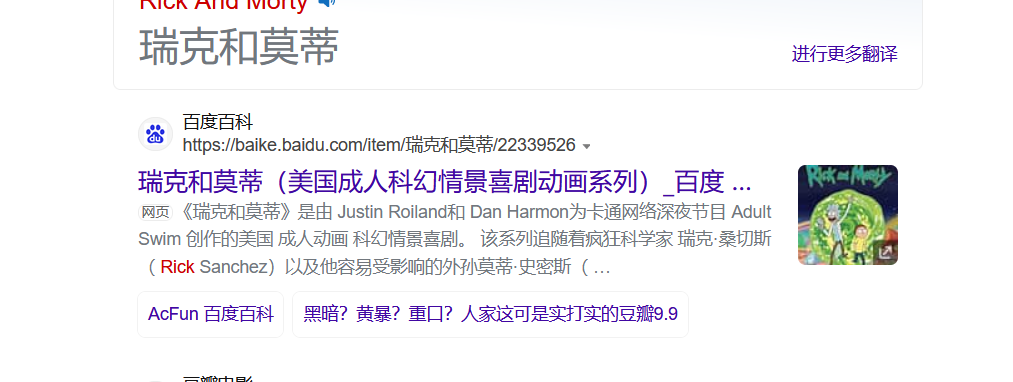

2.在进程中发现了一个特别的名称Rick And Morty,百度一下发现是一个影片

3.猜测就是在下载时,携带了恶意软件,它附近的exe,经尝试,最终是vmware-tray.exe

七、[OtterCTF 2018]Name Game 2

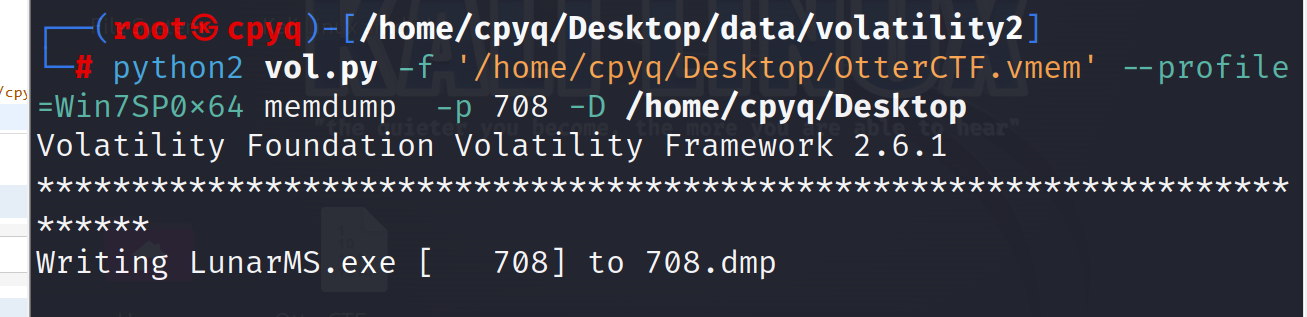

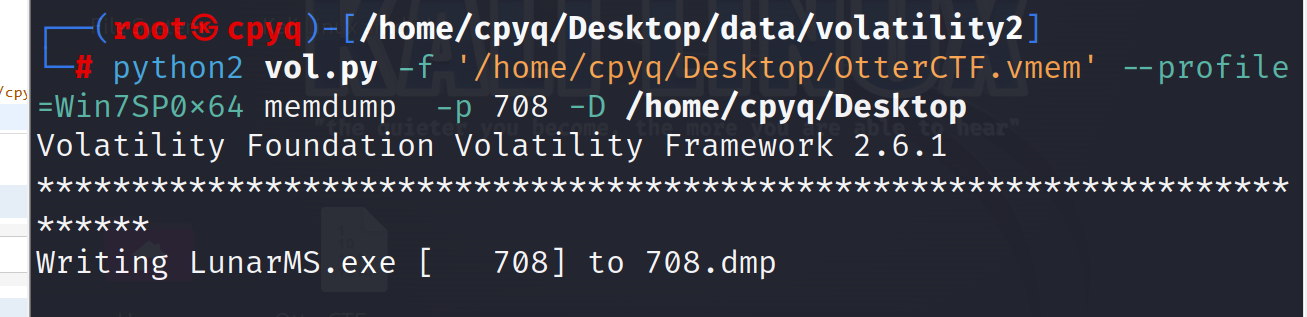

1.需要游戏对应的内存文件进行分析,先将LunarMS.exe对应的内存dump下来,命令如下:

python2 vol.py -f '/home/cpyq/Desktop/OtterCTF.vmem' --profile=Win7SP0x64 pslist

python2 vol.py -f '/home/cpyq/Desktop/OtterCTF.vmem' --profile=Win7SP0x64 memdump -p 708 -D /home/cpyq/Desktop

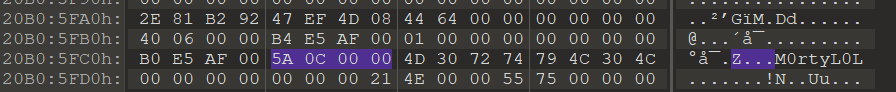

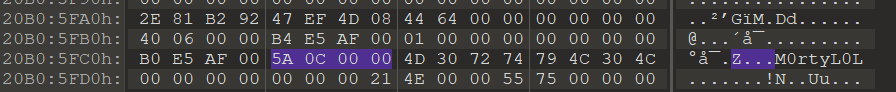

2.题目中已经给出了需要信息是在一些字节后面,直接使用010打开,搜索字节,并且根据64等特点最终锁定信息,就是M0rtyL0L

八、[OtterCTF 2018]Path To Glory

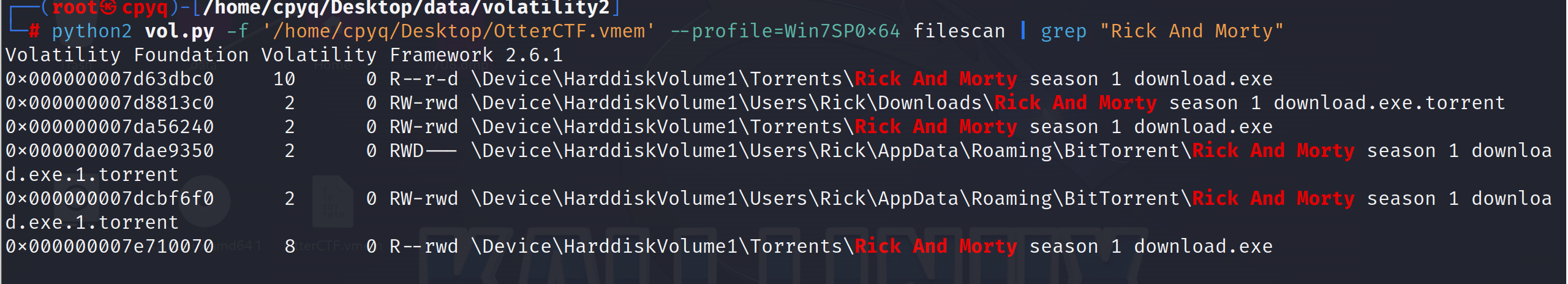

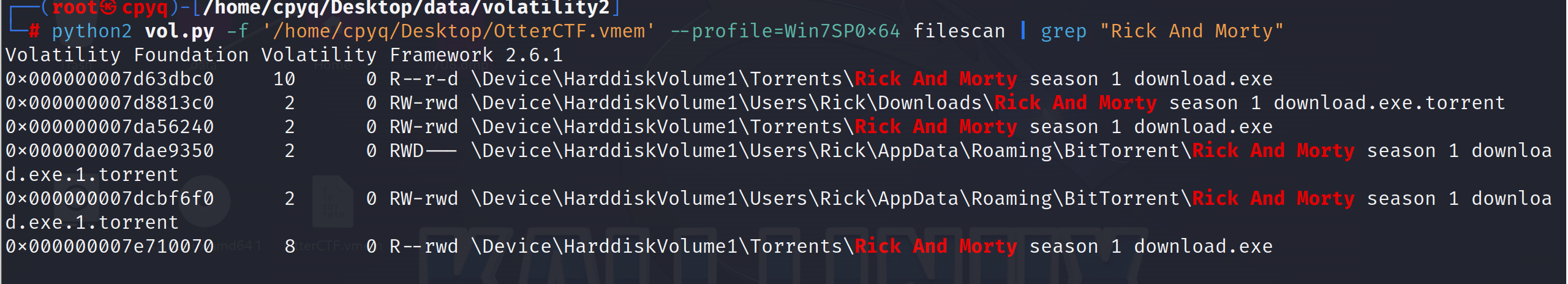

1.要求获得恶意软件是如何进入 rick 的 PC 的,根据前面题目的猜测,就是通过下载携带了恶意软件,直接找一下Rick And Morty有关的文件

python2 vol.py -f '/home/cpyq/Desktop/OtterCTF.vmem' --profile=Win7SP0x64 filescan | grep "Rick And Morty"

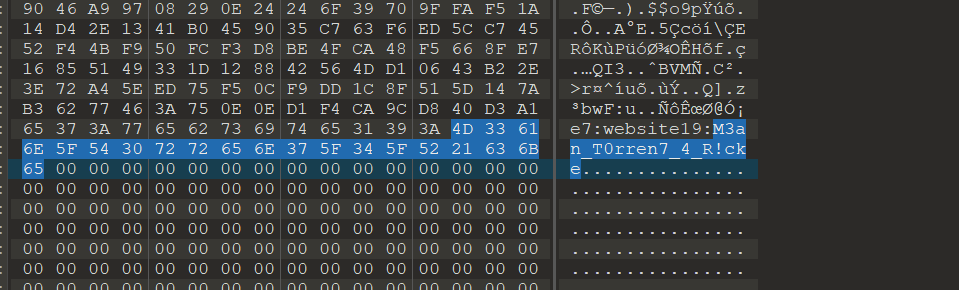

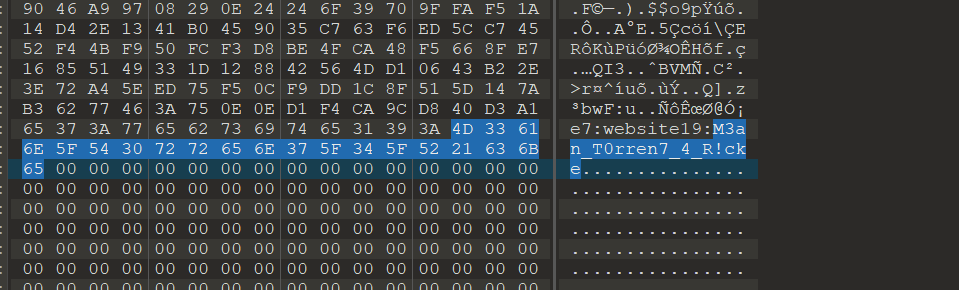

2.根据路径名字,猜测第四五条中可能会有有用的信息,全部导出,010打开后发现可疑字段 M3an_T0rren7_4_R!cke

python2 vol.py -f '/home/cpyq/Desktop/OtterCTF.vmem' --profile=Win7SP0x64 dumpfiles -Q 0x000000007dae9350 -D /home/cpyq/Desktop

浙公网安备 33010602011771号

浙公网安备 33010602011771号