因为开赛时咩了,当时只签了几个到,只能赛后复现一下

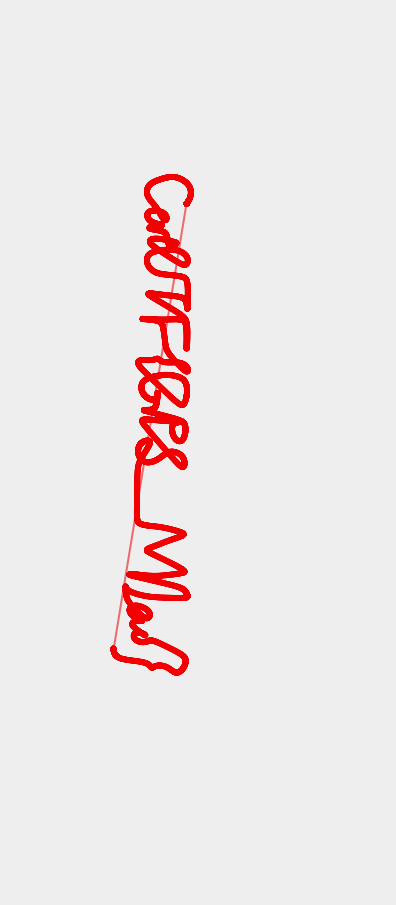

一、Cat_Jump

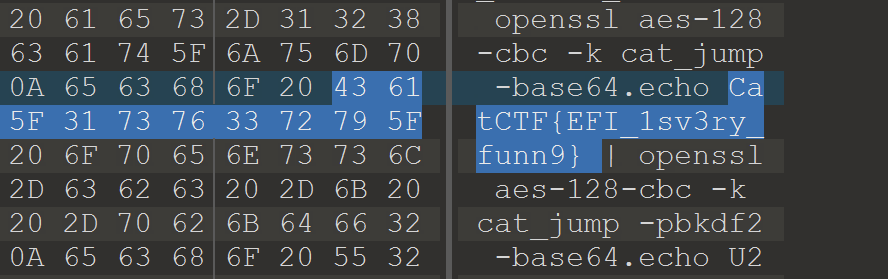

1.刚开始使用VM挂载试了一下,打开后没什么反应,索性直接010打开搜索一下flag的头

2.得到flag

CatCTF{EFI_1sv3ry_funn9}

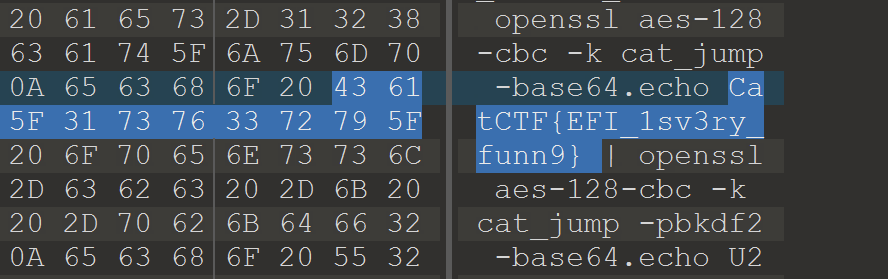

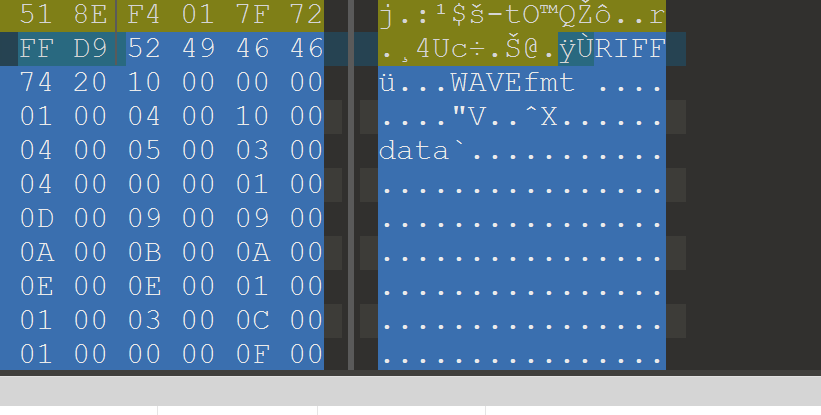

二、miao~

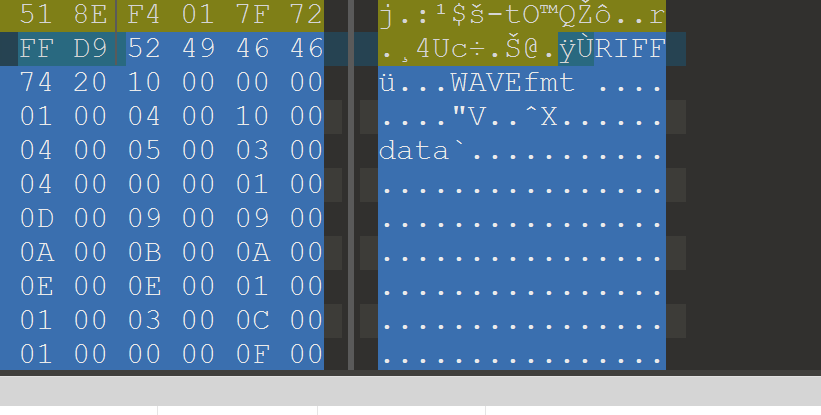

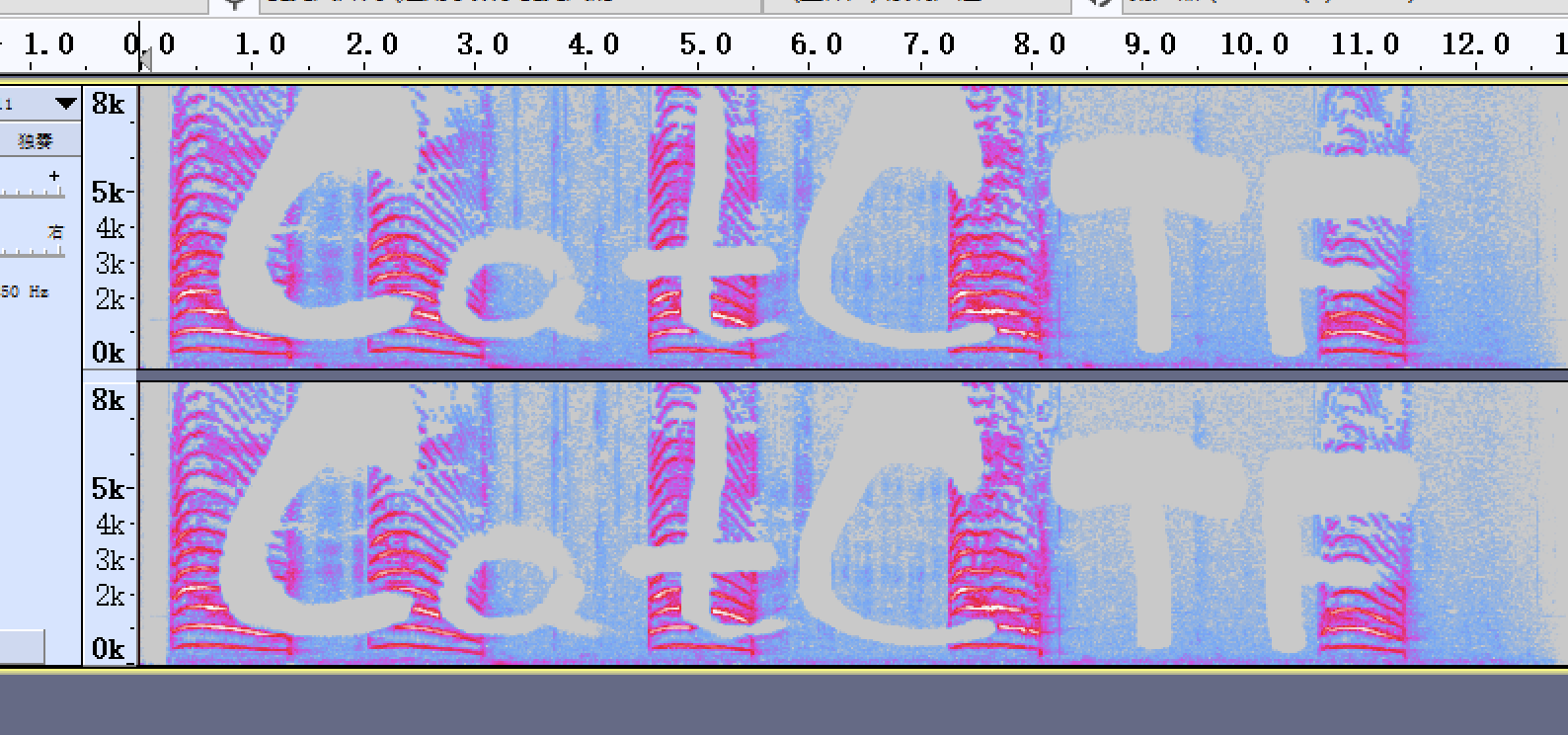

1.得到的jpg,010打开在末尾发现wav文件

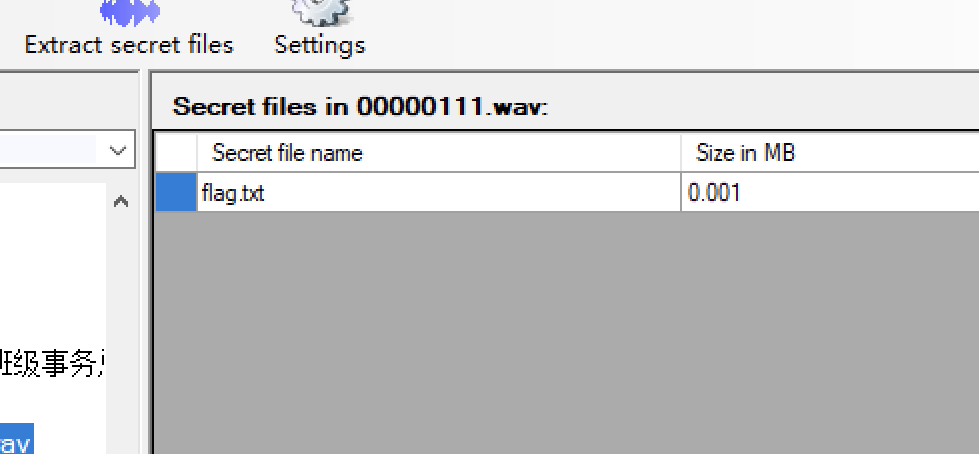

2.foremost分离,Audacity打开查看频谱图,发现了CatCTF

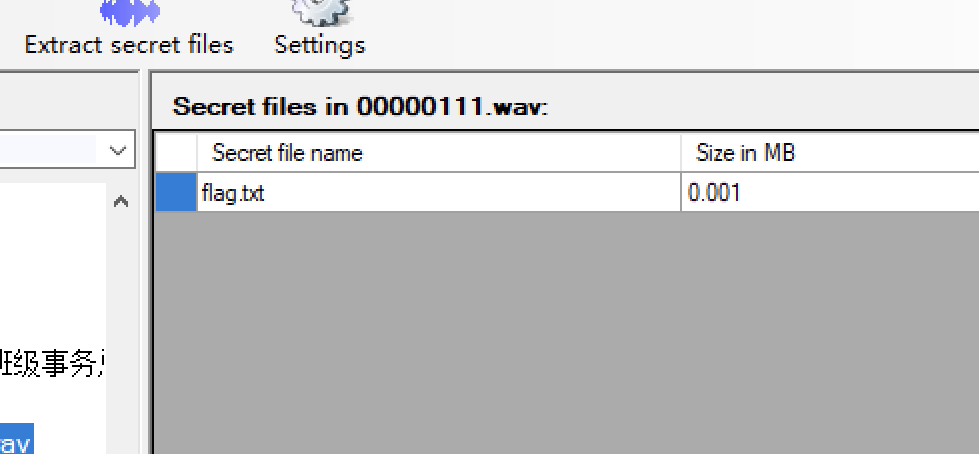

3.猜测是音频的解密密码,但是使用silenteye和steghide均无用,需使用deepsound进行解密,输入密码后得到flag.txt

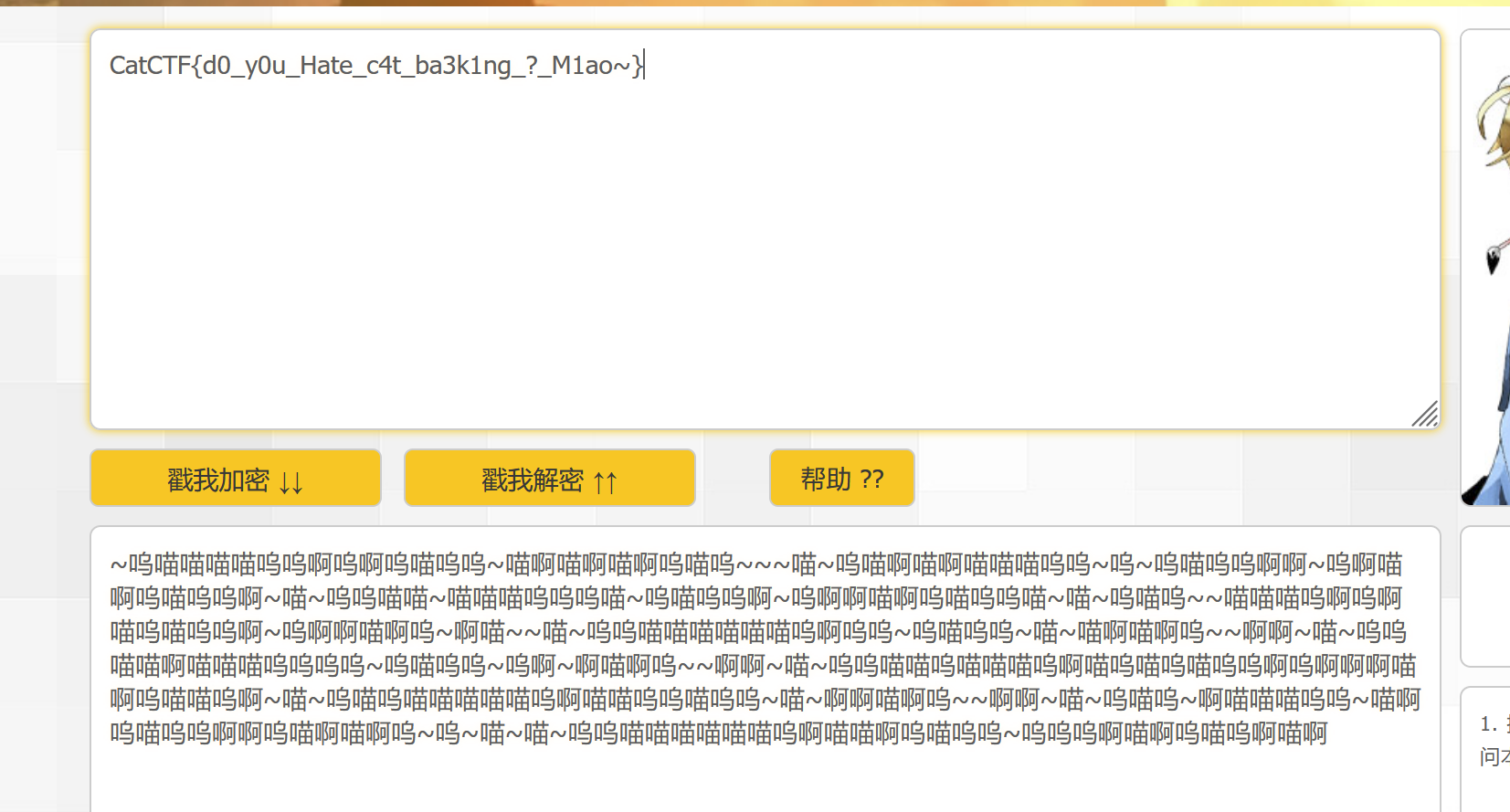

4.得到txt中的内容很像兽音,在线解密,得到flag

CatCTF{d0_y0u_Hate_c4t_ba3k1ng_?_M1ao~}

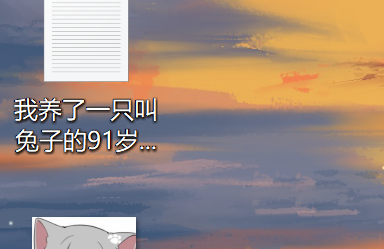

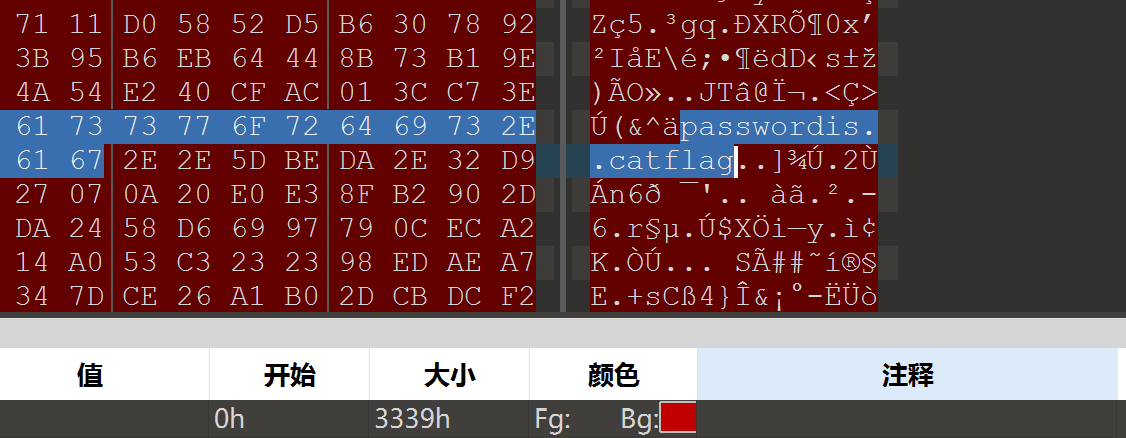

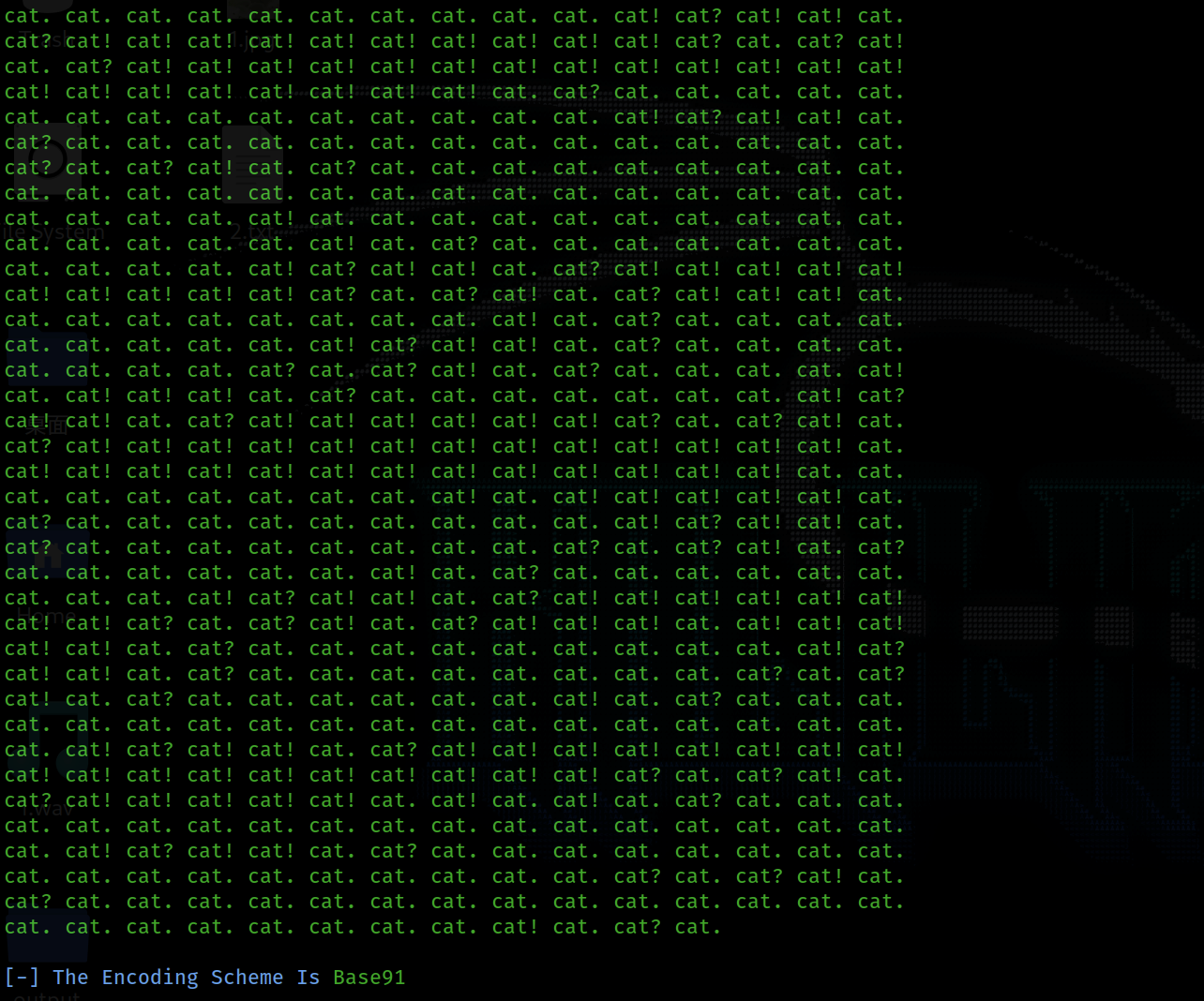

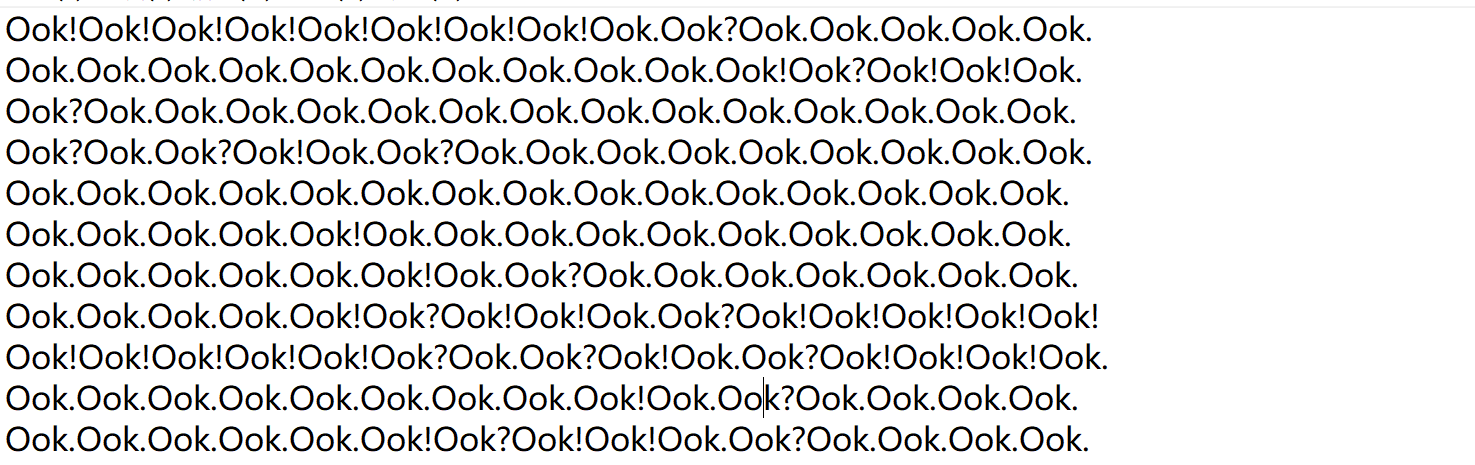

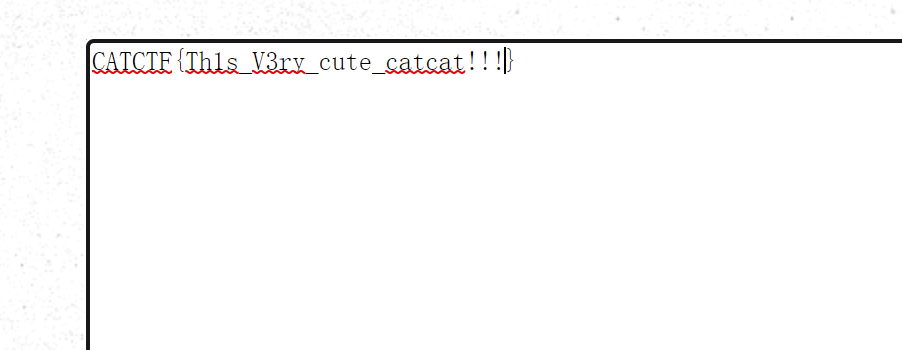

三、CatCat

1.根据txt的名字,猜测加密类型跟兔子和91有关,那就是rabbit和base91

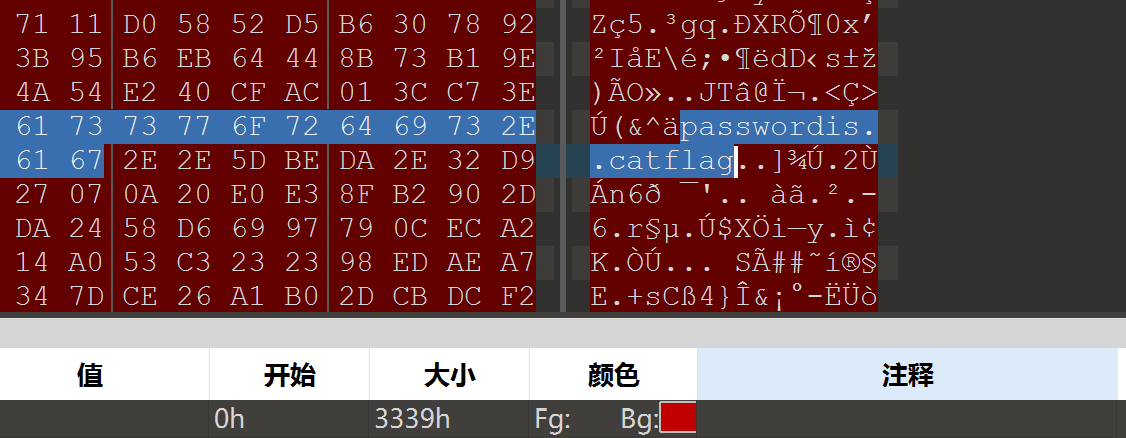

2.再根据顺序,叫兔子的91岁,先rabbit解密,无密码试一下,提示解密失败,那就用一下给到的图片,使用jph等解密工具都没有什么用,010直接搜pass,真找到了

3.解密成功

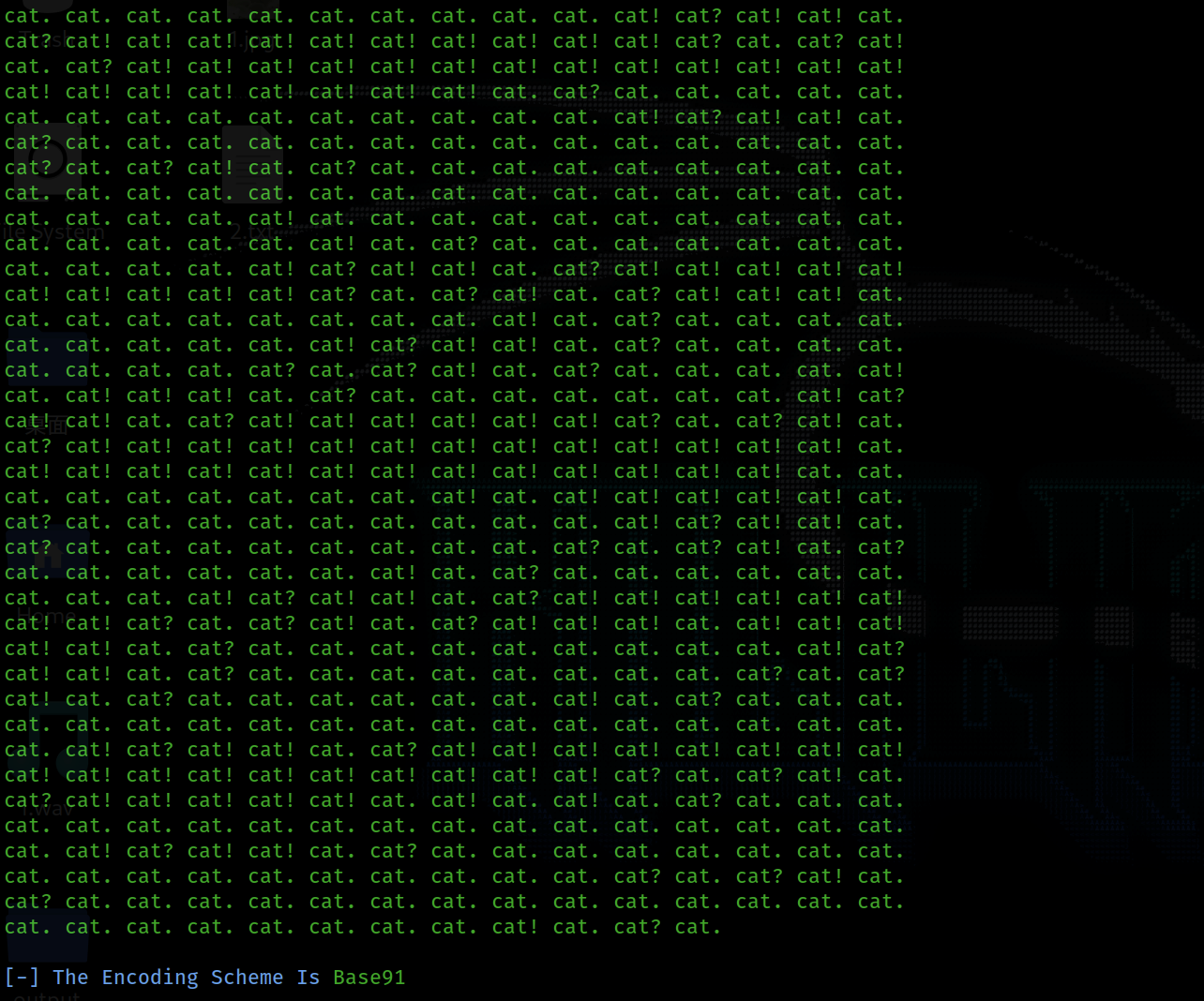

4.保存为txt,使用basecrack试一下,base91解码成功

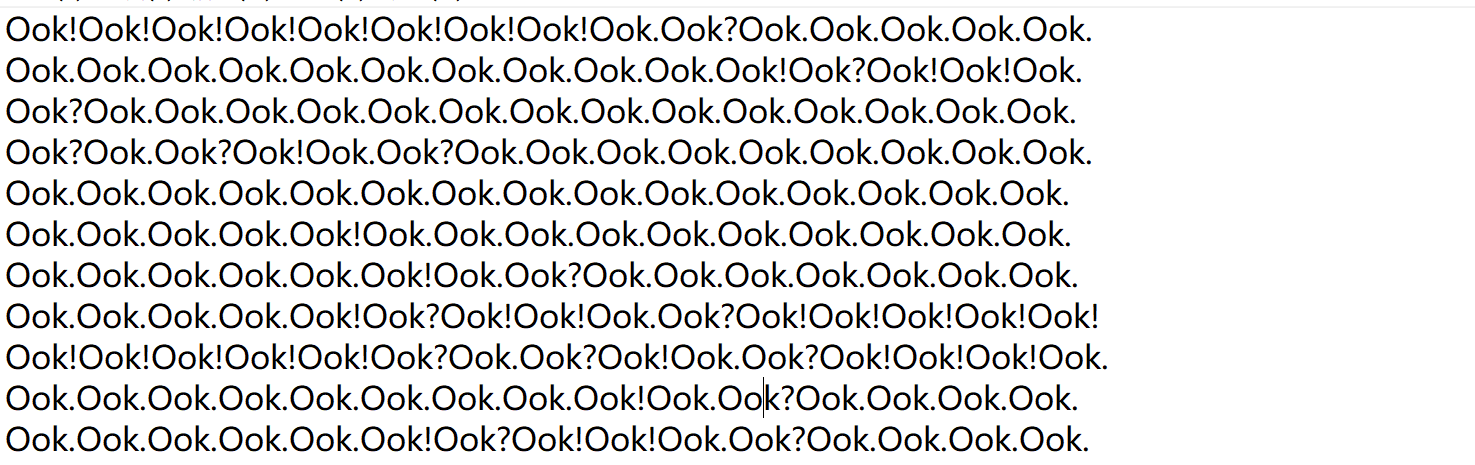

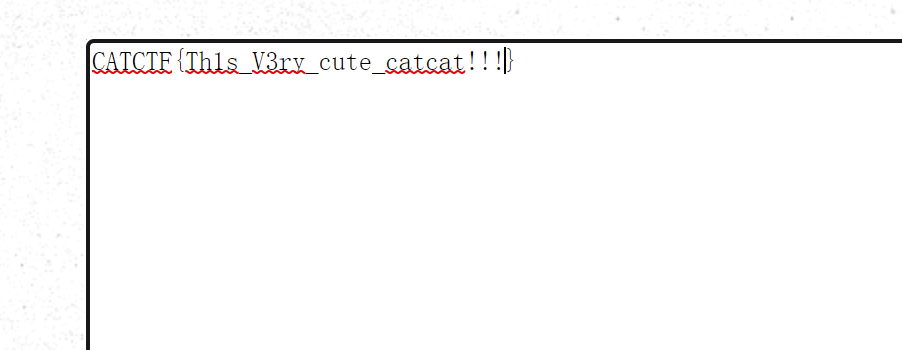

5.得到的显然是brainfuck编码,将cat换为Ook,在线网站解密

6.得到flag

CATCTF{Th1s_V3ry_cute_catcat!!!}

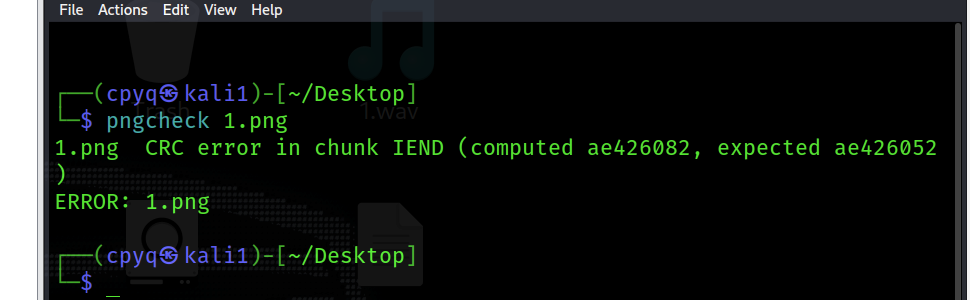

四、MeowMeow

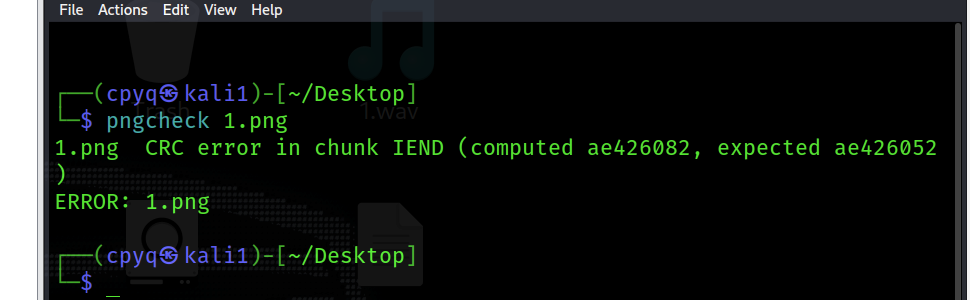

1.readme告诉了flag的格式,看png,pngcheck一下得知CRC报错

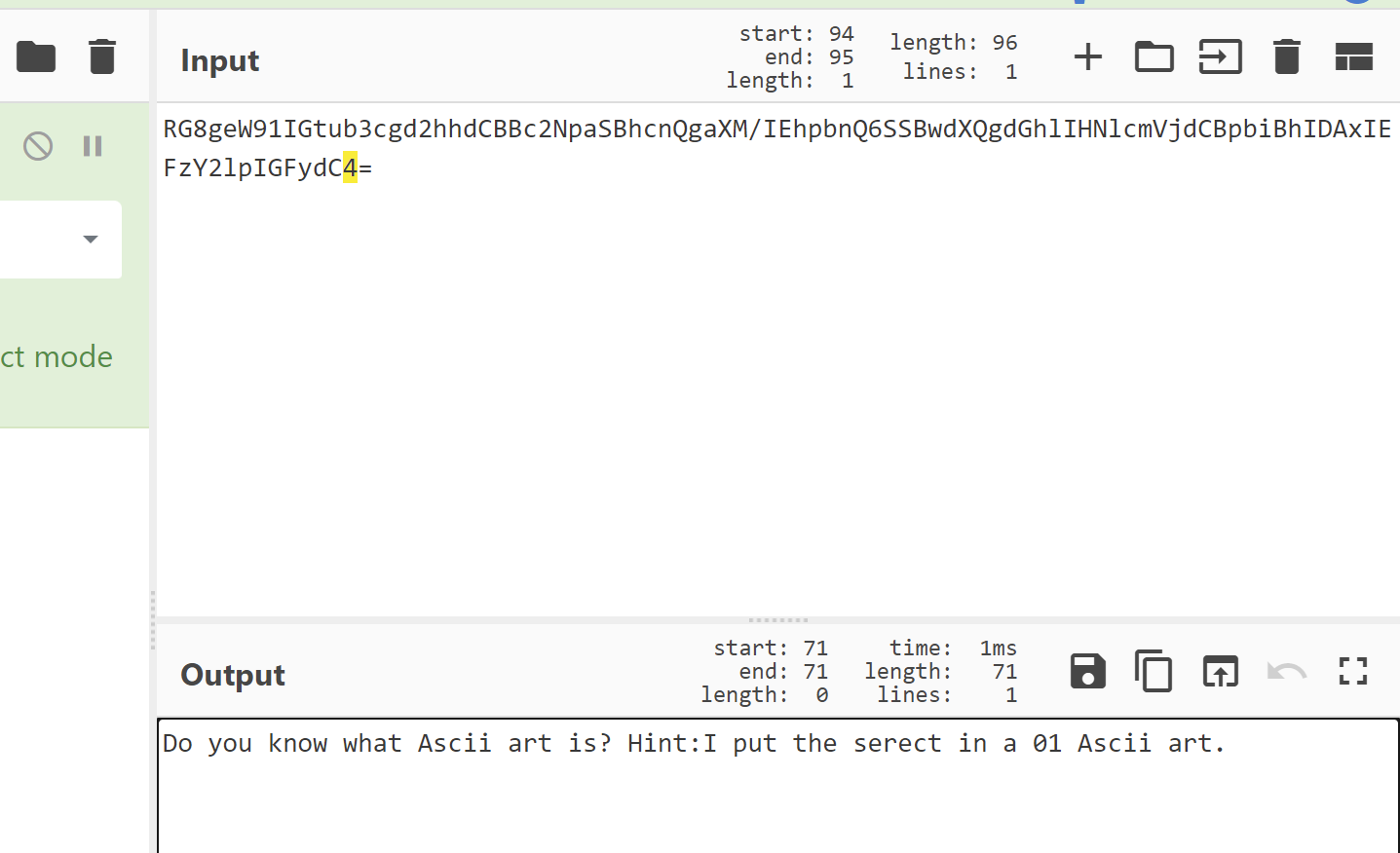

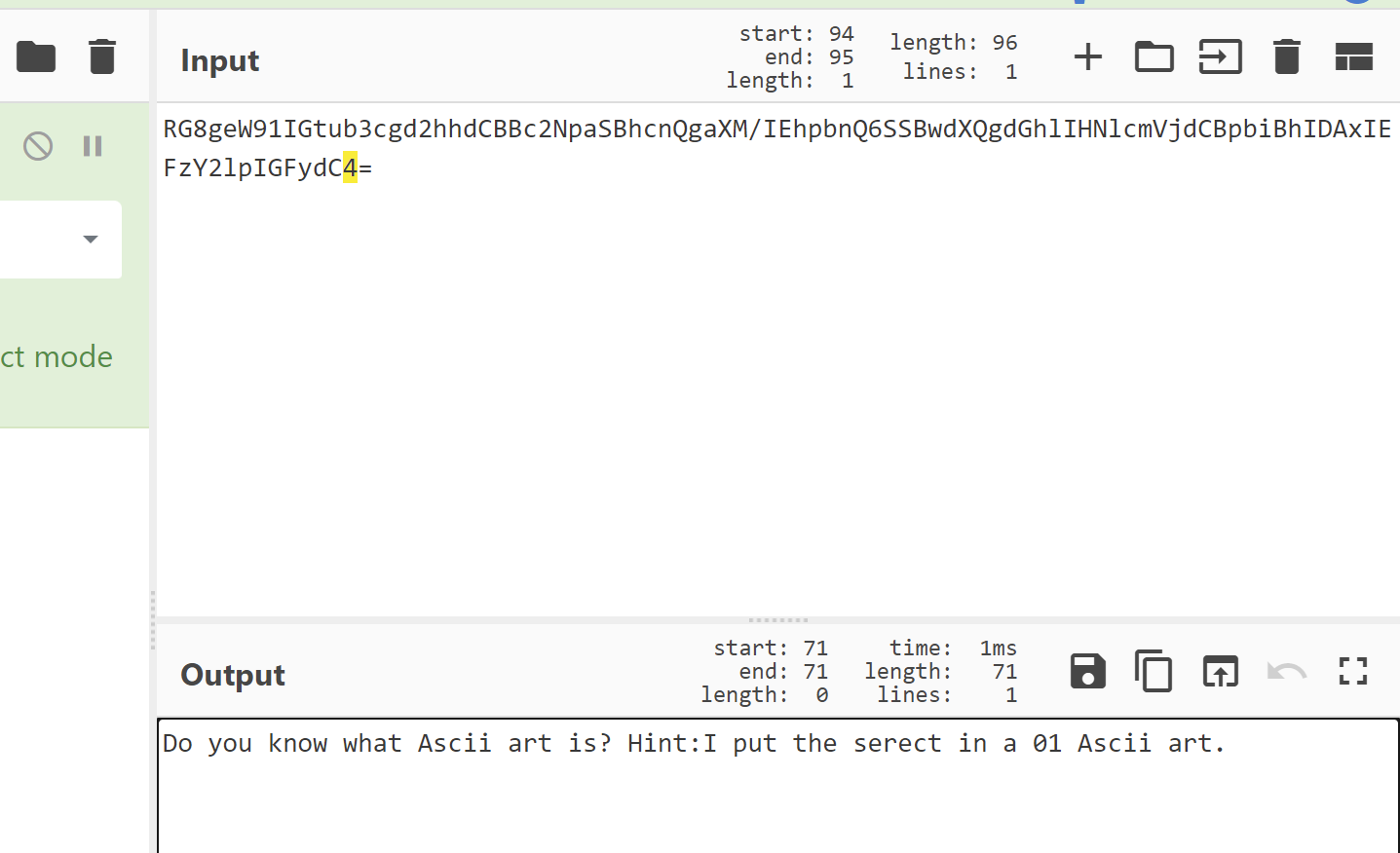

2.010打开,发现一段编码,base64解码后得一段提示

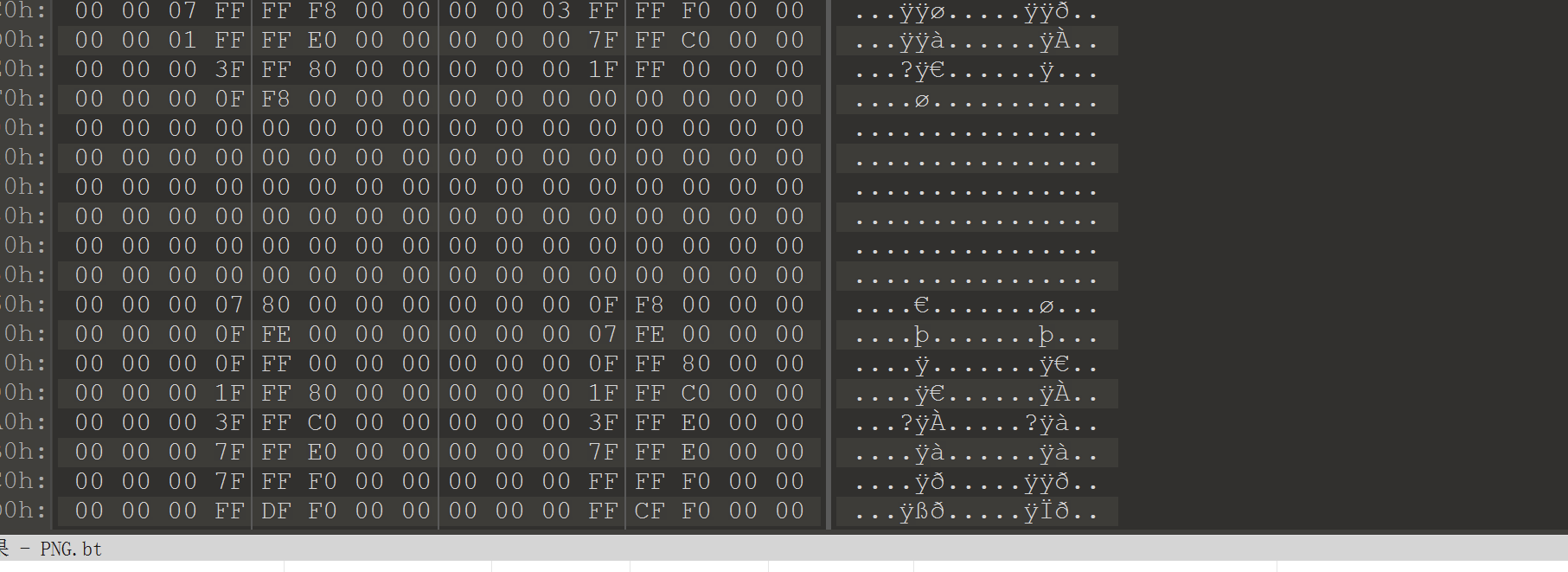

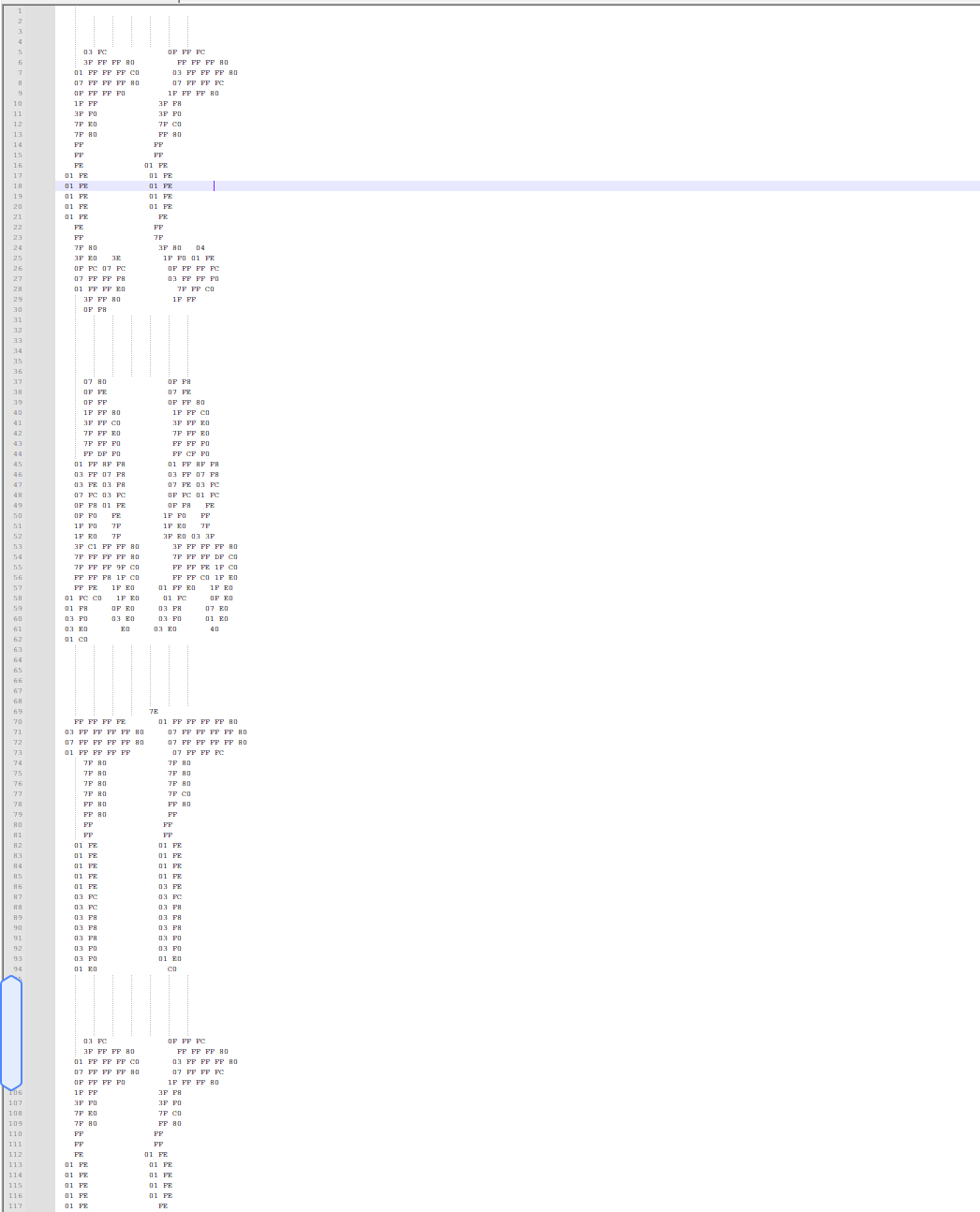

3.01 Ascii art,那么就有两种可能(猜测),一种是颜色转01,01会围成某种图形,或者文件源码会围成某种图形,图片转码要写脚本(懒了)就先看一下文件源码,发现那段编码之后的乱码有很多个00,并且加速浏览可以看出好像有图像

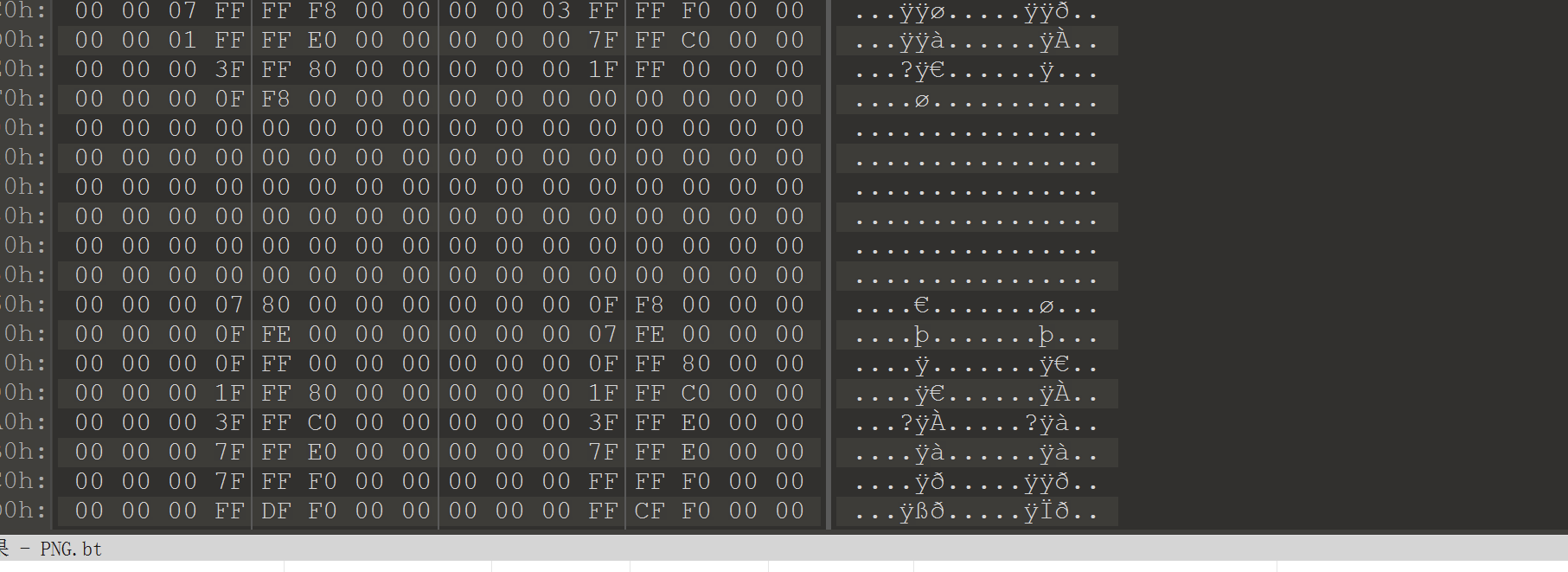

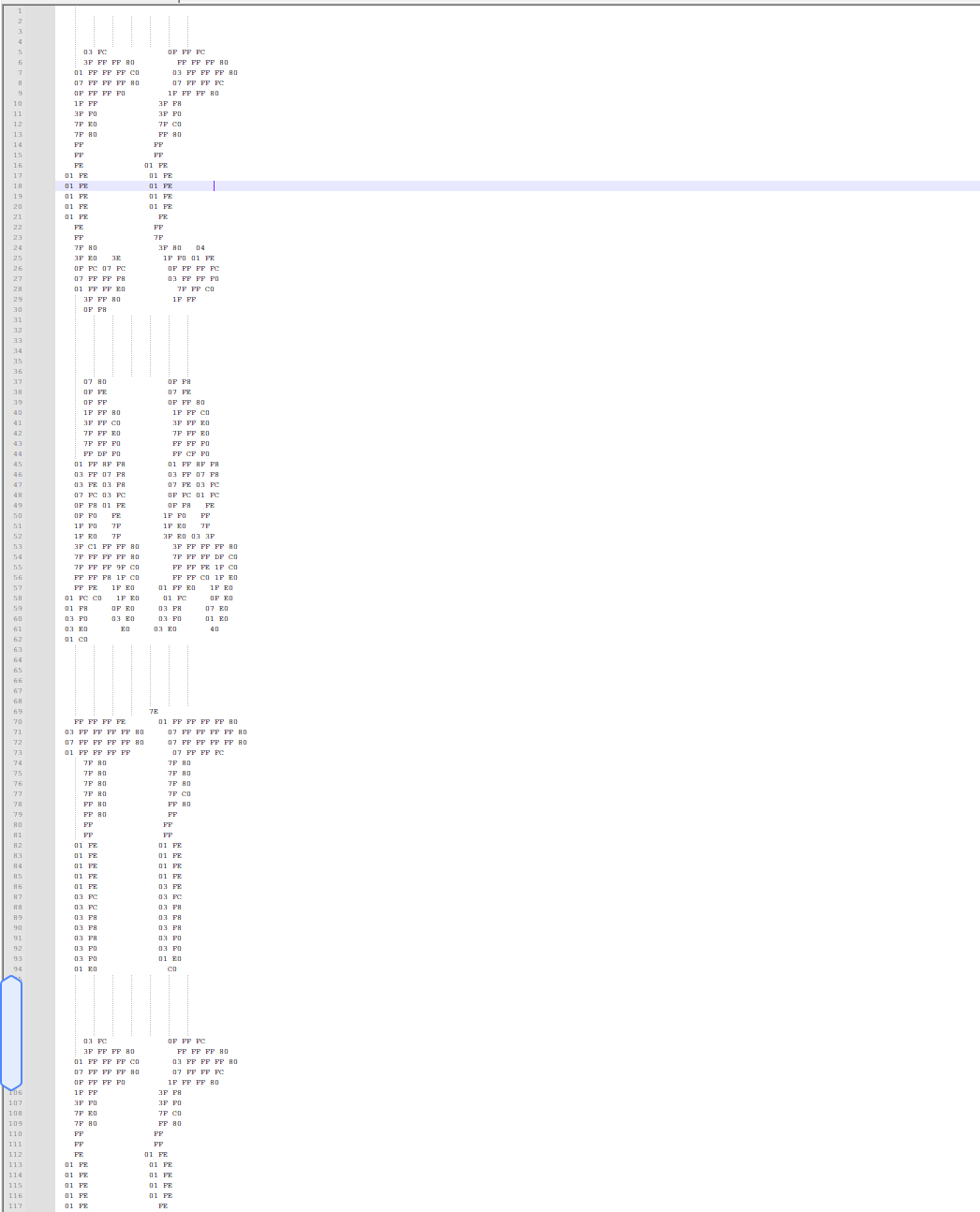

4.将文件尾乱码部分以十六进制全部导出,将00全部替换为空格(010 editor和notepad配合使用)

5.稍微根据文件名字等相关元素猜测一下,得到flag

CATCTF{CAT_GOES_MEOW}

五、CatFlag

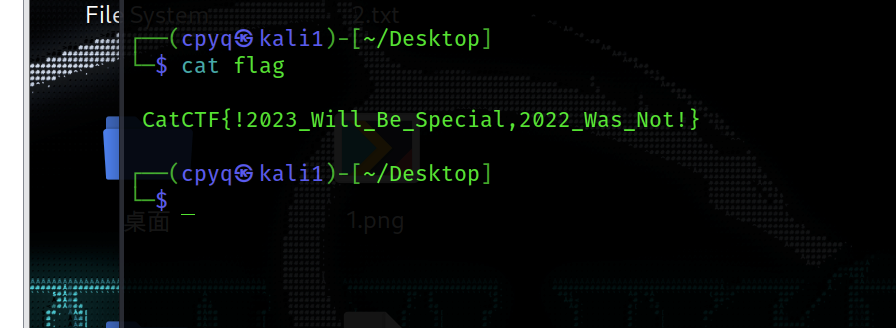

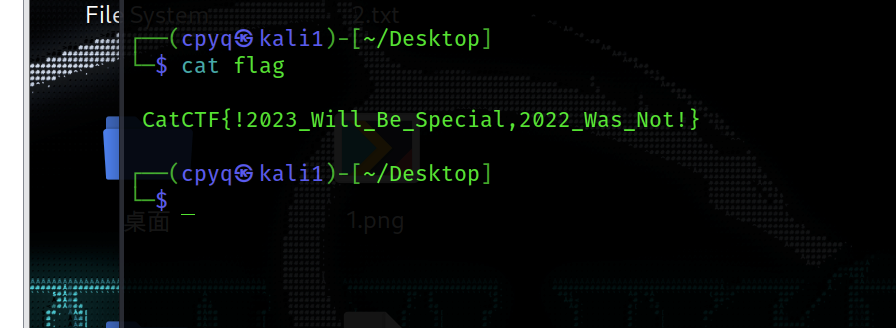

1.有点意思的签到题,拖进kali中直接cat flag就可以得到

2.正在研究实现原理ing

CatCTF{!2023_Will_Be_Special,2022_Was_Not!}

六、Nepnep 祝你新年快乐啦!

1.给出B站视频地址,进入新年快乐的那个视频,在视频末尾有一个一闪而过的flag,尝试一下,截到了,看一下评论区,出题人很神仙了捏直接给出了

2.得到flag

CatCTF{H4ppy_n3w_y34r}

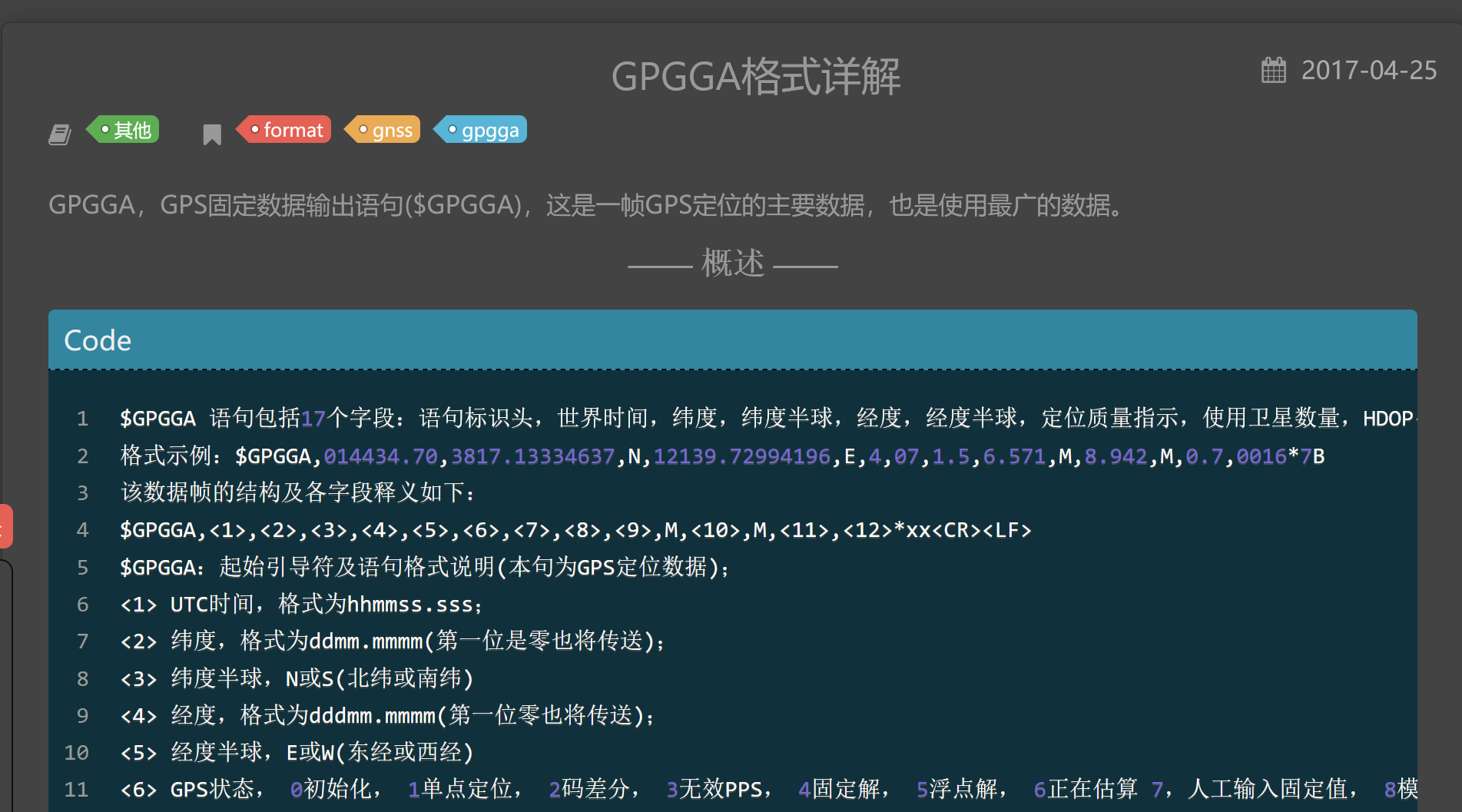

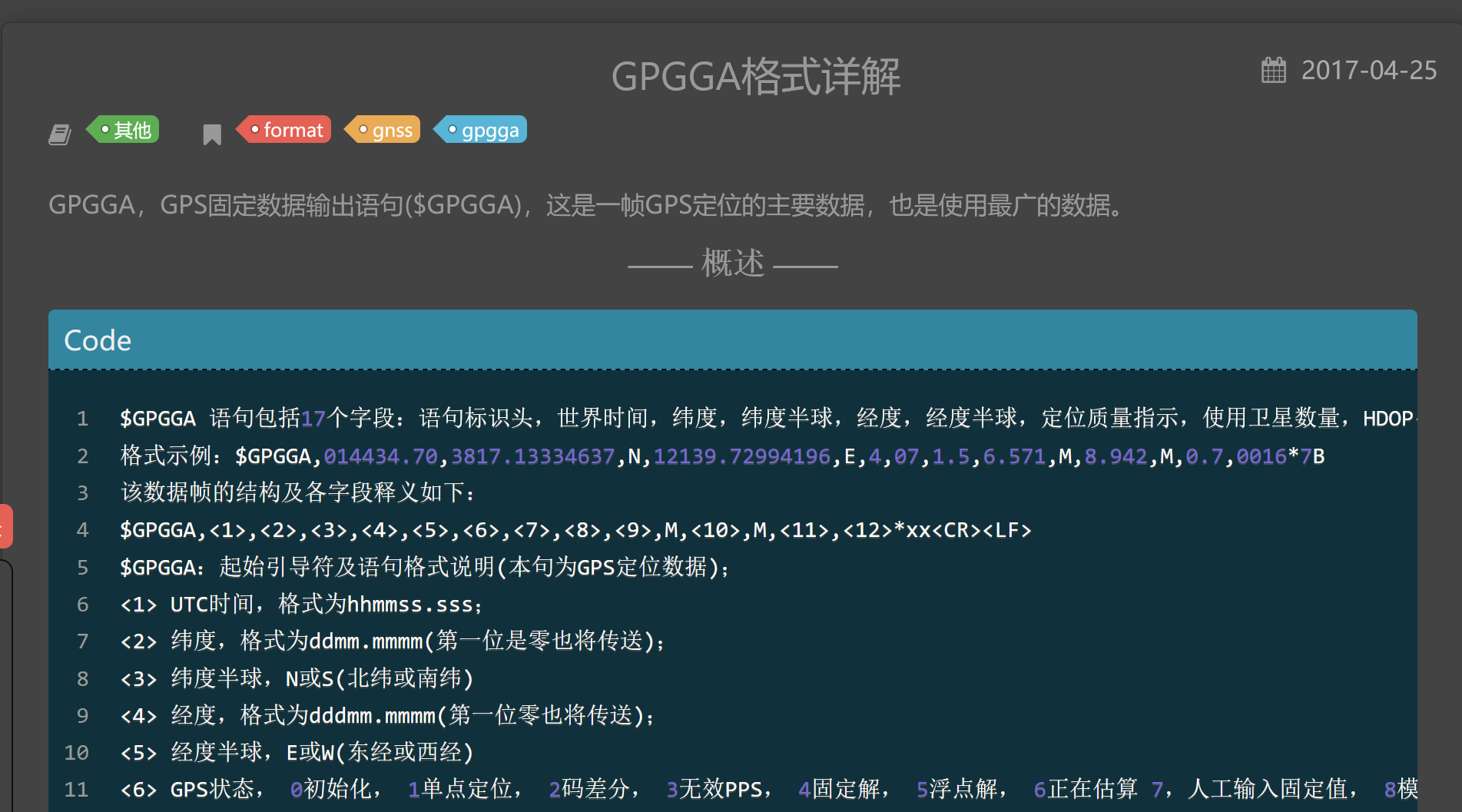

七、CatchCat

2.理解了好久,写了个脚本直接转换经纬度之后(经度为y,纬度为x)的效果不太好(画出来的是一堆混在一起的线)并且找了好久网上的转换网站,最终在网上师傅的WP中找到了上传数据即可绘制的网站https://mygeodata.cloud/converter/nmea-to-kml

3.show in a map即可看到形似flag的图形

4.转换一下方向,再猜测猜测(主要是M后面的可能有点争议)

CatCTF{GPS_M1ao}

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· ollama系列01:轻松3步本地部署deepseek,普通电脑可用

· 25岁的心里话

· 按钮权限的设计及实现