DASCTF X GFCTF 2022十月挑战赛部分复现

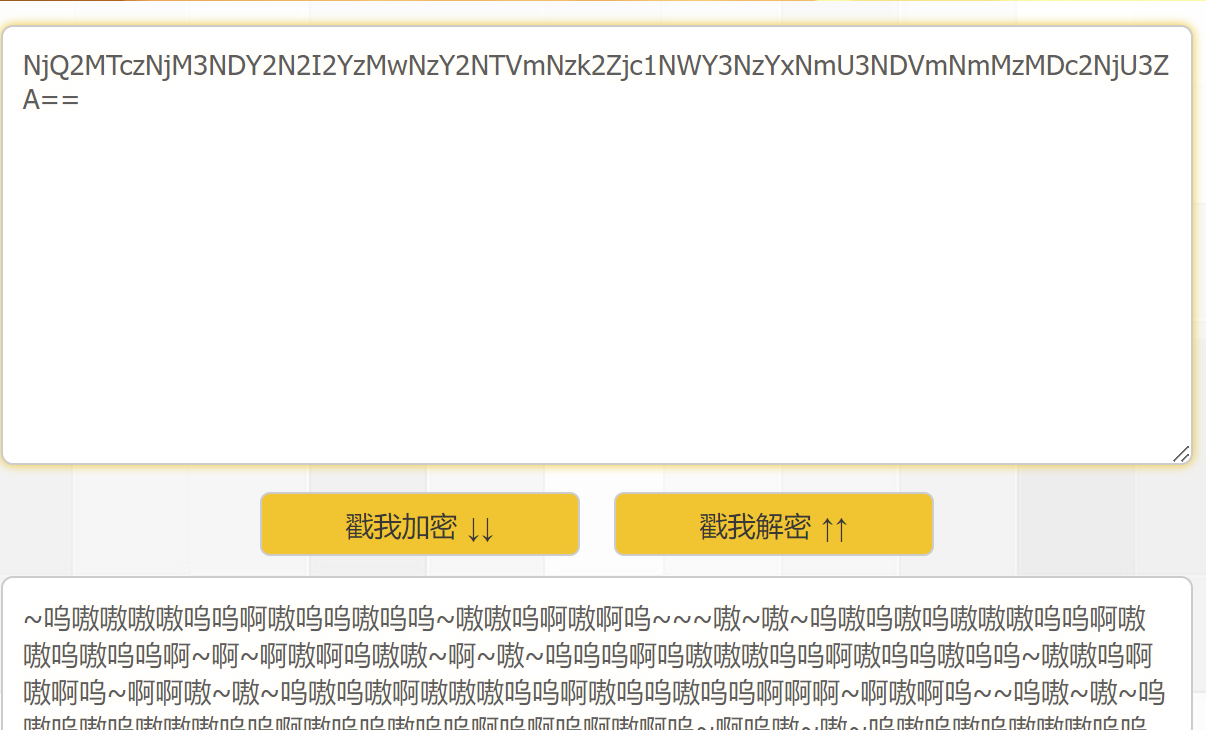

1.滴滴图

1.得到一个jpg,一个zip,zip真加密,binwalk一下jpg

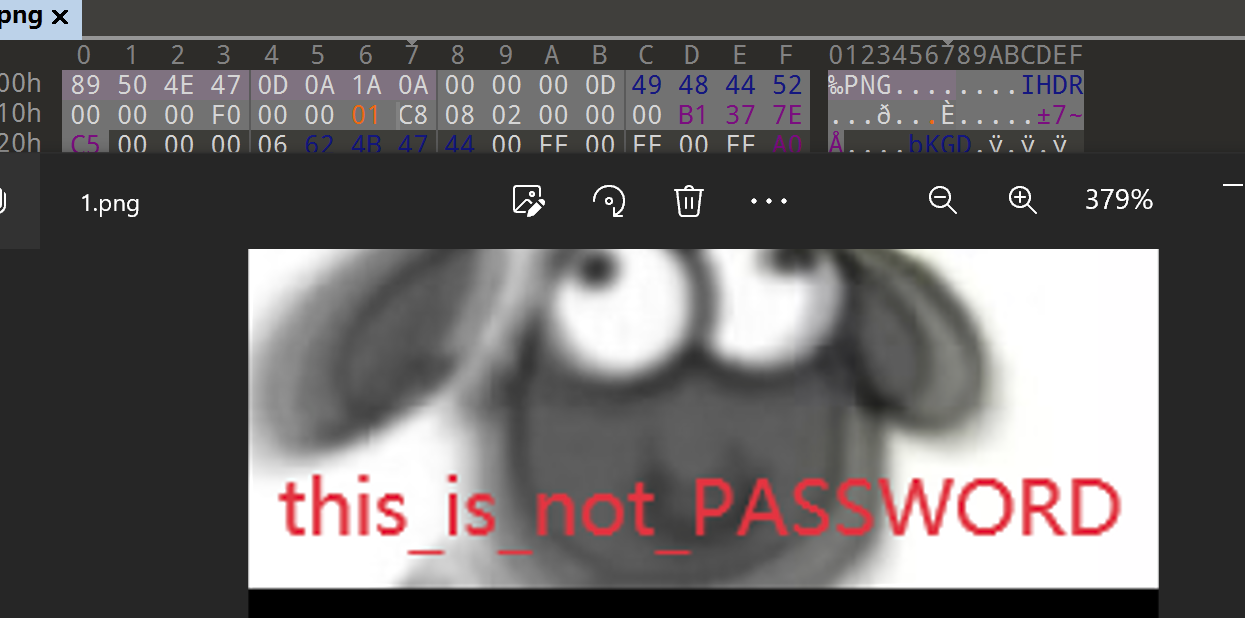

2.foremost得到zip

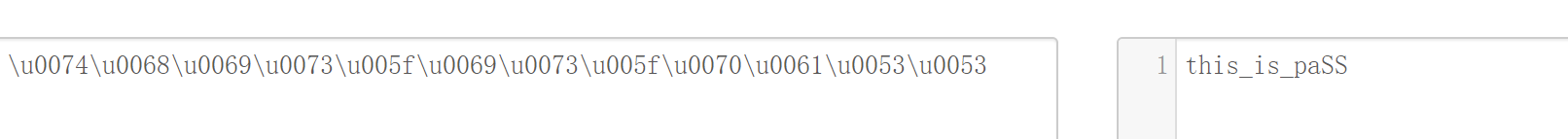

3.加密的,在jpg图片源码末尾发现unicode编码,在线解码得到密码

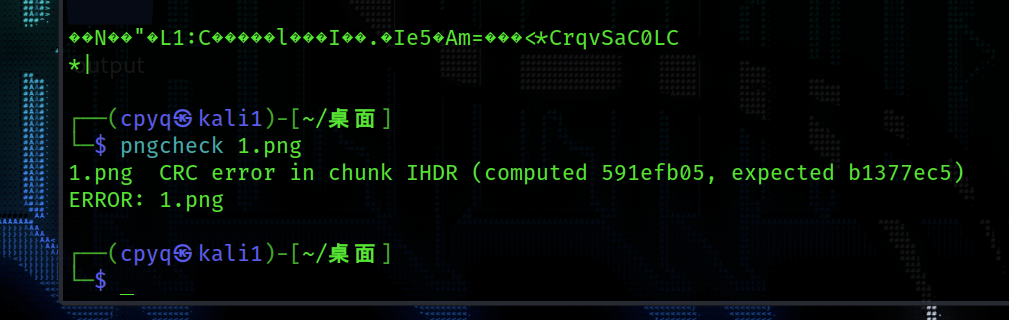

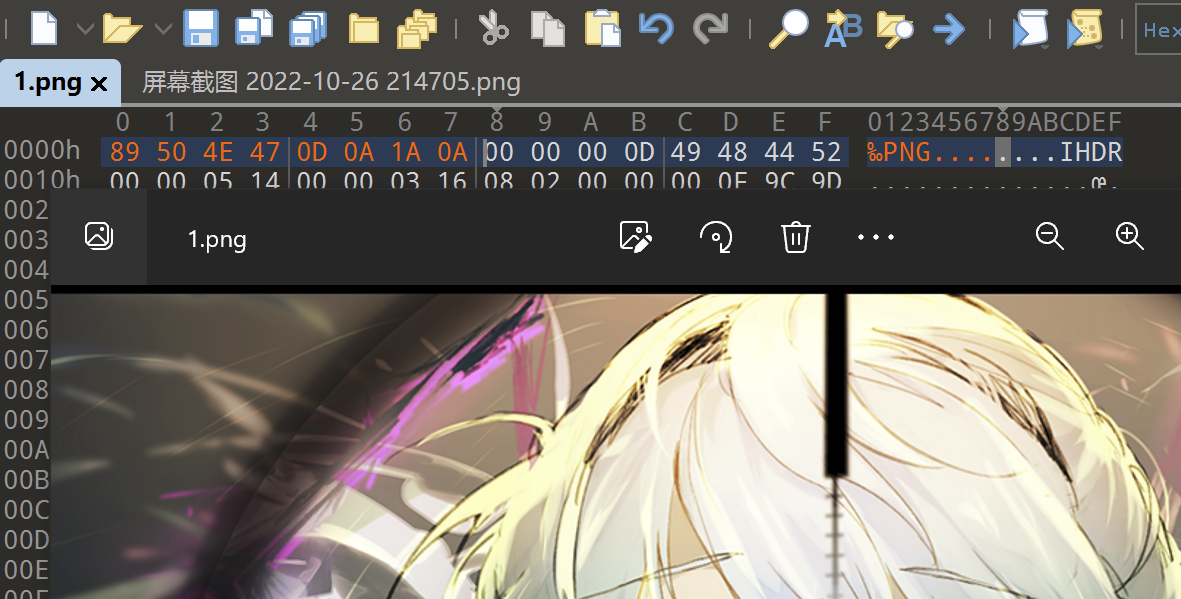

4.打开后得到一张png,kali pngcheck一下,发现crc有问题,猜测是宽高有问题

5.改一下高度,在图片下方发现一个密码

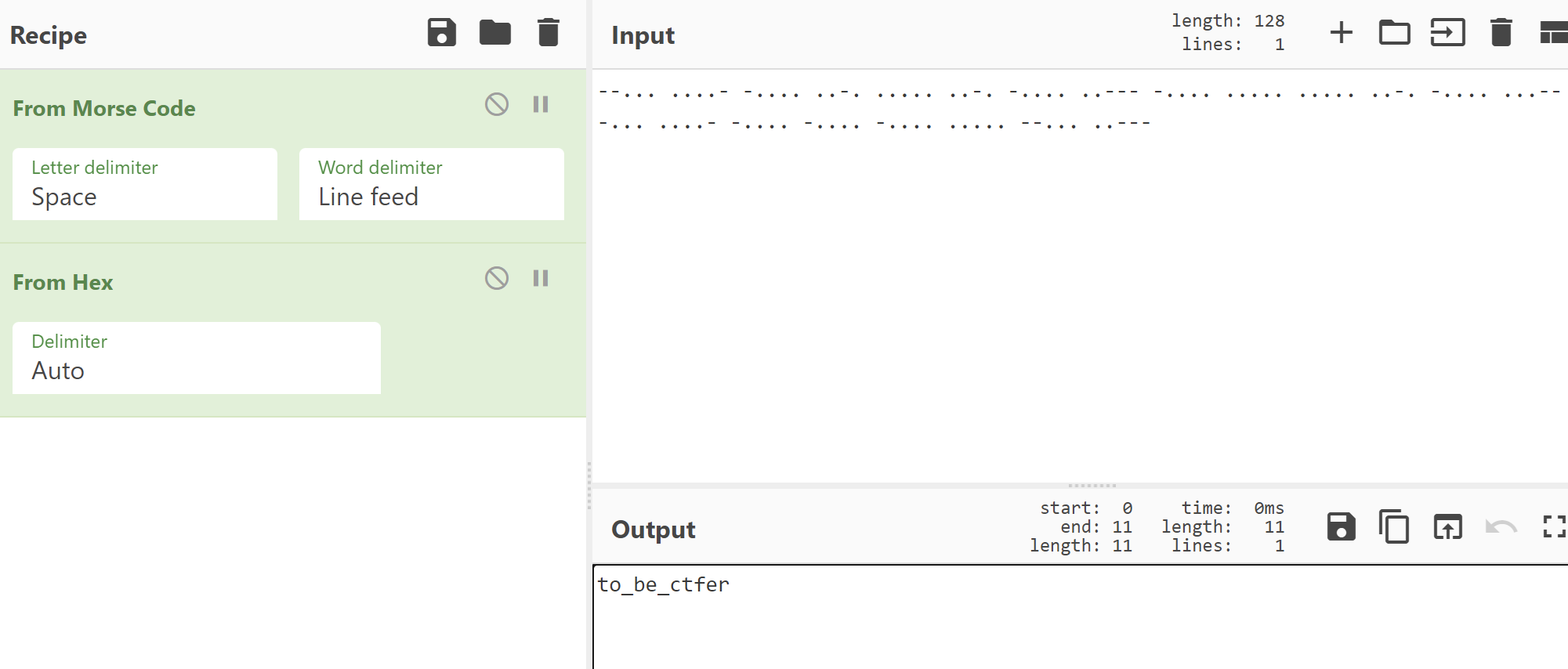

6.打开ffflaggg.zip,得到一个摩斯电码的音频,用Audacity打开,会发现左声道和右声道各有一段音频,左声道得到的是真正有用的编码,摩斯电码在线解码,转十六进制,得到flag

--... ....- -.... ..-. ..... ..-. -.... ..--- -.... ..... ..... ..-. -.... ...-- --... ....- -.... -.... -.... ..... --... ..---

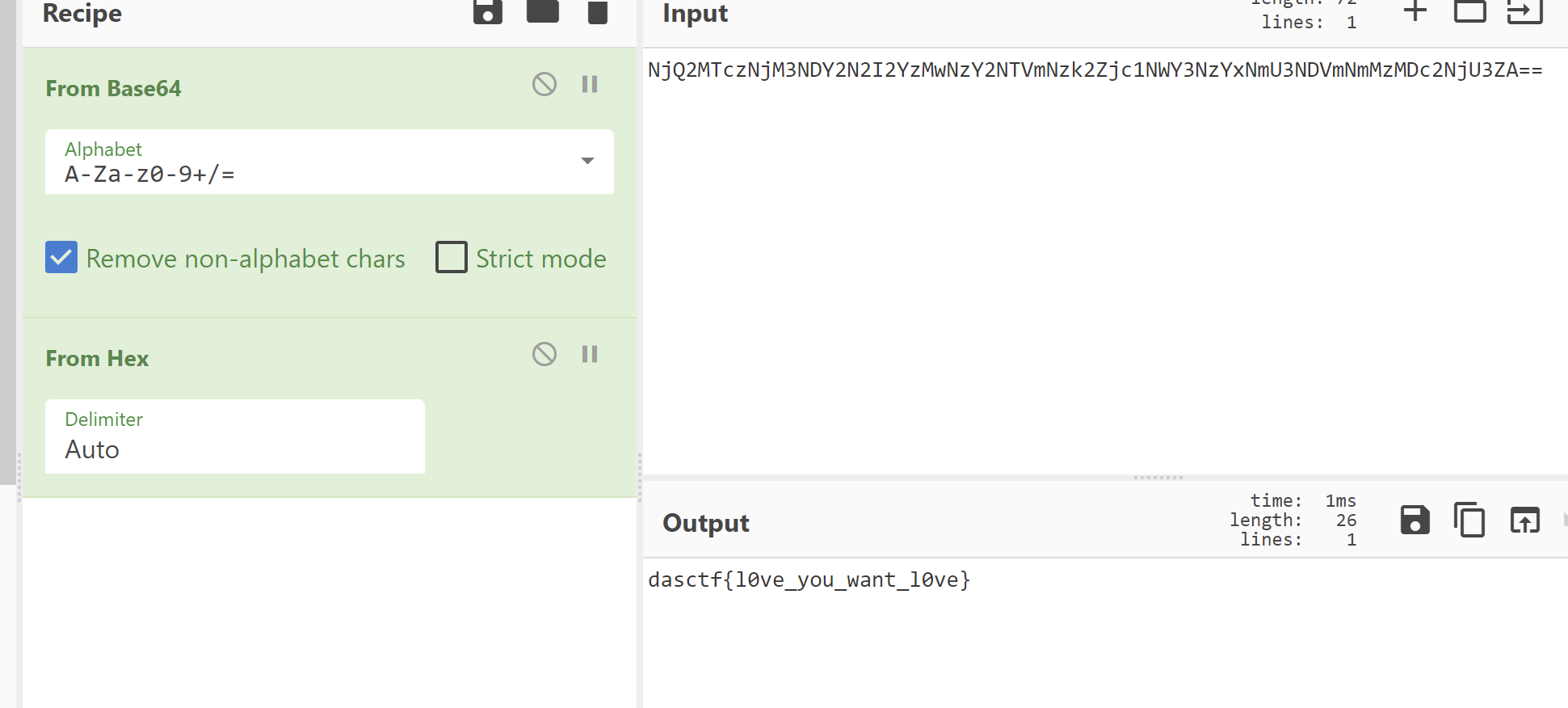

2.poi?qoi!

1.得到一个名为poi的无类型文件,根据题目名字,猜测文件是qoi文件,上网查一下,得知qoi是一种新的开源图像格式,网上有能转换的网页

https://qoiformat.org/

https://zhuanlan.zhihu.com/p/448410073

https://floooh.github.io/qoiview/qoiview.html

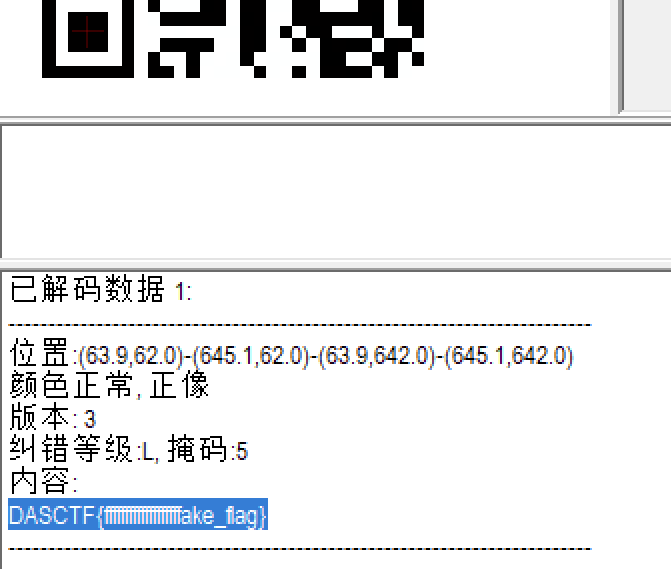

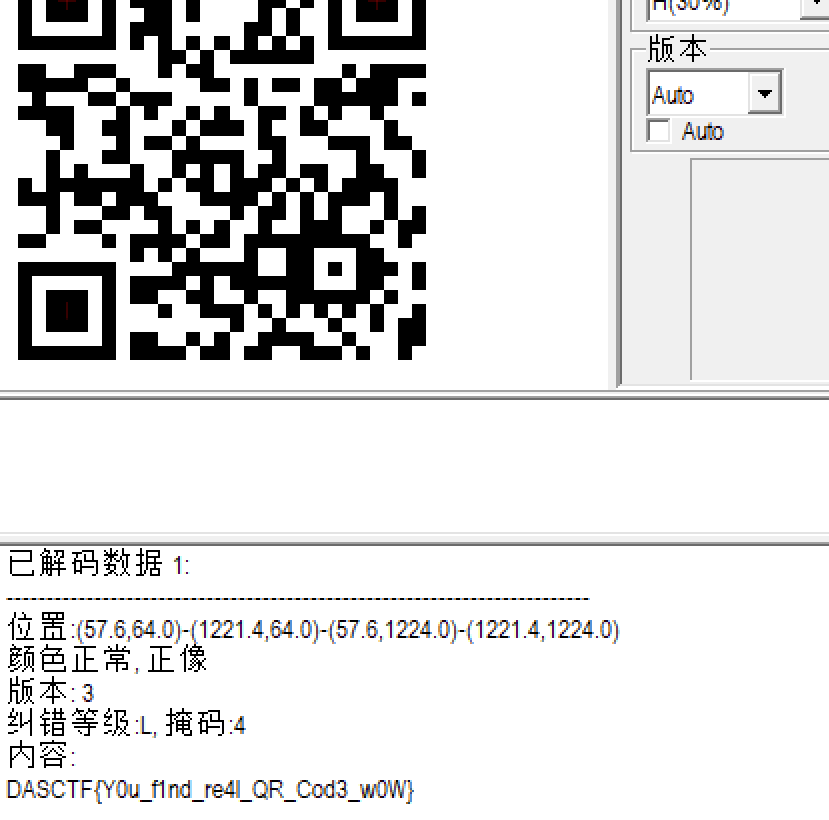

2.直接把文件拖进去,得到一张二维码,扫完得到的是DASCTF

2.用Stegsolve观察一下二维码,会得到一个缺少定位点的二维码,但补全后扫不出来任何内容

3.再转一遍,会发现有一张二维码与其他的不同(极其细微),在gray bits,扫完就得到flag

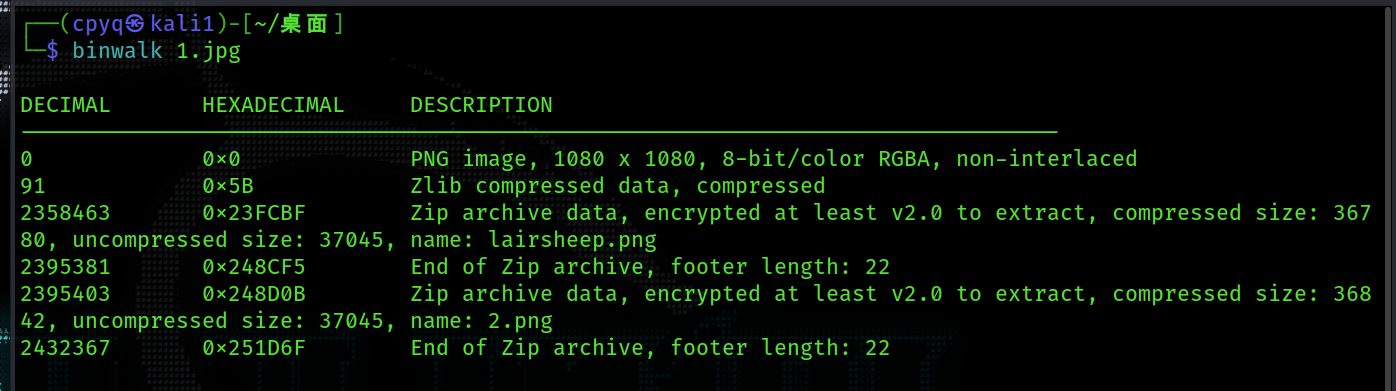

3.ez_xxd

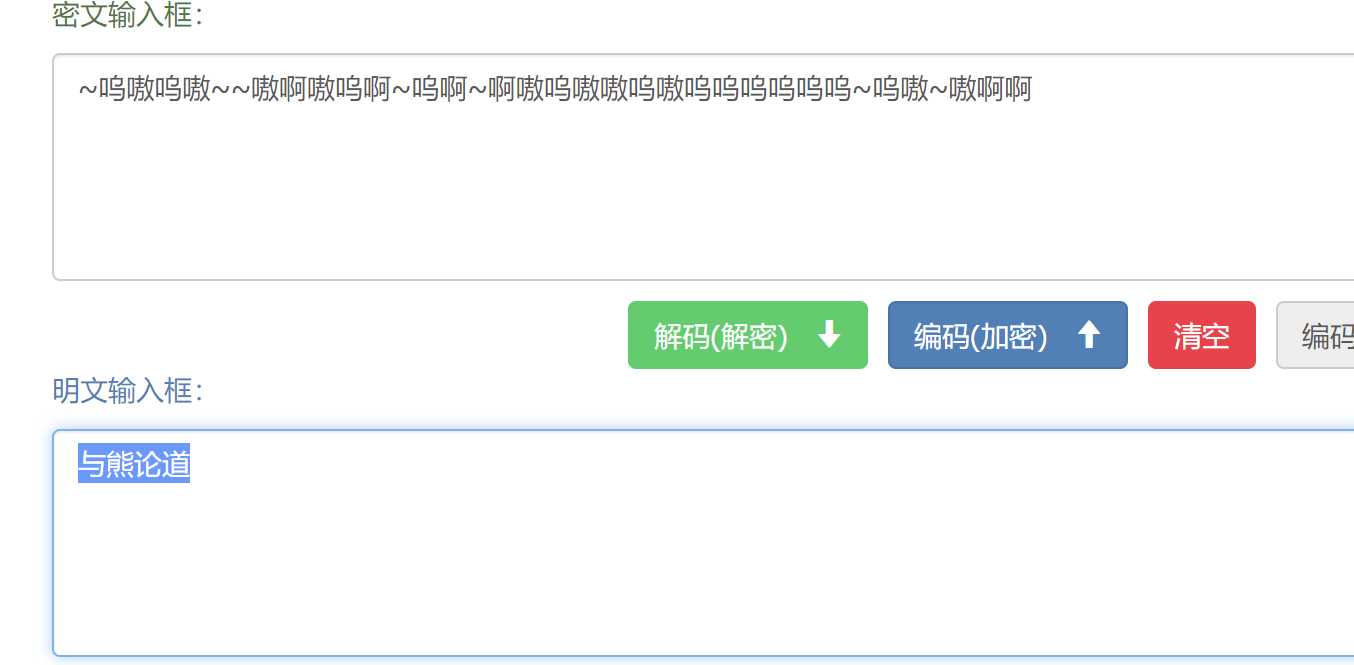

1.题目提示是一段兽音,转换完是一个网站的名字,猜测后面可能会用到

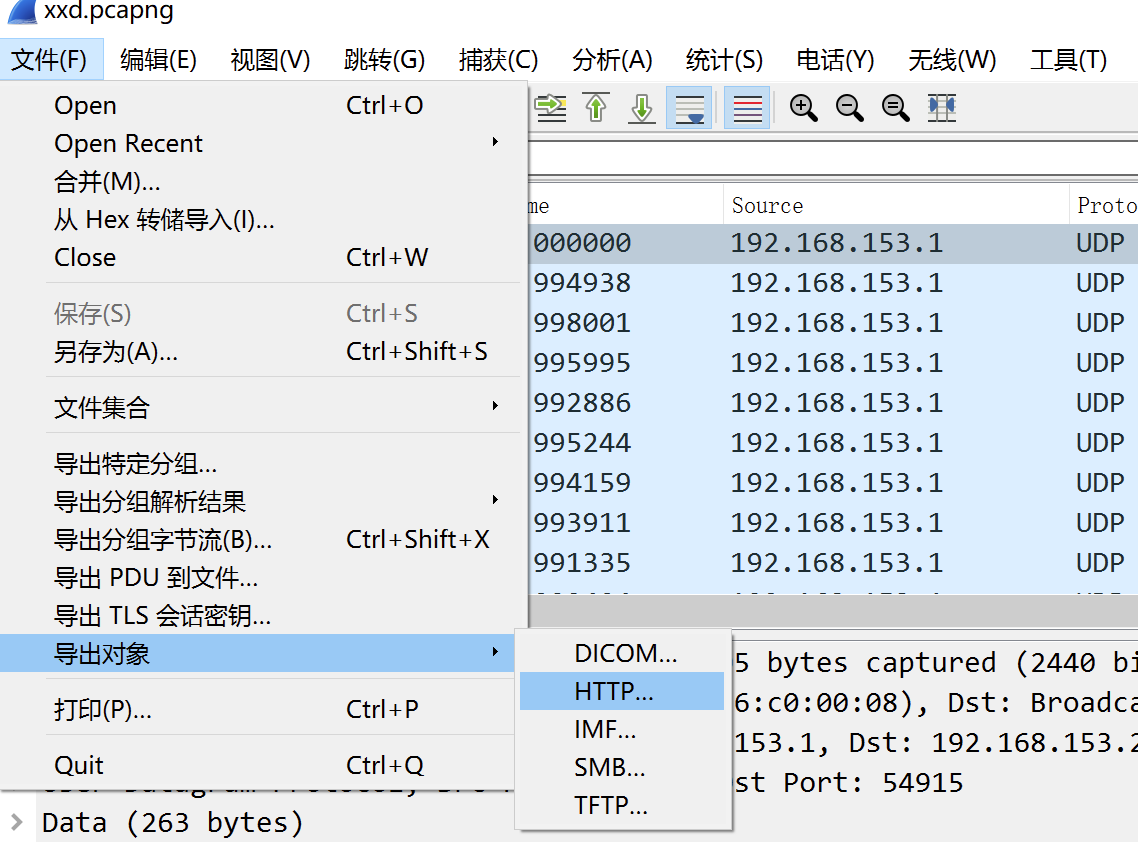

2.简单过滤一下http流,会发现有zip和txt等文件,感觉挺多的,直接导出HTTP对象看一下

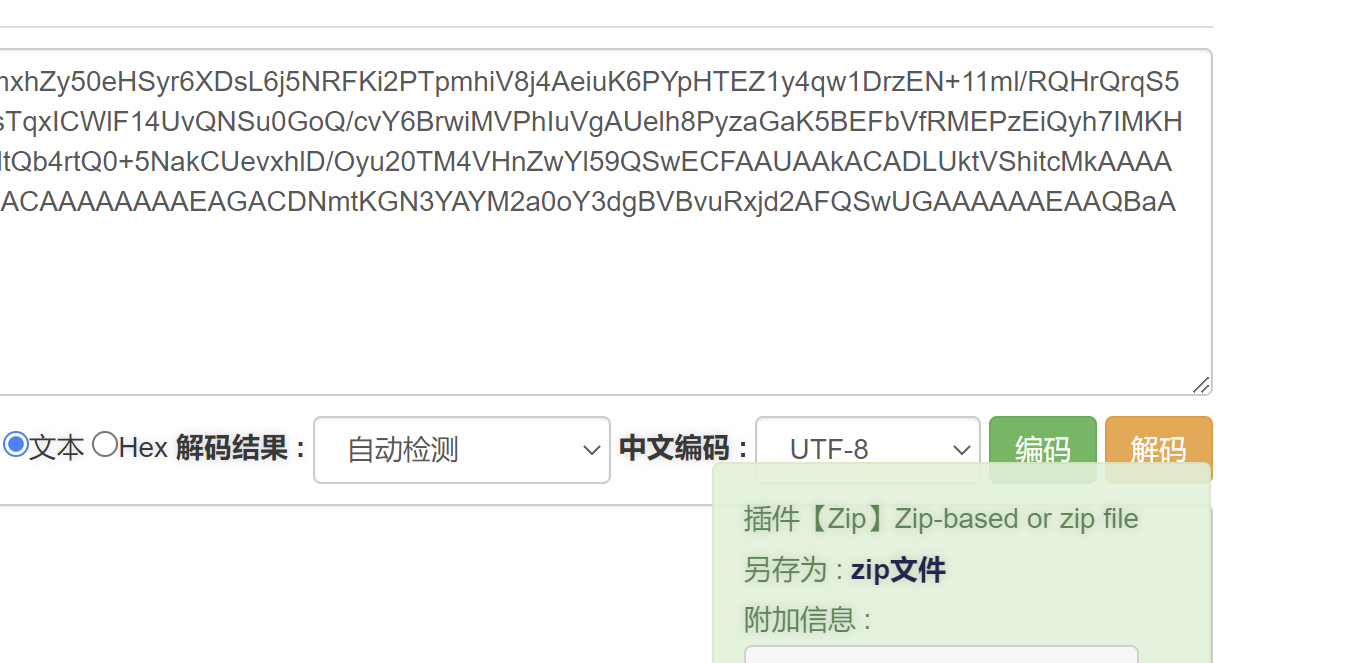

3.flag.txt是base64,在线解码一下,会得到一个类似于png的文件源码,但是缺少png头,添加八位后得到可显示的png

解码可以使用https://the-x.cn/zh-cn/encodings/Hex.aspx

这个网站,一条龙服务

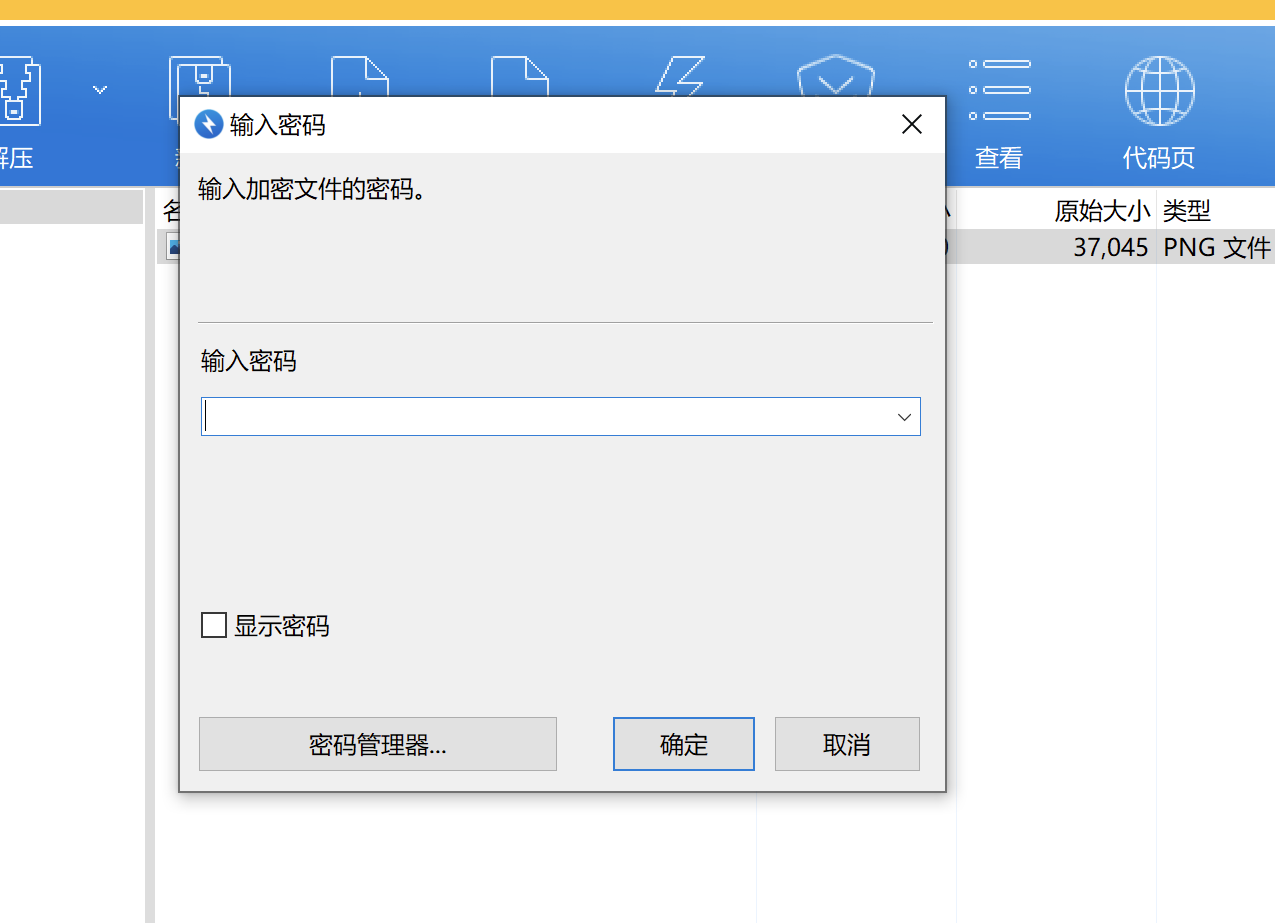

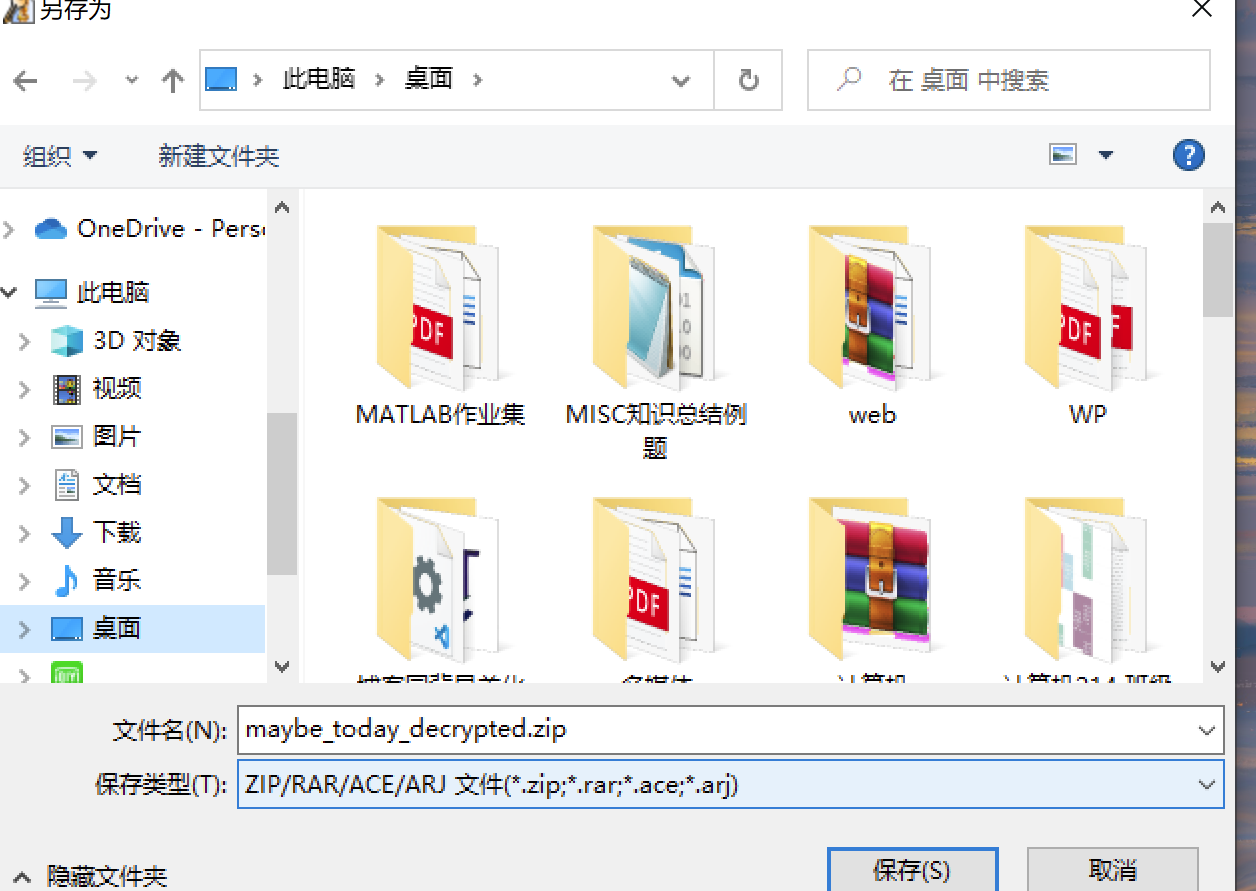

4.查看一下maybe_today.zip,发现其中单独有一个png,猜测是这个png,用winrar压一下,会发现大小一摸一样,那就是明文爆破

5.但是只有使用bandzip压缩,才可以匹配到相同的文件(不知为何),大约爆破一分钟左右,直接停止,会提示你保存一个修复后的zip包,就是解密后的zip

6.直接打开fkag文件夹,这里有两种解题方法

法一、直接使用010打开flag.MYD文件,会发现有一段编码,base64解码后就得到一个zip文件

法二

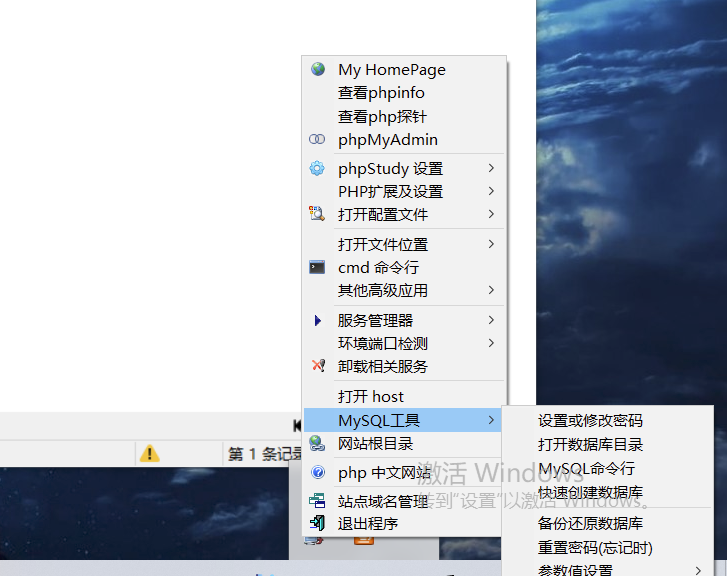

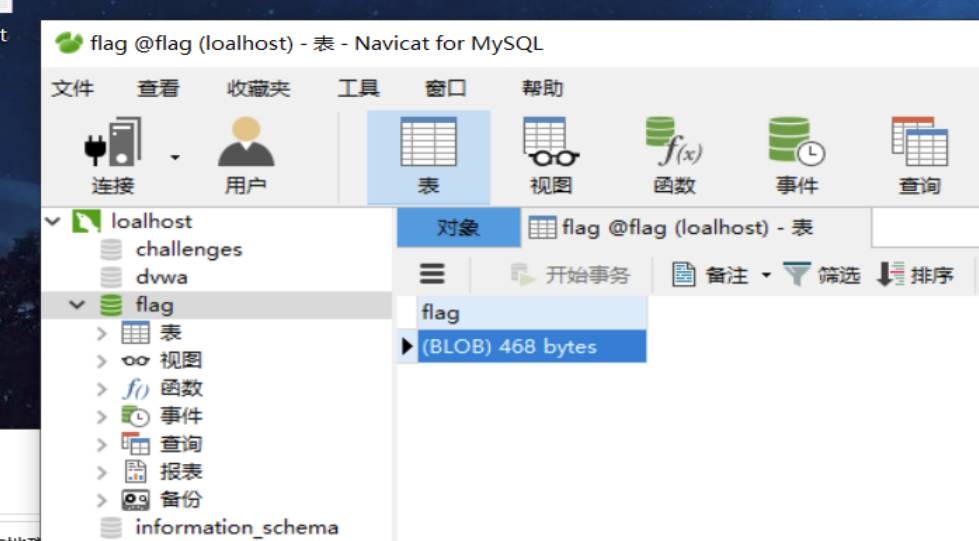

将flag文件夹整个复制到数据库目录下,这里可以使用phpstudy打开数据库目录

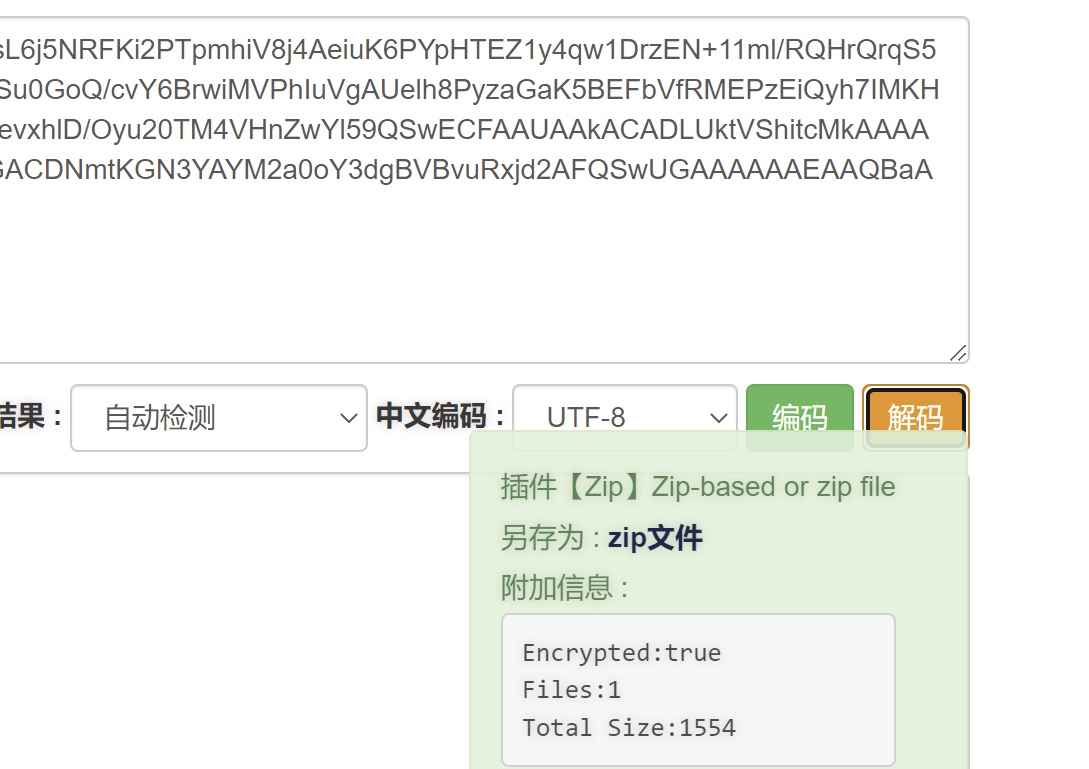

使用navicat,连接loalhost,可以看到一个名为flag的数据库,打开,会出现一个数据,右键,保存数据为1.txt

得到的就是base64加密的zip数据,同样解密,得到zip

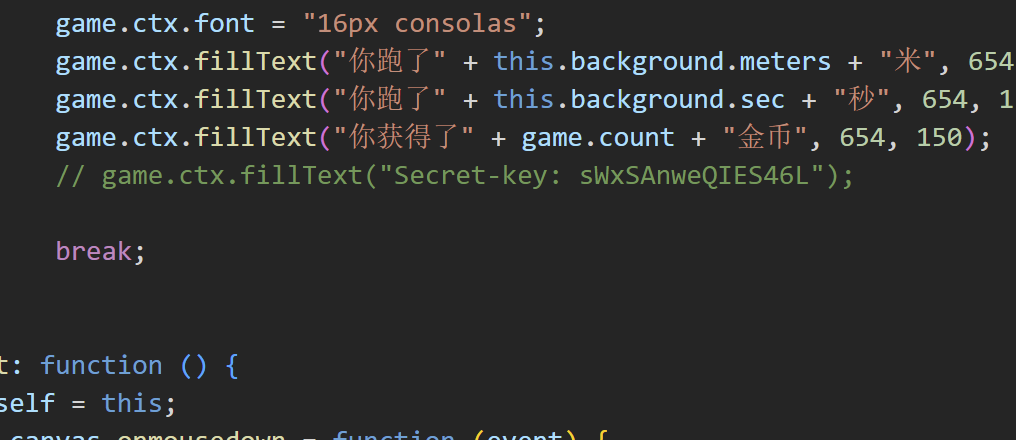

7.zip的密码就在js文件夹中的SceneManager.js的注释中

8.打开,得到兽音编码,与熊论道在线解码,然后base64在线解码,然后转hex,得到flag