DASCTF2022.07赋能赛复现

1.ez_forenisc

1.挂载镜像,使用Arsenal Image Mounter,显示有加密

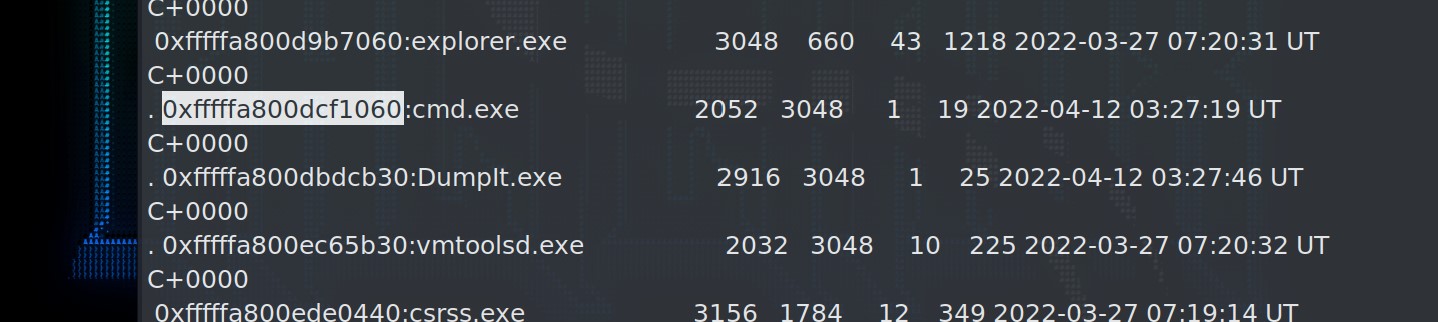

2.再看raw文件,volatility分析,先分析镜像基本信息,然后查找进程,看到了三个有用的:cmd.exe、DumpIt.exe、vmtoolsd.exe、可以看出与镜像文件有关

volatility -f pc.raw --profile=Win7SP1x64 pstree

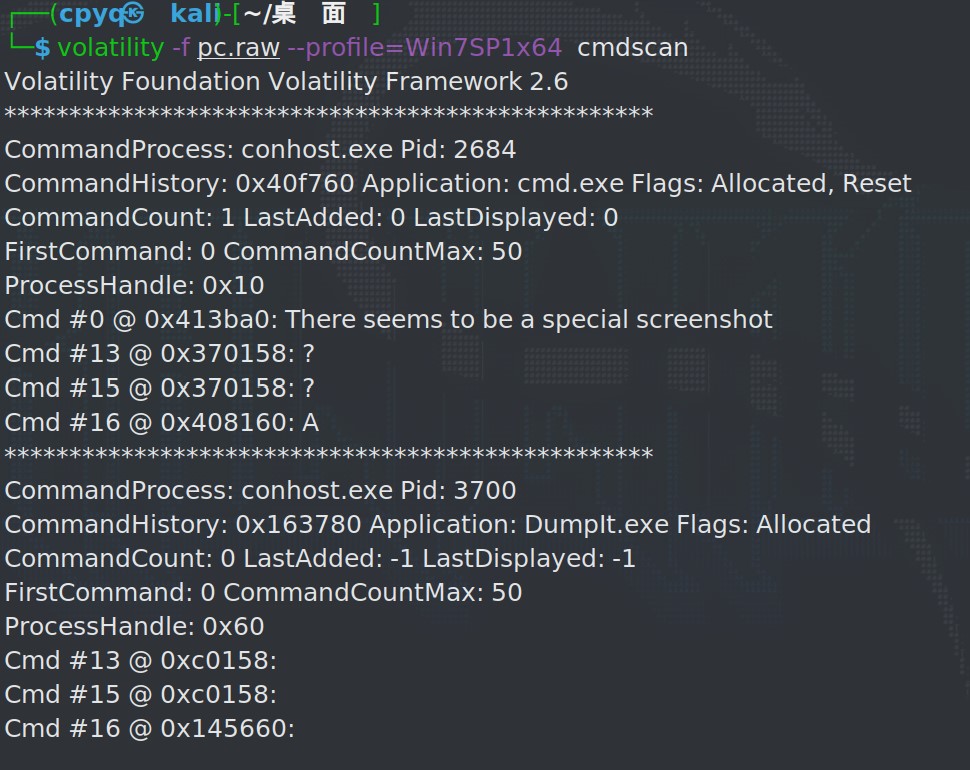

3.查看cmd输入了什么

volatility -f pc.raw --profile=Win7SP1x64 cmdscan

4.提到了screenshot,猜测桌面上会不会有东西

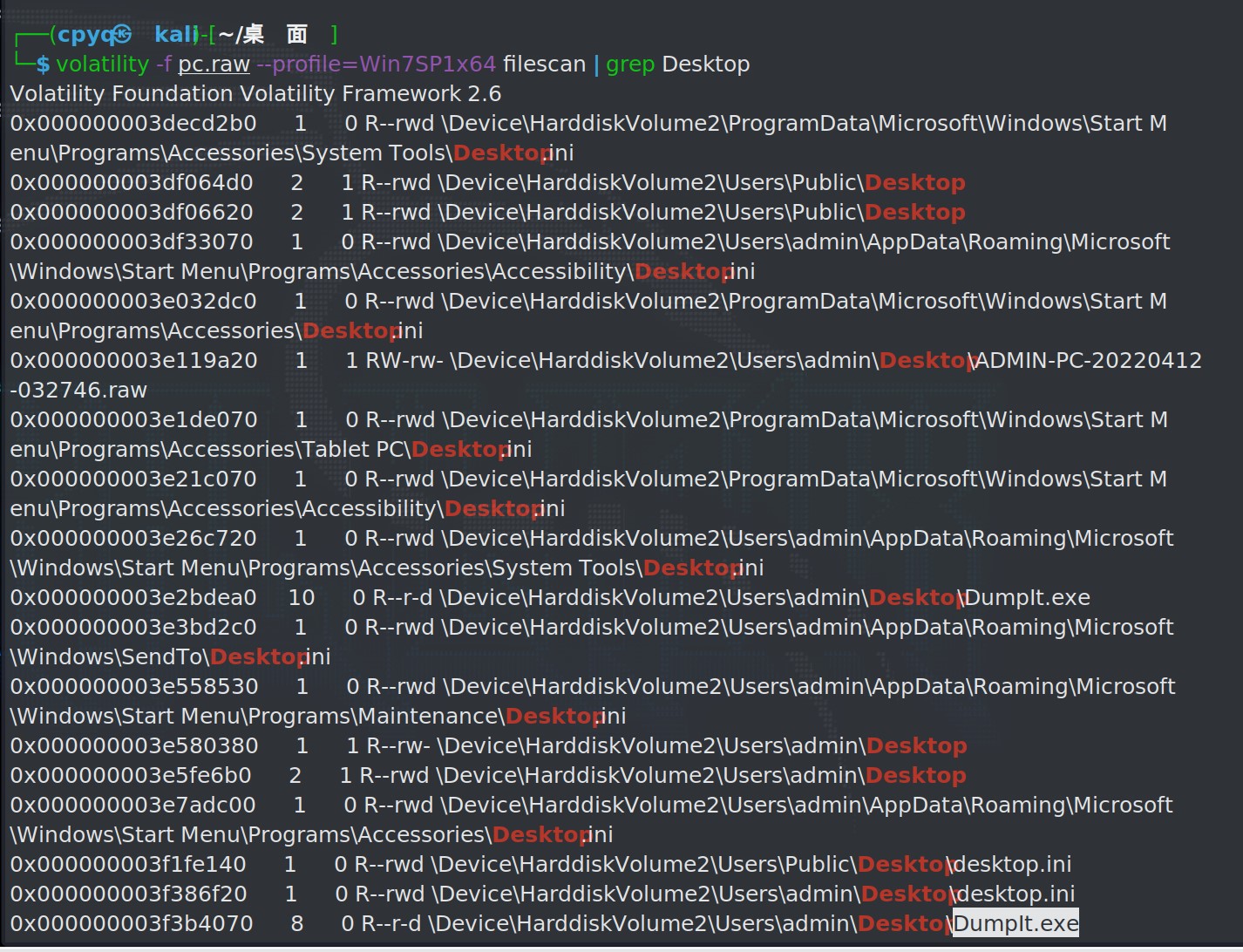

volatility -f pc.raw --profile=Win7SP1x64 filescan | grep Desktop

5.没有什么有用的,只看到了一个DumpIt.exe,猜测有东西可以dump下来,看看screenshot可不可以得到

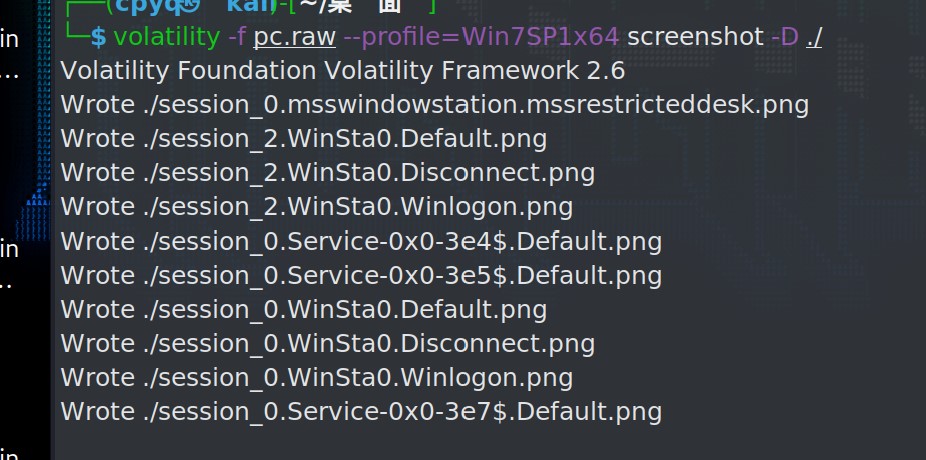

volatility -f pc.raw --profile=Win7SP1x64 screenshot -D ./

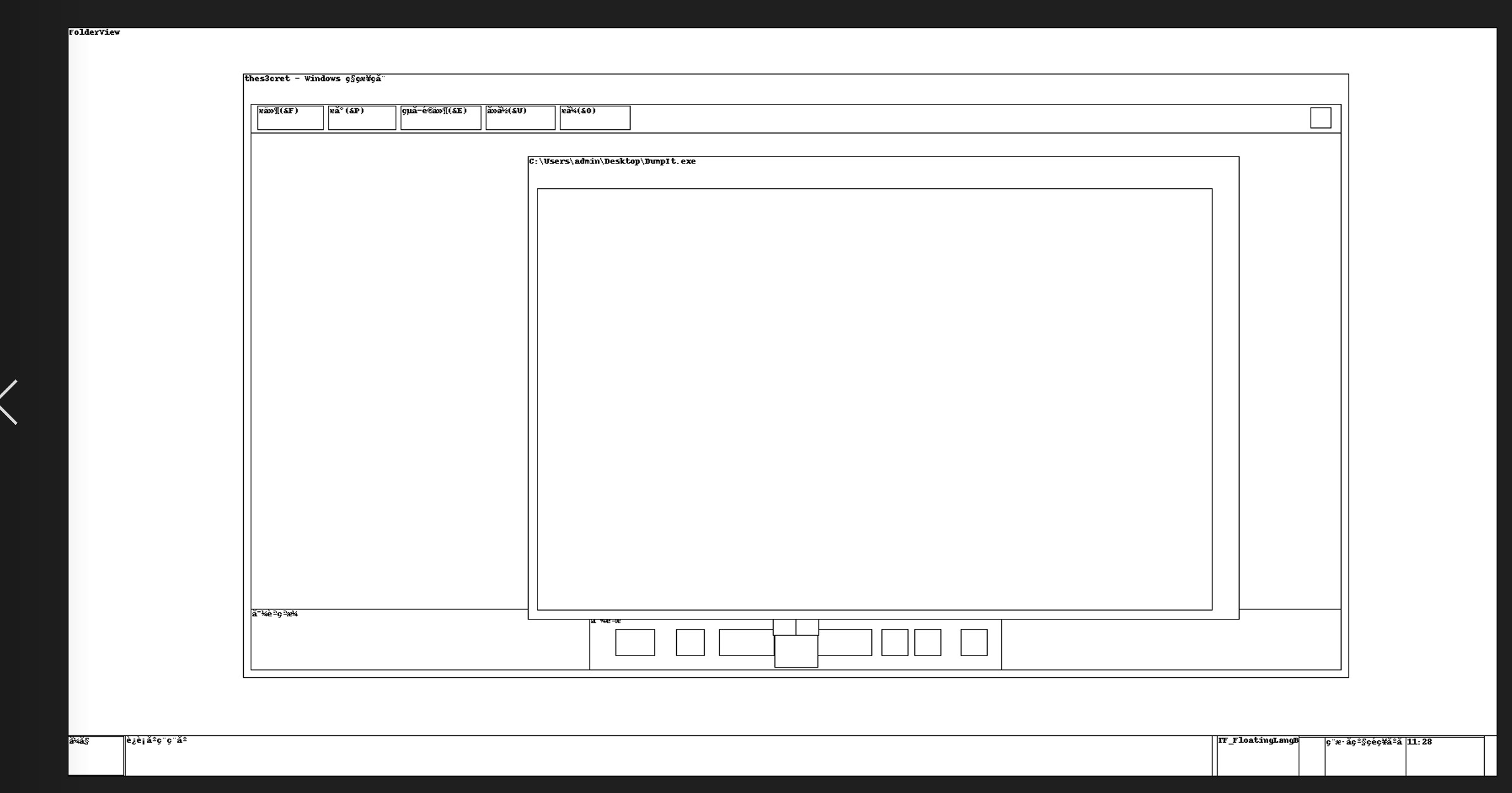

6.得到了一堆png,最有用的一张

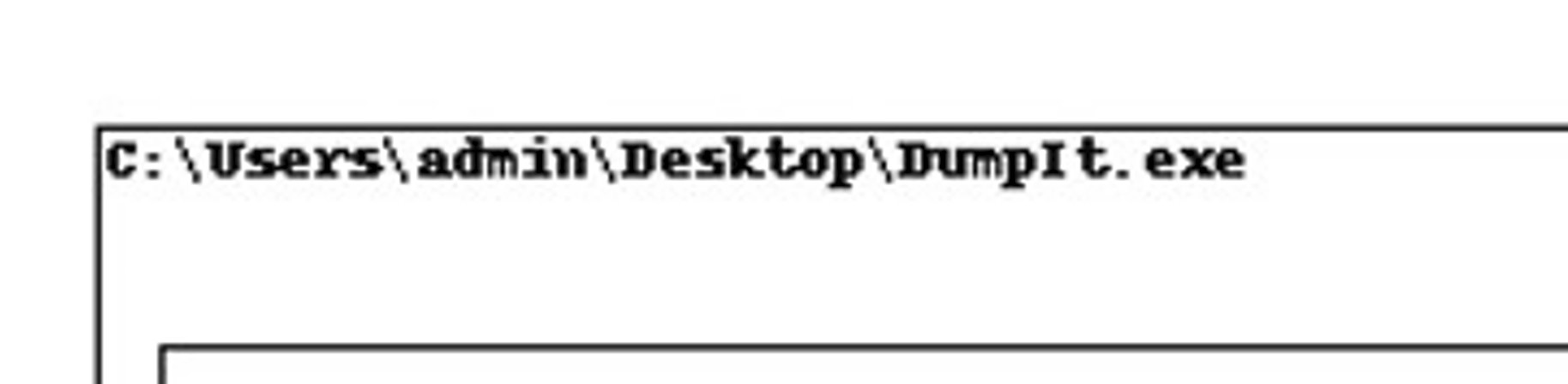

7.可以看到,他打开了DumpIt.exe,以及文件thes3cret

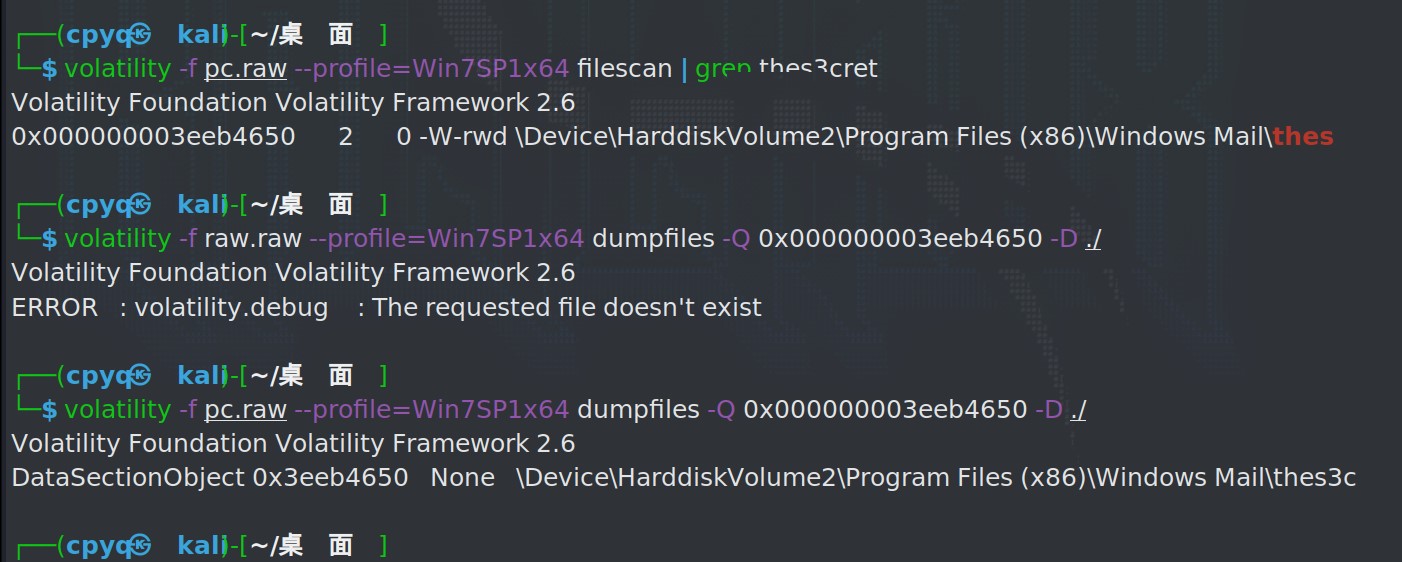

8.尝试把thes3cret文件dump下来

volatility -f pc.raw --profile=Win7SP1x64 filescan | grep thes3cret

volatility -f pc.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003eeb4650 -D ./

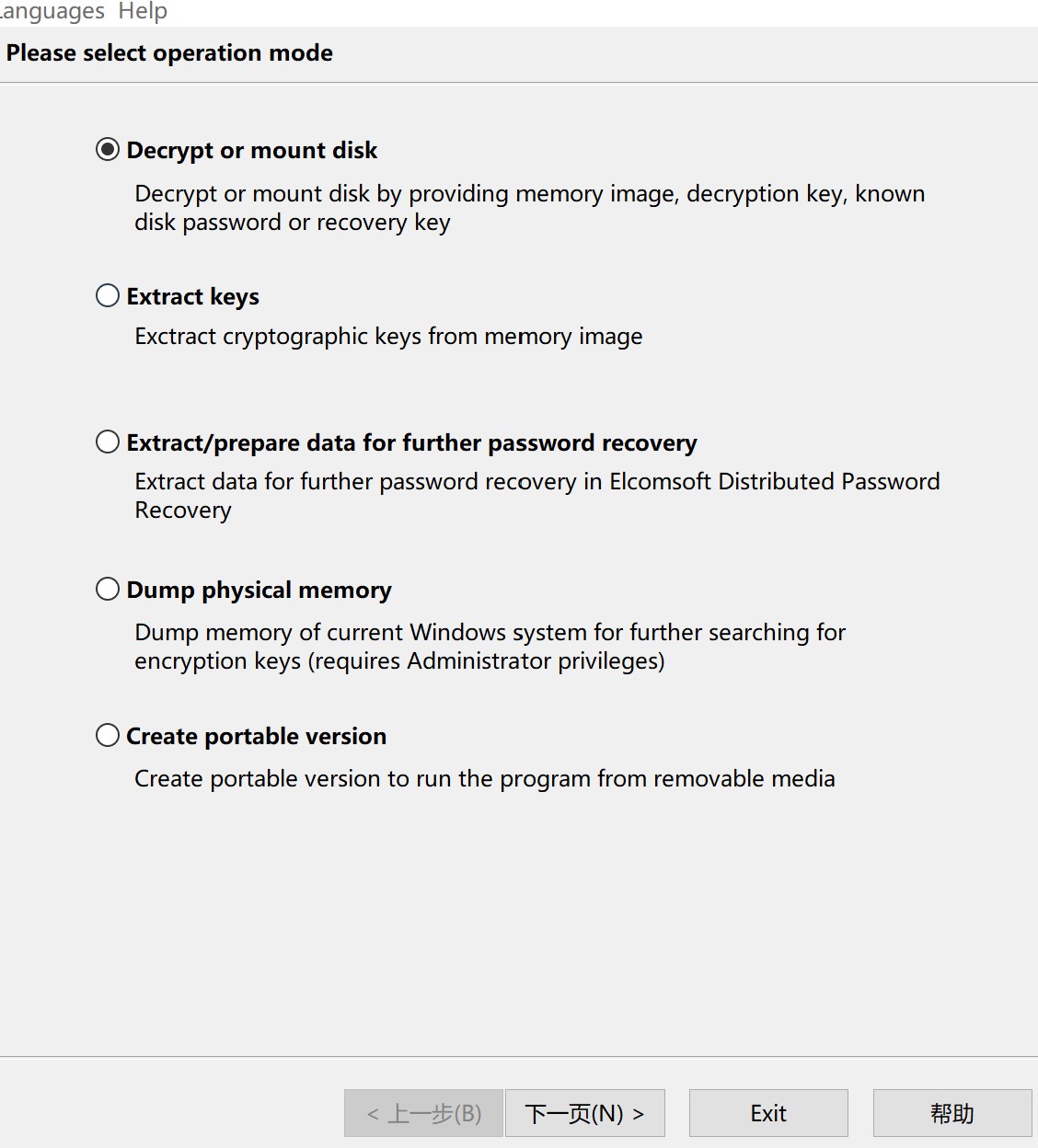

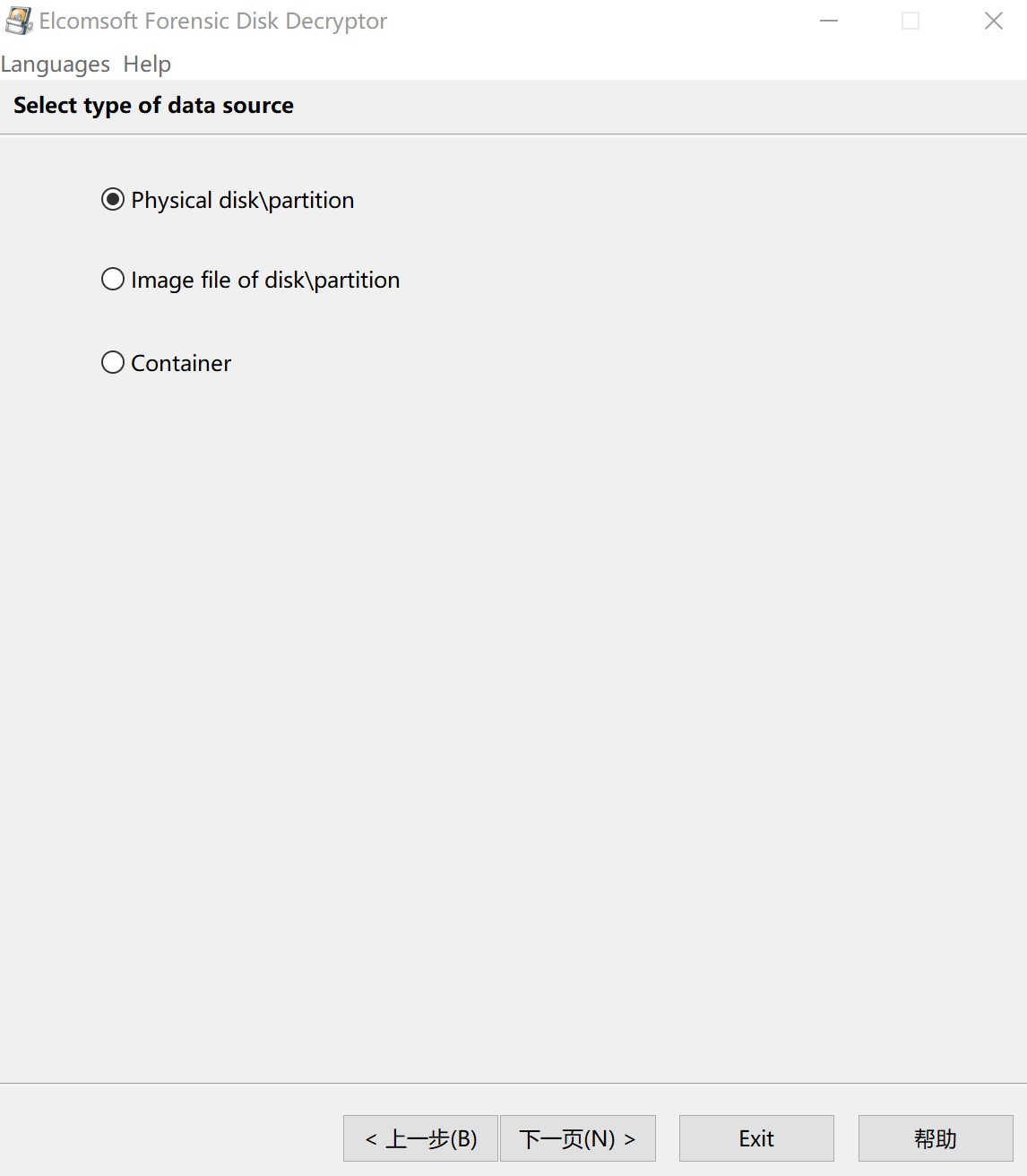

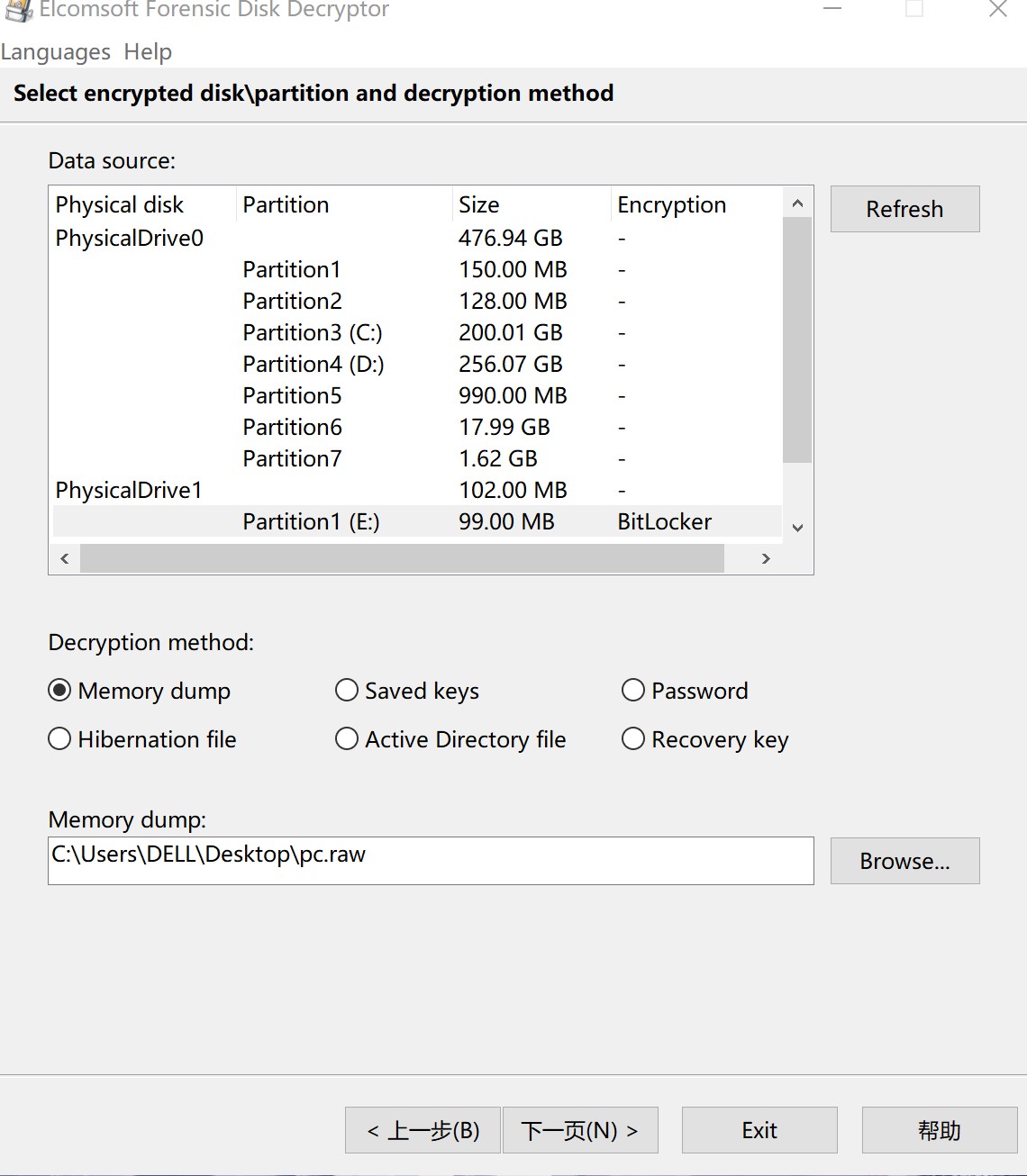

9.得到的AES加密的字符串,但是没有密码,无法解密,EFDD破解pc.raw,找硬盘的恢复密钥

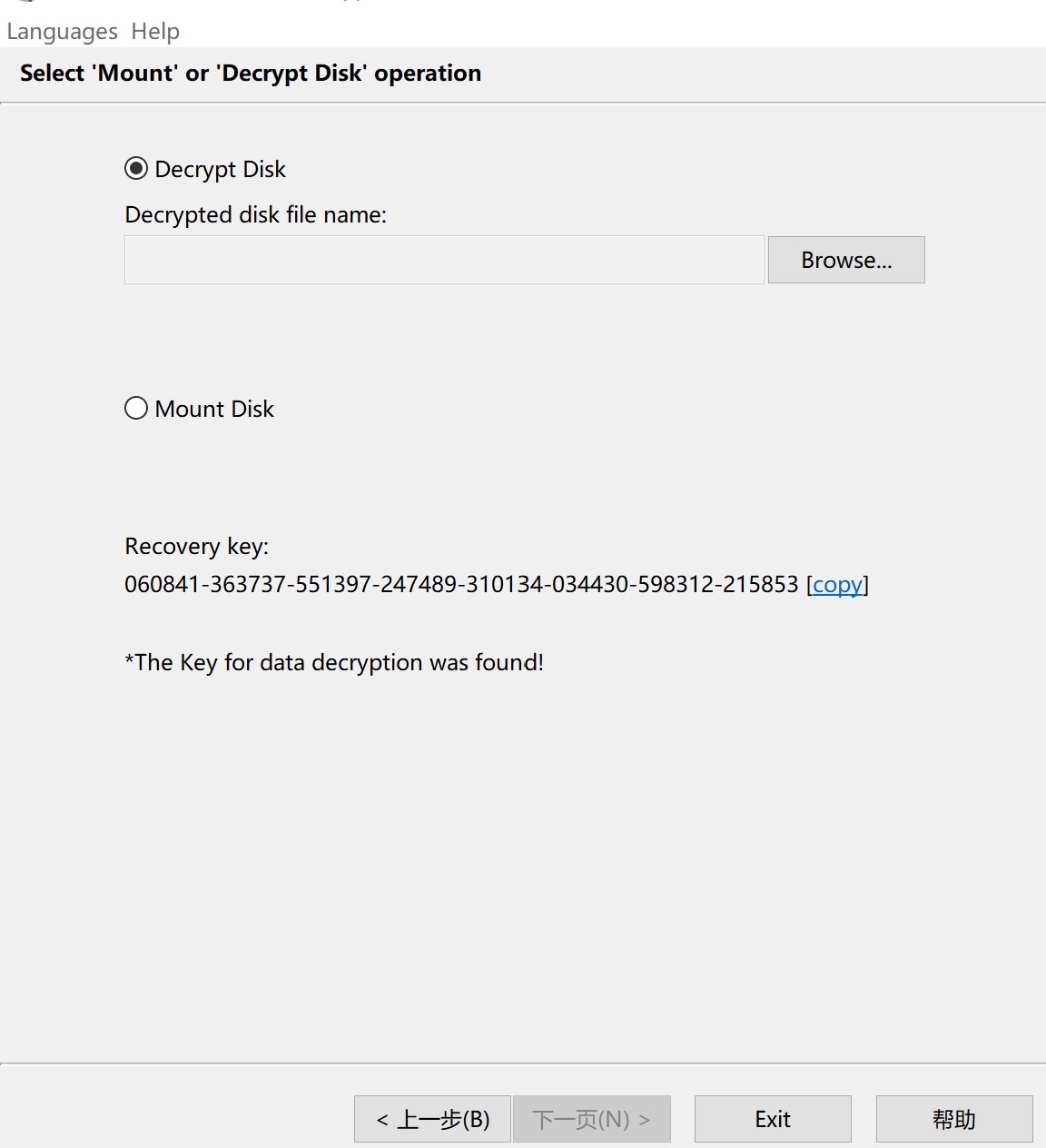

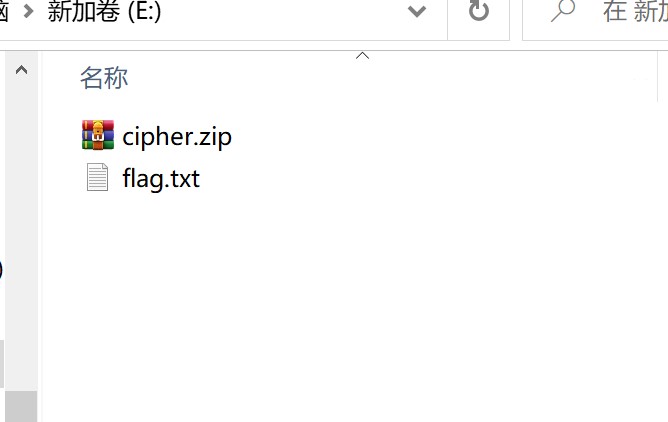

10.得到恢复密钥,硬盘中有两个文件,txt没有用,主要看图片

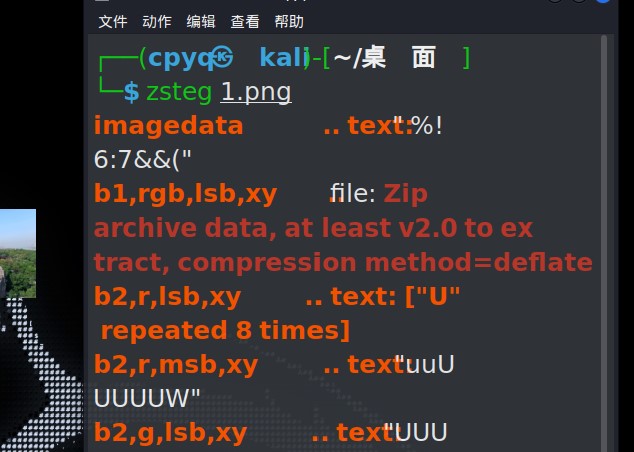

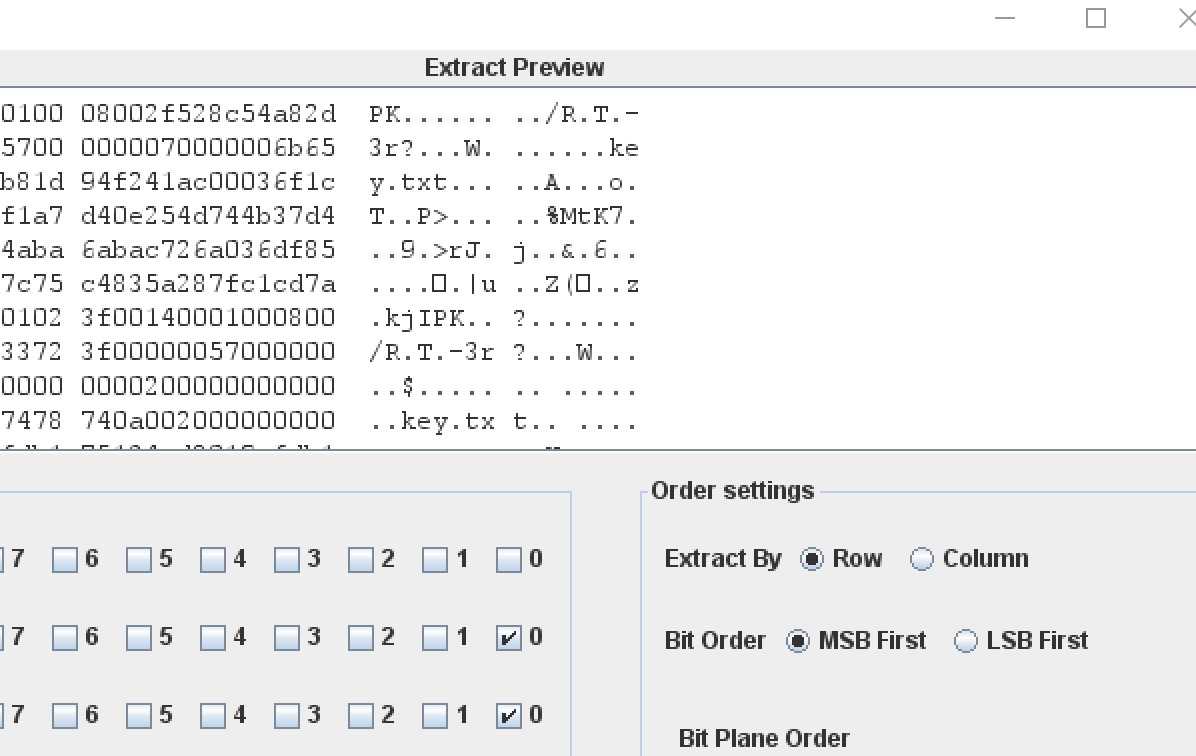

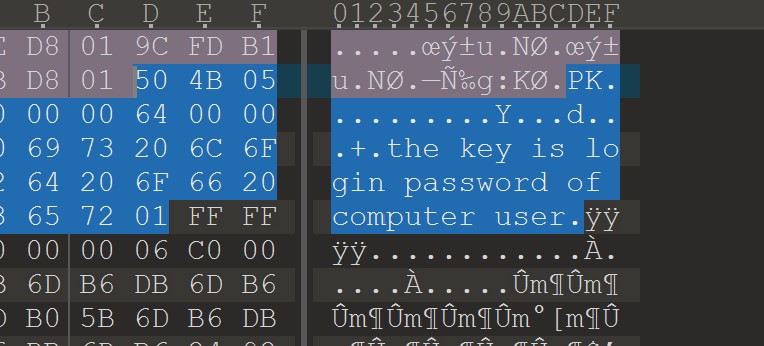

11.zsteg一下,发现了有隐藏的zip数据,用Stegsolve打开,过滤0通道,得到了zip文件的源码,save bin,发现是加密的,010打开,有密码提示,为登录者的密码,回到取证去找密码

volatility -f pc.raw --profile=Win7SP1x64 hashdump

12.得到密码:550f37c7748e,zip解压(需注意,要将zip文件尾后面的乱码数据删去,否则可能提示文件损坏,得到txt

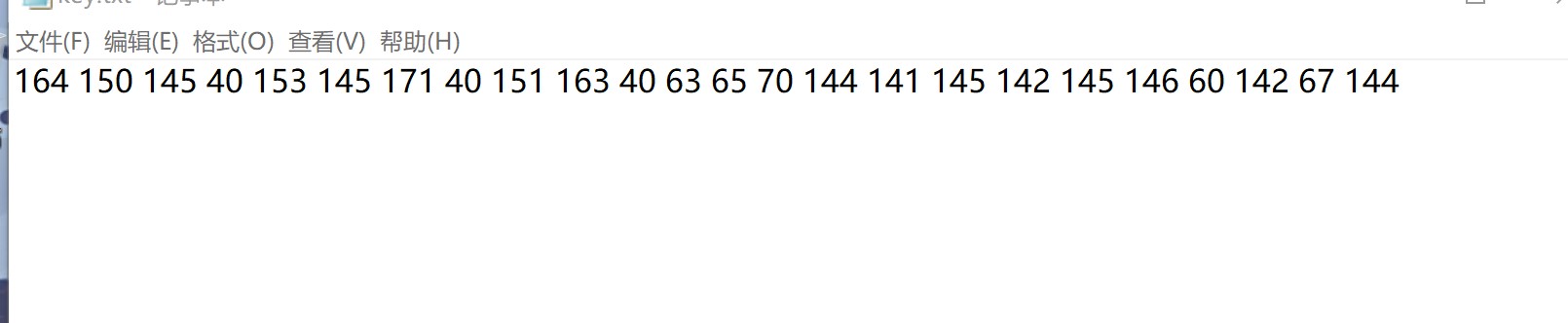

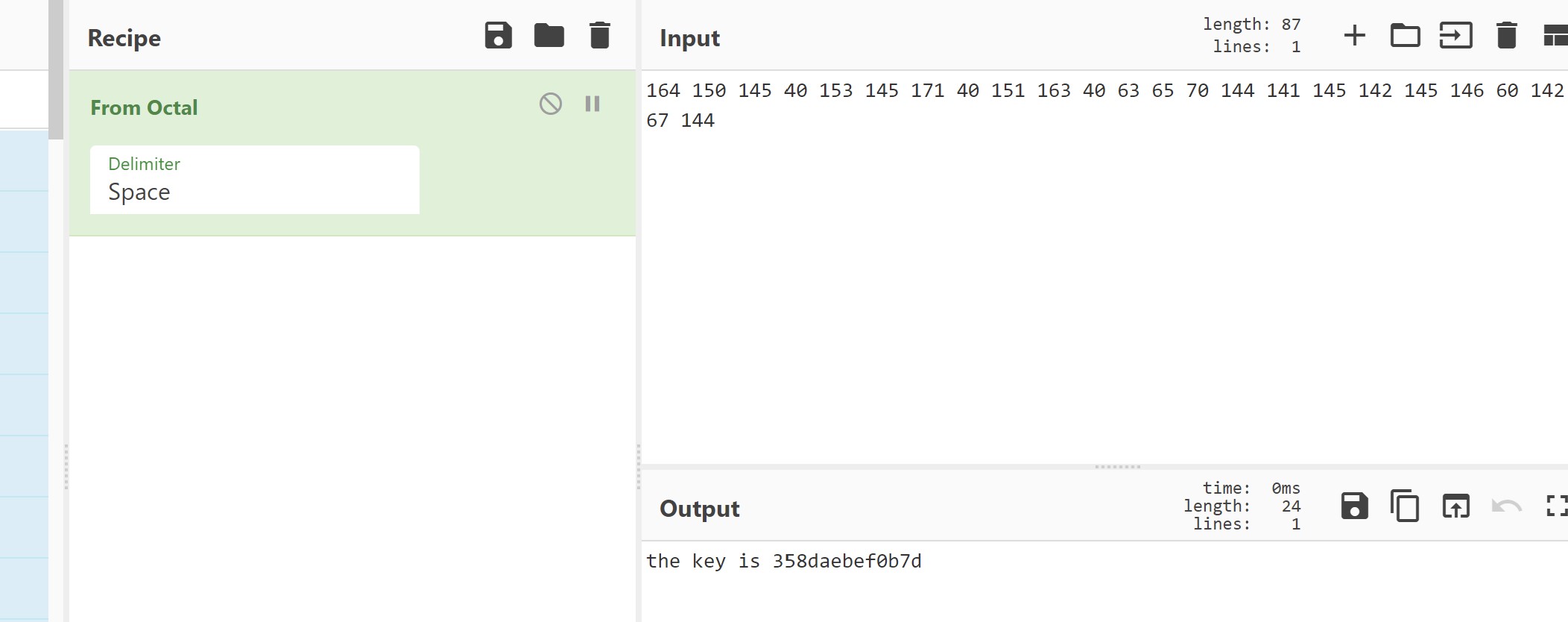

13.数字均小于8,猜测是八进制格式,转为字符串

14.将之前得到的AES解密,得到flag