2022NepCTF-部分WP

MISC

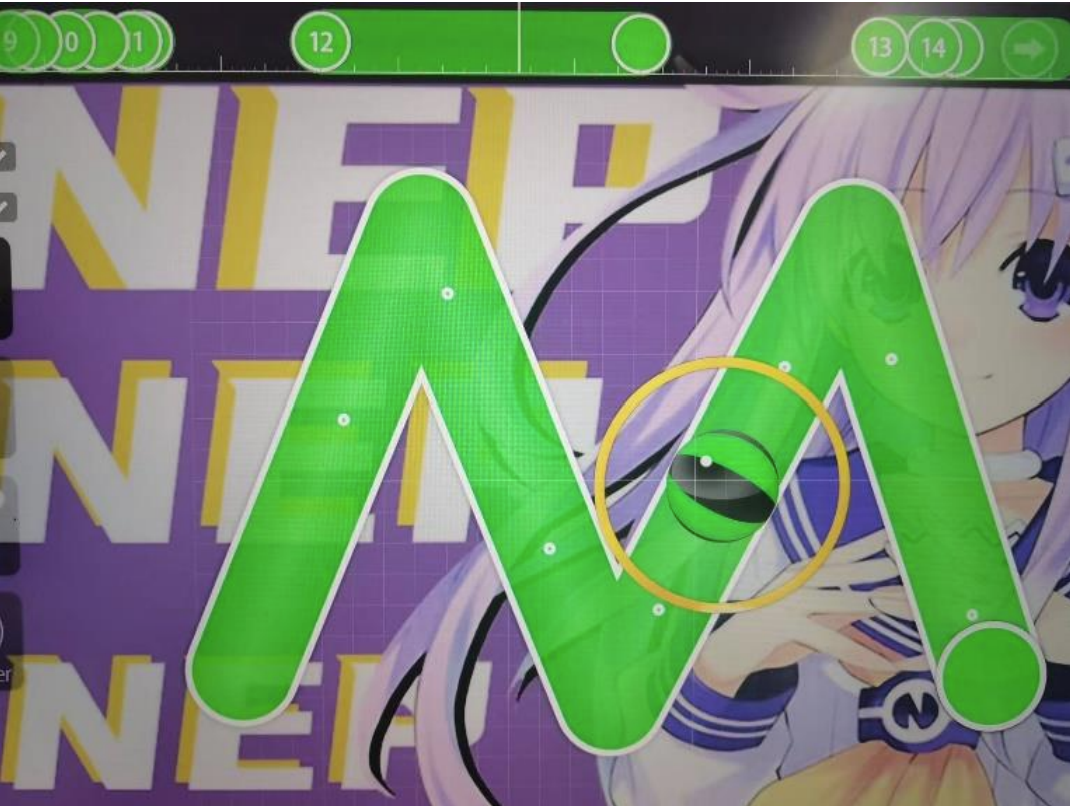

1.花花画画画花花

1.首先得到一个 osz 的文件,不认识这个类型的文件,010 打开以为

是压缩包,改完 zip 之后发现了一个 osu 文件,就去网上查,说

是谱面

2.下载 OSU!,然后发现之前的 osz 文件是用 OSU!可以打开的,打开

之后试玩了一下,觉得肯定不是打通关给 flag,然后就找设置,

找到了一个 Edit,然后拖下面的进度条,就会发现是画出来的 flag

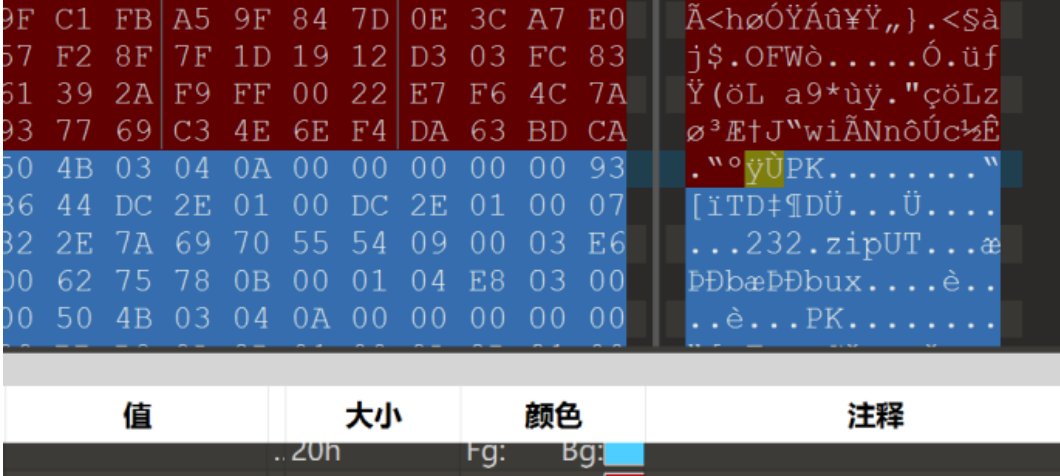

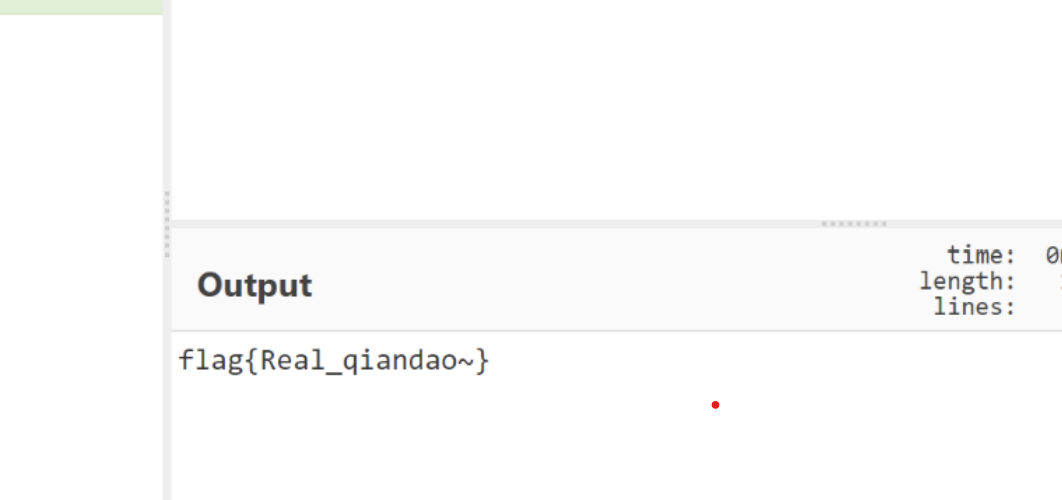

2.签到题

1.得到一张 png,010 打开,末尾有附加的 zip,手撕

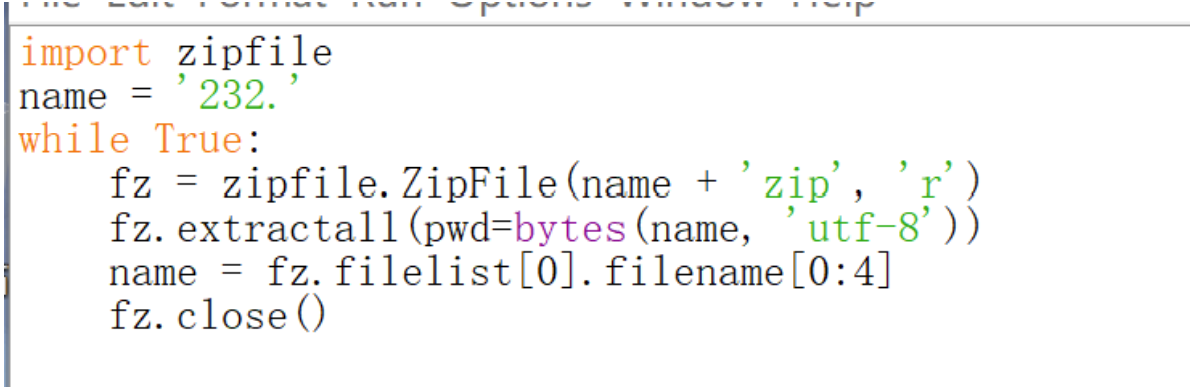

2.多层无密码 zip,上脚本

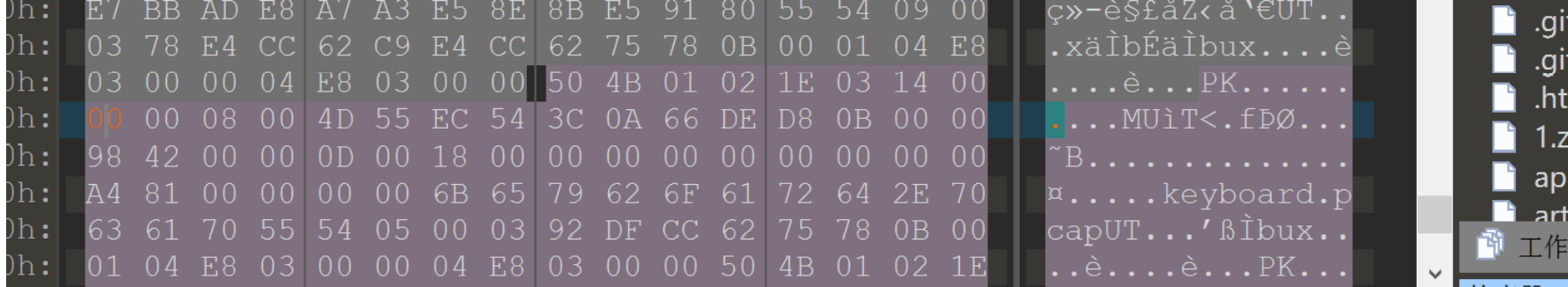

3. 得到一个流量,加密的,010 打开发现是伪加密,改 5 为 0

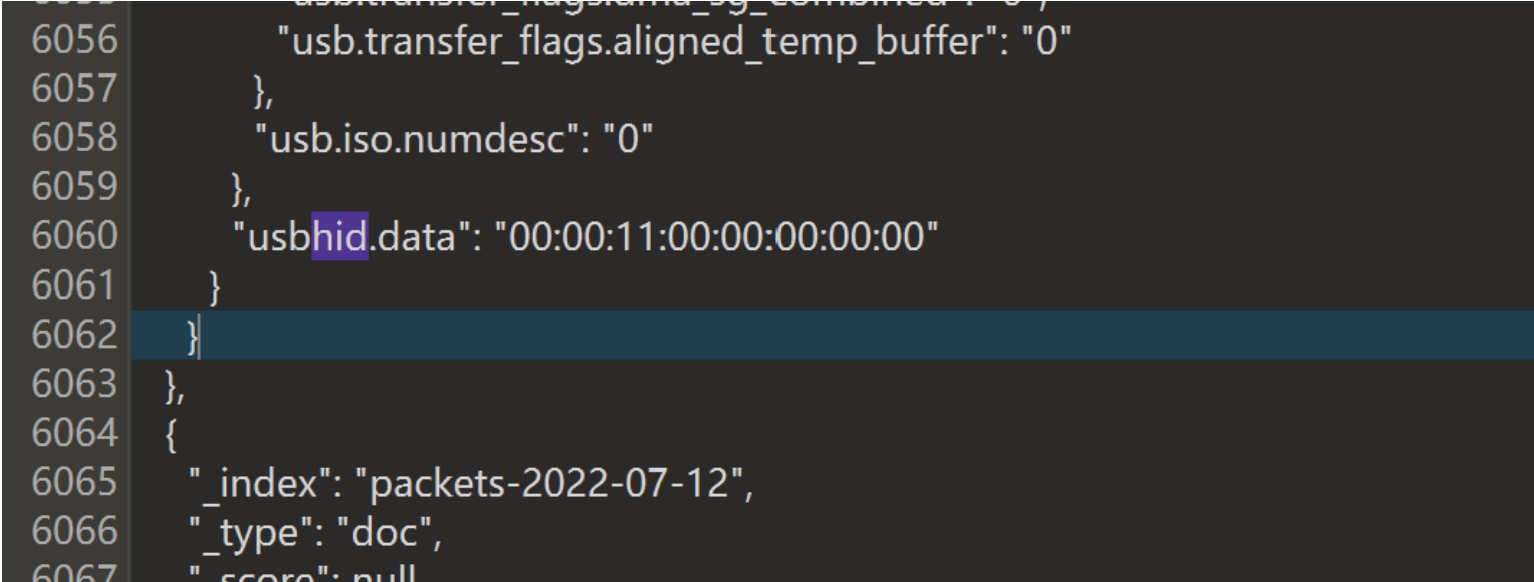

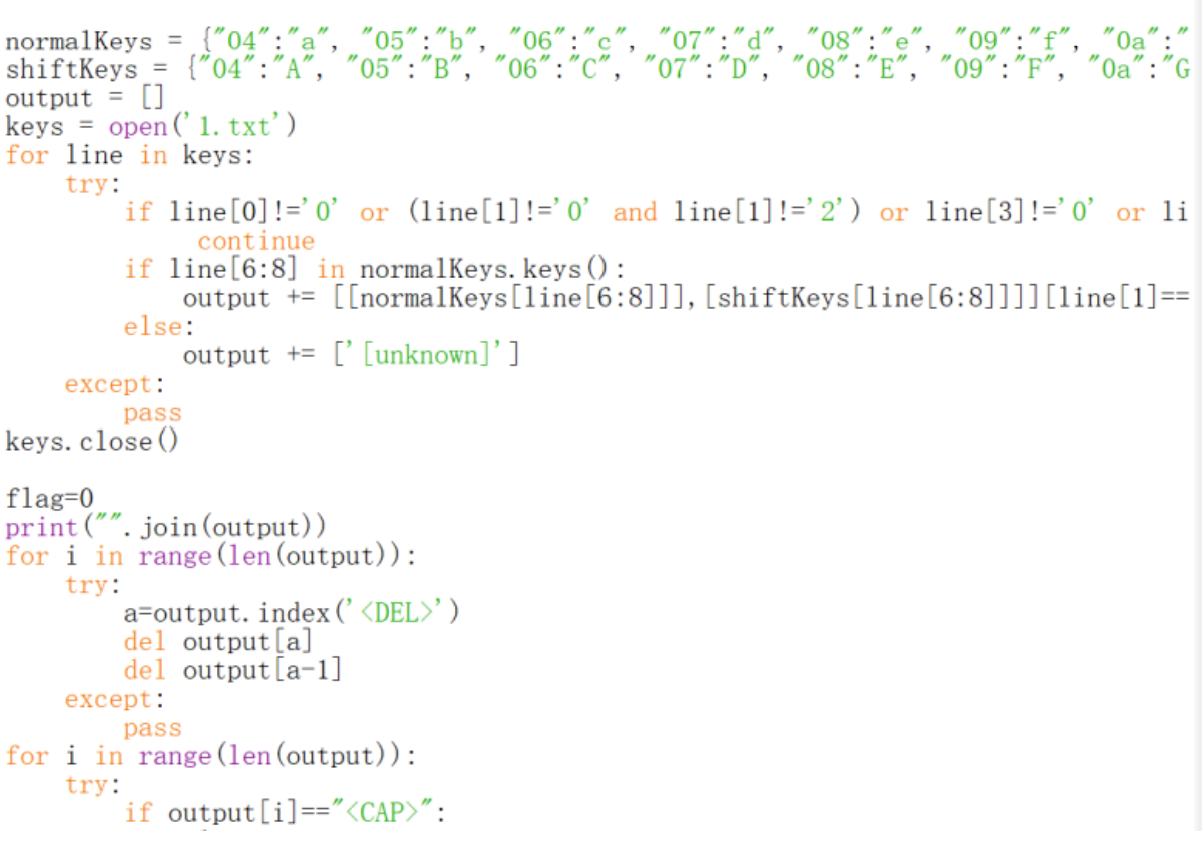

4. 根据名字,猜测是键盘流量,普通的用脚本直接提取不行,先用tshark:tshark -T json -r keyboard.pcap > test.json,然后把 json 中的 usbhid.data 提取出来,一共是 66 个

5.使用脚本,得到了一个 flag

6.得到的 flag 是 nepctf{welcometonepctf2nd},根据经验,在每一个词后面加_,得到的就是 flag(原来运行出来的界面截图让我删了…就不上图片了)

3. 少见的 bbbbase

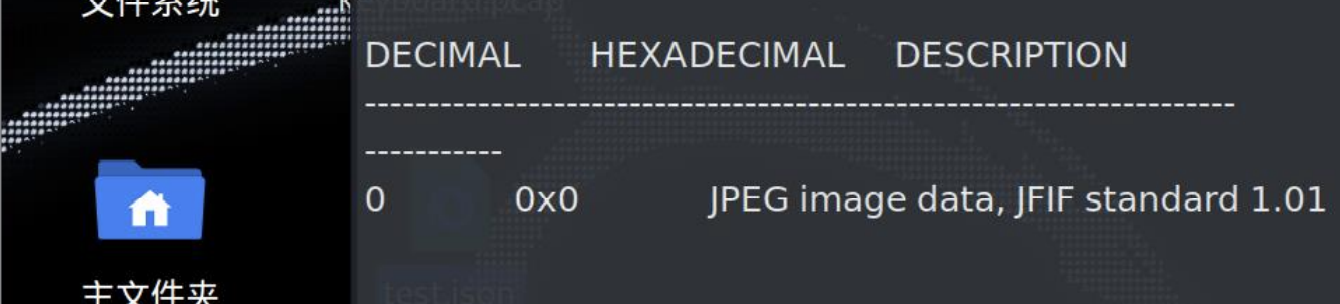

1. 得到一张 jpg,以为是 LSB 之类的,但是 binwalk 一下很干净,就想了想别的(都试了试)

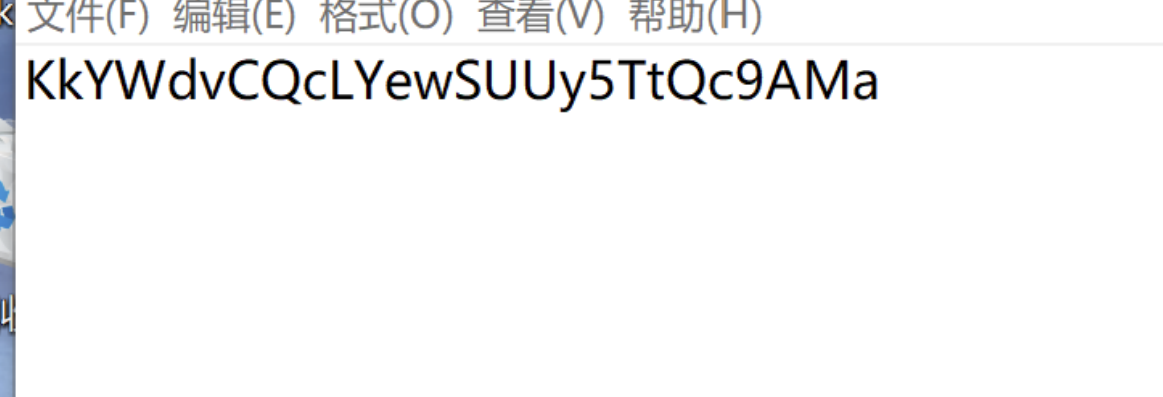

2.最后用的 JPHS,无密码,得到了一串字符串

3.base58 在线解码,得到了 flag

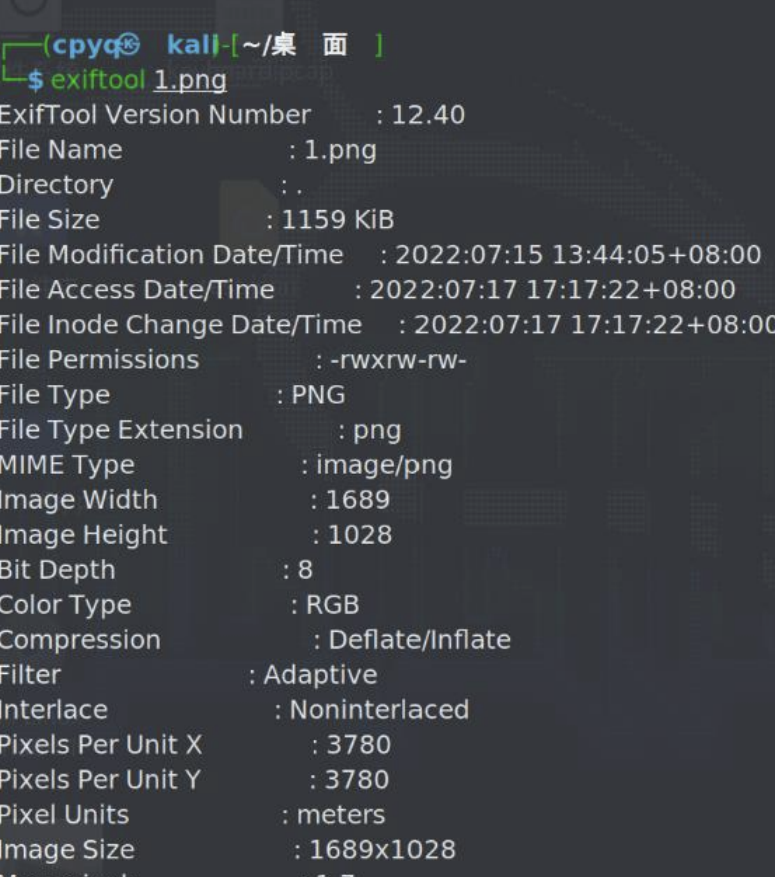

4.馅饼?陷阱!

1.得到三张图片,简单思路就是从景色图片中确定地点位置

2.刚开始以为有隐藏的信息,用 exiftool 查看没有有用信息

3.在其中一张 png 中发现了没马赛克的琼字,海南省,在网上直接查海南省大禾寿司(因为觉得这个名字范围会小一点),对面是东北饺子城

浙公网安备 33010602011771号

浙公网安备 33010602011771号