2022年暑期集训记录--6月30日

1.puzzle

1.得到一堆小的图片共九百张,猜想是30*30切割,使用montage命令拼图:

montage sub_img_* -tile 30x30 -geometry +0+0 flag02.png

2.得到一张排列无序的图片,再用gaps

gaps --image=flag02.png --size=30 --save

3.得到图片,图片上就有flag

flag{1_4m_s0_h4ndS0m3}

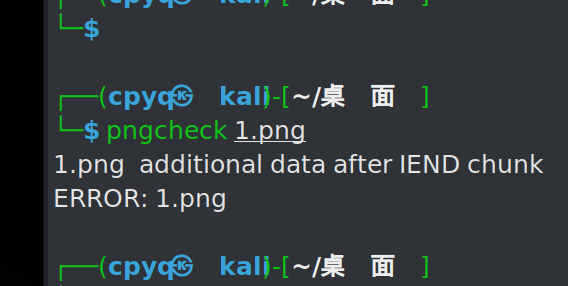

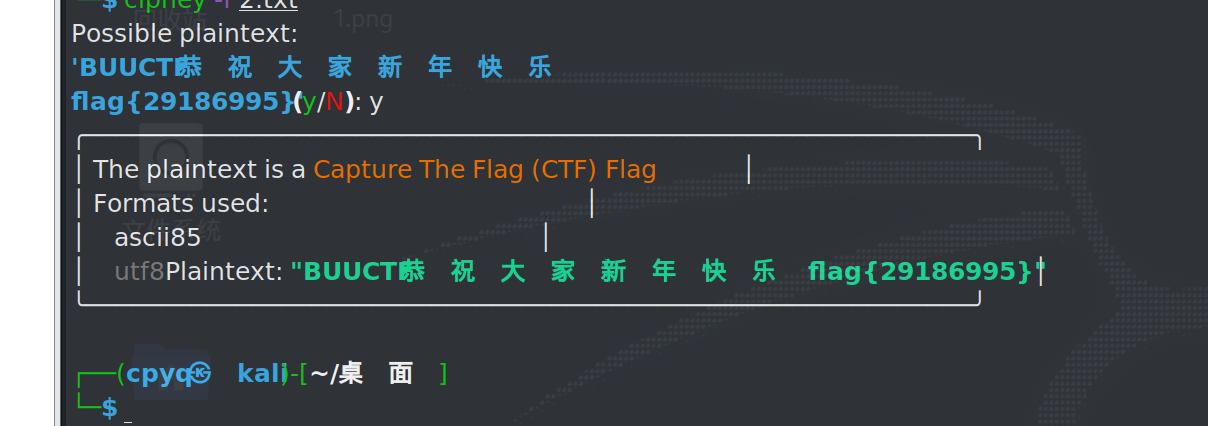

2.[2022红包题]虎年大吉

1.pngcheck查看,显示在数据末尾有data

2.单独提取出来保存在txt中,用ciphey解密文,得到flag

ciphey安装命令:

sudo python3 -m pip install ciphey --upgrade

3.[羊城杯 2020]逃离东南亚

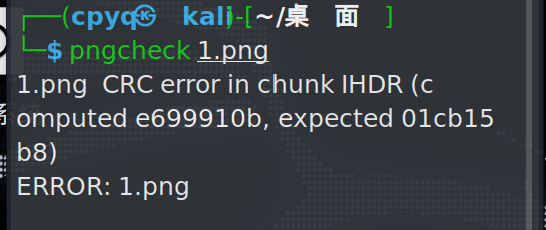

1.得到三个zip,打开第一个,日记没什么特别的,主要看png,pngcheck显示CRC报错

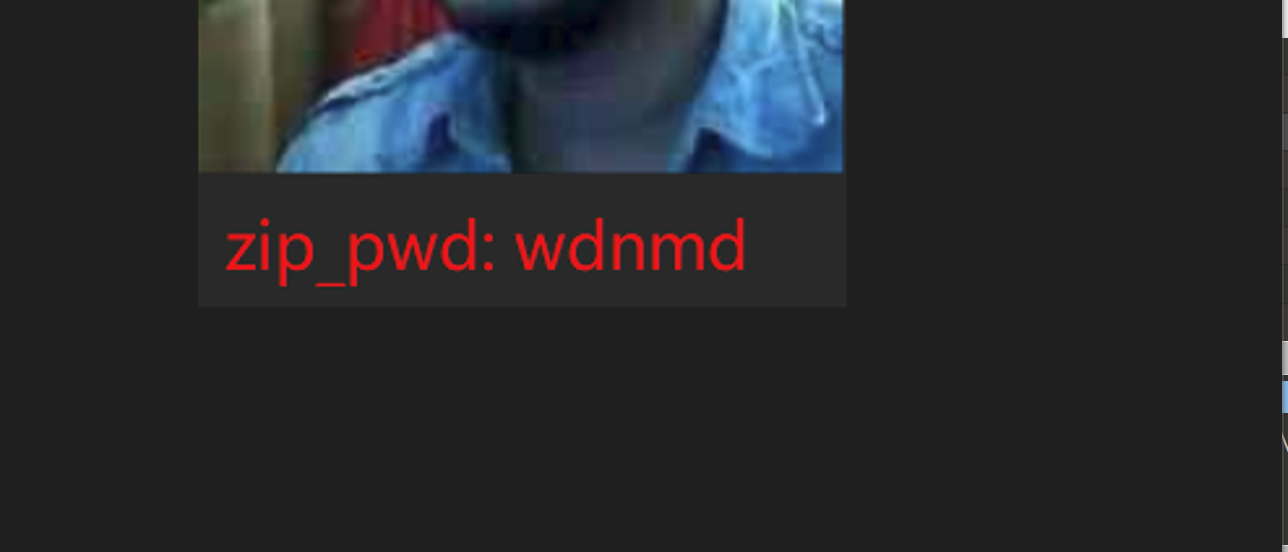

2.修改高度,得到zip的密码

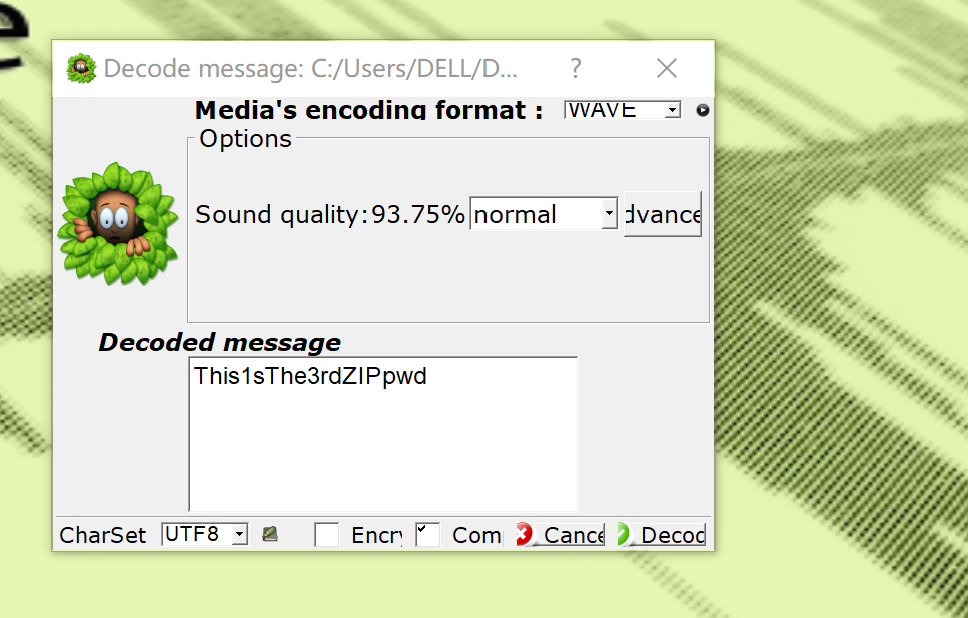

3.打开第二个zip,加密的,密码就是刚刚得到的key,看一下WAV,用silenteye,得到第三个zip的密码

(zip2中其他的文件没有什么用,尤其是test,解了个寂寞)

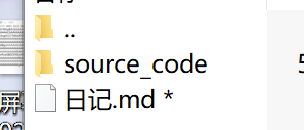

4.打开第三个zip,得到两个文件

5.根据md,猜测是用了某种加密,看了大佬的WP后得知是Tab和空格

6.借鉴了网上的脚本

import os

def get_file_list(dir_path):

_file_list = os.listdir(dir_path)

file_list = []

for file_str in _file_list:

new_dir_path = dir_path + '\\' + file_str

if os.path.isdir(new_dir_path):

file_list.extend(get_file_list(new_dir_path))

else:

file_list.append(new_dir_path)

return file_list

def get_target_file_list(files: list) -> list:

target_file_list = []

for file_str in files:

f = open(file_str, 'r', encoding='utf-8')

try:

data = f.read()

if ' \t \t' in data:

target_file_list.append(file_str)

except:

pass

else:

return target_file_list

def bin2asc(string):

temp = ''

for i in range(int(len(string) / 8)):

temp += chr(int(string[i * 8: i * 8 + 8], 2))

return temp

def get_flag(files: list):

r = ''

for file in files:

with open(file, 'r') as ff:

for line in ff.readlines():

if '}' in line:

index = line.index('}')

data = line[index + 1:-1]

if '\t' and ' ' in data:

t1 = data.replace('\t', '1')

t = t1.replace(' ', '0')

if len(t) == 8:

r += bin2asc(t)

r += '\n'

else:

return r

if __name__ == '__main__':

files_list = get_file_list(r'./')

flag = get_flag(get_target_file_list(files_list))

print(flag)

7.得到flag

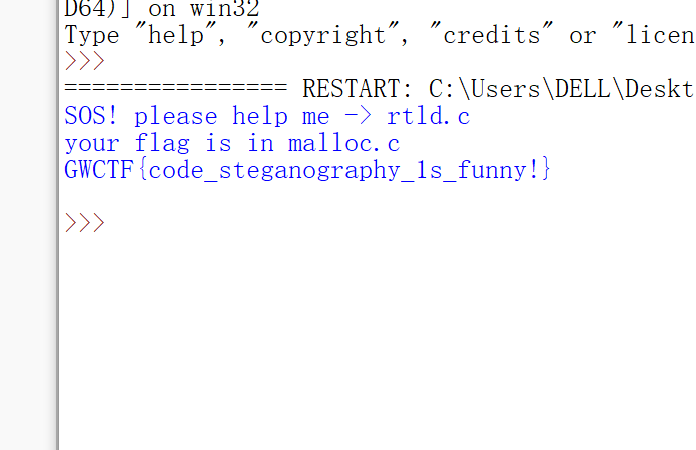

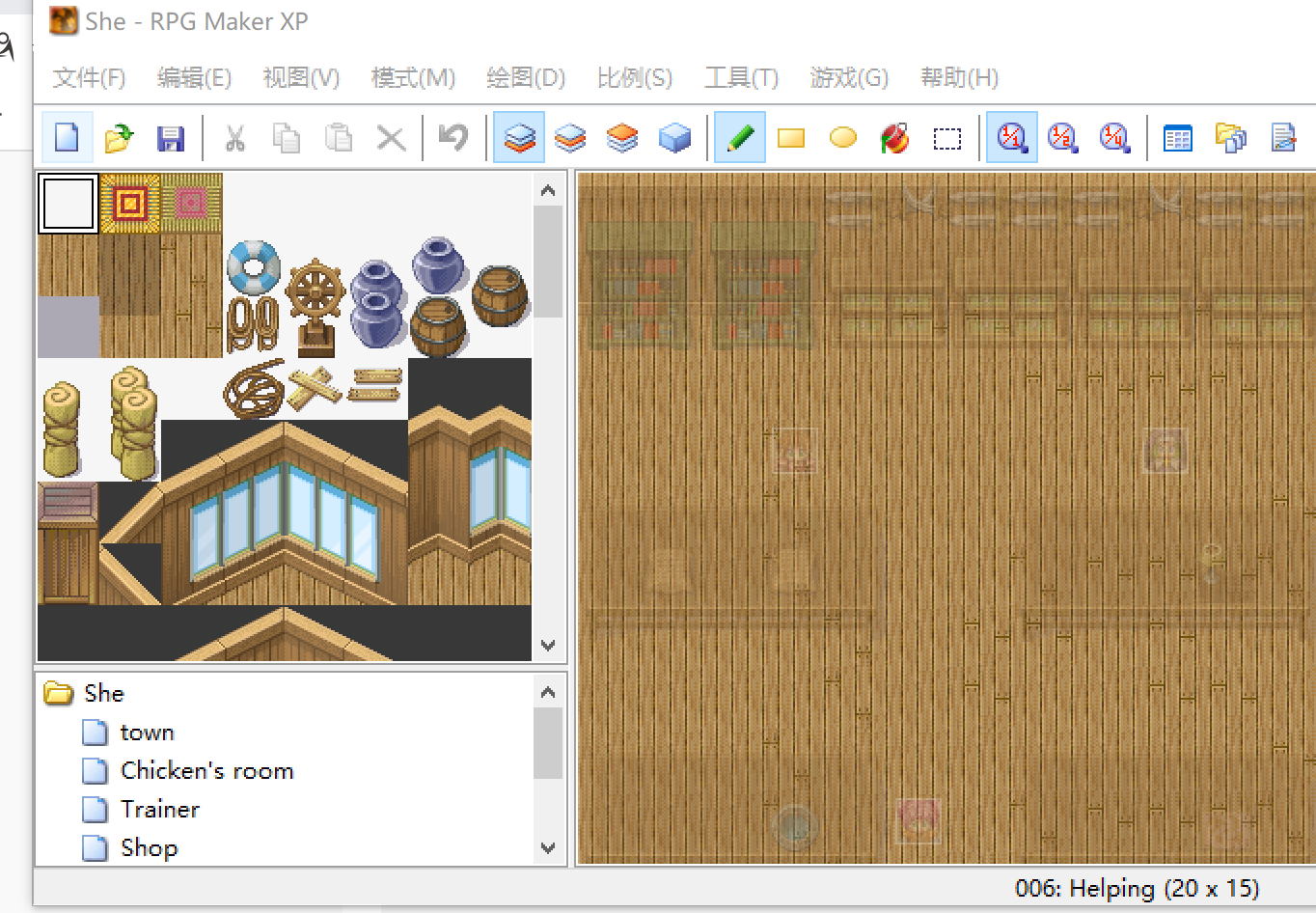

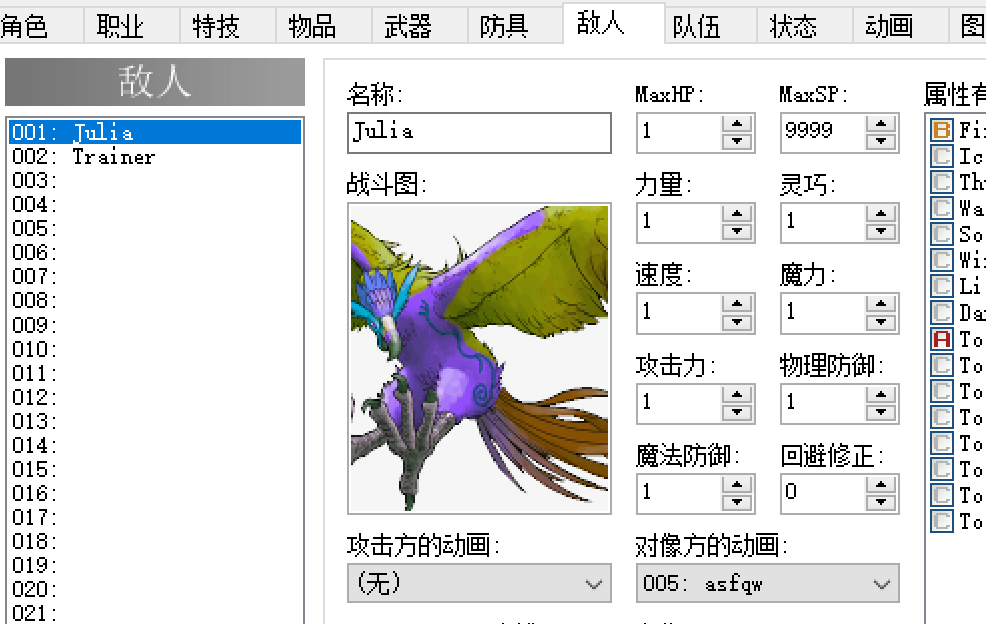

4.[CTF2019]She*

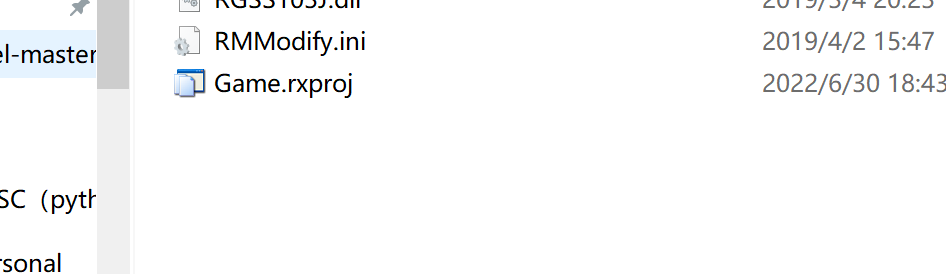

1.游戏题,下载RPG Maker,先随便新建一个工程,找到新建工程中的Game.rxproj,找到后拖入题目中给的She文件夹中(这样才能在RPG Maker中打开并更改She)

2.在RPG Maker中打开工程She

3.试玩的时候不能通关的第一个问题就是那只鸟打不过,更改参数配置:工具——数据库——敌人,更改参数

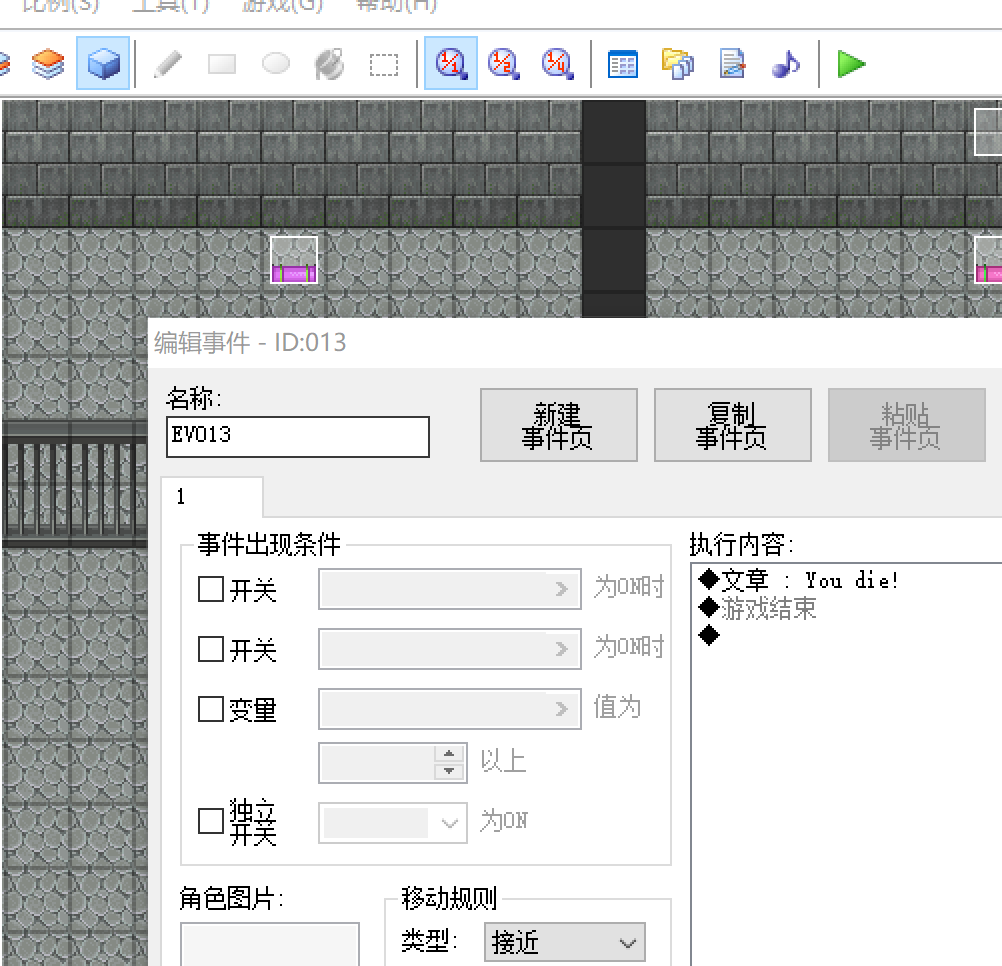

4.打完鸟后,继续向前,一是碰到幽灵就会死,二是门不知道怎么打开,返回RPG Maker修改

5.点开Start里面的room,点击工具栏的蓝色方体,选中幽灵的图标,右键编辑事件,点击清空事件页(右上角),确定。

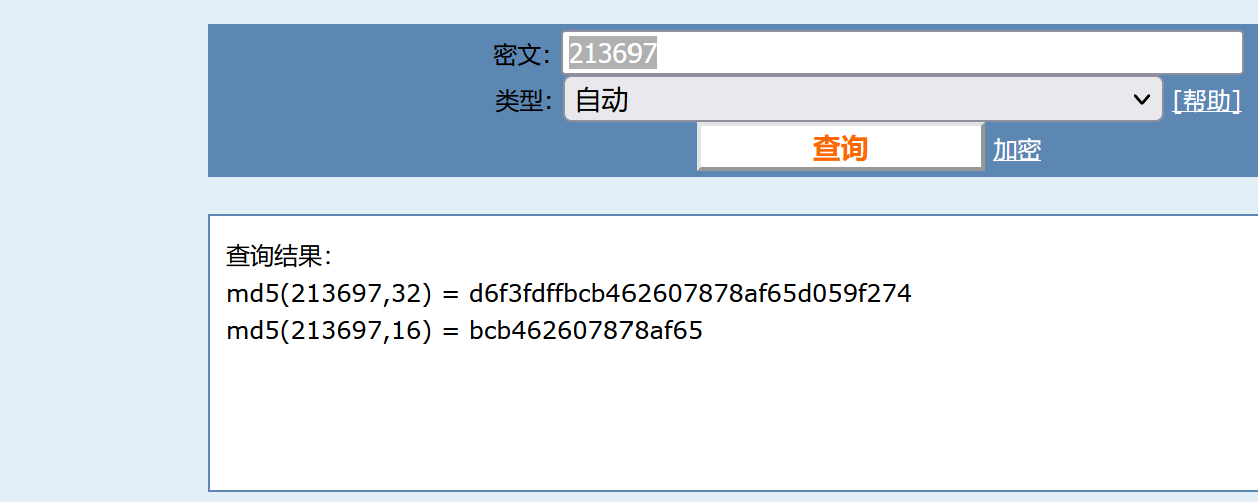

6.根据每个宝箱给出的数字(按照门的顺序排列),可以得到213697,md5加密,得到flag

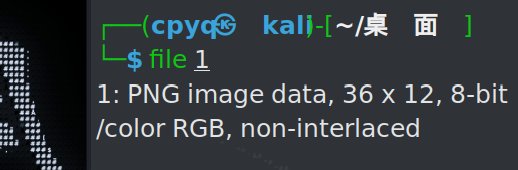

5.[网鼎杯 2020 青龙组]虚幻2

1.得到无类型文件,file查看,得知为png

2.调整一下大小,扔进Stegsolve中,分别保存red green blue三个0通道时的png

3.修建白边,使用脚本,弄出来码之后汉信码扫描网站没有弄出来,明天再弄

6.[GKCTF 2021]银杏岛の奇妙冒险

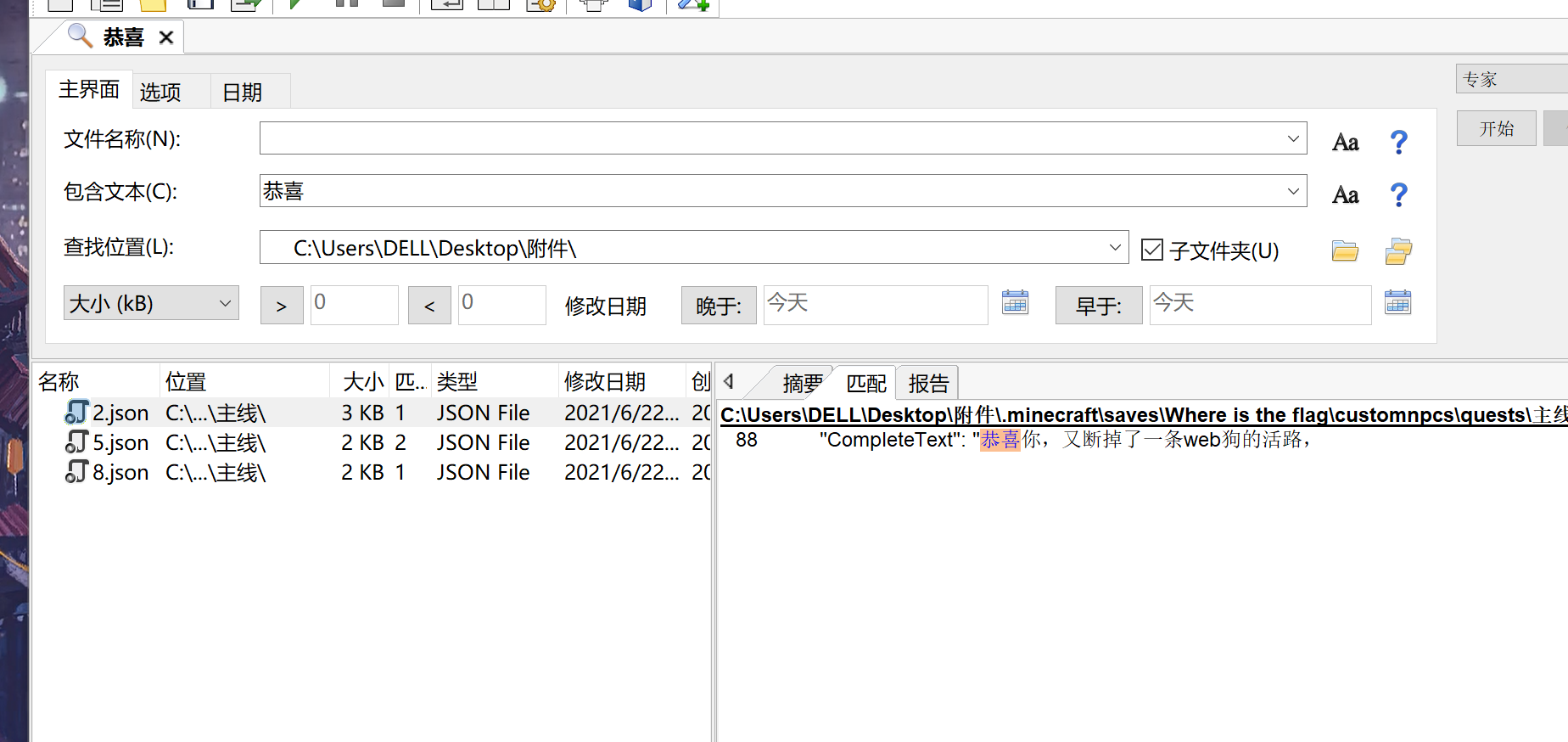

1.游戏,下载新工具FileLocator,搜索关键词,“恭喜”有结果

2.再按照格式搜索,如"{"text":"Part :,拼在一起,

得到flag

7.[watevrCTF 2019]Polly

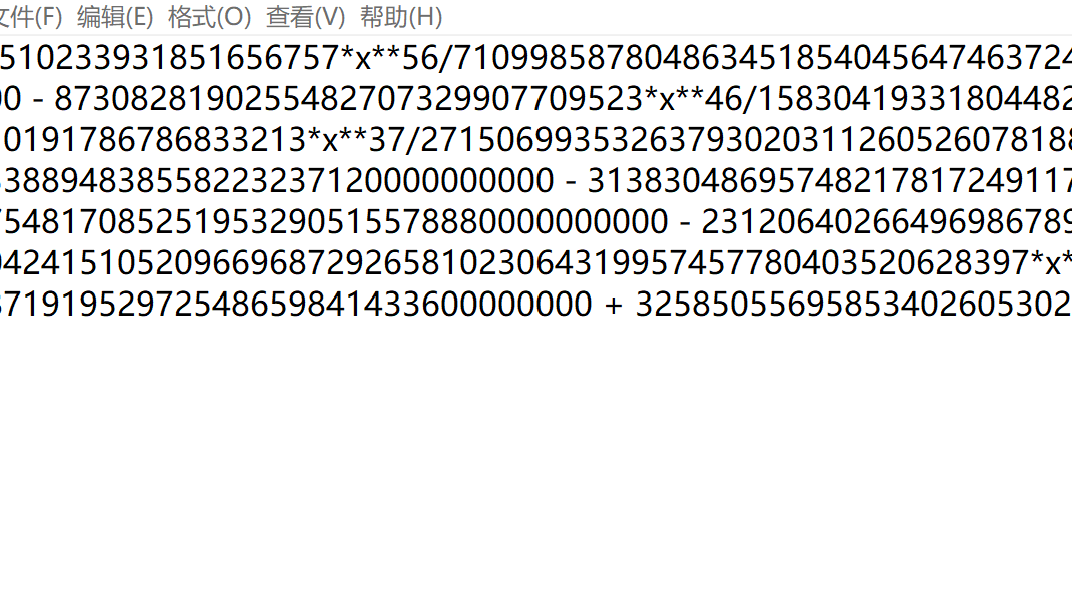

1.得到了一堆数

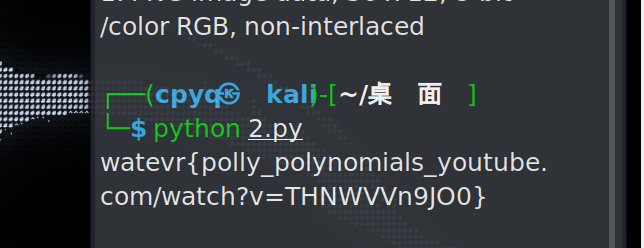

2.用网上的脚本,得到flag

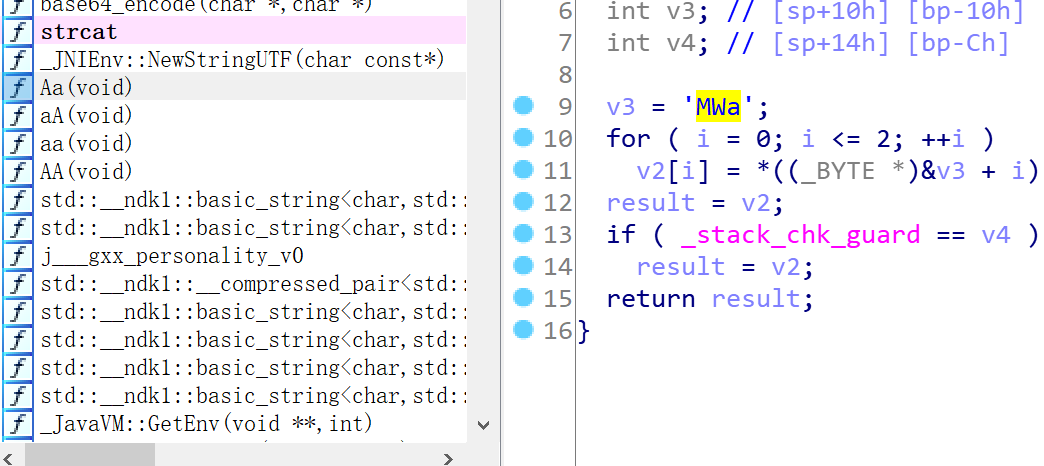

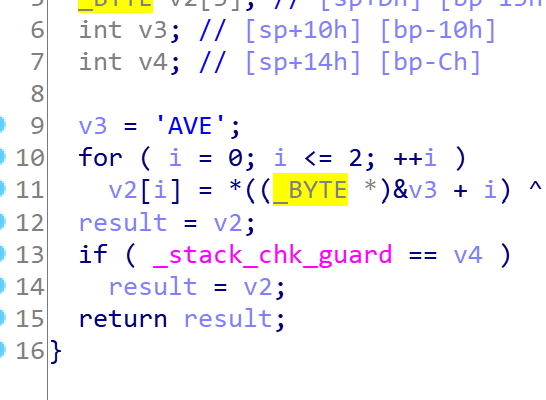

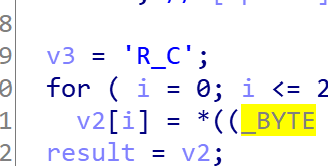

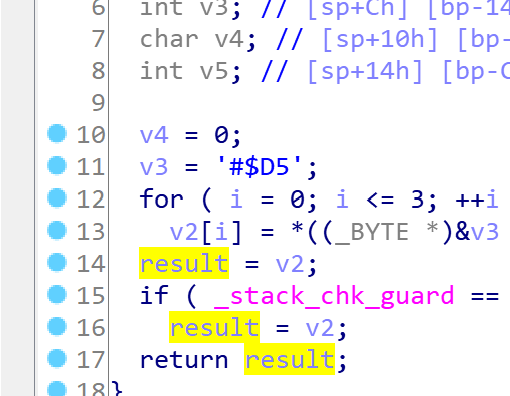

8.[SWPU2019]Android1

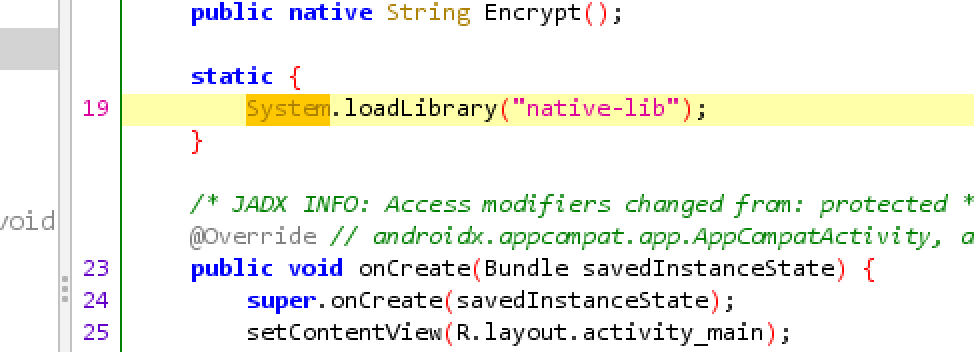

1.用jadx打开,找到MainActivity,在里面可以找到一个loadlibrary

2.将apk改为zip,在lib中找到libnative-lib.so,拖入IDA中,在函数Aa,aA,aa和AA中分别找到MWa,AVE,R_C,#$D5

3.十进制转十六进制再转字符串,得到flag

flag{YouaretheB3ST}

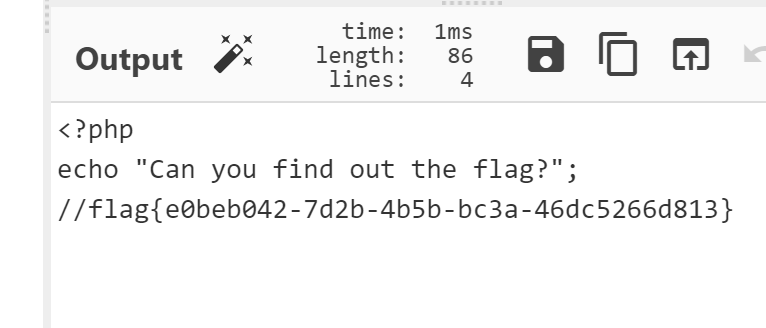

9.[ACTF2020 新生赛]Include

1.得到一个tips

2.在后面加上?file=php://filter/read=convert.base64-encode/resource=flag.php

得到一串base64

3.解码得到flag