攻防世界MISC—进阶区32—37

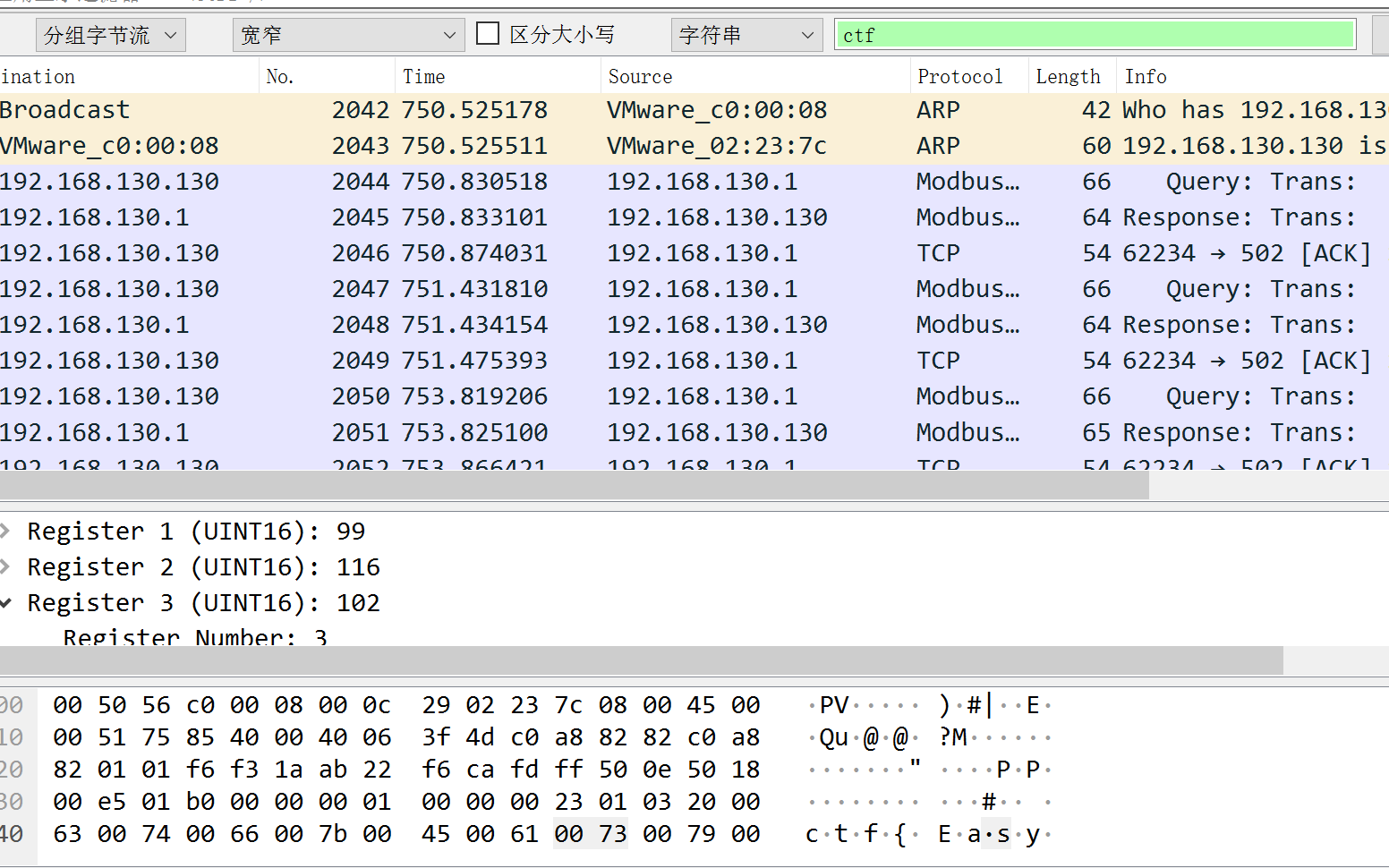

32.normal_png

得到一张png,扔进kali中binwalk 和 pngcheck一下,发现CRC报错

尝试修改图片高度,我是把height的2改为4,得到flag

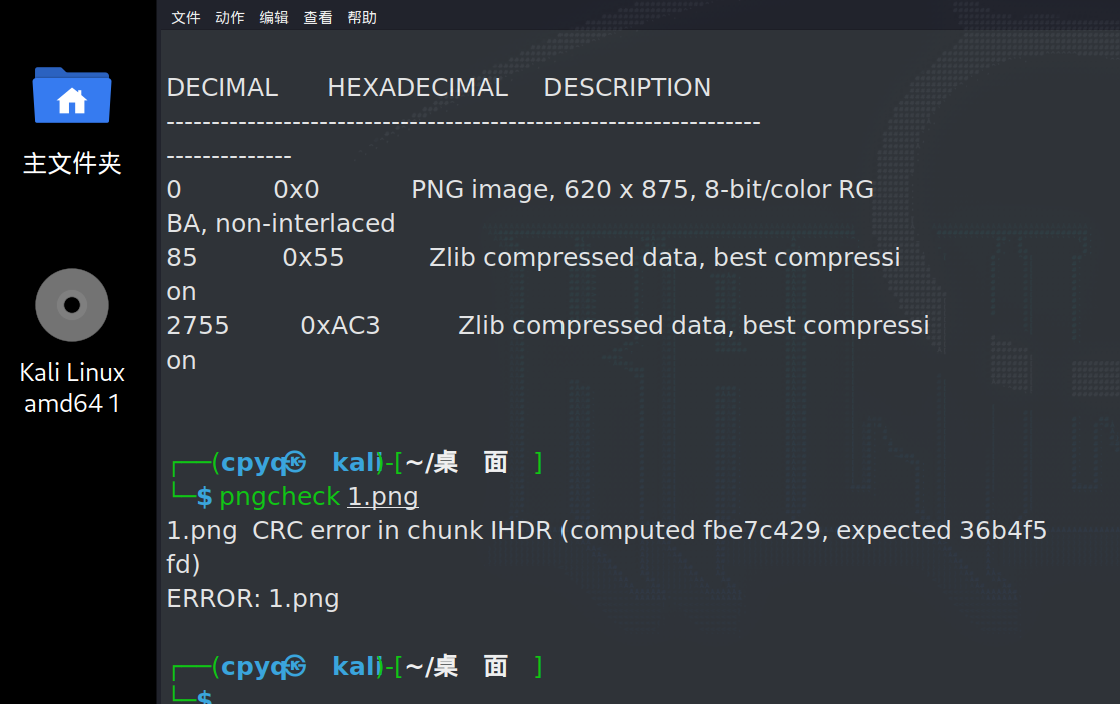

33.很普通的数独

得到25张图片,上面是数独棋盘,猜测可以拼成5*5的二维码。解压到一个文件夹,可以基本看出定位点

顺序需要更改,21到1,5到21,1到5,拼完后扫描即得flag

34.就在其中

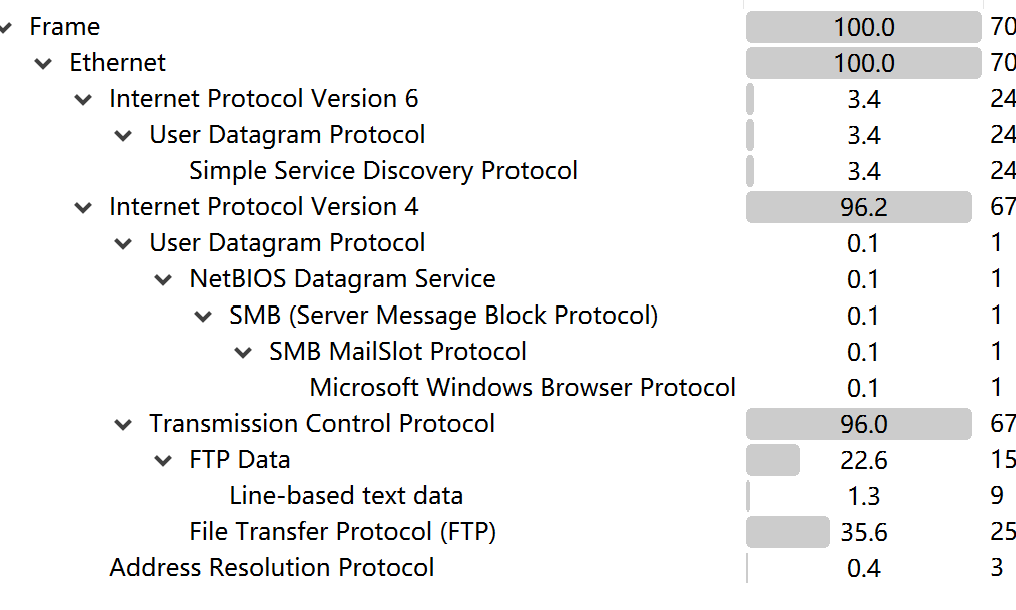

得到pcapng文件,打开,查看协议分级

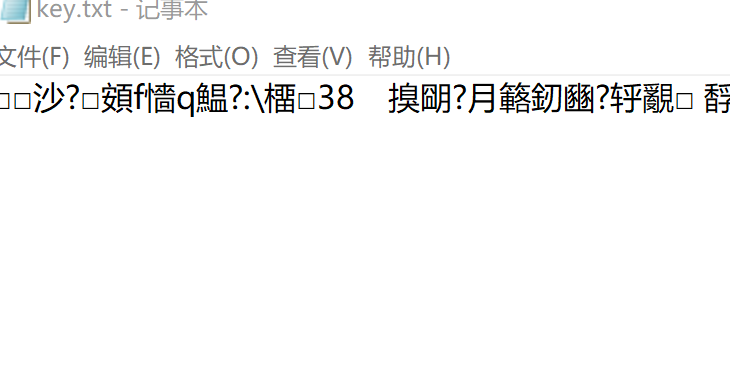

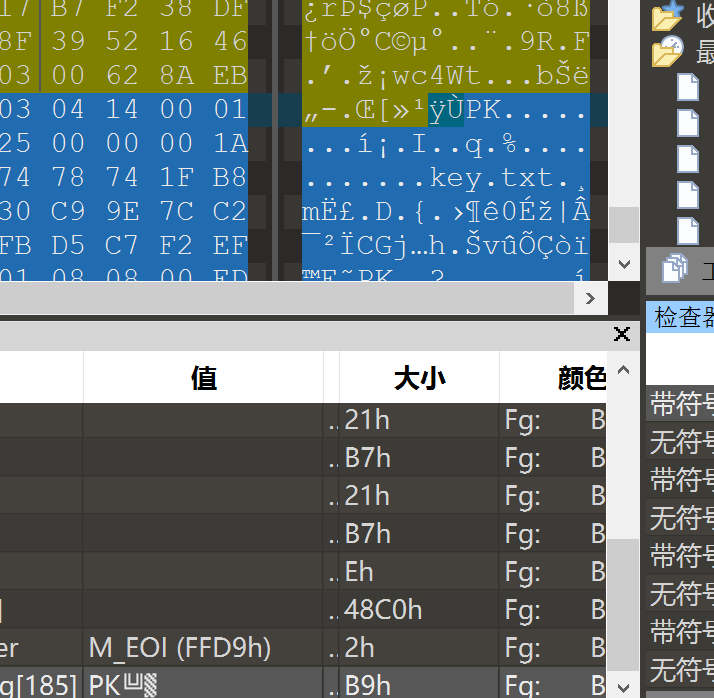

TCP占大多数,简单追踪几个流的具体内容,发现有zip、jpg和pdf,kali中binwlak分离,zip打开为key.txt,但是是乱码,怀疑加密了

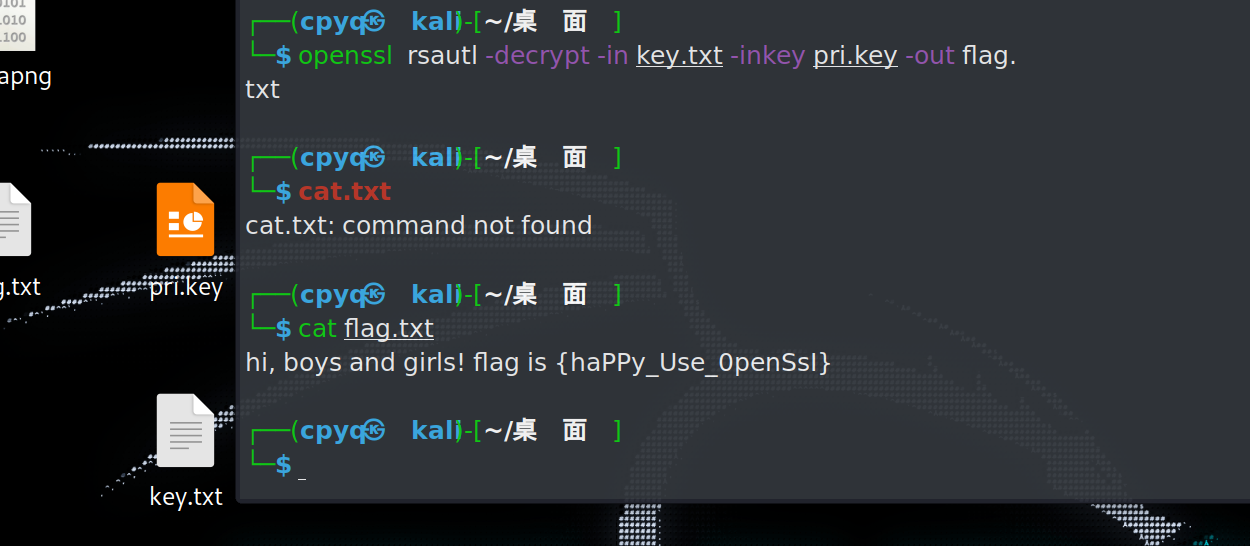

pdf和jpg没有什么用,回到pcapng中寻找,在tcp.stream eq 14找到公钥,在tcp.stream eq 20找到私钥,保存下来。

openssl用法参考:https://blog.csdn.net/zntsbkhhh/article/details/104410219

使用openssl,将私钥保存为pri.key(一定要全部保存),使用语句:

openssl rsautl -decrypt -in key.txt -inkey pri.key -out flag.t

得到的flag.txt就是解密后的key.txt,得到flag

35.再见李华

得到一张图片,虽然图片上有md5,但因看不清,所以应该不是解密的思路,010Editor打开,尾部发现压缩包

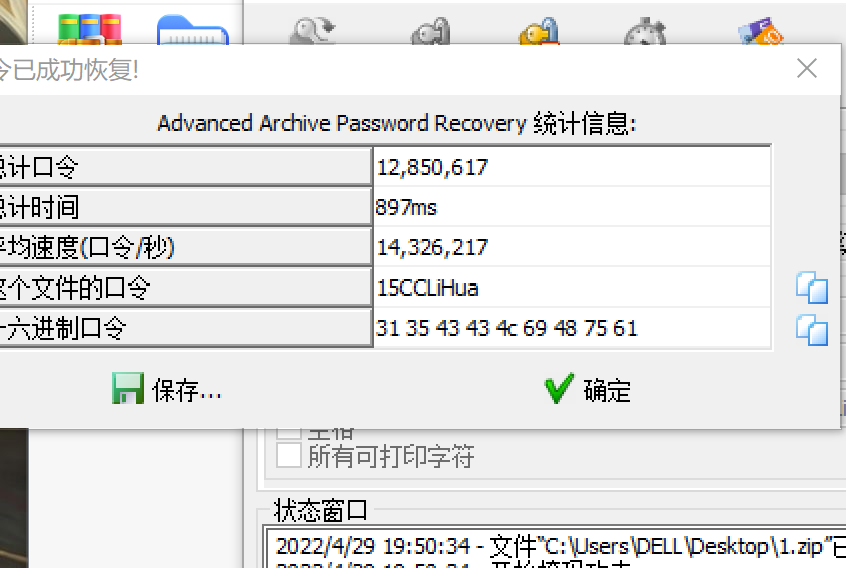

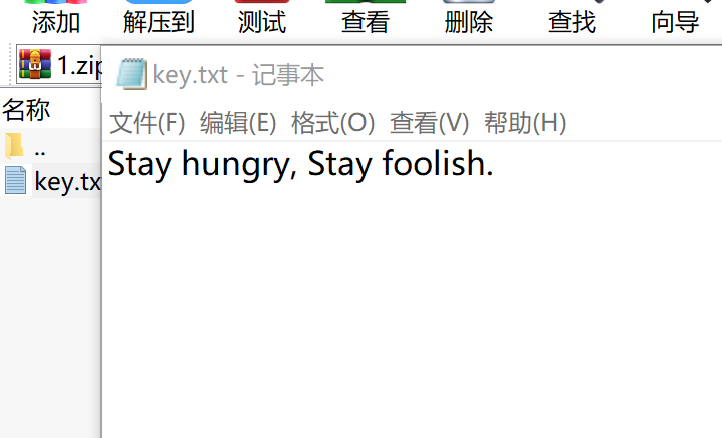

手动分离或foremost均可,得到真加密的压缩包,zip注释以及图片中没有找到关于密码的内容

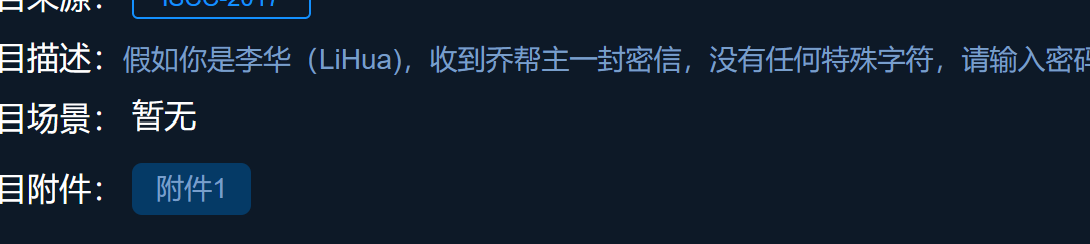

看题目

提示没有特殊字符且给出李华的英文,猜测掩码爆破

得到密码,打开,得到的就是flag

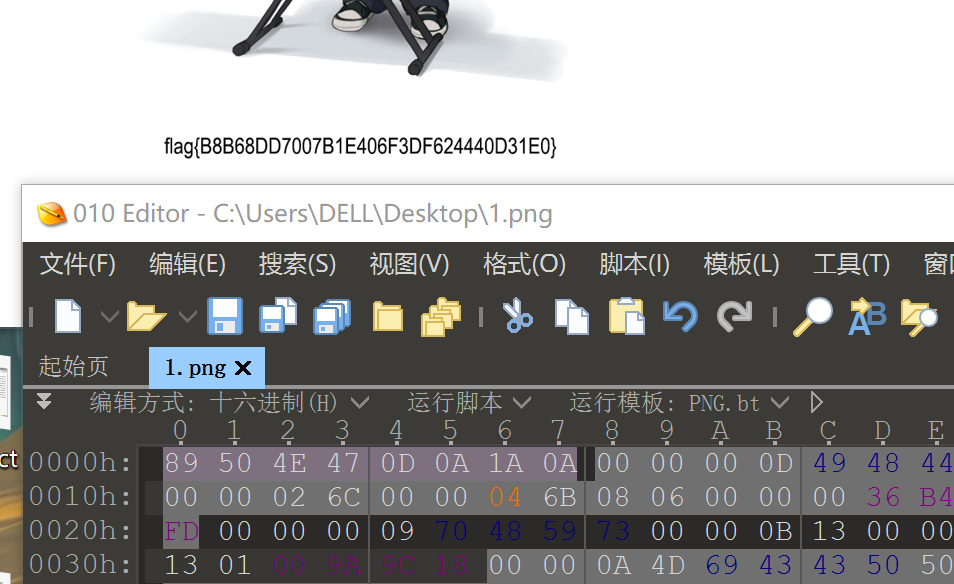

36.embarrass

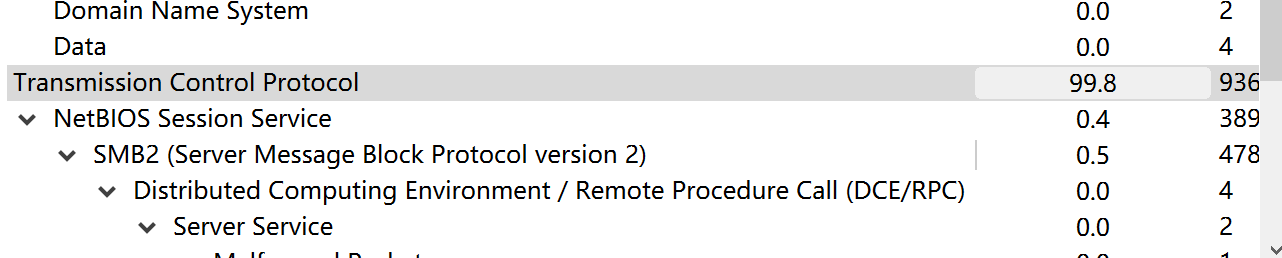

得到pcapng,协议分级统计,发现大部分是tcp

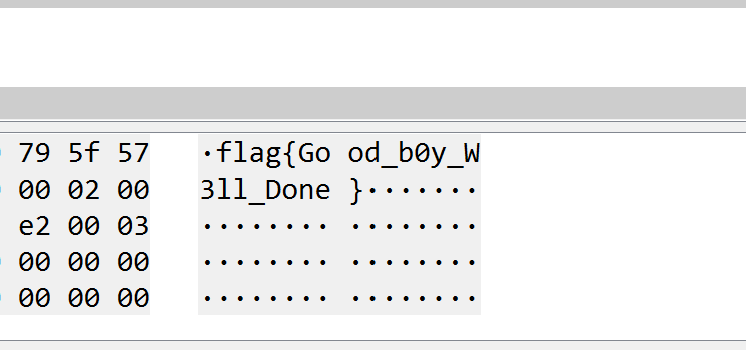

随便追踪几流,大部分是空白,搜索关键字flag(注意需要选择“分组字节流”),找到flag

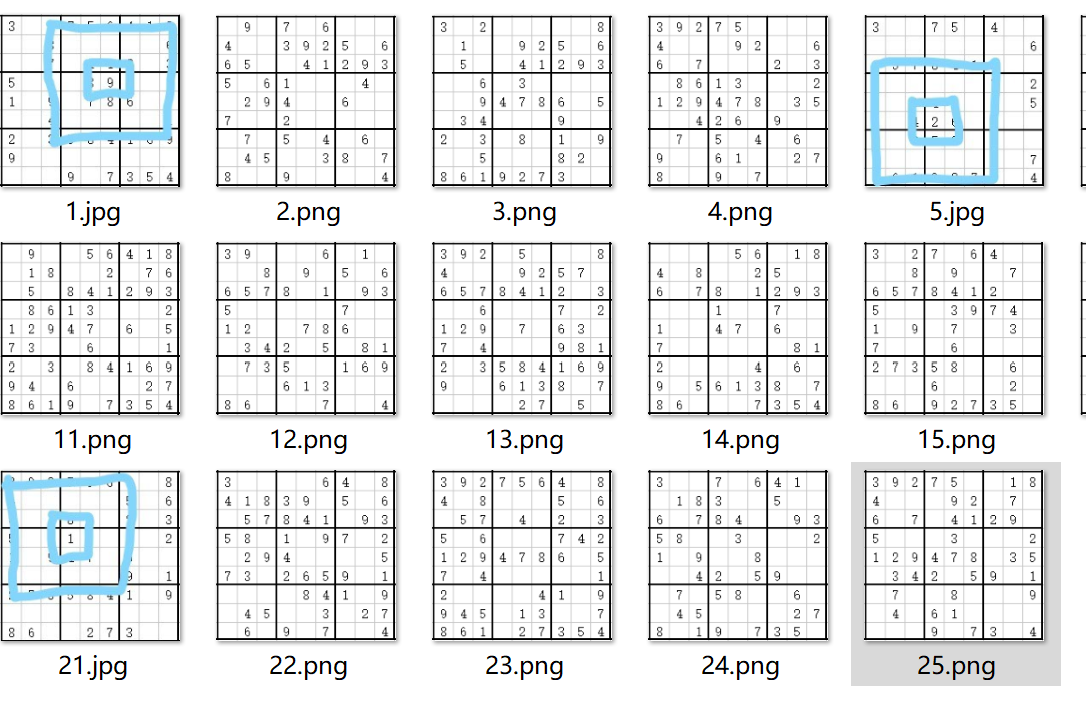

37.神奇的Modbus

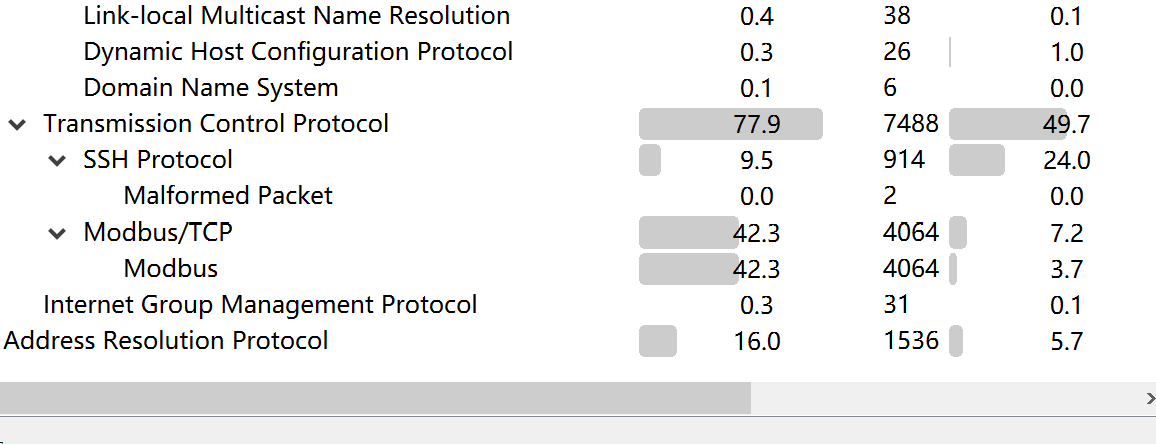

得到pcapng,协议分级统计,tcp较多

搜索关键字,搜索ctf时找到flag