攻防世界MISC—进阶区1-10

1.something_in_image

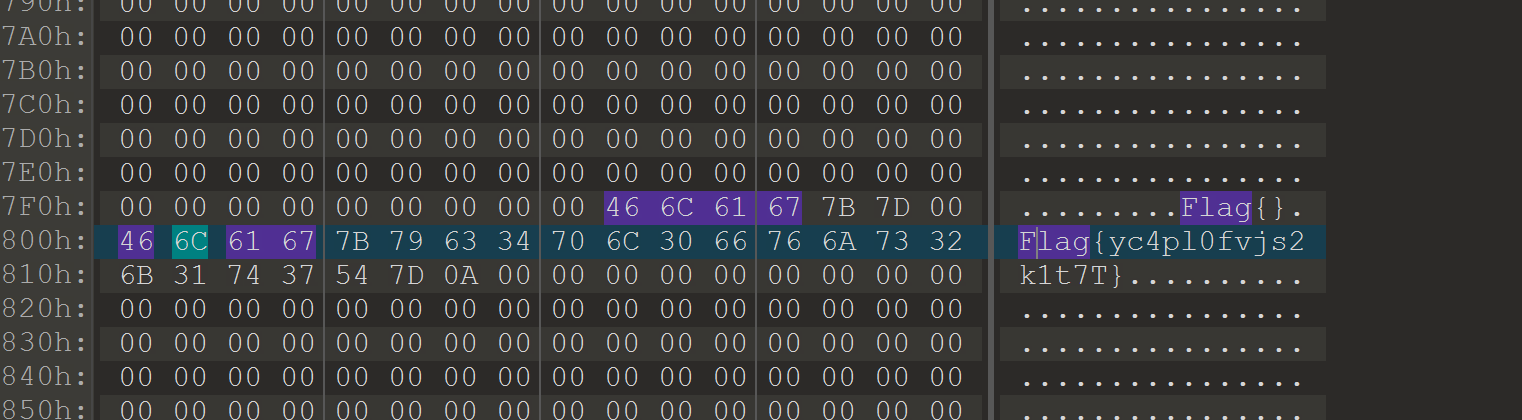

zip中的文件用010 Editor打开后直接搜索flag,即可找到flag

2.wireshark-1

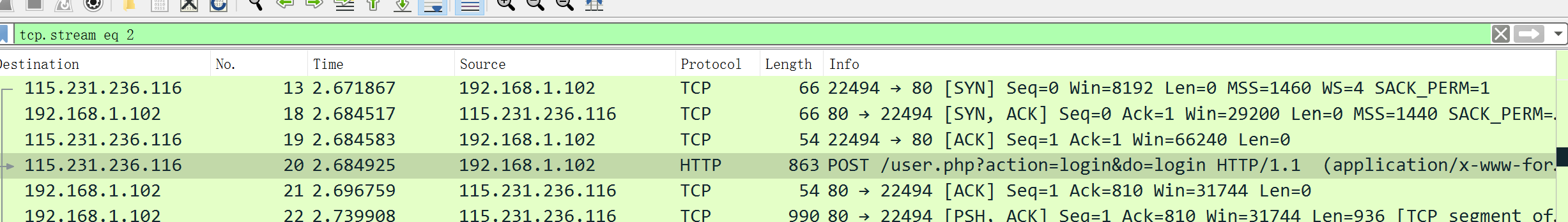

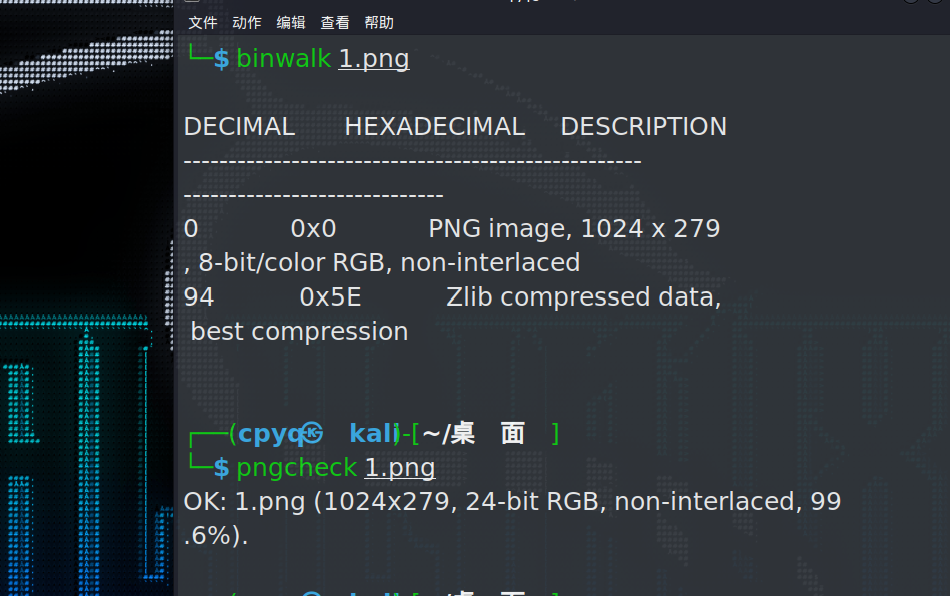

zip内是pcap文件,打开后根据题目知道要寻找登录信息,直接过滤http流

因为是登录信息,看到关键词login和POST上传信息方法,追踪http流

可以找到flag&password,直接flag{}包装,即为flag

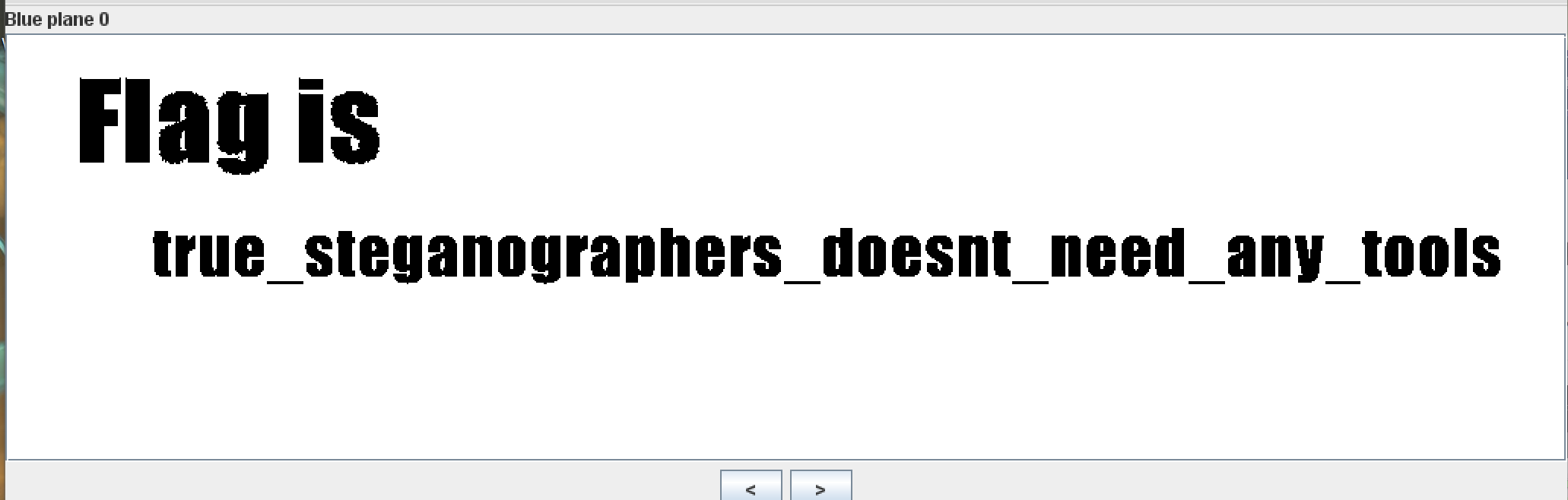

3.pure_color

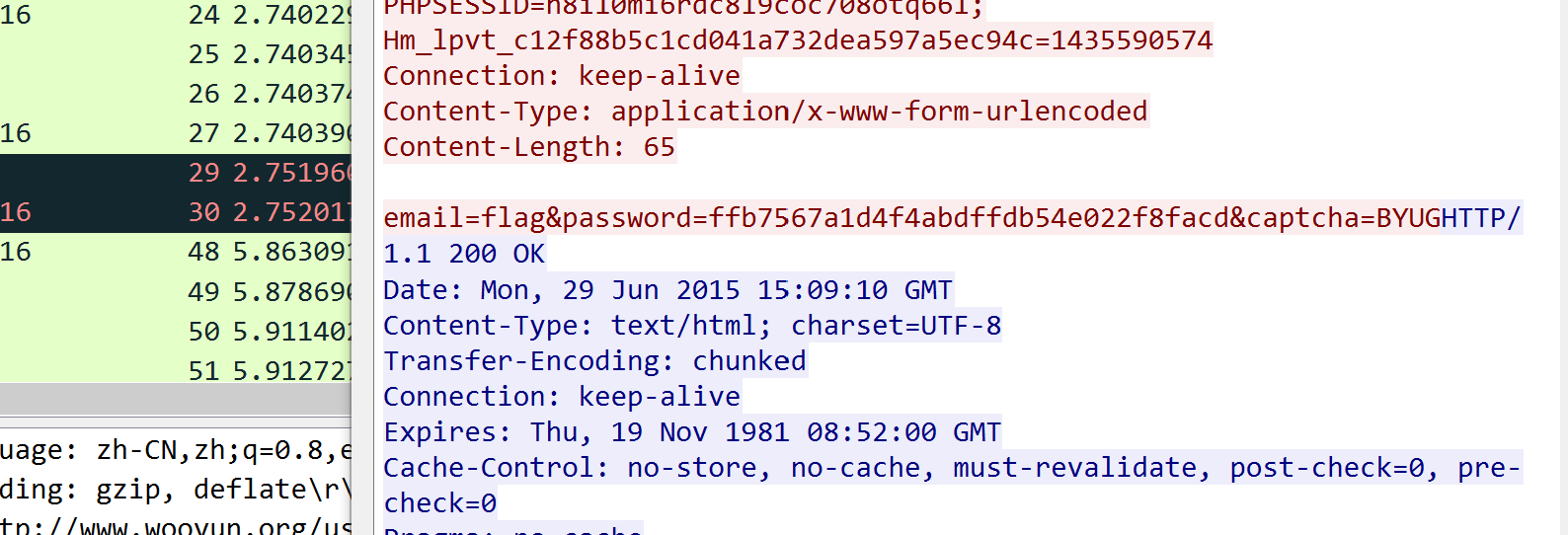

得到一张空白的图片,binwalk 和 pngcheck检查图片,无果

根据题目关键词color,猜测是LSB隐写,用stegsolve打开,逐个查看,找到含有flag的图片

即为flag

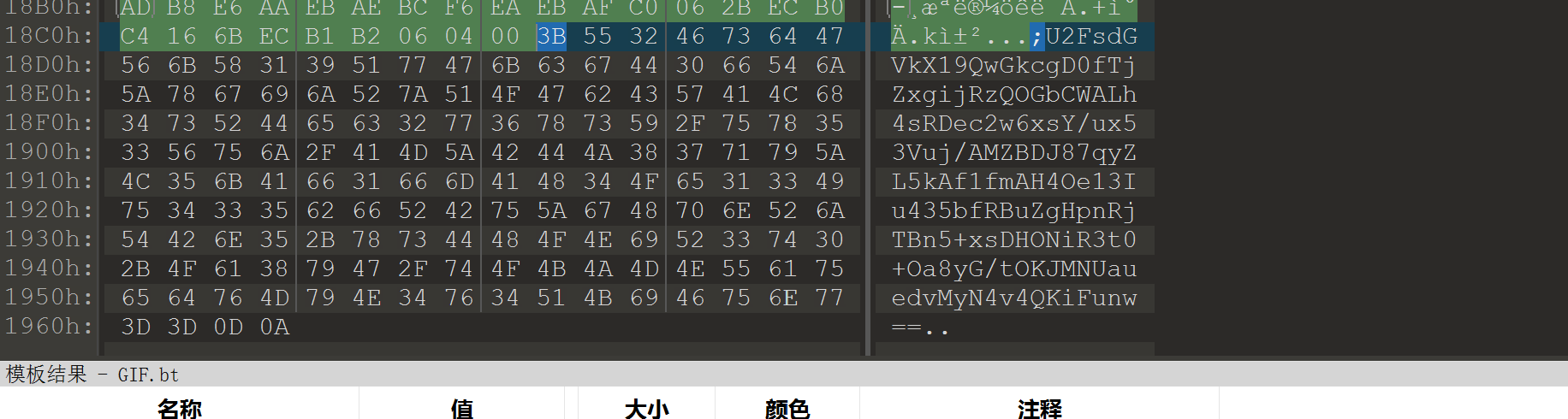

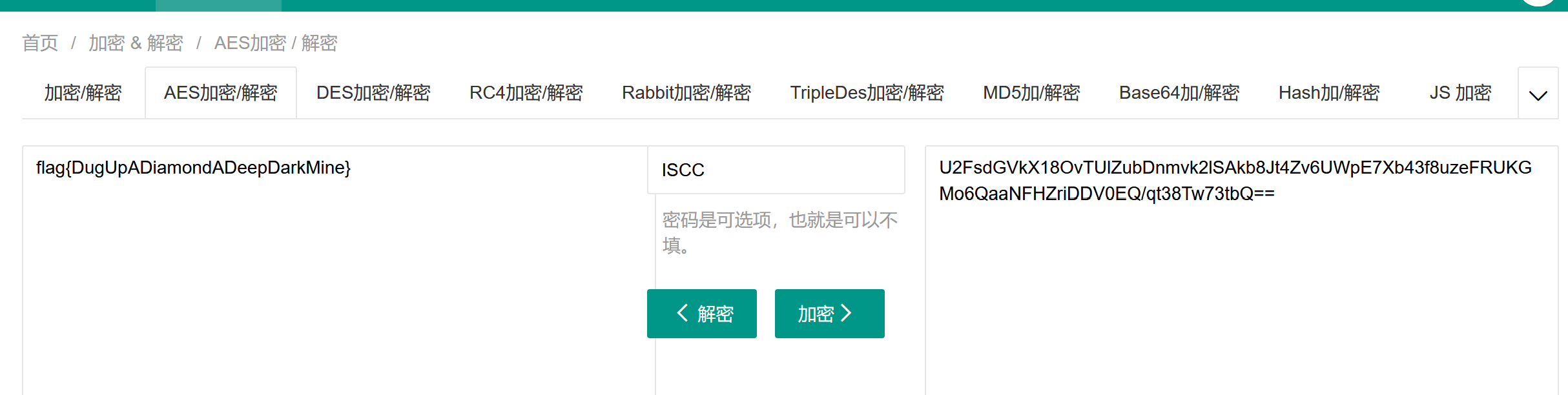

4.Aesop_secret

打开后为一个不正常透明度的gif,发现动图是每次显示不同位置的一块图片,尝试拼出原图。没找到可以免费转换的网站,于是用stegsolve的Frame Browse逐帧导出,用word拼接一下

不知道有什么用,继续找,010 Editor打开原gif,在末尾,可以找到一段很明显的多余的字符串

再根据gif的名字"Aesop",猜测为AES加密,那么ISCC就是密码

AES大致了解:https://blog.csdn.net/u010037269/article/details/123863979

解密网站:https://www.sojson.com/encrypt_aes.html

经过两次AES解密,得到flag

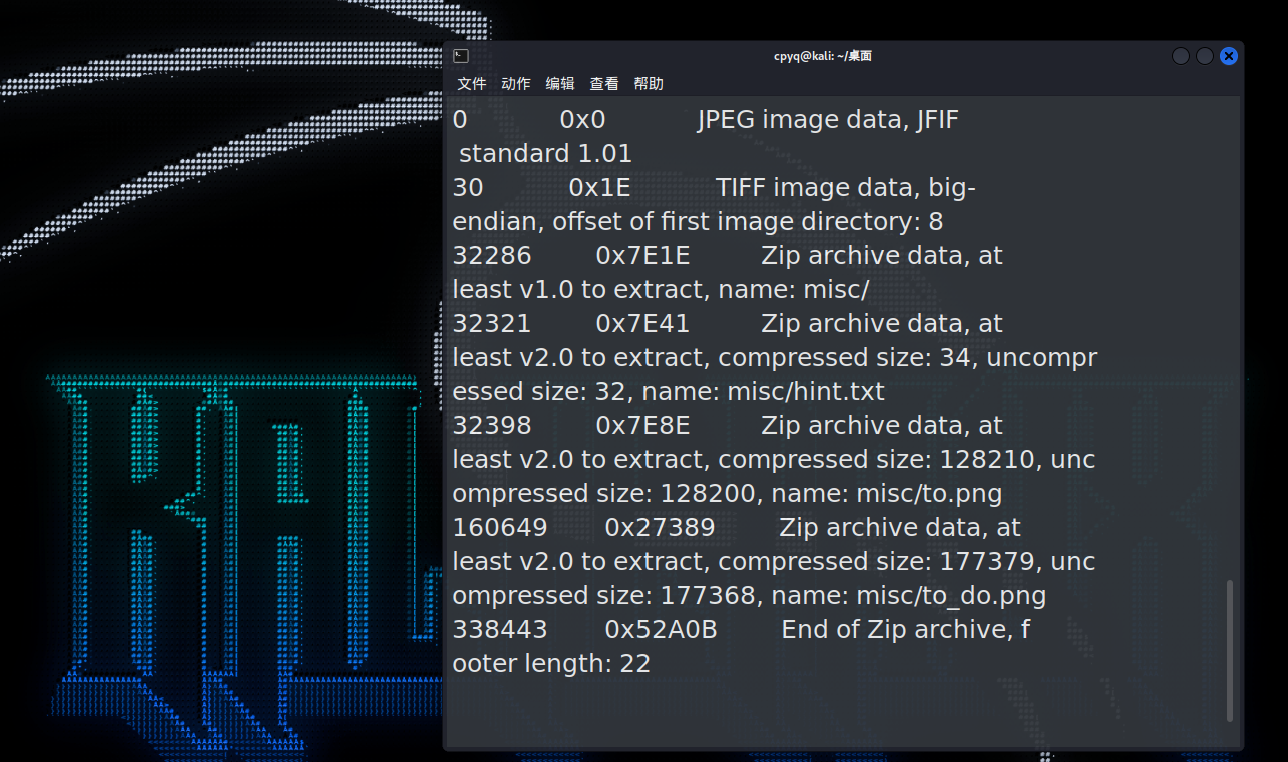

5.a_good_idea

得到一张汤姆的图片,没有任何提示,binwalk一下,发现了zip,foremost分离

zip解压,得到两个png和一个txt,hint提示找出像素的秘密,于是用stegsolve将两张图片合成(其实根据名字也可以推出)

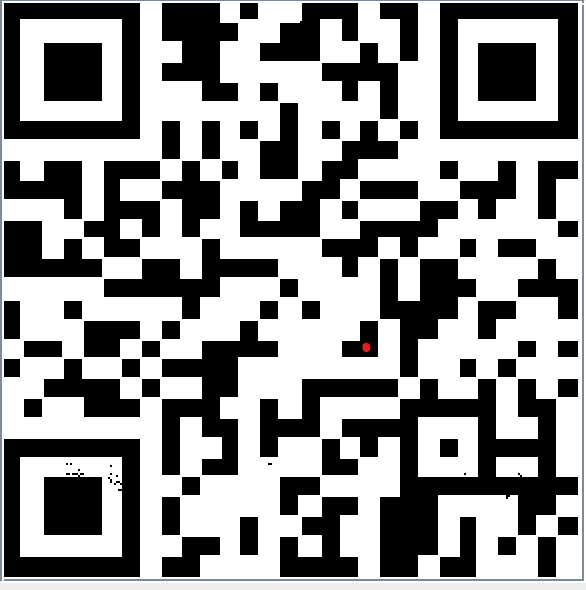

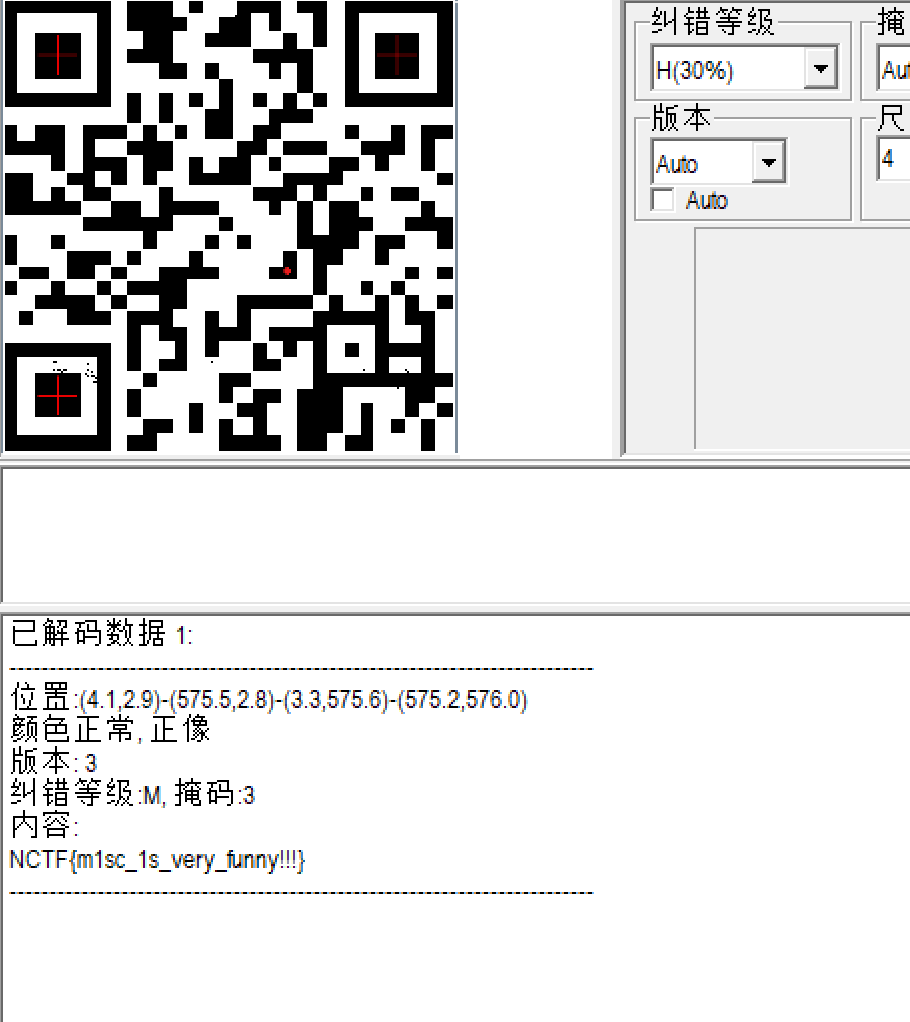

直接得到的是一张有散乱红点的图片,再扔进stegsolve中,在red 0通道即可发现二维码

QR扫描得到flag

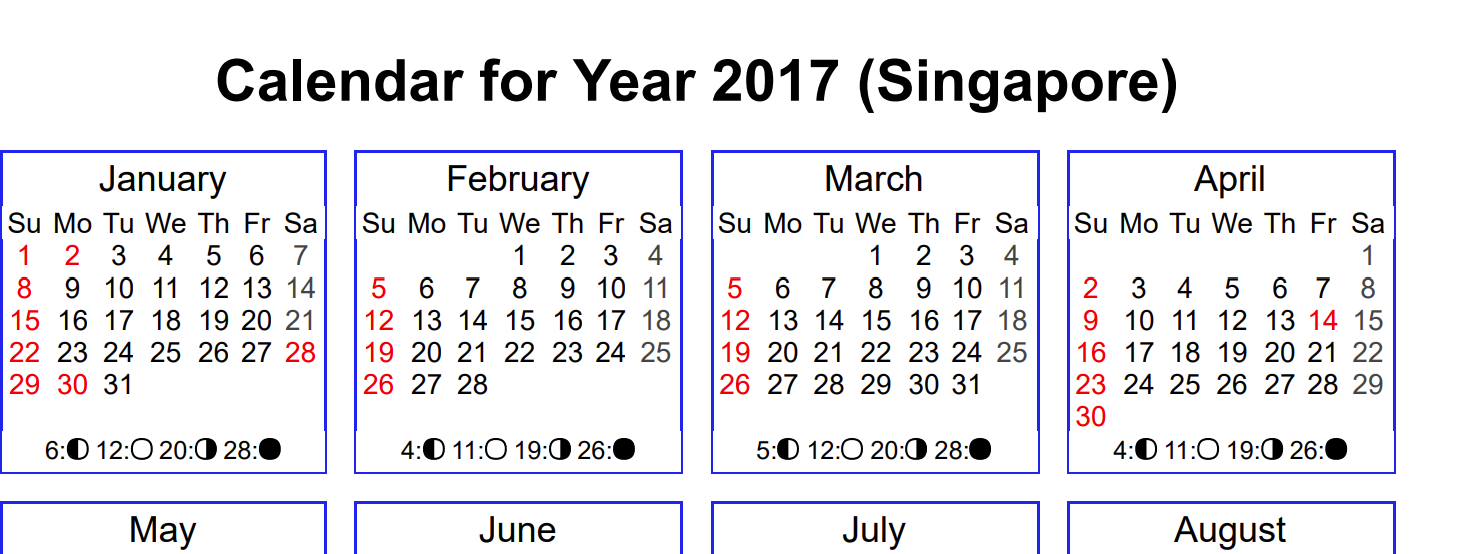

6.2017_Dating_in_Singapore

zip打开后为一个日历,没有藏东西的痕迹,猜测一定是与题目给的数字串一起使用

尝试两个两个分割一下,发现没有超过31的数组,于是猜测是日期,在日历上找到日期,短横是两组之间的间隔符,画出flag

HITB{CTFFUN}

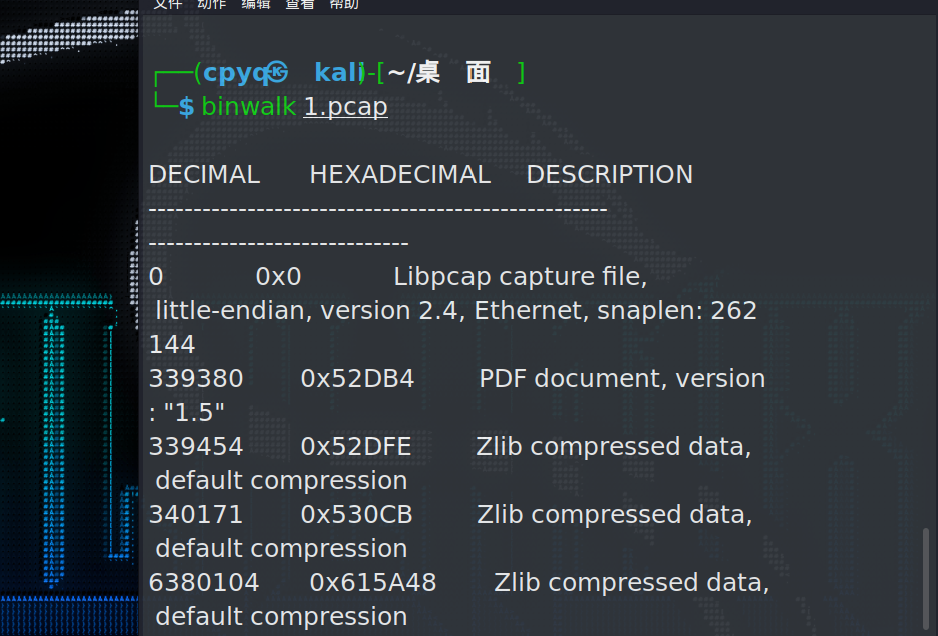

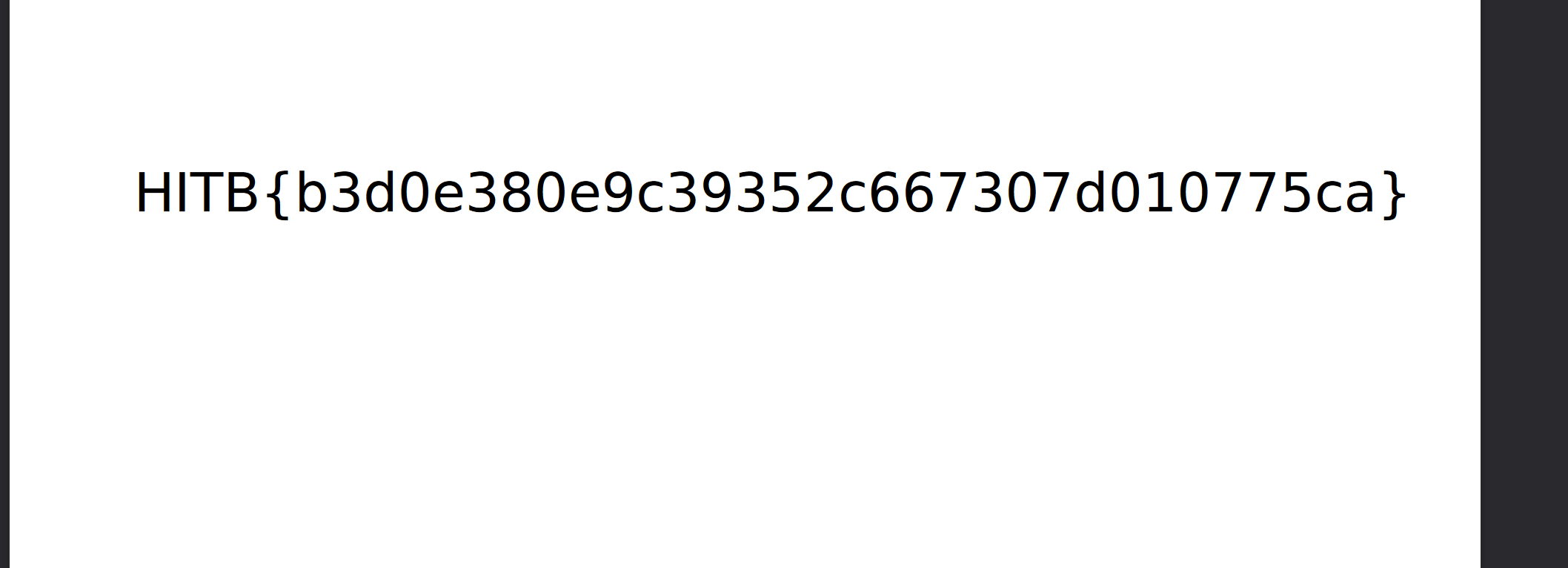

7.simple_transfer

得到一个pcap文件,Wireshark打开,没有找到什么东西....用的不太熟,直接binwalk一下,发现pdf,foremost导出

用火狐打开(谷歌打开后全黑),得到flag

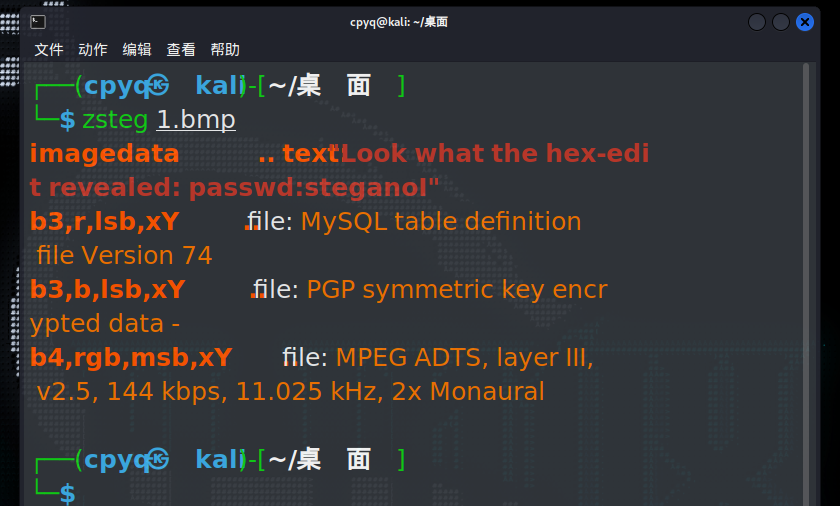

8.Training-Stegano-1

得到一个像素很明显不正常的bmp,用stegsolve打开,没有发现LSB隐写的痕迹,zsteg过一下,发现了人为添加的信息

zsteg使用:https://blog.csdn.net/Amherstieae/article/details/107512398

找不到别的了,就把passwd交了,正确

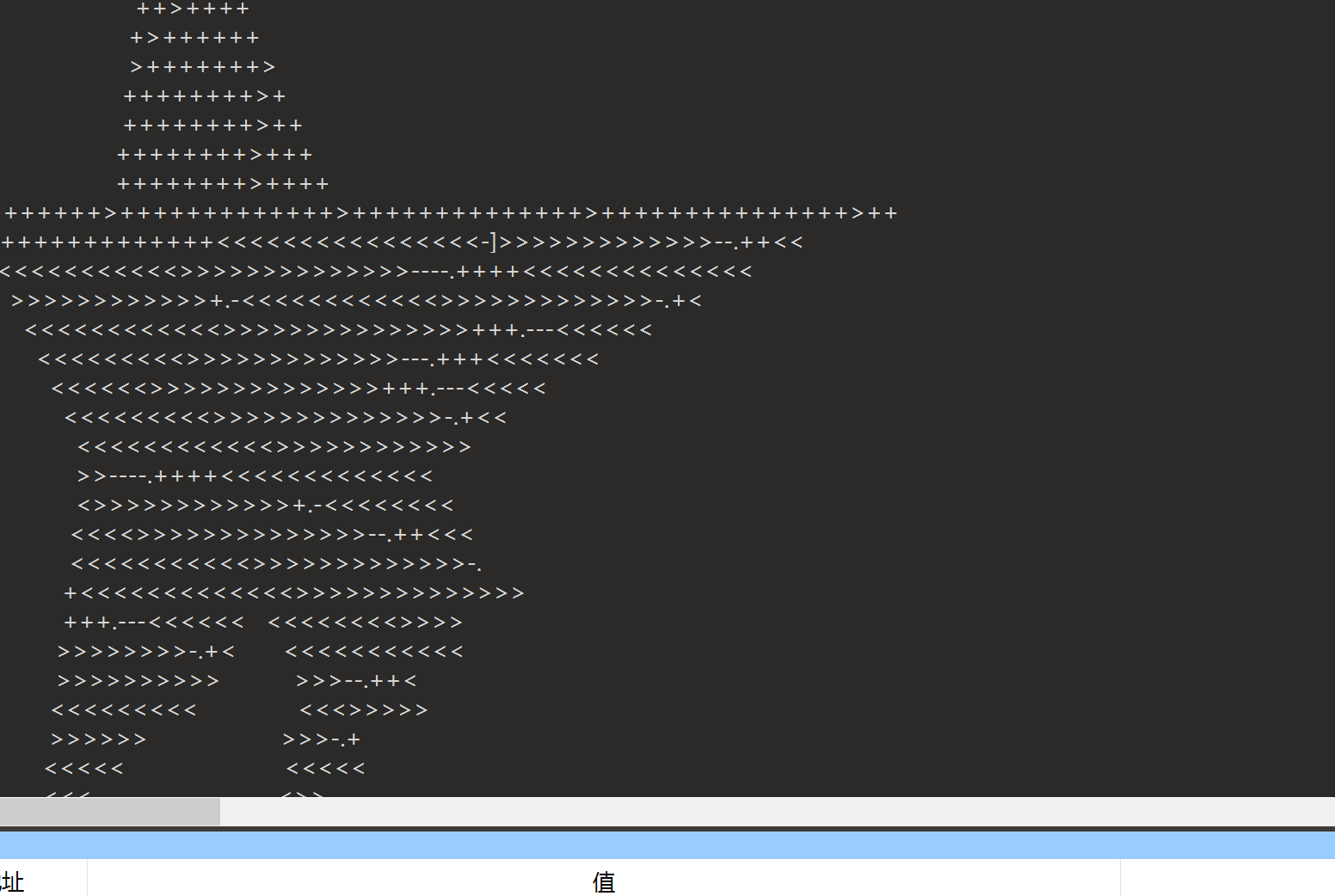

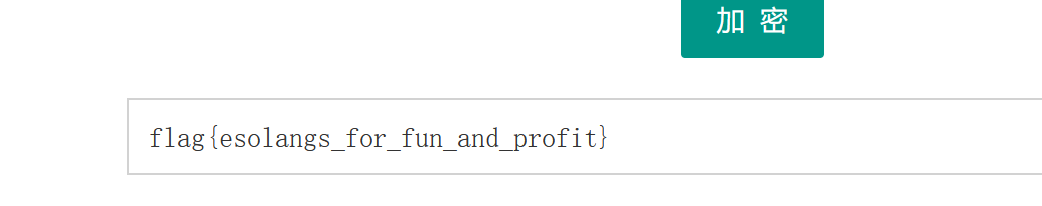

9.can_has_stdio?

打开后是BrainFuck 文件

BrainFuck介绍: https://www.jianshu.com/p/f72ea736e994

BrainFuck解密: http://www.hiencode.com/brain.html

解密后即得flag

10.Erik-Baleog-and-Olaf

无类型文件,010 Editor打开后根据89 50 4E 47判断为png,改后缀

stegsolve打开,逐个看,找到一张为中间人物中央有一张二维码

但是很明显不全,用PS,但是我没弄出来,可以看一下这个大佬的博客

https://blog.csdn.net/l8947943/article/details/122470754

得到二维码之后扫完就得到flag