WEB漏洞——CSRF、SSRF

CSRF漏洞

CSRF( Cross- site request forgery,跨站请求伪造)也被称为 One Click Attack或者 Session Riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。

尽管听起来像跨站脚本(XSS),但它与XSS非常不同,XSS利用站点内的信任用户,而CSRF则通过伪装成受信任用户请求受信任的网站。与XSS攻击相比,CSRF攻击往往不大流行也难以防范,所以被认为比XSS更具危险性

CSRF漏洞原理

其实可以这样理解CSRF:攻击者利用目标用户的身份,以目标用户的名义执行某些非法操作。CSRF能够做的事情包括:以目标用户的名义发送邮件、发消息,盗取目标用户的账号,甚至购买商品、虚拟货币转账,这会泄露个人隐私并威胁到了目标用户的财产安全

举个例子

1. 用户C打开浏览器,访问受信任网站A,输入用户名和密码请求登录网站A;

2.在用户信息通过验证后,网站A产生Cookie信息并返回给浏览器,此时用户登录网站A成功,可以正常发送请求到网站A;

3. 用户未退出网站A之前,在同一浏览器中,打开一个TAB页访问网站B;

4. 网站B接收到用户请求后,返回一些攻击性代码,并发出一个请求要求访问第三方站点A;

5. 浏览器在接收到这些攻击性代码后,根据网站B的请求,在用户不知情的情况下携带Cookie信息,向网站A发出请求。网站A并不知道该请求其实是由B发起的,所以会根据用户C的Cookie信息以C的权限处理该请求,导致来自网站B的恶意代码被执行。

CSRF的攻击过程有以下两个重点。

- 目标用户已经登录了网站,能够执行网站的功能

- 目标用户访问了攻击者构造的URL

CSRF漏洞攻击实例

在网上看到一个很形象的例子认知 行动 坚持-CSDN博客

受害者 Bob 在银行有一笔存款,通过对银行的网站发送请求 http://bank.example/withdraw?account=bob&amount=1000000&for=bob2 可以使 Bob 把 1000000 的存款转到 bob2 的账号下。通常情况下,该请求发送到网站后,服务器会先验证该请求是否来自一个合法的 session,并且该 session 的用户 Bob 已经成功登陆。

黑客 Mallory 自己在该银行也有账户,他知道上文中的 URL 可以把钱进行转帐操作。Mallory 可以自己发送一个请求给银行:http://bank.example/withdraw?account=bob&amount=1000000&for=Mallory。但是这个请求来自 Mallory 而非 Bob,他不能通过安全认证,因此该请求不会起作用。

这时,Mallory 想到使用 CSRF 的攻击方式,他先自己做一个网站,在网站中放入如下代码: src=”http://bank.example/withdraw?account=bob&amount=1000000&for=Mallory ”,并且通过广告等诱使 Bob 来访问他的网站。当 Bob 访问该网站时,上述 url 就会从 Bob 的浏览器发向银行,而这个请求会附带 Bob 浏览器中的 cookie 一起发向银行服务器。大多数情况下,该请求会失败,因为他要求 Bob 的认证信息。但是,如果 Bob 当时恰巧刚访问他的银行后不久,他的浏览器与银行网站之间的 session 尚未过期,浏览器的 cookie 之中含有 Bob 的认证信息。这时,悲剧发生了,这个 url 请求就会得到响应,钱将从 Bob 的账号转移到 Mallory 的账号,而 Bob 当时毫不知情。等以后 Bob 发现账户钱少了,即使他去银行查询日志,他也只能发现确实有一个来自于他本人的合法请求转移了资金,没有任何被攻击的痕迹。而 Mallory 则可以拿到钱后逍遥法外。

下面用Pikachu靶场做一个简单的演示

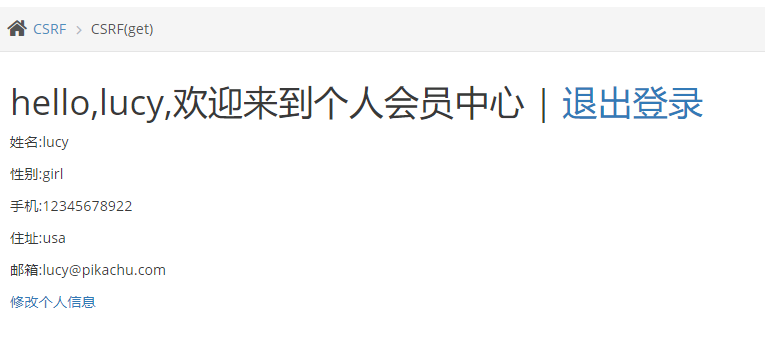

假设攻击目标已经登陆了网站,我想要修改他的信息,但是却没有账号密码,怎么办呢

现在我要创建一个钓鱼连接诱使他点击,从而进入他的页面修改他的信息

一个简单的钓鱼链接就做好了,只要攻击目标在登陆了目标网站的同时点开了这个链接,信息就会被修改

这就是一个简单的CSRF攻击过程演示

防御CSRF攻击

- 验证请求的 Referer值,如果 Referer是以自己的网站开头的域名,则说明该请求来自网站自己,是合法的。如果 Refererl是其他网站域名或空白,就有可能是CSRF攻击,那么服务器应拒绝该请求,但是此方法存在被绕过的可能。

- CSRF攻击之所以能够成功,是因为攻击者可以伪造用户的请求,由此可知,抵御CSRF攻击的关键在于:在请求中放入攻击者不能伪造的信息。例如可以在HTTP请求中以参数的形式加入一个随机产生的token,并在服务器端验证token,如果请求中没有 token或者 token的内容不正确,则认为该请求可能是CSRF攻击从而拒绝该请求

SSRF漏洞

SSRF( Server-side Request Forgery,服务器端请求伪造)是一种由攻击者构造请求,由服务端发起请求的安全漏同。一般情況下,SSRF攻击的目标是外网无法访问的内部系统(正因为请求是由服务端发起的,所以服务端能请求到与自身相连而与外网隔离的内部系统)

SSRF漏洞原理

SSRF的形成大多是由于服务端提供了从其他服务器应用获取数据的功能目没有对目标地址做过滤与限制。

例如,黑客操作服务端从指定URL地址获取网页文本内容,加载指定地址的图片等,利用的是服务端的请求伪造。SSRF利用存在缺陷的Web应用作为代理攻击远程和本地的服务器。

SSRF攻击实例

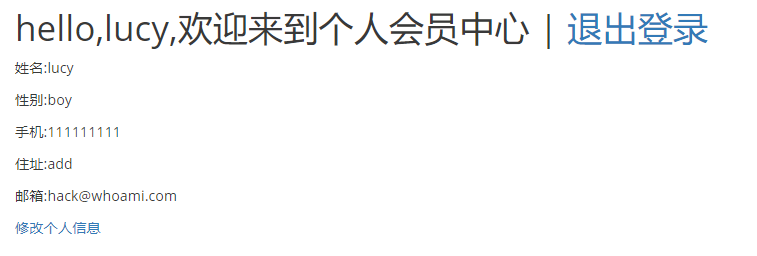

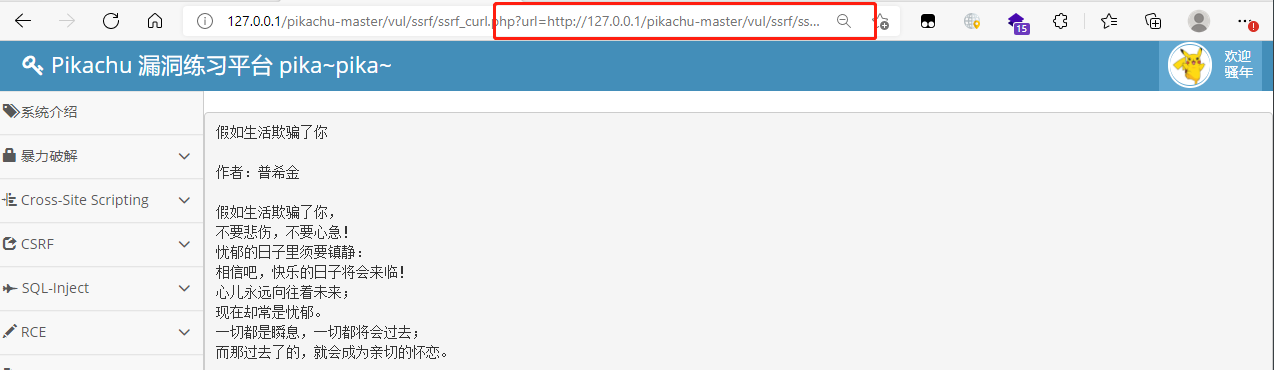

SSRF漏洞测试地址为:http://127.0.0.1/pikachu-master/vul/ssrf/ssrf_curl.php?url=http://127.0.0.1/pikachu-master/vul/ssrf/ssrf_info/info1.php

页面ssrf_curl.php实现的功能是获取GET参数的URL然后返回在网页上

那如果篡改URL参数为www.baidu.com就会显示百度的内容

既然能改成百度,那么还可以通过服务器访问内网的地址,例如访问内网192.168.0.2:3306端口查看是否存在MySQL服务

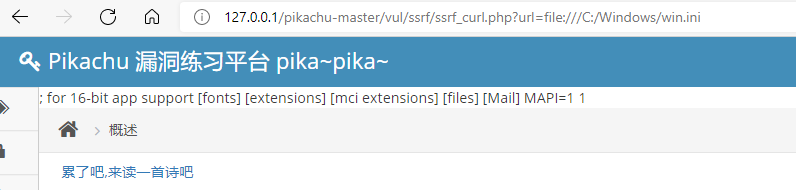

甚至读取本地的文件?url=file:///C:/Windows/win.ini

防御SSRF攻击

- 限制请求的端口只能为Web端口,只允许访问HTTP和HTTPS的请求

- 限制不能访问内网的IP,以防止对内网进行攻击。

- 屏蔽返回的详细信息

本文来自博客园,作者:1_Ry,转载请注明原文链接:https://www.cnblogs.com/1-Ry/p/15250800.html

CSRF、SSRF

CSRF、SSRF