Bugku-CTF分析篇-中国菜刀(国产神器)

中国菜刀

国产神器

本题要点:wireshark基本使用:http协议+追踪流+显示分组字节、kali_Linux:binwalk基本操作

首先我们下载下来这个zip文件,里面是个pcapng包。

方法一:

用 wireshark 打开~

用http协议过滤。

我们可以发现有一些php文件的传输和请求成功的包。

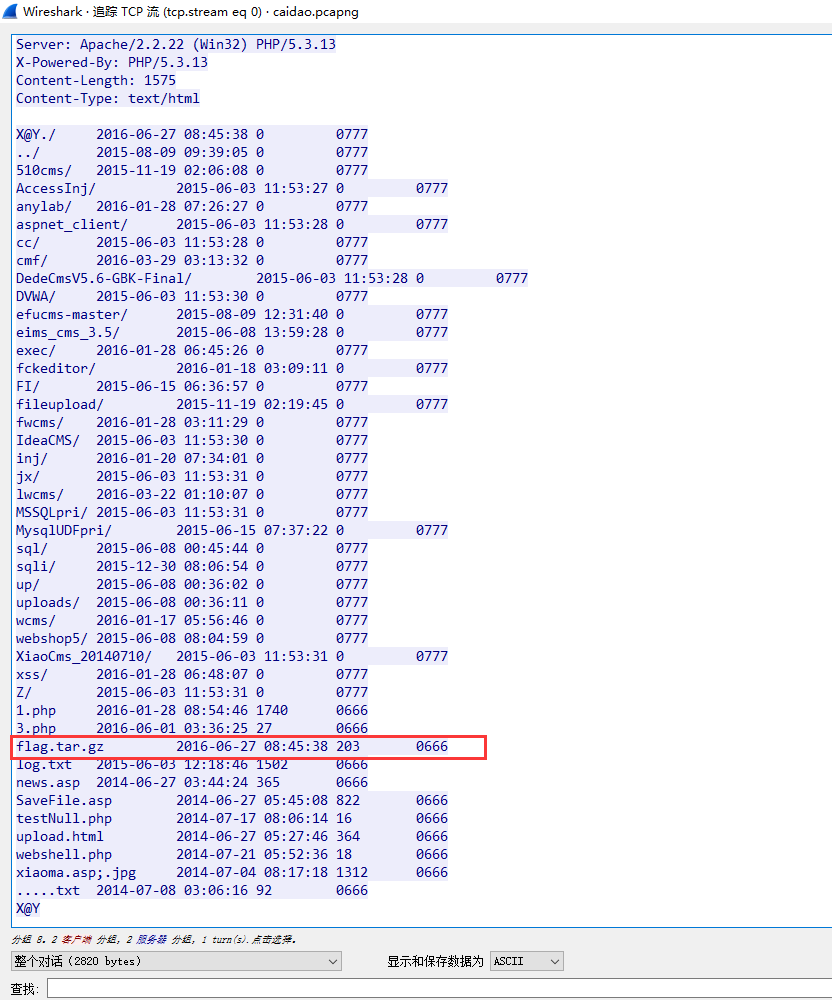

先点开一个包追踪一下tcp流~

除了看到里面有一个压缩包的信息,再没发现什么有用的信息......

那么~

接下来我们可以挨个看一下请求成功200 ok!的包中的信息。

重点看一下每个包的 Line-based text data 中的显示分组字节。

显示分组字节后,弹框如下图:

首先将解码选为压缩(因为我们之前分析可得,里面是存在一个压缩文件的),

显示为ASCII码,

默认开始为第0条流,我们可以看到共有209条流~

我们可以从第0条流查看,当翻到第3条流的时候,我们可以发现

flag/ flag/flag.txt key{8769fe393f2b998fa6a11afe2bfcd65e}

key{8769fe393f2b998fa6a11afe2bfcd65e}

bingo~

方法二:

打开 kali_Linux ,使用 binwalk 查看。

先来扩展一下~

binwalk常用命令:

-e 分解出压缩包

binwalk -e xxx

-D或者--dd 分解某种类型的文件(在windows里要用双引号括起来)

binwalk -D=jpeg xxx

-M 递归分解扫描出来的文件(得跟-e或者-D配合使用)

binwalk -eM xxx

扩展结束~

因此,我们将pcapng文件拖进kali_Linux里面。

在所在文件夹下打开终端。

输入命令:

binwalk -e caidao.pcapng

我们可以看到里面存在一个压缩包。

那么我们使用binwalk的dd命令~

请看下图~

已经将压缩文件分解啦~

进入已经分解好的文件夹,查看内容~

bingo~

--------------------- ┑( ̄Д  ̄)┍ --------------------------

作者:0yst3r[一只在安全领域努力奋斗的小菜鸡]

来源:博客园[ https://www.cnblogs.com/0yst3r-2046/ ] 引用时请注明来源哦~

(๑•̀ㅂ•́)و✧ヽ(✿゚▽゚)ノ(*^▽^*) φ(≧ω≦*)♪

如果本文对你有用,本人不胜欢喜。

The world is your oyster.