常见的内网结构

常见的内网结构

1.工作组

工作组概念

工作组(Work Group)是内网中的一个结构,它通过最常见的资源管理模式实现网络资源共享。

是因为默认情况下,计算机都是采用工作组方式进行资源管理,将不同的电脑按功能分别列入不同的组中,以方便管理(默认所有的计算机都属于WORKGROUP工作组中,默认共享的是User目录)。工作组资源管理模式适合于网络中计算机不多,对管理要求不严格的情况。

特点是工作组中所有的计算机都是平等的,没有管理与被管理之分,因此工作组网络也称为对等网络。

工作组访问

文件夹→网络,就可以看到和你同处在一个工作组中的其他计算机,如果要访问其中的某台计算机,直接点击它,然后输入该主机的用户名和密码即可访问共享的目录。

工作组的加入和退出

工作组加入

计算机→属性→更改设置→更改→加入一个WORK GROUP(可输入已存在的工作组名称,如果你输入的工作组名称网络中没有,代表新建一个WORK GROUP并加入其中)→重新启动即可

工作组退出

和工作组加入一样,只要将工作组名称写空或者写成任意一个别的工作组即可退出

优点

计算机通过工作组进行分类,使我们访问的资源结构化更强。工作组情况下资源可以一定随机和灵活的分布,工作组资源管理模式适合于网络中计算机不多,对管理要求不严格的情况。它的加入\退出和访问都非常简单,能够更方便地实现资源共享,管理员只需要实施简单的维护。

缺点

缺乏集中管理与控制的机制,没有集中的统一帐户管理,没有对资源实施更加高效率的集中管理,没有实施工作站的有效配置和安全性严密控制。只适合小规模用户的使用。

2.域

域中相关概念有域、域树、域林、根域

域

可以简单的理解成工作组的升级版,域对于加入和退出有严格的控制,由至少一台服务器负责每一台联入网络的电脑和用户的验证工作,这个服务器称为"域控"(Domain Controller)。

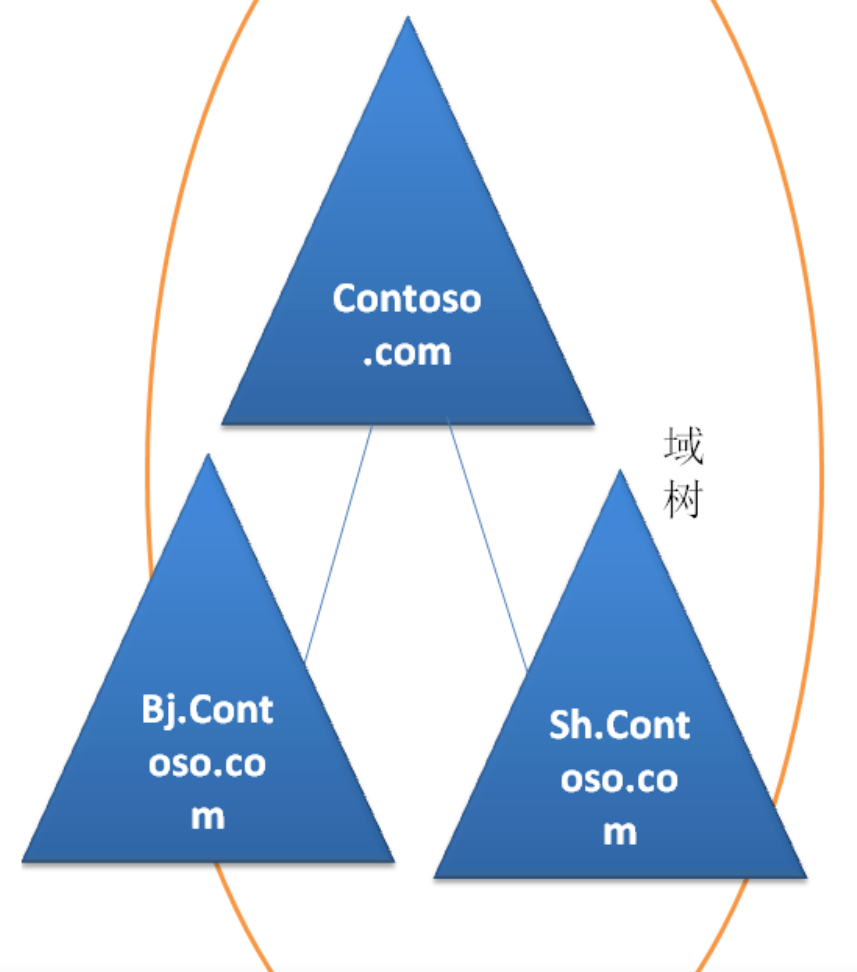

域树

父域与子域:子域就是指在一个域下又创建的一个域

域树也不难理解,由多个域组成,这些域共享同一表结构和配置,形成一个连续的名字空间

比如 Bj.contoso.com 和 sh.contoso.com 就是 contoso.com的子域,他们的命名是连续的,这种结构就叫做域树

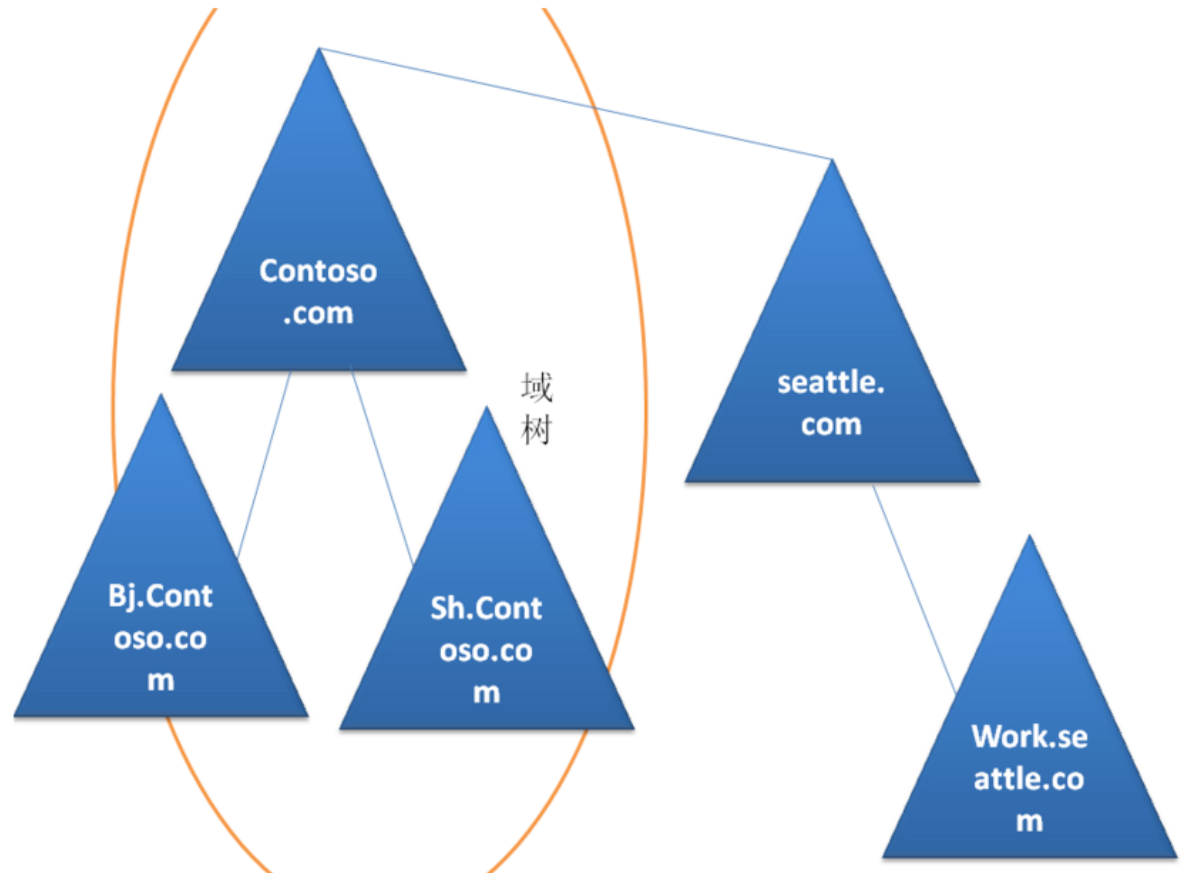

域林

域林是指由一个或多个没有形成连续名字空间的域树组成,如下图的结构

contoso.com 和 seattle.com 这两个域树就组成了一个域林。

域林中的所有域树仍共享同一个表结构、配置和全局目录。

域林中的所有域树通过Kerberos 信任关系建立起来。

根域

其中 contoso.com这个域树是我们第一个创建的域树,整个域林中所创建的第一个域就是根域。

而根域在整个域林中的地位、优先级、重要性、针对其他域的可制约性都是很强大的。而且在一个域林中只能有一个根域。

3.AD(Active Directory)

Active Directory

AD(Active Directory)中文翻译为活动目录,是微软Windows Server中,负责架构中大型网路环境的集中式目录管理服务,它处理了在组织中的网路物件,物件可以是计算机,用户,群组,组织单元(OU)等等,只要是在AD结构定义中定义的物件,就可以储存在AD资料文件夹中。

如果将企业的内网看成是一本字典,那么内网里的资源就是字典的内容, AD就相当于字典的索引。即活动目录存储的是网络中所有资源的快捷方式,用户通过寻找快捷方式而定位资源。

AD作用

AD微软构建这样的一个服务它的意义何在?可以分为以下几个方面来了解:

1.用户服务

管理用户的域账号、用户信息、企业通信录(与电子邮箱系统集成)、用户组管理、用户身份认证、用户授权管理、按需实施组管理策略等。这里不单单指某些线上的应用,更多的是指真实的计算机,服务器等。

2.计算机管理

管理服务器及客户端计算机账户、所有服务器及客户端计算机加入域管理并按需实施组策略。

3.资源管理

管理打印机、文件共享服务、网络资源等实施组策略。

4.应用系统的支持

对于电子邮件、在线及时通讯、企业信息管理等业务系统提供数据认证(身份认证、数据集成、组织规则等)

5.客户端桌面管理

系统管理员可以集中的配置各种桌面配置策略,如:用户适用域中资源权限限制、界面功能的限制、应用程序执行特征的限制、网络连接限制、安全配置限制等。

AD域架构常用对象

1.域(Domain)

域是AD的根,是AD的管理单位。域中包含着大量的域对象,如:组织单位,组,用户,计算机,联系人,打印机,安全策略等。

2.组织单位(Organization Unit)

组织单位简称为OU是一个容器对象,可以把域中的对象组织成逻辑组,帮助网络管理员简化管理组。组织单位可以包含下列类型的对象:用户,计算机,工作组,打印机,安全策略,其他组织单位等。可以在组织单位基础上部署组策略,统一管理组织单位中的域对象。

3.群组(Group).

群组是一批具有相同管理任务的用户账户,计算机账户或者其他域对象的一个集合。

群组类型分为两类:

1.安全组:用来设置有安全权限相关任务的用户或者计算机账户的集合。

2.通信组:用于用户之间通信的组,适用通信组可以向一组用户发送电子邮件。

4.用户(User)

AD中用户是最小的管理单位,域用户最容易管理又最难管理,如果赋予域用户的权限过大,将带来安全隐患,如果权限过小域用户无法正常工作。

域用户的类型,域中常见用户类型分为:

普通域用户:创建的域用户默认就添加到"Domain Users"中。

域管理员:普通域用户添加进"Domain Admins"中,其权限升为域管理员。

企业管理员:普通域管理员添加进"Enterprise Admins"后,其权限提升为企业管理员,企业管理员具有最高权限。

4.DMZ(DeMilitarized Zone)

DMZ,也称"非军事化区",可以理解为缓冲区,这个设计出来主要是为了解决基于代理型防火墙的“单点故障”问题,也就是攻破防火墙后,内网大门敞开的问题。

DMZ 区可以理解为一个不同于外网或内网的特殊网络区域。

DMZ 内通常放置一些不含机密信息的公用服务器,来自外网的访问者只可以访问 受限的DMZ 中的服务,但不可能接触到存放在内网中的信息等,即使 DMZ 中服务器受到破坏,内网依旧不受影响。

5.A-G-DL-P策略

首先搞明白本地组与全局组的概念

域本地组

域本地组主要用来指派在其所属域内帐户的访问权限,以便访问该域的资源。域本地组织只能够访问同一个域内的资源,无法访问其它不同域内的资源。也就是说,当在某台计算机上设置权限时,可以设置同一个域内的域本地组的访问权限,而无法设置其它域内的域本地组的权限。

如企业现在有两个公司,总公司与分公司,分属于不同的域。其中员工李某与周某,分别属于总公司与分公司。

现在就拿分公司这个域来说,我们可以在这个域中建立一个本地组。有时会,总公司的员工李某来分公司视察的时候,需要访问分公司的网络资源。如此的话,我们就可以把李某加入到分公司这个域的本地组,这是可以的,因为域本地组可以把其它域的用户加入到本地组中。但是,分公司这个域本地组是没有权限,把自己域内的用户,如周某加入到总公司的域本机组中去。

全局组

全局组主要是用来组织用户。也就是说,我们在权限管理中,可以把根据权限的不同对用户进行分组,让权限相同的用户帐户归属于同一个全局组。全局组可以访问任何一个域内的资源,即可以在任何一个域内设置全局组的访问权限。也就是说,可以把全局组认为没有域的限制,你在A域中设立全局组,然后可以在 B域中对其访问权限进行修改。

A-G-DL-P策略

A表示用户账号,G表示全局组,DL表示域本地组,P表示资源权限。

这个策略的意思就是先建立用户帐户,然后把根据帐户的访问权限不同把它加入到不同的全局组中,然后再把全局组加入到域本地组中,最后设置域本地组的权限。如此的话,域中的任何一个用户只要针对域本地组来设置访问权限,则出于该域本地组中的全局组中的所有用户,都适用刚才设置的访问权限。